Що таке ВПН. VPN підключення - що це, навіщо потрібно і як працює. Що таке VPN і навіщо він потрібен на телефоні

- що це, які його особливості та як він налаштовується.

Справа в тому, що багато хто сьогодні не знають нічого про цю технологію, хоча зараз таке знання може виявитися вельми корисним.

Навіть якщо дивитися з меркантильної точки зору, то настройка VPN варто дуже хороших грошей.

Тому було б добре простою мовою пояснити, що взагалі таке VPN і як можна налаштувати цю технологію на Windows 7 і Windows 10, найпопулярніших на даний момент операційних системах.

Наприклад, ви не зможете дивитися свої улюблені телешоу, якщо ви не підключені до країни, з якої транслюються телемовці. Всі ці обмеження на ваш перегляд просто розчаровують. Це інструмент, який приховує вас і дає вам підробку, щоб імітувати вашу присутність в іншій країні. Цей метод є 100% законним, а також робить з'єднання більш безпечним, коли.

Очевидно, що безкоштовна версія є найбільш привабливою і часто виконує свої обов'язки. Є деякі важливі недоліки, про які вам потрібно знати і їх потрібно знати, щоб уникнути проблем. Насправді, ви можете задатися питанням, навіщо платити за послугу, коли вона доступна безкоштовно. Проте, принцип, що «ви отримуєте те, за що платите», часто буває прав в цьому випадку.

Основні відомості

Взагалі, VPN розшифровується як Virtual Private Network, тобто віртуальна приватна мережа.

Якщо сказати просто, це технологія, яка дозволяє, але не із застосуванням фізичних пристроїв, таких як комутатори і маршрутизатори, а ресурсами інтернету.

Фактично, VPN створює одну локальну мережу поверх іншої.

# Розмір ваших даних третіх осіб

Те ж саме відноситься до хакерів, кіберзлочинцям, урядовим установам і т.д. Ваша особиста інформація продається для отримання прибутку. Які наслідки матиме ця практики? Коли ви відвідуєте веб-сайт, ви не помітите жодних кричущих змін.

Типи віртуальних мереж

Шкідливе ПО несе відповідальність за численні проблеми. На цьому етапі не може бути межі. Наприклад, ви могли б несвідомо відправляти цю шкідливу програму іншим користувачам при відправці пошти своїм контактам. Ви можете виявити, що це шкідливе ПЗ відправляє вашу точну історію перегляду в віддалене місце, де хтось ще буде стежити за вашою діяльністю. Існує безліч способів, за допомогою яких шкідливі програми можуть бути скомпрометовані.

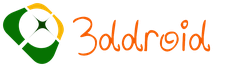

На сайті Microsoft можна знайти ту картинку, яка показана на малюнку №1. Там наочно можна бачити, що мається на увазі під фразою «створює одну локальну мережу поверх іншої».

На практиці все відбувається саме так.

На цьому малюнку можна бачити пристрої у вигляді комп'ютерів. Хмара має на увазі загальну або публічну мережу, найчастіше це і є самий звичайний інтернет.

Віртуальна приватна мережа L2TP

В останні роки обговорюється всім технологічним співтовариством. Однак, коли ви переглядаєте сайт, який не зважає зловмисним, незаконним або недоречним, постачальник в основному відключає вас від своєї служби. Це пов'язано з кількома проблемами, які недавно були висвітлені.

Уразливості віртуальних приватних мереж

Навіть якщо ви перебуваєте на юридичному веб-сайті та зважаєте яке не є небезпечним, це не означає, що вас чекають хакери або злочинці. Добре відомо, що провайдери вимірюють пропускну здатність, яку ви будете використовувати, якщо вона підключена, а потім продайте її інші. Таким чином, вони заробляють гроші, використовуючи ваше підключення до Інтернету і змушуючи вас повірити, що ви захищені. Це привертає Вашу електронну адресу до більш кіберзлочинності, якщо це виявиться в неправильних руках.

- Ваша зв'язок відкрита для всіх, хто хоче її порушити.

- Разом з продажем вашої групи вони також продають вашу найвищу ціну!

Два сервера з'єднані між собою саме за допомогою VPN.

При цьому ці пристрої з'єднуються між собою ще й фізично. Але на практиці це зовсім не обов'язково.

Саме для цього і потрібна розглянута технологія - щоб не використовувати кабелі і пристрої, а обійтися звичайними технологіями, які передають інформацію.

Ось чому зазвичай рекомендується оплачувати підписку. Це пов'язано з тим, що вони оплачуються за пропоновані послуги і тому не повинні шукати вторинні способи отримання доходу. На ринку існує кілька авторитетних компаній, які пропонують як безкоштовне, так і платне обслуговування. Вони були на ринку досить довго, щоб створити солідну репутацію для своєї надійності.

З останніх тестів вони повинні бути вільними від шкідливого ПО. Проте, безкоштовний сервіс ніколи не збігається з платної з точки зору безпеки та використання. Можливо, вам доведеться мати справу з повторюваними оголошеннями, обмеженнями пропускної здатності, повільними сполуками і т.д.

Так, в них теж потрібні кабелі, але для пристрою конкретної VPN вони не потрібні.

Довідка: Локальна мережа - це об'єднання декількох пристроїв в одну мережу, що дозволяє їм використовувати ресурси один одного.

Як говорилося вище, в фізичних локальних мережах пристрої між собою з'єднуються за допомогою оптичних кабелів, кручених пар, радіоканалів, а також Wi-Fi, Bluetooth, GPRS, а також всілякі пристрої, такі як маршрутизатори.

Зрештою, не має сенсу платити за послугу, якщо ви можете отримати абсолютно те ж саме безкоштовно, чи не так?

Обмежена кількість серверів Обмеження тільки для 11 країн Обмежена швидкість завантаження.

- Простота в іспользованііПростой в налаштуванні.

- Прийнятний рівень безпеки.

Так ось, в віртуальних мережах замість всього цього використовується звичайнісіньке інтернет-з'єднання.

Зрозуміло, доступ різних пристроїв не надається просто так, там є свої рівні ідентифікації, які спрямовані на те, щоб «не пускати чужих» в ту чи іншу VPN мережу.

А тепер поговоримо більш докладно про те, як відбувається з'єднання в Virtual Private Network.

Конфігурація рртр- або l2tp-портів

- Простий інтерфейс.

- Простота настройки.

- Розширення, доступне для браузера.

- Обмежена кількість серверів і недоступно в усьому світі.

- Доступно багато серверів.

- Стабільне з'єднання.

- Безпечне з'єднання.

- Пристрій автоматично підключається до найшвидшого сервера.

- Доступно для робочого столу і мобільного обмеження передачі даних на місяць.

- нестабільна і повільна швидкість перегляду.

- Не потрібно обслуговування клієнтів.

- Іноді потрібно приваблива реклама та перегляд відео.

Трохи про структуру

У структурі VPN є дві частини: внутрішня і зовнішня.

Кожен окремий комп'ютер підключається одночасно до обох цих частин. Робиться це за допомогою сервера.

Сервер в даному випадку виконує роль такого собі фейс-контроль на вході в клуб. Він визначає, хто заходить в віртуальну мережу, а хто йде шукати щастя деінде.

- Простий у використанні інтерфейс.

- Дуже швидке з'єднання.

- Отримайте більше даних на місяць, представивши своїх друзів.

- Простота установки і використання Багато сервери в Азії.

- Важко знайти надійний і стабільний сервер.

- Немає підтримки для Африки.

Комп'ютер, який підключається до VPN, повинен мати з собою дані для аутентифікації, тобто якийсь одноразовий пароль, смарт-карту або інший засіб, яке дозволить пройти цю процедуру.

Для нас це не особливо важливо, важливо, що взагалі є процес аутентифікації.

На сьогоднішній день фахівці різних великих компаній розробляють нові способи аутентифікації.

Безпека роботи з VPN програмою

За кілька євро в місяць ви можете підписатися на платну версію і користуватися необмеженою пропускною спроможністю, оптимальною швидкістю і високим рівнем безпеки. Ви можете перевірити, що ми переглянули для вас, і ви можете знайти той, який найкращим чином відповідає вашим потребам і бюджету.

Регламенти VPN мереж

З розвитком бізнесу в останні десятиліття потреба в спілкуванні між різними офісами компанії стає все більш гострою. Зв'язок повинна бути швидкою, надійною і дешевою. Ці проблеми були вирішені після широкого проникнення Інтернету і розробки технологій, які дозволили використовувати в іншому випадку небезпечну глобальну мережу для дешевих і надійних середовищ передачі.

Якщо повернутися до того ж прикладу з фейс-контроль на вході в клуб, то людина, яка приходить в клуб, повинен знати:

- По-перше, своє ім'я, що дозволить йому пройти процес ідентифікації;

- По-друге, йому потрібно знати, наприклад, одноразовий пароль, який потрібен для проходження авторизації.

Точно таким же чином, комп'ютер, який приходить і бажає приєднатися до однієї з мереж VPN, «несе» з собою своє ім'я із засобом авторизації.

Так званий. Зв'язок між фізично розділеними крапками. Підвищена безпека Низькі витрати на обслуговування мережі Підвищена продуктивність Проста топологія мережі Можливість голосу і відео Швидка віддача від інвестицій. Надійність Надійність Розширюваність Простий в управлінні.

Віддалений доступ, також званий віртуальної приватної комутованої мережею, являє собою єдиний призначений для користувача доступ до корпоративної мережі. Багато компаній мають офіси з вбудованими локальними мережами, які повинні бути взаємопов'язані. Брандмауер є бар'єром між Інтернетом і вашої локальною мережею. Ви можете налаштувати брандмауер для управління номерами відкритих портів, типом пакетів і протоколами, які проходять через нього.

Сервер же заносить в свою базу даних вищевказану інформацію, зокрема, ім'я підключається комп'ютера.

Надалі «фейс-контроль» вже не буде вимагати від прийшов «клієнта» його дані.

В принципі, тепер має бути зрозуміло, яким чином працюють мережі VPN і що вони собою являють.

Насправді ж в практичному застосуванні все набагато складніше і, якщо ви захочете стати фахівців по мережах, потрібно буде знати ще досить багато інформації.

Шифрування - це зміна даних таким чином, щоб використовувати його тільки той, для кого він призначений. Більшість систем шифрування працюють по одному з наступних двох принципів. Симетричне шифрування Асиметричне шифрування. Для шифрування з симетричним ключем і для кодування і декодування даних використовується один і той же ключ, що має на увазі певну невизначеність з точки зору передачі ключа.

Асиметричне шифрування є комбінацією приватного і відкритого ключа. Ваш закритий ключ відомий тільки вам, в той час як публіка, як воно з'являється від його імені, знаходиться в суспільному надбанні. У режимі тунелювання заголовок і секція інформації зашифровуються, і тільки інформація про транспортну інформації зашифрована.

Зокрема, ця інформація стосується різновидів VPN.

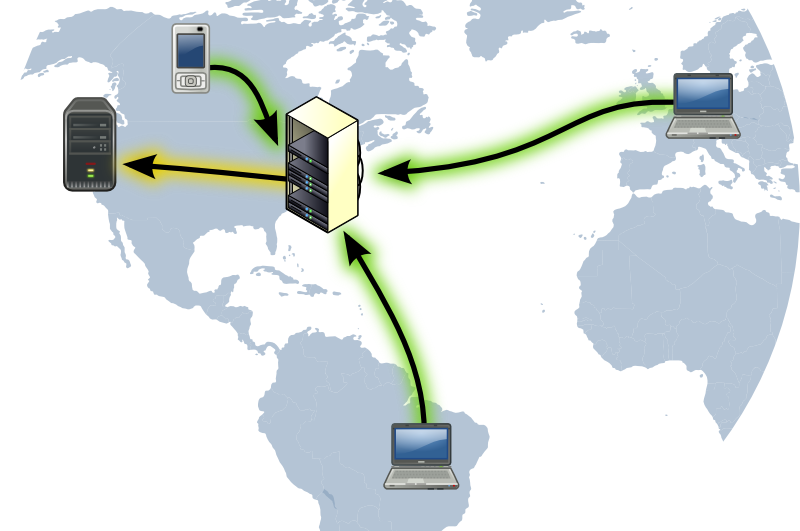

Класифікація VPN

Повна класифікація даного виду технологій показана на малюнку №2.

А тепер розберемо кожен вид класифікацій більш докладно.

Критеріями класифікації є:

Хто ви - аутентифікація Що вам дозволено робити - авторизація Що ви насправді робите - бухгалтер. Загалом, туннелирование включає перенесення пакета в інший пакет і його відправку. Протокол зовнішньої упаковки відомий в прецизійної мережі обох сторін, що використовують тунель.

Для тунелювання потрібні три різних протоколу. Транспортний протокол - цей протокол використовується мережею передачі. Протокол інкапсуляції - протокол, який «охоплює» вихідні дані. Пасажирський протокол - вихідні дані. Він включає інформацію про те, який тип пакету инкапсулирован, і інформацію про з'єднання між клієнтом і сервером.

- Ступінь захисту. За цим критерієм існують такі мережі:

- повністю захищені - грунтуються на початку захищених мережах;

- «Довірчо» захищені - менший ступінь захищеності, використовуються коли «батьківська» мережу володіє достатнім ступенем надійності.

- Спосіб реалізації. За даним критерієм виділяють наступні види мереж:

- апаратними засобами, Тобто за допомогою реальних пристроїв (даний вид все-таки трохи відходить від канонів класичної віртуальної мережі, яка не використовує всілякі пристрої);

- Програмними засобами;

- комбінований спосіб.

- Призначення. В рамках цього критерію є такі види VPN:

- Intranet - найчастіше застосовується в компаніях, де об'єднуються кілька філій;

- Extranet - застосовується для організації мереж, де є не тільки внутрішні корпоративні учасники, а й клієнти;

- Remote Access - використовується для організації мереж, в яких присутні віддалені філії (найчастіше в цих філіях працює одна людина на віддаленій основі).

- За протоколом. Хоча можлива реалізація VPN за допомогою таких протоколів, як IPX і AppleTalk, на практиці використовується тільки TCP / IP. Причина дуже проста - саме цей протокол повсюдно застосовується в мережах інтернет і сенсу «винаходити велосипед» розробники просто не бачать.

- За рівнем роботи. Тут все відповідає класичній моделі OSI, але VPN працює тільки на канальному (передача інформації по каналах), мережевому (забезпечення з'єднання) і транспортному (забезпечення передачі даних) рівнях.

Зрозуміло, на практиці одна мережа втілює в собі відразу кілька класифікаційних ознак.

Критеріями класифікації є

Фактично, цей протокол може побудувати тунель між. Віртуальні приватні мережі раніше майже виключно використовувалися великими компаніями як спосіб надання віддаленим користувачам і філіям безпечного доступу до корпоративних додатків, центрам обробки даних і інших ресурсів.

Тим не менш, це завжди порівняння номінальних параметрів і параметрів; отже, ґрунтується виключно на маркетингу відповідних компаній. Логічно, що ніхто не буде писати про вашу мережі як «повільний» або «досить швидкий». Вимог безпеки також не очікується від користувачів, які шукають швидке виправлення.

Тепер перейдемо безпосередньо до того, як налаштувати VPN мережу за допомогою самого звичайного комп'ютера.

Налаштування віртуальної мережі

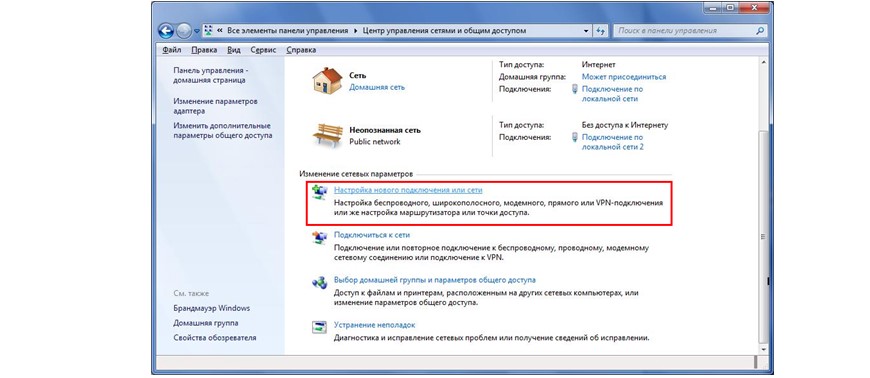

Для початку зрозуміємо, як це робиться на Windows 7.

На цій операційній системі настройка відбувається за допомогою наступних порівняно простих кроків:

Він також повинен бути швидким, тому що комп'ютери і мобільні пристрої висувають високі вимоги до передачі даних. Це сервіс, доступний для всіх користувачів. Ця простота використання залежить від часу, який потрібен для забезпечення роботи мережі.

Можливості підключення широкі, і користувачі можуть вибирати сервери в багатьох країнах. Для кожного з них вони бачать відсоток використання сервера. Швидкість з'єднання достатня, і обмежити кого-небудь буде складно. Є багато серверів на вибір, і більшість з них всього лише кілька відсотків.

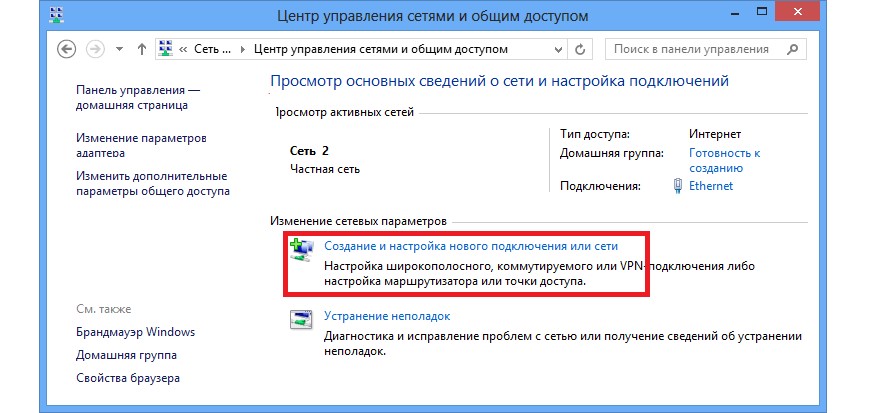

- Відкриваємо «Центр управління мережами і загальним доступом». Для цього слід натиснути в панелі швидкого доступу на значку з'єднання з мережею правою кнопкою миші і в випадаючому меню вибрати відповідний пункт.

- Варто сказати, що піктограма з'єднання з мережею може мати не такий вигляд, як показано на малюнку №3. Вона також може мати такий вигляд, який можна бачити на малюнку №4.

- У вікні необхідно натиснути на пункт під назвою «Насртойка нового підключення або мережі» (виділено на малюнку №5).

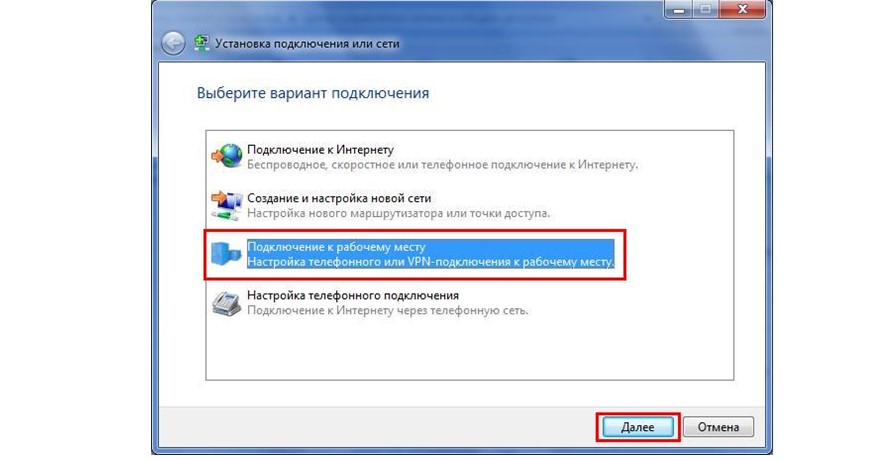

- У вікні, потрібно вибрати пункт «Підключення до робочого місця» і натиснути кнопку «Далі» (виділені на малюнку №6).

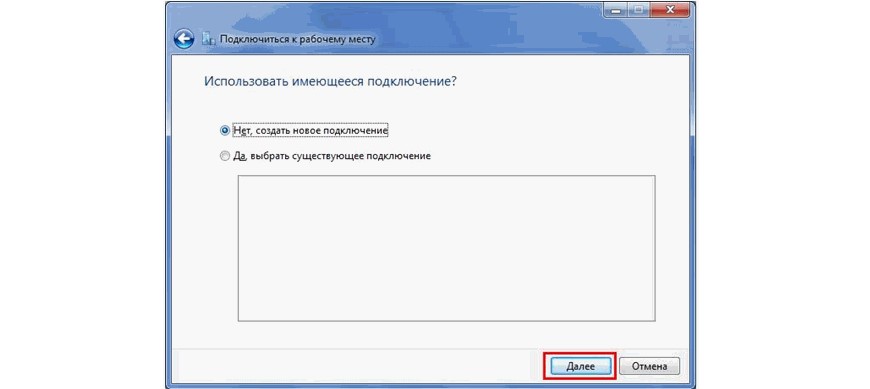

- Якщо будь-які VPN з'єднання вже є на даному комп'ютері, З'явиться вікно, показане на малюнку №7. У ньому потрібно вибрати пункт «Ні, створити нове підключення» і знову-таки натиснути кнопку «Далі».

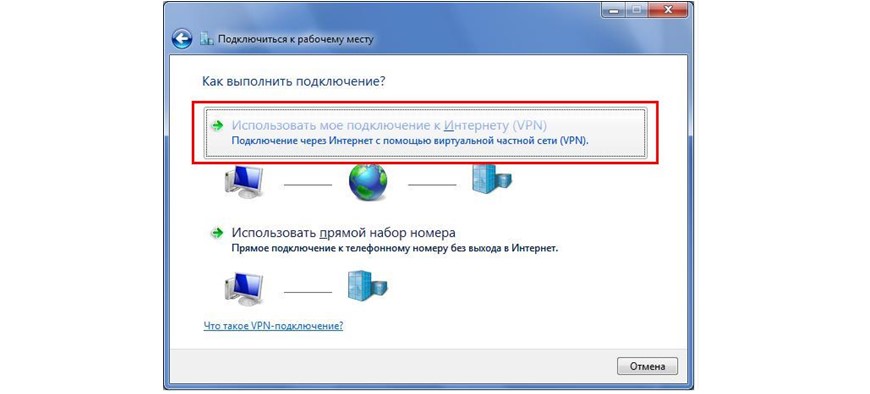

- У вікні слід натиснути на пункт «Використовувати моє підключення до інтернету (VPN)». Тут немає кнопки «Далі». В цьому немає нічого страшного.

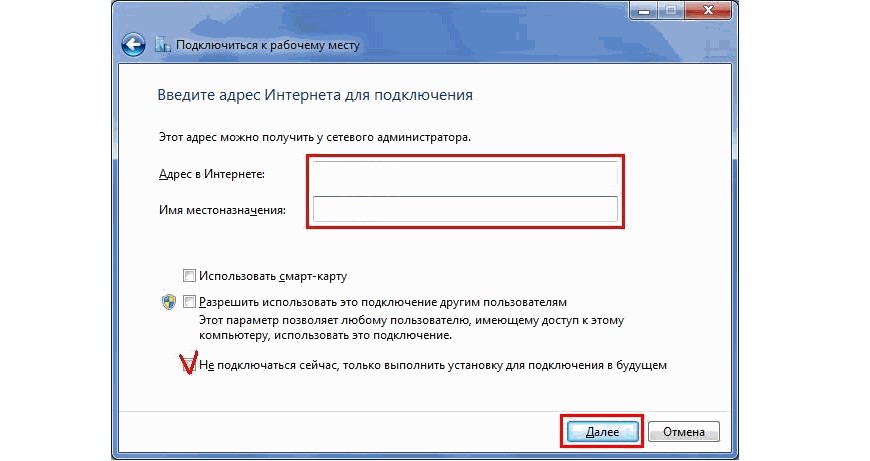

- Тепер потрібно буде ввести адресу та ім'я VPN мережі. Як підказує сама вікно створення підключення в Windows 7, його можна дізнатися в адміністратора.

Якщо ви приєднаєтеся до якоїсь існуючої мережі, необхідно дізнатися у адміністратора ці дані. Зазвичай це не складає ніяких труднощів.

Вводяться вони в ті поля, які виділені на малюнку №9.

- У тому ж вікні потрібно поставити галочку навпроти напису «Не підключатися зараз ...», після чого натиснути кнопку «Далі».

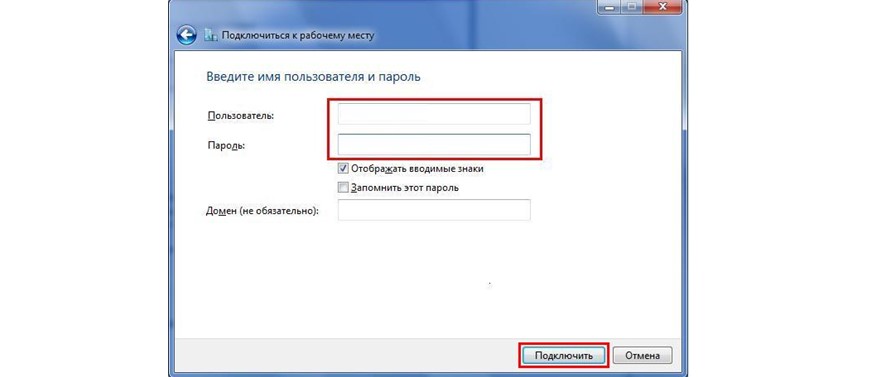

- Тепер залишиться тільки ввести логін і пароль від відповідної мережі. Поля для цього виділена на малюнку №10.

Якщо відбувається перше з'єднання з мережею, доведеться створити ці дані, після чого сервер перевірить їх і в разі відповідності «пустить» в мережу, і ви зможете відразу ж їй користуватися.

Якщо ж з'єднання відбувається вже не в перший раз, сервер не буде перевіряти їх, а відразу «пустить» в мережу.

- Після введення відповідних даних залишиться просто натиснути кнопку «Підключити».

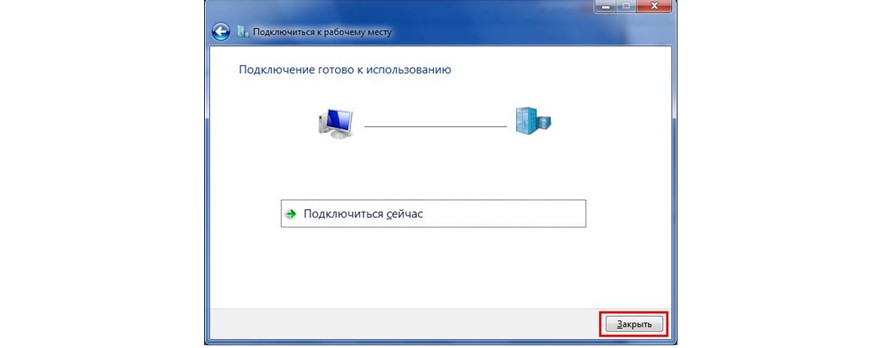

- Далі з'явиться вікно, в якому буде фігурувати пропозицію підключитися до підключеної мережі прямо зараз. Але краще все-таки закрити це вікно шляхом натискання на відповідну кнопку, виділену на малюнку №11.

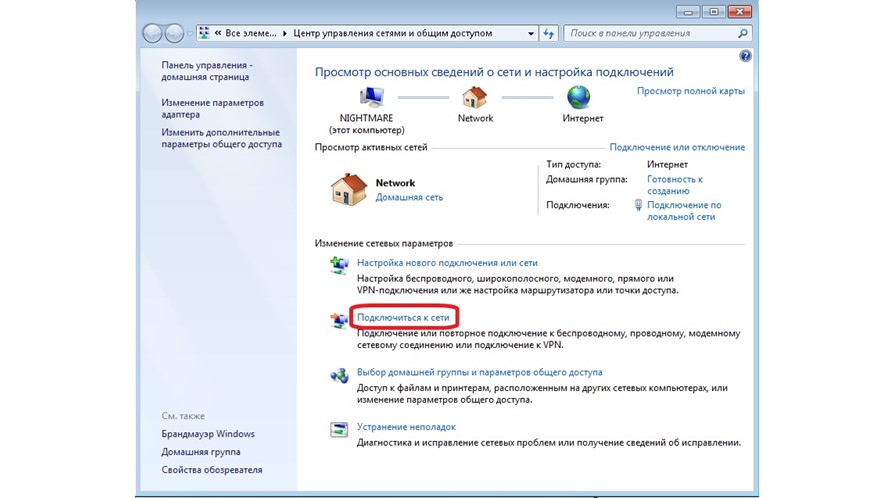

Тепер настройка закінчена і залишилося тільки підключитися до створеної мережі. Для цього необхідно знову зайти в «Центр управління мережами і загальним доступом».

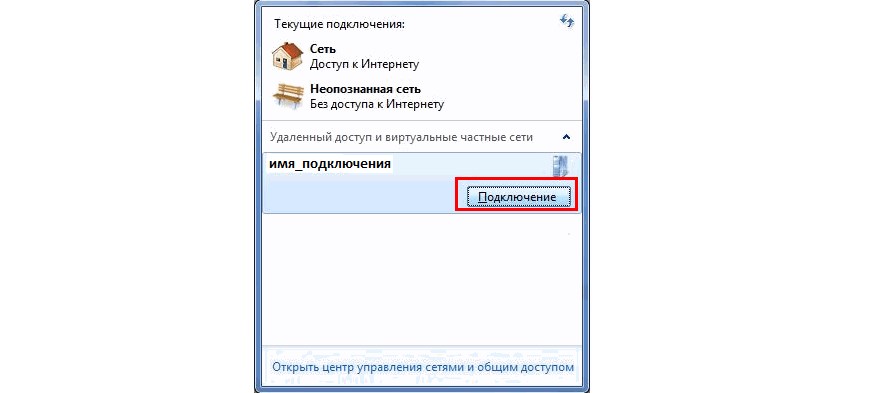

- У вікні, слід вибрати пункт «Підключитися до мережі», виділений на малюнку №12.

- У ньому залишиться вибрати створене підключення і натиснути виділену на тому ж малюнку кнопку.

Отже, як налаштувати VPN підключення на Windows 7 нам вже відомо.

Що стосується Windows 10, там алгоритм дій практично той же самий. Відрізнятися можуть лише деякі елементи інтерфейсу і шляхи доступу до них.

Наприклад, «Центр управління мережами і загальним доступом» виглядає практично так само, як і в Windows 7.

Більш того, там є дуже схожий пункт під назвою «Створення та налагодження нового підключення або мережі».

Надалі дії з налаштування практично ті ж самі, тільки інтерфейс буде дещо відрізнятися.

Незручності можуть бути лише у тих користувачів Windows 10, які користуються не так званим класичним видом, а виставою «Панель управління - домашня сторінка», Потрібно буде спочатку перейти в розділ« Мережа та інтернет », а потім вибрати пункт" Перегляд стану мережі та завдань ».

У будь-якому випадку, абсолютно нічого складного в процедурі налаштування немає і бути не може. Цікаво, що VPN з'єднання можна використовувати навіть на пристроях Android.

Останнім часом в світі телекомунікацій спостерігається підвищений інтерес до віртуальних приватних мереж (Virtual Private Network - VPN). Це обумовлено необхідністю зниження витрат на утримання корпоративних мереж за рахунок більш дешевого підключення віддалених офісів і віддалених користувачів через мережу Internet. Дійсно, при порівнянні вартості послуг по з'єднанню декількох мереж через Internet, наприклад, з мережами Frame Relay можна помітити суттєву різницю у вартості. Однак необхідно відзначити, що при об'єднанні мереж через Internet, відразу ж виникає про безпеку передачі даних, тому виникла необхідність створення механізмів дозволяють забезпечити конфіденційність і цілісність інформації, що передається. Мережі, побудовані на базі таких механізмів, і отримали назву VPN.

Крім того, дуже часто сучасній людині, розвиваючи свій бізнес, доводиться багато подорожувати. Це можуть бути поїздки у віддалені куточки нашої країни або в країни зарубіжжя. Нерідко людям потрібен доступ до своєї інформації, що зберігається на їх домашньому комп'ютері, або на комп'ютері фірми. Цю проблему можна вирішити, організувавши віддалений доступ до нього за допомогою модему і лінії. Використання телефонної лінії має свої особливості. Недоліки цього рішення в тому, що дзвінок з іншої країни коштує чималих грошей. Є й інше рішення під назвою VPN. Переваги технології VPN в тому, що організація віддаленого доступу робиться не через телефонну лінію, а через Internet, що набагато дешевше і краще. На мою думку, технологія. VPN має перспективу на широке поширення по всьому світу.

1. Поняття і класифікація VPN мереж, їх побудова

1.1 Що таке VPN

VPN(Англ. Virtual Private Network - віртуальна приватна мережа) - логічна мережа, створювана поверх іншої мережі, наприклад Internet. Незважаючи на те, що комунікації здійснюються по публічних мереж з використанням небезпечних протоколів, за рахунок шифрування створюються закриті від сторонніх канали обміну інформацією. VPN дозволяє об'єднати, наприклад, кілька офісів організації в єдину мережу з використанням для зв'язку між ними непідконтрольних каналів.

За своєю суттю VPN володіє багатьма властивостями виділеної лінії, проте розгортається вона в межах загальнодоступної мережі, наприклад. За допомогою методики тунелювання пакети даних транслюються через загальнодоступну мережу як за звичайним Двоточковий з'єднанню. Між кожною парою «відправник-одержувач даних» встановлюється своєрідний тунель - безпечне логічне з'єднання, що дозволяє інкапсулювати дані одного протоколу в пакети іншого. Основними компонентами тунелю є:

- ініціатор;

- маршрутизациї мережу;

- тунельний комутатор;

- один або кілька тунельних термінаторів.

Сам по собі принцип роботи VPN який суперечить основним мережним технологіям і протоколам. Наприклад, при встановленні з'єднання віддаленого доступу клієнт посилає серверу потік пакетів стандартного протоколу PPP. У разі організації віртуальних виділених ліній між локальними мережами їх маршрутизатори також обмінюються пакетами PPP. Проте, принципово новим моментом є пересилання пакетів через безпечний тунель, організований в межах загальнодоступної мережі.

Туннелирование дозволяє організувати передачу пакетів одного протоколу в логічній середовищі, що використовує інший протокол. В результаті з'являється можливість вирішити проблеми взаємодії кількох різнотипних мереж, починаючи з необхідності забезпечення цілісності та конфіденційності даних і закінчуючи подоланням невідповідностей зовнішніх протоколів або схем адресації.

Існуюча мережева інфраструктура корпорації може бути підготовлена до використання VPN як за допомогою програмного, так і за допомогою апаратного забезпечення. Організацію віртуальної приватної мережі можна порівняти з прокладанням кабелю через глобальну мережу. Як правило, безпосереднє з'єднання між віддаленим користувачем і кінцевим пристроєм тунелю встановлюється по протоколу PPP.

Найбільш поширений метод створення тунелів VPN - інкапсуляція мережевих протоколів (IP, IPX, AppleTalk і т.д.) в PPP і подальша інкапсуляція освічених пакетів в протокол тунелювання. Зазвичай в якості останнього виступає IP або (набагато рідше) ATM і Frame Relay. Такий підхід називається туннелированием другого рівня, оскільки «пасажиром» тут є протокол саме другого рівня.

Альтернативний підхід - інкапсуляція пакетів мережевого протоколу безпосередньо в протокол тунелювання (наприклад, VTP) називається туннелированием третього рівня.

Незалежно від того, які протоколи використовуються або які цілі переслідуються при організації тунелю, основна методика залишаєтьсяпрактично незмінною. Зазвичай один протокол використовується для встановлення з'єднання з віддаленим вузлом, а інший - для інкапсуляції даних і службової інформації з метою передачі через тунель.

1.2 Класифікація VPN мереж

Класифікувати VPN рішення можна за кількома основними параметрами:

1. За типом використовуваного середовища:

- Захищені VPN мережі. Найбільш поширений варіант приватних приватних мереж. C його допомогою можливо створити надійну і захищену підмережу на основі ненадійної мережі, як правило, Інтернету. Прикладом захищених VPN є: IPSec, OpenVPN і PPTP.

- Довірчі VPN мережі. Використовуються у випадках, коли передавальну середу можна вважати надійною і необхідно вирішити лише завдання створення віртуальної підмережі в рамках більшої мережі. Питання забезпечення безпеки стають неактуальними. Прикладами подібних VPN вирішенні є: MPLS і L2TP. Коректніше сказати, що ці протоколи перекладають завдання забезпечення безпеки на інші, наприклад L2TP, як правило, використовується в парі з IPSec.

2. За способом реалізації:

- VPN мережі у вигляді спеціального програмно-апаратного забезпечення. Реалізація VPN мережі здійснюється за допомогою спеціального комплексу програмно-апаратних засобів. Така реалізація забезпечує високу продуктивність і, як правило, високий ступінь захищеності.

- VPN мережі у вигляді програмного рішення. Використовують персональний комп'ютер зі спеціальним програмним забезпеченням, що забезпечує функціональність VPN.

- VPN мережі з інтегрованим рішенням. Функціональність VPN забезпечує комплекс, вирішальний також завдання фільтрації мережевого трафіку, організації мережевого екрану і забезпечення якості обслуговування.

3. За призначенням:

- Intranet VPN. Використовують для об'єднання в єдину захищену мережу декількох розподілених філій однієї організації, які обмінюються даними по відкритих каналах зв'язку.

- Remote Access VPN. Використовують для створення захищеного каналу між сегментом корпоративної мережі (центральним офісом або філією) і одиночним користувачем, який, працюючи вдома, підключається до корпоративних ресурсів з домашнього комп'ютера або, перебуваючи у відрядженні, підключається до корпоративних ресурсів за допомогою ноутбука.

- Extranet VPN. Використовують для мереж, до яких підключаються «зовнішні» користувачі (наприклад, замовники або клієнти). Рівень довіри до них набагато нижче, ніж до співробітників компанії, тому потрібне забезпечення спеціальних «рубежів» захисту, що запобігають або обмежують доступ останніх до особливо цінної, конфіденційної інформації.

4. За типом протоколу:

- Існують реалізації віртуальних приватних мереж під TCP / IP, IPX і AppleTalk. Але на сьогоднішній день спостерігається тенденція до загального переходу на протокол TCP / IP, і абсолютна більшість VPN рішень підтримує саме його.

5. За рівнем мережевого протоколу:

- За рівнем мережевого протоколу на основі зіставлення з рівнями еталонної мережевої моделі ISO / OSI.

1.3. побудова VPN

Існують різні варіанти побудови VPN. При виборі рішення потрібно враховувати фактори продуктивності засобів побудови VPN. Наприклад, якщо маршрутизатор і так працює на межі потужності свого, то додавання тунелів VPN і застосування шифрування / дешифрування інформації можуть зупинити роботу всієї мережі через те, що цей маршрутизатор не справлятиметься з простим трафіком, не кажучи вже про VPN. Досвід показує, що для побудови VPN найкраще використовувати спеціалізоване обладнання, однак якщо є обмеження в засобах, то можна звернути увагу на чисто програмне рішення. Розглянемо деякі варіанти побудови VPN.

- VPN на базі брандмауерів. Брандмауери більшості виробників підтримують туннелирование і шифрування даних. Всі подібні продукти засновані на тому, що трафік, що проходить через брандмауер шифрується. До програмного забезпечення власне брандмауера додається модуль шифрування. Недоліком цього методу можна назвати залежність продуктивності від апаратного забезпечення, на якому працює брандмауер. При використанні брандмауерів на базі ПК треба пам'ятати, що подібне рішення можна застосовувати тільки для невеликих мереж з невеликим обсягом переданої інформації.

- VPN на базі маршрутизаторів. Іншим способом побудови VPN є застосування для створення захищених каналів маршрутизаторів. Так як вся інформація, яка виходить із локальної мережі, Проходить через маршрутизатор, то доцільно покласти на цей маршрутизатор і завдання шифрування.Прикладом обладнання для побудови VPN на маршрутизаторах є обладнання компанії Cisco Systems. Починаючи з версії програмного забезпечення IOS 11.3, маршрутизатори Cisco підтримують протоколи L2TP і IPSec. Крім простого шифрування інформації, що проходить Cisco підтримує і інші функції VPN, такі як ідентифікація при встановленні тунельного з'єднання і обмін ключами.Для підвищення продуктивності маршрутизатора може бути використаний додатковий модуль шифрування ESA. Крім того, компанія Cisco System випустила спеціалізований пристрій для VPN, яке так і називається Cisco 1720 VPN Access Router (маршрутизатор доступу до VPN), призначене для установки в компаніях малого і середнього розміру, а також у відділеннях великих організацій.

- VPN на базі програмного забезпечення. Наступним підходом до побудови VPN є чисто програмні рішення. При реалізації такого рішення використовується спеціалізоване програмне забезпечення, яке працює на виділеному комп'ютері, і в більшості випадків виконує роль proxy-сервера. Комп'ютер з таким програмним забезпеченням може бути розташований за брандмауером.

- VPN на базі мережевої ОС.Рішення на базі мережевої ОС ми розглянемо на прикладі ОС Windows компанії Microsoft. Для створення VPN Microsoft використовує протокол PPTP, який інтегрований в систему Windows. Дане рішення дуже привабливо для організацій використовують Windows в якості корпоративної операційної системи. Необхідно відзначити, що вартість такого рішення значно нижче вартості інших рішень. В роботі VPN на базі Windows використовується база користувачів, що зберігається на Primary Domain Controller (PDC). При підключенні до PPTP-сервера користувач аутентифицирующей по протоколам PAP, CHAP або MS-CHAP. Передані пакети инкапсулируются в пакети GRE / PPTP. Для шифрування пакетів використовується нестандартний протокол від Microsoft Point-to-Point Encryption c 40 або 128 бітовим ключем, отриманим в момент встановлення з'єднання. Недоліками даної системи є відсутність перевірки цілісності даних і неможливість зміни ключів під час з'єднання. Позитивними моментами є легкість інтеграції з Windows і низька вартість.

- VPN на базі апаратних засобів. Варіант побудови VPN на спеціальних пристроях може бути використаний в мережах, що вимагають високої продуктивності. Прикладом такого рішення є продукт c IPro-VPN компанії Radguard. Даний продукт використовує апаратне шифрування переданої інформації, здатне пропускати потік в 100 Мбіт / с. IPro-VPN підтримує протокол IPSec і механізм управління ключами ISAKMP / Oakley. Окрім всього, даний пристрій підтримує засоби трансляції мережевих адрес і може бути доповнено спеціальною платою, додає функції брандмауера

2. Регламенти VPN мереж

Мережі VPN будуються з використанням протоколів тунелювання даних через мережу зв'язку загального користування Інтернет, причому протоколи тунелювання забезпечують шифрування даних і здійснюють їх наскрізну передачу між користувачами. Як правило, на сьогоднішній день для побудови мереж VPN використовуються протоколи наступних рівнів:

- канальний рівень

- Мережевий рівень

- Транспортний рівень.

2.1 Канальний рівень

На канальному рівні можуть використовуватися протоколи тунелювання даних L2TP і PPTP, які використовують авторизацію і аутентифікацію.

PPTP.

В даний час найбільш поширеним протоколом VPN є протокол двухточечной тунельної зв'язку або Point-to-Point Tunnelling Protocol - PPTP. Розроблено він компаніями 3Com і Microsoft з метою надання безпечного віддаленого доступу до корпоративних мереж через Інтернет. PPTP використовує існуючі відкриті стандарти TCP / IP і багато в чому покладається на застарілий протокол двухточечной зв'язку РРР. На практиці РРР так і залишається комунікаційним протоколом сеансу з'єднання РРТР. РРТР створює тунель через мережу до NT-сервера одержувача і передає по ньому РРР-пакети віддаленого користувача. Сервер і робоча станція використовують віртуальну приватну мережу і не звертають уваги на те, наскільки безпечною або доступною є глобальна мережа між ними. Завершення сеансу з'єднання з ініціативи сервера, на відміну від спеціалізованих серверів віддаленого доступу, дозволяє адміністраторам локальної мережі не пропускати віддалених користувачів за межі системи безпеки Windows Server.

Хоча компетенція протоколу РРТР поширюється лише на пристрої, що працюють під управлінням Windows, Він надає компаніям можливість взаємодіяти з існуючими мережевими інфраструктурами і не завдавати шкоди власній системі безпеки. Таким чином, віддалений користувач може підключитися до Інтернету за допомогою місцевого провайдера за допомогою аналогового або каналу ISDN і встановити з'єднання з сервером NT. При цьому компанії не доводиться витрачати великі суми на організацію і обслуговування пулу модемів, що надає послуги віддаленого доступу.

Далі розглядається робота РРТР. PPTP інкапсулює пакети IP для передачі по IP-мережі. Клієнти PPTP використовують порт призначення для створення керуючого тунелем з'єднання. Цей процес відбувається на транспортному рівні моделі OSI. Після створення тунелю комп'ютер-клієнт і сервер починають обмін службовими пакетами. На додаток до керуючого з'єднанню PPTP, Що забезпечує працездатність каналу, створюється з'єднання для пересилання по тунелю даних. Інкапсуляція даних перед пересиланням через тунель відбувається дещо інакше, ніж при звичайній передачі. Інкапсуляція даних перед відправкою в тунель включає два етапи:

- Спочатку створюється інформаційна частина PPP. Дані проходять зверху вниз, від прикладного рівня OSI до канального.

- Потім отримані дані відправляються вгору по моделі OSI і инкапсулируются протоколами верхніх рівнів.

Таким чином, під час другого проходу дані досягають транспортного рівня. Однак інформація не може бути відправлена за призначенням, так як за це відповідає канальний рівень OSI. Тому PPTP шифрує поле корисного навантаження пакета і бере на себе функції другого рівня, зазвичай належать PPP, тобто додає до PPTP-пакету PPP-заголовок і закінчення. На цьому створення кадру канального рівня закінчується.

Далі, PPTP інкапсулює PPP-кадр в пакет Generic Routing Encapsulation (GRE), який належить мережевого рівня. GRE инкапсулирует мережевий рівень, наприклад IPX, AppleTalk, DECnet, щоб забезпечити можливість їх передачі по IP-мереж. Однак GRE не має можливості встановлювати сесії і забезпечувати захист даних від зловмисників. Для цього використовується здатність PPTP створювати з'єднання для управління тунелем. Застосування GRE в якості методу інкапсуляції обмежує поле дії PPTP тільки мережами IP.

Після того як кадр PPP був инкапсулирован в кадр з заголовком GRE, виконується інкапсуляція в кадр з IP-заголовком. IP-заголовок містить адреси відправника і одержувача пакету. На закінчення PPTP додає PPP заголовок і закінчення.

Система-відправник посилає дані через тунель. Система-одержувач видаляє всі службові заголовки, залишаючи тільки дані PPP.

L2TP

У найближчому майбутньому очікується зростання кількості віртуальних приватних мереж, розгорнутих на базі нового протоколу тунелювання другого рівня Layer 2 Tunneling Protocol - L2TP.

L2TP з'явився в результаті об'єднання протоколів PPTP і L2F (Layer 2 Forwarding). PPTP дозволяє передавати через тунель пакети PPP, а L2F-пакети SLIP і PPP. Щоб уникнути плутанини і проблем взаємодії систем на ринку телекомунікацій, комітет Internet Engineering Task Force (IETF) рекомендував компанії Cisco Systems об'єднати PPTP і L2F. На загальну думку, протокол L2TP увібрав в себе кращі риси PPTP і L2F. Головне достоїнство L2TP в тому, що цей протокол дозволяє створювати тунель не тільки в мережах IP, але і в таких, як ATM, X.25 і Frame Relay. На жаль, реалізація L2TP в Windows 2000 підтримує тільки IP.

L2TP застосовує в якості транспорту протокол UDP і використовує однаковий формат повідомлень як для управління тунелем, так і для пересилання даних. L2TP в реалізації Microsoft використовує в якості контрольних повідомлень пакети UDP, що містять шифровані пакети PPP. Надійність доставки гарантує контроль послідовності пакетів.

Функціональні можливості PPTP і L2TP різні. L2TP може використовуватися не тільки в IP-мережах, службові повідомлення для створення тунелю і пересилання за нього даних використовують однаковий формат і протоколи. PPTP може застосовуватися тільки в IP-мережах, і йому необхідно окреме з'єднання TCP для створення і використання тунелю. L2TP поверх IPSec пропонує більше рівнів безпеки, ніж PPTP, і може гарантувати майже 100-відсоткову безпеку важливих для організації даних. Особливості L2TP роблять його дуже перспективним протоколом для побудови віртуальних мереж.

Протоколи L2TP і PPTP відрізняються від протоколів тунелювання третього рівня рядом особливостей:

- Надання корпораціям можливості самостійно обирати спосіб аутентифікації користувачів і перевірки їх повноважень - на власній «території» або у провайдера Інтернет-послуг. Обробляючи тунелюватись пакети PPP, сервери корпоративної мережі отримують всю інформацію, необхідну для ідентифікації користувачів.

- Підтримка комутації тунелів - завершення одного тунелю і ініціювання іншого до одного з декількох потенційних термінаторів. Комутація тунелів дозволяє, як би продовжити PPP - з'єднання до необхідної кінцевої точки.

- Надання системним адміністраторам корпоративної мережі можливості реалізації стратегій призначення користувачам прав доступу безпосередньо на брандмауері і внутрішніх серверах. Оскільки термінатори тунелю отримують пакети PPP з відомостями про користувачів, вони в змозі застосовувати сформульовані адміністраторами стратегії безпеки до трафіку окремих користувачів. (Туннелирование третього рівня не дозволяє розрізняти надходять від провайдера пакети, тому фільтри стратегії безпеки доводиться застосовувати на кінцевих робочих станціях і мережевих пристроях.) Крім того, в разі використання тунельного комутатора з'являється можливість організувати «продовження» тунелю другого рівня для безпосередньої трансляції трафіку окремихкористувачів до відповідних внутрішніх серверів. На такі сервери може бути покладено завдання додаткової фільтрації пакетів.

· MPLS

Також на канальному рівні для організації тунелів може використовуватися технологія MPLS (Від англійського Multiprotocol Label Switching - мультипротокольна комутація по мітках - механізм передачі даних, який емулює різні властивості мереж з комутацією каналів поверх мереж з комутацією пакетів). MPLS працює на рівні, який можна було б розташувати між канальним і третім мережевим рівнями моделі OSI, і тому його зазвичай називають протоколом канально-мережевого рівня. Він був розроблений з метою забезпечення універсальної служби передачі даних як для клієнтів мереж з комутацією каналів, так і мереж з комутацією пакетів. За допомогою MPLS можна передавати трафік самої різної природи, такий як IP-пакети, ATM, SONET і кадри Ethernet.

Рішення по організації VPN на канальному рівні мають досить обмежену область дії, як правило, в рамках домена провайдера.

2.2 Мережевий рівень

Мережевий рівень (рівень IP). Використовується протокол IPSec реалізує шифрування і конфіденційність даних, а також аутентифікацію абонентів. Застосування протоколу IPSec дозволяє реалізувати повнофункціональний доступ еквівалентний фізичній підключенню до корпоративної мережі. Для встановлення VPN кожен з учасників повинен конфігурувати певні параметри IPSec, тобто кожен клієнт повинен мати програмне забезпечення реалізує IPSec.

IPSec

Звичайно, жодна компанія не хотіла б відкрито передавати в Інтернет фінансову або іншу конфіденційну інформацію. Канали VPN захищені потужними алгоритмами шифрування, закладеними в стандарти протоколу безпеки IРsec. IPSec або Internet Protocol Security - стандарт, обраний міжнародним співтовариством, групою IETF - Internet Engineering Task Force, створює основи безпеки для Інтернет-протоколу (IP / Протокол IPSec забезпечує захист на мережевому рівні і вимагає підтримки стандарту IPSec тільки від людей, що спілкуються між собою пристроїв по обидві боку з'єднання. Всі інші пристрої, розташовані між ними, просто забезпечують трафік IP-пакетів.

Спосіб взаємодії осіб, що використовують технологію IPSec, прийнято визначати терміном «захищена асоціація» - Security Association (SA). Захищена асоціація функціонує на основі угоди, укладеної сторонами, які користуються засобами IPSec для захисту переданої одна одній інформації. Ця угода регулює декілька параметрів: IP-адреси відправника і одержувача, криптографічний алгоритм, порядок обміну ключами, розміри ключів, термін служби ключів, алгоритм аутентифікації.

IPSec - це узгоджений набір відкритих стандартів, що має ядро, яке може бути досить просто доповнено новими функціями і протоколами. Ядро IPSec складають три протоколи:

· АНабо Authentication Header - заголовок аутентифікації - гарантує цілісність і автентичність даних. Основне призначення протоколу АН - він дозволяє приймальній стороні переконатися, що:

- пакет був відправлений стороною, з якою встановлена безпечна асоціація;

- вміст пакета не було спотворено в процесі його передачі по мережі;

- пакет не є дублікатом вже отриманого пакета.

Дві перші функції обов'язкові для протоколу АН, а остання вибирається при встановленні асоціації за бажанням. Для виконання цих функцій протокол АН використовує спеціальний заголовок. Його структура розглядається за такою схемою:

- В поле наступного заголовка (next header) вказується код протоколу більш високого рівня, тобто протоколу, повідомлення якого розміщено в поле даних IP-пакета.

- В поле довжини корисного навантаження (payload length) міститься довжина заголовка АН.

- Індекс параметрів безпеки (Security Parameters Index, SPI) використовується для зв'язку пакета з передбаченої для нього безпечної асоціацією.

- Поле порядкового номера (Sequence Number, SN) вказує на порядковий номер пакета і застосовується для захисту від його помилкового відтворення (коли третя сторона намагається повторно використовувати перехоплені захищені пакети, відправлені реально аутентифицироваться відправником).

- Поле даних аутентифікації (authentication data), яке містить так зване значення перевірки цілісності (Integrity Check Value, ICV), використовується для аутентифікації і перевірки цілісності пакету. Це значення, зване також дайджестом, обчислюється за допомогою однієї з двох обов'язково підтримуваних протоколом АН обчислювально необоротних функцій MD5 або SAH-1, але може використовуватися і будь-яка інша функція.

· ESP або Encapsulating Security Payload - інкапсуляція зашифрованих даних - шифрує дані, що передаються, забезпечуючи конфіденційність, може також підтримувати аутентифікацію і цілісність даних;

Протокол ESP вирішує дві групи завдань.

- До першої відносяться завдання, аналогічні завданням протоколу АН, - це забезпечення аутентифікації і цілісності даних на основі дайджесту,

- До другої - переданих даних шляхом їх шифрування від несанкціонованого перегляду.

Тема ділиться на дві частини, що розділяються полем даних.

- Перша частина, яка називається власне заголовком ESP, утворюється двома полями (SPI і SN), призначення яких аналогічно однойменним полях протоколу АН, і розміщується перед полем даних.

- Решта службові поля протоколу ESP, звані кінцевиком ESP, розташовані в кінці пакета.

Два поля концевика - наступного заголовка і даних аутентифікації - аналогічні полях заголовка АН. Поле даних аутентифікації відсутня, якщо при встановленні безпечної асоціації прийнято рішення не використовувати можливостей протоколу ESP щодо забезпечення цілісності. Крім цих полів кінцевик містить два додаткових поля - заповнювач і довжини заповнювача.

Протоколи AH і ESP можуть захищати дані в двох режимах:

- в транспортному - передача ведеться з оригінальними IP-заголовками;

- в тунельному - вихідний пакет поміщається в новий IP-пакет і передача ведеться з новими заголовками.

Застосування того чи іншого режиму залежить від вимог, що пред'являються до захисту даних, а також від ролі, яку відіграє в мережі вузол, завершальний захищений канал. Так, вузол може бути хостом (кінцевим вузлом) або шлюзом (проміжним вузлом).

Відповідно, є три схеми застосування протоколу IPSec:

- хост-хост;

- шлюз-шлюз;

- хост-шлюз.

Можливості протоколів АН і ESP частково перекриваються: протокол АН відповідає тільки за забезпечення цілісності і аутентифікації даних, протокол ESP може шифрувати дані і, крім того, виконувати функції протоколу АН (в урізаному вигляді). ESP може підтримувати функції шифрування і аутентифікації / цілісності в будь-яких комбінаціях, тобто або всю групу функцій, або тільки аутентифікацію / цілісність, або тільки шифрування.

· IKE або Internet Key Exchange - обмін ключами Інтернету - вирішує допоміжну задачу автоматичного надання кінцевим точкам захищеного каналу секретних ключів, необхідних для роботи протоколів аутентифікації і шифрування даних.

2.3 Транспортний рівень

На транспортному рівні використовується протокол SSL / TLS або Secure Socket Layer / Transport Layer Security, який реалізує шифрування і аутентифікацію між транспортними рівнями приймача і передавача. SSL / TLS може застосовуватися для захисту трафіку TCP, не може застосовуватися для захисту трафіку UDP. Для функціонування VPN на основі SSL / TLS немає необхідності в реалізації спеціального програмного забезпечення так як кожен браузер і поштовий клієнт оснащені цими протоколами. В силу того, що SSL / TLS реалізується на транспортному рівні, захищене з'єднання встановлюється «з-кінця-в-кінець».

TLS-протокол заснований на Netscape SSL-протоколі версії 3.0 і складається з двох частин - TLS Record Protocol і TLS Handshake Protocol. Різниця між SSL 3.0 і TLS 1.0 незначні.

SSL / TLS включає в себе три основних фази:

- Діалог між сторонами, метою якого є вибір алгоритму шифрування;

- Обмін ключами на основі криптосистем з відкритим ключем або аутентифікація на основі сертифікатів;

- Передача даних, шифрованих за допомогою симетричних алгоритмів шифрування.

2.4 Реалізація VPN: IPSec або SSL / TLS?

Найчастіше перед керівниками IT підрозділів стоїть питання: який з протоколів вибрати для побудови корпоративної мережі VPN? Відповідь не очевидна так як кожен з підходів має як плюси, так і мінуси. Постараємося провести і виявити коли необхідно застосовувати IPSec, а коли SSL / TLS. Як видно з аналізу характеристик цих протоколів вони не є взаємозамінними і можуть функціонувати як окремо, так і паралельно, визначаючи функціональні особливості кожної з реалізованих VPN.

Вибір протоколу для побудови корпоративної мережі VPN можна здійснювати за такими критеріями:

· Тип доступу необхідний для користувачів мережі VPN.

- Повнофункціональне постійне підключення до корпоративної мережі. Рекомендований вибір - протокол IPSec.

- Тимчасове підключення, наприклад, мобільного користувача або користувача використовує публічний комп'ютер, з метою отримання доступу до певних послуг, наприклад, електронній пошті або базі даних. Рекомендований вибір - протокол SSL / TLS, який дозволяє організувати VPN для кожної окремої послуги.

· Чи є користувач співробітником компанії.

- Якщо користувач є співробітником компанії, пристрій яким він користується для доступу до корпоративної мережі через IPSec VPN може бути налаштоване деяким певним способом.

- Якщо користувач не є співробітником компанії до корпоративної мережі якої здійснюється доступ, рекомендується використовувати SSL / TLS. Це дозволить обмежити доступ гостя тільки певними послугами.

· Який рівень безпеки корпоративної мережі.

- Високий. Рекомендований вибір - протокол IPSec. Дійсно, рівень безпеки пропонований IPSec набагато вище рівня безпеки пропонованого протоколом SSL / TLS в силу використання конфигурируемого ПО на боці користувача і шлюзу безпеки на стороні корпоративної мережі.

- Середній. Рекомендований вибір - протокол SSL / TLS дозволяє здійснювати доступ з будь-яких терміналів.

· Рівень безпеки даних переданих користувачем.

- Високий, наприклад, менеджмент компанії. Рекомендований вибір - протокол IPSec.

- Середній, наприклад, партнер. Рекомендований вибір - протокол SSL / TLS.

Залежно від послуги - від середнього до високого. Рекомендований вибір - комбінація протоколів IPSec (для послуг вимагають високий рівень безпеки) і SSL / TLS (для послуг вимагають середній рівень безпеки).

· Що важливіше, швидке розгортання VPN або масштабованість рішення в майбутньому.

- Швидке розгортання мережі VPN з мінімальними витратами. Рекомендований вибір - протокол SSL / TLS. У цьому випадку немає необхідності реалізації спеціального ПО на боці користувача як в разі IPSec.

- Масштабованість мережі VPN - додавання доступу до різноманітних послуг. Рекомендований вибір - протокол IPSec дозволяє здійснення доступу до всіх послуг і ресурсів корпоративної мережі.

- Швидке розгортання і масштабованість. Рекомендований вибір - комбінація IPSec і SSL / TLS: використання SSL / TLS на першому етапі для здійснення доступу до необхідних послуг з подальшим впровадженням IPSec.

3. Методи реалізації VPN мереж

Віртуальна приватна мережа базується на трьох методах реалізації:

· Туннелирование;

· Шифрування;

· Аутентифікація.

3.1 Туннелирование

Туннелирование забезпечує передачу даних між двома точками - закінченнями тунелю - таким чином, що для джерела і приймача даних виявляється прихованою вся мережева інфраструктура, що лежить між ними.

Транспортне середовище тунелю, як паром, підхоплює пакети використовуваного мережевого протоколу біля входу в тунель і без змін доставляє їх до виходу. Побудови тунелю досить для того, щоб з'єднати два мережевих вузла так, що з точки зору працюючого на них програмного забезпечення вони виглядають підключеними до однієї (локальної) мережі. Однак не можна забувати, що насправді «парою» з даними проходить через безліч проміжних вузлів (маршрутизаторів) відкритої публічної мережі.

Такий стан справ таїть в собі дві проблеми. Перша полягає в тому, що передається через тунель інформація може бути перехоплена зловмисниками. Якщо вона конфіденційна (номери банківських карток, фінансові звіти, відомості особистого характеру), то цілком реальна загроза її компрометації, що вже само по собі неприємно. Гірше того, зловмисники мають можливість модифікувати передані через тунель дані так, що одержувач не зможе перевірити їх достовірність. Наслідки можуть бути жахливими. З огляду на сказане, ми приходимо до висновку, що тунель в чистому вигляді придатний хіба що для деяких типів мережевих комп'ютерних ігор і не може претендувати на більш серйозне застосування. Обидві проблеми вирішуються сучасними засобами криптографічного захисту інформації. Щоб перешкодити внесенню несанкціонованих змін в пакет з даними на шляху його проходження по тунелю, використовується метод електронної цифрового підпису (). Суть методу полягає в тому, що кожен переданий пакет забезпечується додатковим блоком інформації, який виробляється у відповідності з асиметричним криптографічним алгоритмом і унікальний для вмісту пакета і секретного ключа ЕЦП відправника. Цей блок інформації є ЕЦП пакету і дозволяє виконати аутентифікацію даних одержувачем, якому відомий відкритий ключ ЕЦП відправника. Захист переданих через тунель даних від несанкціонованого перегляду досягається шляхом використання сильних алгоритмів шифрування.

3.2 Аутентифікація

Забезпечення безпеки є основною функцією VPN. Всі дані від комп'ютерів-клієнтів проходять через Internet до VPN-сервера. Такий сервер може знаходитися на великій відстані від клієнтського комп'ютера, і дані на шляху до мережі організації проходять через обладнання безлічі провайдерів. Як переконатися, що дані не були прочитані або змінені? Для цього застосовуються різні методи аутентифікації і шифрування.

Для аутентифікації користувачів PPTP може задіяти будь-який з протоколів, що застосовуються для PPP

- EAP або Extensible Authentication Protocol;

- MSCHAP або Microsoft Challenge Handshake Authentication Protocol (редакція 1 і 2);

- CHAP або Challenge Handshake Authentication Protocol;

- SPAP або Shiva Password Authentication Protocol;

- PAP або Password Authentication Protocol.

Кращими вважаються протоколи MSCHAP версії 2 і Transport Layer Security (EAP-TLS), оскільки вони забезпечують взаємну аутентифікацію, тобто VPN-сервер і клієнт ідентифікують один одного. У всіх інших протоколах тільки сервер проводить аутентифікацію клієнтів.

Хоча PPTP забезпечує достатній ступінь безпеки, але все ж L2TP поверх IPSec надійніше. L2TP поверх IPSec забезпечує аутентифікацію на рівнях «користувач» і «комп'ютер», а також виконує аутентифікацію і шифрування даних.

Аутентифікація здійснюється або відритим тестом (clear text password), або за схемою запит / відгук (challenge / response). З прямим текстом все ясно. Клієнт посилає серверу пароль. Сервер порівнює це з еталоном і або забороняє доступ, або говорить «ласкаво просимо». Відкрита аутентифікація практично не зустрічається.

Схема запит / відгук набагато більш просунута. У загальному вигляді вона виглядає так:

- клієнт посилає серверу запит (request) на аутентифікацію;

- сервер повертає випадковий відгук (challenge);

- клієнт знімає зі свого пароля хеш (хешем називається результат хеш-функції, яка перетворює вхідний масив даних довільної довжини в вихідну бітову рядок фіксованої довжини), шифрує їм відгук і передає його серверу;

- те ж саме проробляє і серверу та порівнює отриманий результат з відповіддю клієнта;

- якщо зашифрований відгук збігається, аутентифікація вважається успішною;

На першому етапі аутентифікації клієнтів і серверів VPN, L2TP поверх IPSec використовує локальні сертифікати, отримані від служби сертифікації. Клієнт і сервер обмінюються сертифікатами і створюють захищене з'єднання ESP SA (security association). Після того як L2TP (поверх IPSec) завершує процес аутентифікації комп'ютера, виконується аутентифікація на рівні користувача. Для аутентифікації можна задіяти будь-який протокол, навіть PAP, передає ім'я користувача і пароль у відкритому вигляді. Це цілком безпечно, так як L2TP поверх IPSec шифрує всю сесію. Однак проведення аутентифікації користувача за допомогою MSCHAP, що застосовує різні ключі шифрування для аутентифікації комп'ютера і користувача, може посилити захист.

3.3. шифрування

Шифрування за допомогою PPTP гарантує, що ніхто не зможе отримати доступ до даних при пересиланні через Internet. В даний час підтримуються два методи шифрування:

- Протокол шифрування MPPE або Microsoft Point-to-Point Encryption сумісний тільки з MSCHAP (редакція 1 і 2);

- EAP-TLS і вміє автоматично вибирати довжину ключа шифрування при узгодженні параметрів між клієнтом і сервером.

MPPE підтримує роботу з ключами довжиною 40, 56 або 128 біт. старі операційні системи Windows підтримують шифрування з довжиною ключа тільки 40 біт, тому в змішаному середовищі Windows слід вибирати мінімальну довжину ключа.

PPTP змінює значення ключа шифрування після кожного прийнятого пакета. Протокол MMPE розроблявся для каналів зв'язку точка-точка, в яких пакети передаються послідовно, і втрата даних дуже мала. У цій ситуації значення ключа для чергового пакета залежить від результатів дешифрування попереднього пакету. При побудові віртуальних мереж через мережі загального доступу ці умови дотримуватися неможливо, так як пакети даних часто приходять до одержувача не в тій послідовності, в якій були відправлені. Тому PPTP використовує для зміни ключа шифрування порядкові номери пакетів. Це дозволяє виконувати дешифрацию незалежно від попередніх прийнятих пакетів.

Обидва протоколу реалізовані як в Microsoft Windows, Так і поза нею (наприклад, в BSD), на алгоритми роботи VPN можуть істотно відрізнятися.

Таким чином, зв'язка «туннелирование + аутентифікація + шифрування» дозволяє передавати дані між двома точками через мережу загального користування, моделюючи роботу приватної (локальної) мережі. Іншими словами, розглянуті засоби дозволяють побудувати віртуальну приватну мережу.

Додатковим приємним ефектом VPN-з'єднання є можливість (і навіть необхідність) використання системи адресації, прийнятої в локальній мережі.

Реалізація віртуальної приватної мережі на практиці виглядає наступним чином. У локальної обчислювальної мережі офісу фірми встановлюється сервер VPN. Віддалений користувач (або маршрутизатор, якщо здійснюється з'єднання двох офісів) з використанням клієнтського програмного забезпечення VPN ініціює процедуру з'єднання з сервером. Відбувається аутентифікація користувача - перша фаза встановлення VPN-з'єднання. У разі підтвердження повноважень настає друга фаза - між клієнтом і сервером виконується узгодження деталей забезпечення безпеки з'єднання. Після цього організовується VPN-з'єднання, що забезпечує обмін інформацією між клієнтом і сервером у формі, коли кожен пакет з даними проходить через процедури шифрування / дешифрування і перевірки цілісності - аутентифікації даних.

Основною проблемою мереж VPN є відсутність усталених стандартів аутентифікації і обміну шифрованого інформацією. Ці стандарти все ще знаходяться в процесі розробки і тому продукти різних виробників не можуть встановлювати VPN-з'єднання і автоматично обмінюватися ключами. Дана проблема тягне за собою уповільнення поширення VPN, так як важко змусити різні компанії користуватися продукцією одного виробника, а тому утруднений процес об'єднання мереж компаній-партнерів в, так звані, extranet-мережі.

Переваги технології VPN в тому, що організація віддаленого доступу робиться не через телефонну лінію, а через Інтернет, що набагато дешевше і краще. Недолік технології VPN в тому, що кошти побудови VPN не є повноцінними засобами виявлення і блокування атак. Вони можуть запобігти ряд несанкціонованих дій, але далеко не всі можливості, які можуть використовуватися для проникнення в корпоративну мережу. Але, незважаючи на все це технологія VPN має перспективи на подальший розвиток.

Чого ж можна очікувати в плані розвитку технологій VPN в майбутньому? Без всякого сумніву, буде вироблений і затверджений єдиний стандарт побудови подібних мереж. Швидше за все, основою цього стандарту буде, вже зарекомендував себе протокол IPSec. Далі, виробники сконцентруються на підвищенні продуктивності своїх продуктів і на створенні зручних засобів управління VPN. Швидше за все, розвиток засобів побудови VPN буде йти в напрямку VPN на базі маршрутизаторів, так як дане рішення поєднує в собі досить високу продуктивність, інтеграцію VPN і маршрутизації в одному пристрої. Однак будуть розвиватися і недорогі рішення для невеликих організацій. На закінчення, треба сказати, що, незважаючи на те, що технологія VPN ще дуже молода, її чекає велике майбутнє.