Pptp vpn які порти відкрити. З'єднання PPTP: що це

Ймовірно, багато користувачів чули про такий термін, як «з'єднання PPTP». Що це таке, деякі не уявляють собі навіть віддалено. Однак, якщо описувати принципи встановлення з'єднання на основі цього протоколу простою мовою, зрозуміти їх зовсім неважко.

З'єднання PPTP: що це?

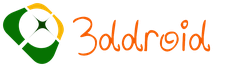

Підключення такого типу будується на основі однойменного протоколу, скорочення в назві якого походить від англійського point-to-point tunneling protocol, що дослівно можна перекласти як «тунельний протокол типу« точка-точка ». Іншими словами, це з'єднання між двома абонентами за допомогою передачі пакетів даних в зашифрованому вигляді через незахищені мережі на основі TCP / IP.

Тип з'єднання PPTP дозволяє перетворювати так звані кадри PPP в стандартні IP-пакети, які і передаються, наприклад, за допомогою того ж інтернету. І хоча, як вважається, протокол PPTP за рівнем безпеки поступається деяким іншим варіантам на кшталт IPSec, він сьогодні має досить велике поширення, адже, по суті, користувач має справу з однією з різновидів VPN-підключень (бездротове з'єднання).

З'єднання PPTP: для чого потрібно його використання?

Сфера застосування цього протоколу вельми обширна. Перш за все, такий вид з'єднання між двома користувачами дозволяє не тільки захистити передану інформацію, а й істотно економити на далеких дзвінках.

Крім того, цей протокол буває дуже часто незамінний при забезпеченні зв'язку між двома локальними мережами саме за допомогою передачі пакетів в інтернеті по захищеної лінії (тунелю) без задіяння прямого з'єднання між ними. Тобто, безпосереднього контакту дві локальні мережі не мають і використовують тунель в якості посередника.

З іншого боку, туннелирование на основі PPTP може застосовуватися і при створенні з'єднання типу «клієнт-сервер», коли термінал підключається до сервера по захищеному каналу.

Реалізація PPTP в різних ОС

Тепер трохи відвернемося і з іншого боку подивимося на з'єднання PPTP. Що це таке, з моменту розробки протоколу корпорацією Microsoft, тоді мало хто розумів. І вперше в повноцінному варіанті він був реалізований компанією Cisco.

Проте і фахівці Microsoft не відставали. Починаючи з версії Windows 95 OSR2, можливості створення підключення на основі PPTP з'явилися і в більш пізніх програмних продуктах, причому навіть з вбудованими засобами настройки PPTP-сервера. Далі в якості прикладу буде розглянуто PPTP-з'єднання Windows 7, тим більше що саме ця система на сьогоднішній день залишається найбільш популярною у більшості користувачів.

В системах Linux до недавнього часу повної підтримки цієї технології не було. Вона з'явилася тільки в модифікації 2.6.13, а офіційно була заявлена в версії ядра 2.6.14.

Системи FreeBSD і Mac OS X поставляються з вбудованими PPTP-клієнтами. КПК Palm, що мають підтримку бездротового з'єднання Wi-Fi, Обладнані клієнтом Mergic.

Початкові умови для коректного з'єднання

Використання тунелювання є досить специфічним. Налаштування PPTP-з'єднання передбачає використання TCP-порту 1723 і в обов'язковому порядку - протоколу IP GRE з номером 47.

З цього випливає, що настройка якщо такий є, або вбудованого брендмауера Windows повинна бути такою, щоб IP-пакети могли проходити вільно і без обмежень. Це стосується не тільки для користувача машин або локальних мереж. В рівній мірі така вільна передача тунелюватись даних повинна забезпечуватися і на рівні провайдера.

У разі використання NAT на проміжній стадії передачі даних відповідно повинна бути налаштована обробка VPN в цьому сегменті.

Загальні принципи роботи і підключення

Ми розглянули досить коротко з'єднання PPTP. Що це таке, багатьом, напевно, вже хоч трохи зрозуміло. Повна ясність в питання буде внесена після розгляду основних принципів функціонування протоколу і зв'язку на його основі, а також в розділі, де буде показаний процес установки по кроках з'єднання PPTP GRE.

Отже, з'єднання між двома точками встановлюється на основі звичайної PPP-сесії на основі протоколу GRE (інкапсуляція). Друге підключення безпосередньо на порте TCP відповідає за управління GRE і ініціацію.

Сам передається пакет IPX складається власне з даних, іноді званих корисним навантаженням, і додаткової керуючої інформації. Що відбувається при отриманні пакету на іншому кінці лінії? Відповідна програма для PPTP-з'єднання ніби витягає міститься в цілісному пакеті IPX інформацію і відправляє її на обробку за допомогою засобів, що відповідають власним протоколу системи.

Крім того, однією з важливих складових тунельної передачі і прийому основної інформації є обов'язковою умовою використання доступу за допомогою комбінації «логін-пароль». Звичайно, зламати логіни і паролі на стадії отримання можна, але ось в процесі передачі інформації через захищений коридор (тунель) - ніяк.

Засоби захисту з'єднання

Як вже говорилося, туннелирование на основі протоколу PPTP захищеним абсолютно у всіх аспектах не є. Однак, якщо врахувати, що при застосовуються такі засоби, як EAP-TLS, MSCHAP-v2 або навіть MPEE, можна говорити про досить високий ступінь захисту.

Іноді для підвищення рівня безпеки можуть застосовуватися відповідні дзвінки (додзвонитися), при яких передає або приймаюча сторона виробляє підтвердження підключення і передачі інформації програмним способом.

Налаштування PPTP власними засобами Windows 7: параметри мережевого адаптера

Налаштувати PPTP-з'єднання в будь-який системі Windows досить просто. Як вже говорилося, в якості прикладу беремо «сімку».

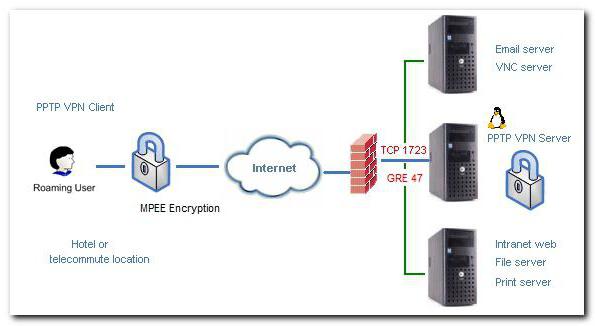

Спочатку потрібно зайти в «Центр управління мережами і загальним доступом». Зробити це можна або з «Панелі управління». Або з меню, що викликається правим кліком на значку інтернет- або мережевого підключення.

Зліва в меню є рядок зміни параметрів мережевого адаптера, Яку і потрібно задіяти, після чого правим кліком на підключенні по локальній мережі викликати контекстне меню і вибрати рядок властивостей.

У новому вікні використовуємо властивості протоколу TCP / IPv4. У вікні налаштувань слід прописати параметри, надані провайдером при підключенні (в більшості випадків встановлюється автоматичне отримання адрес для IP і DNS-серверів).

Зберігаємо зміни і повертаємося до підключення по локальній мережі, де потрібно перевірити, активно воно в даний момент. Для цього використовується правий клік. Якщо в самому верхньому рядку вказано «Відключити», значить з'єднання активно. В іншому випадку включаємо його.

Створення та налагодження параметрів VPN

На наступному етапі потрібно створити VPN-підключення. Для цього в розділі «Центру управління» в правій частині вікна використовуємо рядок створення нового підключення.

Після цього вибираємо підключення до робочого місця, а потім - використання існуючого підключення до інтернету.

Далі відкладаємо настройку-інтернет-з'єднання, а в наступному вікні вказуємо інтернет-адреса оператора VPN і вводимо довільне ім'я (обов'язково внизу ставимо галочку навпроти рядка «Не підключатися зараз»).

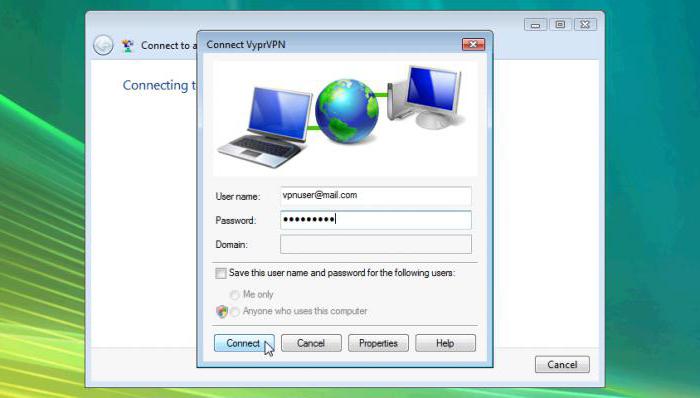

Після цього вводимо логін і пароль, якщо такі передбачені договір на надання послуг, і тиснемо кнопку «Створити».

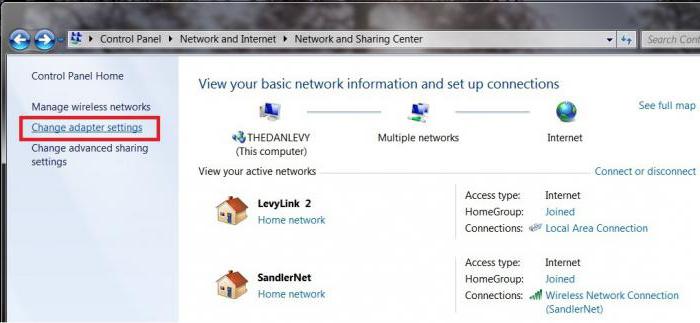

У списку доступних підключень вибираємо тільки що створене і в новому віконці натискаємо кнопку властивостей. Далі діяти потрібно гранично акуратно. На вкладці безпеки в обов'язковому порядку необхідно встановити наступні параметри:

- тип VPN: автоматичний;

- шифрування даних: необов'язкове;

- дозволу протоколів: CHAP і CHAP версії 2.

Підтверджуємо зміни переходимо до вікна установки з'єднання, де тиснемо кнопку підключення. Якщо настройки зроблені належним чином, відбудеться підключення до інтернету.

Чи варто використовувати сторонні утиліти?

На питання установки додаткових PPTP-серверів або клієнтів користувачі реагують по-різному, проте більшість з них сходиться на думці, що настройка і використання вбудованого модуля Windows виглядає набагато краще в плані простоти.

Можна, звичайно, інсталювати щось на зразок пакету pfSense, що представляє собою міжмережевий екран-маршрутизатор, проте його «рідний» клієнт Multilink PPP Daemon має безліч проблем з використанням Windows-серверів на основі PPTP в плані розподілу використання протоколу аутентифікації між клієнтом і сервером в хоча на домашніх користувальницьких терміналах таких проблем помічено не було. У налаштуванні ця утиліта, так само як і будь-які інші, набагато складніше, і без спеціальних знань вказати правильні параметри або виправити постійний «зліт» призначеного для користувача IP-адреси не представляється можливим.

Можна спробувати і деякі інші клієнтські або серверні утиліти, призначені для установки з'єднання PPTP, проте який сенс завантажувати систему непотрібними програмами, Коли в будь-який ОС Windows є власні кошти? Більш того, некториє програми не тільки складні в налаштуванні, але ще і можуть викликати конфлікти на програмному та фізичному рівні. Так що краще обмежитися тим, що є.

замість післямови

Ось, власне, і все, що стосується протоколу PPTP, а також створення, налаштування і використання тунельного з'єднання на його основі. Що стосується його використання, для рядового користувача воно не виправдане. Просто виникають законні сумніви в тому, що комусь може знадобитися захищений канал зв'язку. Якщо вже й потрібно захистити свій IP, краще використовувати анонімні проксі-сервери в інтернеті або так звані анонімайзери.

Зате для забезпечення взаємодії між локальними мережами комерційних підприємств або будь-яких інших структур, установка PPTP-з'єднання може стати найпростішим виходом. І хоч таке підключення на все сто безпека не забезпечить, проте частка здорового глузду в його залученні є.

PPTP (Point-to-Point Tunneling Protocol) - тунельний протокол типу точка-точка, що дозволяє комп'ютеру встановлювати захищене з'єднання з сервером за рахунок створення спеціального тунелю в стандартній, незахищеною мережі. PPTP поміщає (інкапсулює) кадри PPP в IP-пакети для передачі по глобальної IP-мережі, наприклад Інтернет. PPTP може також використовуватися для організації тунелю між двома локальними мережами.

Специфікація протоколу була опублікована як «інформаційна» RFC 2637 в 1999 році. Вона не була ратифікована IETF. Протокол вважається менш безпечним, ніж IPSec IPsec-Tools Racoon.

PPTP працює, встановлюючи звичайну PPP сесію з протилежною стороною за допомогою протоколу GRE по 47 порту. Друге з'єднання на TCP-порту тисячу сімсот двадцять три використовується для ініціації і управління GRE-з'єднанням. PPTP складно перенаправляти за мережевий екран, Так як він вимагає одночасного встановлення двох мережевих сесій.

PPTP-трафік може бути зашифрований за допомогою MPPE. Для аутентифікації клієнтів можуть використовуватися різні механізми, найбільш безпечні з них - MS-CHAPv2 і EAP-TLS. Протокол PPTP не можна вважати прийнятним, з точки зору інформаційної безпеки, Як мінімум, без прийняття додаткових заходів щодо забезпечення інформаційної безпеки каналів зв'язку, або без застосування додаткових засобів захисту інформації (наприклад - додаткового шифрування). Т.ч. PPTP не слід застосовувати в загальнодоступних мережах (Інтернет, приватні (домашні) мережі) для забезпечення конфіденційності і-або збереження комерційної таємниці (і особливо - для збереження державної таємниці).

PPTP - Підтримка вбудована в Windows.

Будь ласка, зверніть увагу, що PPTP VPN сервіс використовує для своєї роботи порт TCP 1721 / TCP і протокол IP GRE (номер 47). Такі пакети повинні проходити через Ваш Firewall / NAT (і відповідно, Firewall / NAT Вашого провайдера), а якщо по дорозі до нашого сервера є NAT, то він повинен коректно обробляти VPN з'єднання в цілому (як правило, це здійснюється за допомогою модуля PPTP NAT helper).

Реалізація PPTP

Cisco першої реалізувала PPTP і пізніше ліцензувала цю технологію корпорації Microsoft. PPTP вдалося домогтися популярності завдяки тому що це перший протокол тонелювання, підтримуваний корпорацією Microsoft. всі версії Microsoft Windows, Починаючи з Windows 95 OSR2, включають в свій склад PPTP-клієнт, однак існує обмеження на два одночасних вихідних сполуки. А сервіс віддаленого доступу для Microsoft Windows включає в себе PPTP сервер.

До недавнього часу в Linux-дистрибутивах була відсутня повна підтримка PPTP через побоювання патентних претензій з приводу протоколу MPPE. Вперше повна підтримка MPPE з'явилася в Linux 2.6.13. Офіційно підтримка PPTP була розпочата з версії ядра Linux 2.6.14. Проте, сам факт застосування MPPE в PPTP фактично не забезпечує безпеку протоколу PPTP. Операційна система FreeBSD підтримує PPTP протокол, використовуючи в якості сервера PPTP порт MPD (/ usr / ports / net / mpd), використовуючи підсистему netgraph. Як клієнт PPTP в системі FreeBSD може виступати або порт pptpclient (/ usr / ports / net / pptpclient), або порт mpd, що працює в режимі клієнта. Mac OS X поставляється з вбудованим PPTP клієнтом. Cisco і Efficient Networks продають реалізації PPTP клієнта для більш старих версій Mac OS. КПК Palm, що мають підтримку Wi-Fi, поставляються з PPTP клієнтом Mergic.

|

|

Керівництво по вирішенню проблем: прокладаємо VPN через брандмауери NAT

Популярність телекомунікацій продовжує зростати, при цьому питання захисту інформації не втрачають свою актуальність. Тому маленькі і великі компанії використовують віртуальні приватні мережі (VPN). На щастя, інформаційні відділи компаній усвідомлюють, що багато співробітників підключені по виділеним лініям і широкосмуговим з'єднанням з використанням маршрутизаторів споживчого рівня. ІТ-відділи можуть набагато полегшити життя користувачів, застосовуючи "дружні до NAT" шлюзи VPN і клієнтів VPN, які не вимагають внесення змін в конфігурацію домашніх маршрутизаторів для установки тунелю VPN.

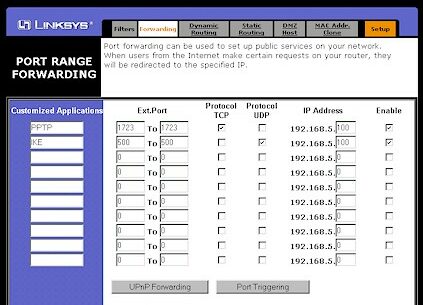

Якщо ж вам не так пощастило, ви все-таки можете виправити ситуацію. По-перше, слід перевірити, чи підтримує ваш маршрутизатор функцію наскрізного проходження PPTP або IPSEC PPTP / IPsec "pass through." Подібна функція повсюдно зустрічається в маршрутизаторах Linksys, Так що можете пошукати ці моделі. на Мал. 1 показана нижня частина екрану фільтрів Linksys BEFSR41, яка містить опції для роздільного включення наскрізного проходження PPTP або IPsec.

Мал. 1. Наскрізна проходження VPN Linksys BEFSR41.

Все, що вам потрібно, - включити підтримку використовуваного VPN протоколу, перезавантажити маршрутизатор. Якщо все пройде нормально, то ваша VPN відразу ж запрацює.

На жаль, функцією включення наскрізного проходження VPN володіють не всі маршрутизатори, однак відсутність цих опцій аж ніяк не означає, що все скінчено.

Не працює? Тоді слід спробувати відкрити деякі порти в брандмауері вашого маршрутизатора для підтримки VPN-з'єднання. Вам слід відкривати порти (і протокол) тільки для IP-адреси комп'ютера, на якому буде працювати клієнт VPN. Майте на увазі, що функція перенаправлення портів працює тільки з одним комп'ютером одночасно. Якщо вам необхідно забезпечити підтримку декількох клієнтів VPN, які вимагають одночасної роботи в мережі, ваш маршрутизатор повинен спочатку підтримувати використовуваний VPN протокол.

Якщо ви використовуєте протокол Microsoft PPTP, То необхідно налаштувати перенаправлення порту TCP 1 723 для проходження трафіку PPTP. на Мал. 2 показаний екран Перенаправлення / Forwarding маршрутизатора Linksys BEFSR41, де виставлено перенаправлення порту на клієнта з IP-адресою 192.168.5.100 .

Мал. 2. Перенаправлення портів VPN Linksys BEFSR41.

PPTP також вимагає підтримку протоколу IP 47 (Generic Routing Encapsulation) для проходження трафіку VPN. Майте на увазі, що необхідна підтримка протоколу, А не порту. Підтримка цього протоколу повинна бути вбудована в "движок" NAT, як це і зроблено на більшості сучасних маршрутизаторів.

Відкриваємо брандмауер, продовження

Для підтримки VPN на базі IPsec VPNs необхідно відкрити порт UDP 500 для переговорів ключа ISAKMP, протокол IP 50 для трафіку Authentication Header (Використовується не завжди), і протокол IP 51 для передачі самих даних. І знову єдиний перенаправляє порт тут UDP 500, який ми теж запрограмували на Мал. 2 до тієї ж клієнтської машині в локальній мережі; підтримка протоколів 50 і 51 повинна бути вбудована в ваш маршрутизатор.

Не всі маршрутизатори однакові! Деякі підтримують відкриття тільки одного тунелю VPN і єдиного клієнта. Інші підтримують кілька тунелів, але тільки одного клієнта на тунель. На жаль, більшість виробників не дуже ясно вказують в документації спосіб підтримки наскрізного проходження VPN своїх продуктів, так і персонал із технічної допомоги часто не володіє належною кваліфікацією для вирішення цього питання. У більшості випадків вам доведеться протестувати маршрутизатор у вашій мережі і повернути його, якщо він не запрацює.

Не працює?

Змусити деякі маршрутизатори підтримувати VPN на базі IPsec без шаманської танці з бубном буває практично неможливо. Справа в тому, що виробники люблять реалізовувати свої власні механізми цієї підтримки. Втім, у міру "дорослішання" технології, підтримка IPsec стає все більш близькою до ідеалу, і ваша компанія може використовувати старі продукти, які створювалися взагалі без всякого обліку існування NAT або які вимагають відкриття додаткових портів в брандмауері.

Якщо ви знаєте англійську, то ми рекомендуємо ознайомитися з посібниками Тіна Берда по IPsec і PPTP , Які містять готові конфігурації для багатьох продуктів. Також ви можете заглянути і в нашу англомовну секцію VPN Links & Tools , Де наведена додаткова інформація.

PPTP (Англ. Point-to-point tunneling protocol) - тунельний протокол типу точка-точка, що дозволяє комп'ютеру встановлювати захищене з'єднання з сервером за рахунок створення спеціального тунелю в стандартній, незахищеною, мережі. PPTP поміщає (інкапсулює) кадри PPP в IP-пакети для передачі по глобальної IP-мережі, наприклад Інтернет. PPTP може також використовуватися для організації тунелю між двома локальними мережами. РРТР використовує додаткове TCP-з'єднання для обслуговування тунелю.

Специфікація

Специфікація протоколу була опублікована як «інформаційний» RFC 2637 в 1999 році. Вона не була ратифікована IETF. Протокол вважається менш безпечним, ніж інші VPN-протоколи, наприклад, IPSec. PPTP працює, встановлюючи звичайну PPP сесію з протилежною стороною за допомогою протоколу Generic Routing Encapsulation. Друге з'єднання на TCP-порте тисячу сімсот двадцять три використовується для ініціації і управління GRE-з'єднанням. PPTP складно перенаправляти за мережевий екран, так як він вимагає одночасного встановлення двох мережевих сесій.

PPTP-трафік може бути зашифрований за допомогою MPPE. Для аутентифікації клієнтів можуть використовуватися різні механізми, найбільш безпечні з них - MSCHAP-v2 і EAP-TLS.

Реалізація PPTP

Cisco першої реалізувала PPTP і пізніше ліцензувала цю технологію корпорації Microsoft.

PPTP вдалося домогтися популярності завдяки тому що це перший VPN протокол, підтримуваний корпорацією Microsoft. Всі версії Microsoft Windows, починаючи з Windows 95 OSR2, включають в свій склад PPTP-клієнт, однак існує обмеження на два одночасних вихідних сполуки. А сервіс віддаленого доступу для Microsoft Windows включає в себе PPTP сервер.

До недавнього часу в Linux-дистрибутивах була відсутня повна підтримка PPTP через побоювання патентних претензій з приводу протоколу MPPE. Вперше повна підтримка MPPE з'явилася в Linux 2.6.13. Офіційно підтримка PPTP була розпочата з версії ядра Linux 2.6.14.

Операційна система FreeBSD підтримує PPTP протокол, використовуючи в якості сервера PPTP порт mpd (/ usr / ports / net / mpd), використовуючи підсистему netgraph. Як клієнт PPTP в системі FreeBSD може виступати або порт pptpclient (/ usr / ports / net / pptpclient), або порт mpd, що працює в режимі клієнта.

Mac OS X поставляється з вбудованим PPTP клієнтом. Cisco і Efficient Networks продають реалізації PPTP клієнта для більш старих версій Mac OS. КПК Palm, що мають підтримку Wi-Fi, поставляються з PPTP клієнтом Mergic.

Microsoft Windows Mobile 2003 і більше нові також підтримують PPTP.

Будь ласка, зверніть увагу, що PPTP VPN сервіс використовує для своєї роботи порт TCP 1721 / TCP і протокол IP GRE (номер 47). Такі пакети повинні проходити через Ваш Firewall / NAT (і відповідно, Firewall / NAT Вашого провайдера), а якщо по дорозі до нашого сервера є NAT, то він повинен коректно обробляти VPN з'єднання в цілому (як правило, це здійснюється за допомогою модуля PPTP NAT helper).

Наші сервера підтримують PPTP VPN c MPPE (Microsoft Point-to-Point Encryption) шифруванням і MPPC стисненням.