PPTP VPN - що це? З'єднання PPTP: що це

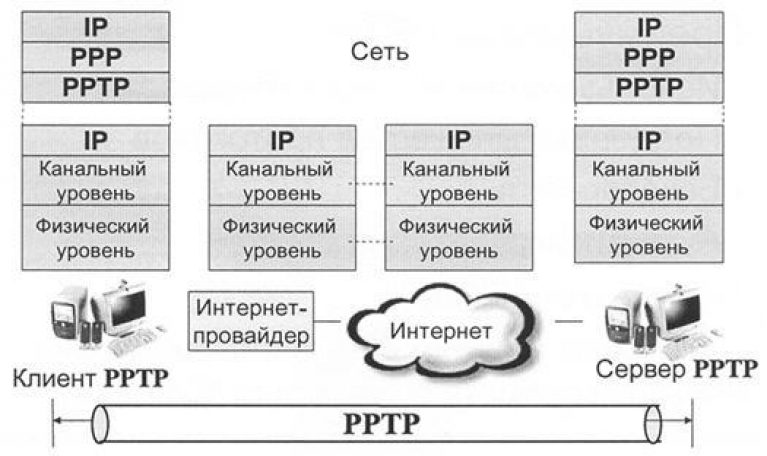

PPTP (Point-to-Point Tunneling Protocol) - тунельний протокол типу точка-точка, що дозволяє комп'ютеру встановлювати захищене з'єднання з сервером за рахунок створення спеціального тунелю в стандартній, незахищеною мережі. PPTP поміщає (інкапсулює) кадри PPP в IP-пакети для передачі по глобальної IP-мережі, наприклад Інтернет. PPTP може також використовуватися для організації тунелю між двома локальними мережами.

Специфікація протоколу була опублікована як «інформаційна» RFC 2637 в 1999 році. Вона не була ратифікована IETF. Протокол вважається менш безпечним, ніж IPSec IPsec-Tools Racoon.

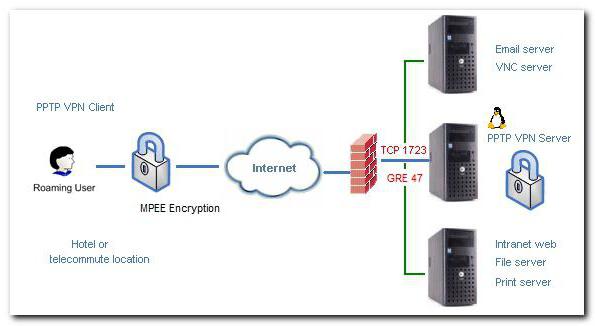

PPTP працює, встановлюючи звичайну PPP сесію з протилежною стороною за допомогою протоколу GRE по 47 порту. Друге з'єднання на TCP-порту тисячу сімсот двадцять три використовується для ініціації і управління GRE-з'єднанням. PPTP складно перенаправляти за мережевий екран, Так як він вимагає одночасного встановлення двох мережевих сесій.

PPTP-трафік може бути зашифрований за допомогою MPPE. Для аутентифікації клієнтів можуть використовуватися різні механізми, найбільш безпечні з них - MS-CHAPv2 і EAP-TLS. Протокол PPTP не можна вважати прийнятним, з точки зору інформаційної безпеки, Як мінімум, без прийняття додаткових заходів щодо забезпечення інформаційної безпеки каналів зв'язку, або без застосування додаткових засобів захисту інформації (наприклад - додаткового шифрування). Т.ч. PPTP не слід застосовувати в загальнодоступних мережах (Інтернет, приватні (домашні) мережі) для забезпечення конфіденційності і-або збереження комерційної таємниці (і особливо - для збереження державної таємниці).

PPTP - Підтримка вбудована в Windows.

Будь ласка, зверніть увагу, що PPTP VPN сервіс використовує для своєї роботи порт TCP 1721 / TCP і протокол IP GRE (номер 47). Такі пакети повинні проходити через Ваш Firewall / NAT (і відповідно, Firewall / NAT Вашого провайдера), а якщо по дорозі до нашого сервера є NAT, то він повинен коректно обробляти VPN з'єднання в цілому (як правило, це здійснюється за допомогою модуля PPTP NAT helper).

Реалізація PPTP

Cisco першої реалізувала PPTP і пізніше ліцензувала цю технологію корпорації Microsoft. PPTP вдалося домогтися популярності завдяки тому що це перший протокол тонелювання, підтримуваний корпорацією Microsoft. всі версії Microsoft Windows, Починаючи з Windows 95 OSR2, включають в свій склад PPTP-клієнт, однак існує обмеження на два одночасних вихідних сполуки. А сервіс віддаленого доступу для Microsoft Windows включає в себе PPTP сервер.

До недавнього часу в Linux-дистрибутивах була відсутня повна підтримка PPTP через побоювання патентних претензій з приводу протоколу MPPE. Вперше повна підтримка MPPE з'явилася в Linux 2.6.13. Офіційно підтримка PPTP була розпочата з версії ядра Linux 2.6.14. Проте, сам факт застосування MPPE в PPTP фактично не забезпечує безпеку протоколу PPTP. Операційна система FreeBSD підтримує PPTP протокол, використовуючи в якості сервера PPTP порт MPD (/ usr / ports / net / mpd), використовуючи підсистему netgraph. Як клієнт PPTP в системі FreeBSD може виступати або порт pptpclient (/ usr / ports / net / pptpclient), або порт mpd, що працює в режимі клієнта. Mac OS X поставляється з вбудованим PPTP клієнтом. Cisco і Efficient Networks продають реалізації PPTP клієнта для більш старих версій Mac OS. КПК Palm, що мають підтримку Wi-Fi, поставляються з PPTP клієнтом Mergic.

|

|

Керівництво по вирішенню проблем: прокладаємо VPN через брандмауери NAT

Популярність телекомунікацій продовжує зростати, при цьому питання захисту інформації не втрачають свою актуальність. Тому маленькі і великі компанії використовують віртуальні приватні мережі (VPN). На щастя, інформаційні відділи компаній усвідомлюють, що багато співробітників підключені по виділеним лініям і широкосмуговим з'єднанням з використанням маршрутизаторів споживчого рівня. ІТ-відділи можуть набагато полегшити життя користувачів, застосовуючи "дружні до NAT" шлюзи VPN і клієнтів VPN, які не вимагають внесення змін в конфігурацію домашніх маршрутизаторів для установки тунелю VPN.

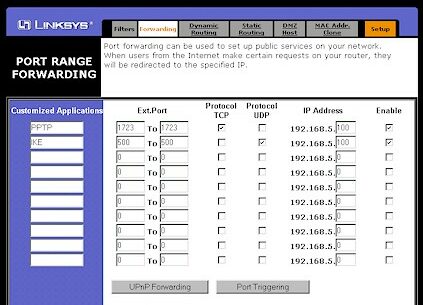

Якщо ж вам не так пощастило, ви все-таки можете виправити ситуацію. По-перше, слід перевірити, чи підтримує ваш маршрутизатор функцію наскрізного проходження PPTP або IPSEC PPTP / IPsec "pass through." Подібна функція повсюдно зустрічається в маршрутизаторах Linksys, Так що можете пошукати ці моделі. на Мал. 1 показана нижня частина екрану фільтрів Linksys BEFSR41, яка містить опції для роздільного включення наскрізного проходження PPTP або IPsec.

Мал. 1. Наскрізна проходження VPN Linksys BEFSR41.

Все, що вам потрібно, - включити підтримку використовуваного VPN протоколу, перезавантажити маршрутизатор. Якщо все пройде нормально, то ваша VPN відразу ж запрацює.

На жаль, функцією включення наскрізного проходження VPN володіють не всі маршрутизатори, однак відсутність цих опцій аж ніяк не означає, що все скінчено.

Не працює? Тоді слід спробувати відкрити деякі порти в брандмауері вашого маршрутизатора для підтримки VPN-з'єднання. Вам слід відкривати порти (і протокол) тільки для IP-адреси комп'ютера, на якому буде працювати клієнт VPN. Майте на увазі, що функція перенаправлення портів працює тільки з одним комп'ютером одночасно. Якщо вам необхідно забезпечити підтримку декількох клієнтів VPN, які вимагають одночасної роботи в мережі, ваш маршрутизатор повинен спочатку підтримувати використовуваний VPN протокол.

Якщо ви використовуєте протокол Microsoft PPTP, То необхідно налаштувати перенаправлення порту TCP 1 723 для проходження трафіку PPTP. на Мал. 2 показаний екран Перенаправлення / Forwarding маршрутизатора Linksys BEFSR41, де виставлено перенаправлення порту на клієнта з IP-адресою 192.168.5.100 .

Мал. 2. Перенаправлення портів VPN Linksys BEFSR41.

PPTP також вимагає підтримку протоколу IP 47 (Generic Routing Encapsulation) для проходження трафіку VPN. Майте на увазі, що необхідна підтримка протоколу, А не порту. Підтримка цього протоколу повинна бути вбудована в "движок" NAT, як це і зроблено на більшості сучасних маршрутизаторів.

Відкриваємо брандмауер, продовження

Для підтримки VPN на базі IPsec VPNs необхідно відкрити порт UDP 500 для переговорів ключа ISAKMP, протокол IP 50 для трафіку Authentication Header (Використовується не завжди), і протокол IP 51 для передачі самих даних. І знову єдиний перенаправляє порт тут UDP 500, який ми теж запрограмували на Мал. 2 до тієї ж клієнтської машині в локальної мережі; підтримка протоколів 50 і 51 повинна бути вбудована в ваш маршрутизатор.

Не всі маршрутизатори однакові! Деякі підтримують відкриття тільки одного тунелю VPN і єдиного клієнта. Інші підтримують кілька тунелів, але тільки одного клієнта на тунель. На жаль, більшість виробників не дуже ясно вказують в документації спосіб підтримки наскрізного проходження VPN своїх продуктів, так і персонал із технічної допомоги часто не володіє належною кваліфікацією для вирішення цього питання. У більшості випадків вам доведеться протестувати маршрутизатор у вашій мережі і повернути його, якщо він не запрацює.

Не працює?

Змусити деякі маршрутизатори підтримувати VPN на базі IPsec без шаманської танці з бубном буває практично неможливо. Справа в тому, що виробники люблять реалізовувати свої власні механізми цієї підтримки. Втім, у міру "дорослішання" технології, підтримка IPsec стає все більш близькою до ідеалу, і ваша компанія може використовувати старі продукти, які створювалися взагалі без всякого обліку існування NAT або які вимагають відкриття додаткових портів в брандмауері.

Якщо ви знаєте англійську, то ми рекомендуємо ознайомитися з посібниками Тіна Берда по IPsec і PPTP , Які містять готові конфігурації для багатьох продуктів. Також ви можете заглянути і в нашу англомовну секцію VPN Links & Tools , Де наведена додаткова інформація.

, і як його можна використовувати? На сьогоднішній день мало хто сучасні користувачі знає що це.

Більш того, деякі користувачі, використовуючи його, часом навіть не підозрюють, що є активними його користувачами.

А дізнаються про його існування просто випадково, не маючи на навіть метою зрозуміти що це, і чим воно так корисно.

Введення в теорію PPTP

Назва підключення або з'єднання PPTP походить від імені протоколу, на основі Яке та побудовано таке підключення. Повна розшифровка його англомовної абревіатури звучить як point to point tunneling protocol. Що, по суті, означає тунельний протокол від точки до точки.

Точками в цьому випадку позначені пара абонентів, які зв'язуються шляхом передачі даних зашифрованих в пакети і передаються за допомогою незахищених мереж, побудованих за принципами TCP / IP. Для кого-то таке визначення здасться надто складним, але це всього лише вершина айсберга.

Якщо розглядати з'єднання PPTP більш детально, виявиться, що воно дозволяє перетворювати кадри PPP в IP-пакети звичного типу. А саме вони передаються по каналу зв'язку, наприклад, через інтернет або інший провідний, а також бездротової мережі.

Важливо, що PPTP складно назвати ідеальним, і в ряді випадків, цей спосіб програє в порівнянні з іншими моделями типу IPSec, оскільки має менший рівень безпеки. Втім, це не заважає його використовувати всюди і досить широко. Від такого не варто відмовлятися, і зараз розглянемо чому.

мал. 1 - Схематичне зображення PPTP з'єднання

Що дає з'єднання PPTP

Незважаючи на деякі огріхи в безпеці, з'єднання PPTP дозволяє забезпечити базовий захист даних і тому такий протокол має широку сферу застосування. Зокрема, його можна з успіхом використовувати для здійснення далеких дзвінків з відчутною економією.

Відбувається це тому як цей протокол не вимагає прямого з'єднання між двома абонентами. Його здійснюють за захищеної лінії в інтернеті, яка і називається тунелем. Що стосується тунелю, то він використовується виключно в ролі посередника.

У той же час PPTP з успіхом застосовується при формуванні клієнт-серверних з'єднань. У цьому випадку з'єднання відбувається дещо інакше. Абонент, т. Е. Користувач підключає свій термінал - робоче пристрій до сервера за допомогою того ж захищеного каналу.

Базові правила підключення PPTP

Але перш ніж почати роботу з підключенням PPTP, його слід налаштувати і дотримати кілька важливих умов. До особливостей настройки використовуваного тунелювання варто віднести наступне:

- порт TCP № тисячі сімсот двадцять три;

- порт IP GRE №

При цьому щоб дані настройки працюють відвідні параметри вбудованого брандмауера (або мережевого екрану) не повинні обмежувати потік IP-пакетів. Їх відправка і прийом повинна бути вільною. Втім, навіть якщо ці правила будуть дотримані при налаштуванні підключення локально, не факт, що PPTP буде працювати коректно.

Важливо: Для правильної роботи протоколу провайдер повинен забезпечити повну свободу пересилання тунелюватись даних.

Деталізація процесу підключення

Згадані вище точки з'єднуються за допомогою PPP-сесії, яка формується на платформі протоколу GRE. Його абревіатура розшифровується як Generic Routing Encapsulation. За його менеджмент і ініціалізацію несе відповідальність друге підключення порту TCP.

Інформація у формі пакета IPX який передається від точки до точки називається корисним навантаженням, а доповнюється він управляє. Коли цей пакет потрапляє на інший кінець лінії спеціальний додаток витягує містяться в ньому дані, після чого вони відправляються на постобработку. Постобробку виробляються вбудованими засобами системи відповідно зазначеному протоколу.

Варто відзначити, що злом даних можливий тільки в процесі отримання. В іншому безпека забезпечується за рахунок тунелю - захисного коридорах. Тому важливо використовувати добре продуману комбінацію логіна і пароля, які і відповідають за безпеку в процесі відправлення / отримання даних, а не в процесі пересилання.

Приклад налаштування параметрів PPTP в OS MS WINDOWS 7

Щоб зрозуміти всі тонкощі PPTP-з'єднання варто спробувати самостійно провести настройки такого підключення. Ми розглянемо, як цей процес відбувається в системі, зокрема, в популярній сьомий її версії. Зробити це нескладно дотримуючись наших рекомендацій.

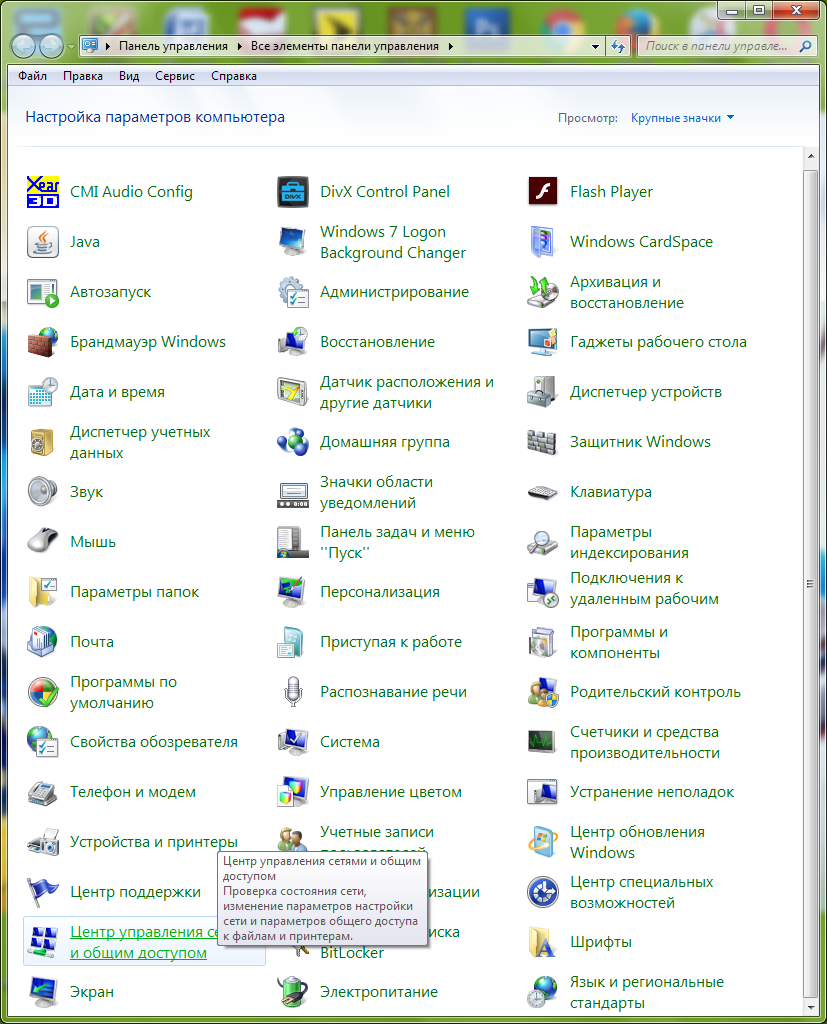

Спочатку потрібно запустити Панель управління. Провести це найпростіше з меню Пуск. У ній потрібно буде вибрати категорію Центр управління мережами.

Потрапити туди можна і минаючи описану ланцюжок. В такому випадку слід вибрати з контекстного меню, викликаного мережевому підключенню, Той же пункт. Знайти його можна в області повідомлень, розташованій справа в нижній частині екрана.

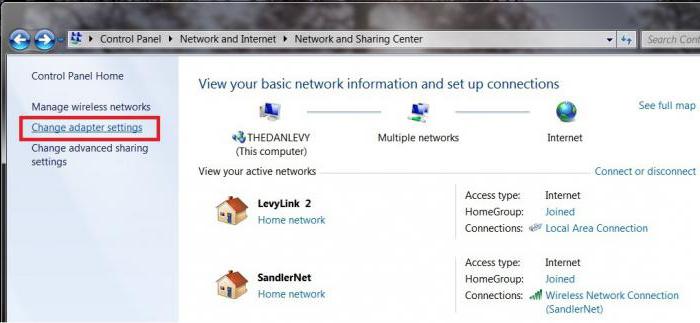

Після запуску Центру управління можна буде вносити зміни в властивості мережевого адаптера. З цією метою знадобиться в лівій області вікна вибрати команду Зміна параметрів мережевого адаптера. Потім можна викликати пункт Властивості з контекстного меню для наявного локального підключення.

Далі в діалозі знадобиться встановити дані протоколу TCP / IPv4, отримані від провайдера зв'язку. При цьому велика частина провайдерів дозволяє встановлювати адреси на робочих станціях для DNS і IP серверів в автоматичному режимі. Після введення даних їх потрібно зберегти.

По завершенні внесення змін до настройки знадобиться активізувати підключення. З цією метою в основному вікні Центру керування потрібно виділити налаштоване раніше підключення і викликати для нього меню правою кнопкою миші. У ньому слід вибрати пункт Увімкнути.

Ймовірно, багато користувачів чули про такий термін, як «з'єднання PPTP». Що це таке, деякі не уявляють собі навіть віддалено. Однак, якщо описувати принципи встановлення з'єднання на основі цього протоколу простою мовою, зрозуміти їх зовсім неважко.

З'єднання PPTP: що це?

Підключення такого типу будується на основі однойменного протоколу, скорочення в назві якого походить від англійського point-to-point tunneling protocol, що дослівно можна перекласти як «тунельний протокол типу« точка-точка ». Іншими словами, це з'єднання між двома абонентами за допомогою передачі пакетів даних в зашифрованому вигляді через незахищені мережі на основі TCP / IP.

Тип з'єднання PPTP дозволяє перетворювати так звані кадри PPP в стандартні IP-пакети, які і передаються, наприклад, за допомогою того ж інтернету. І хоча, як вважається, протокол PPTP за рівнем безпеки поступається деяким іншим варіантам на кшталт IPSec, він сьогодні має досить велике поширення, адже, по суті, користувач має справу з однією з різновидів VPN-підключень (бездротове з'єднання).

З'єднання PPTP: для чого потрібно його використання?

Сфера застосування цього протоколу вельми обширна. Перш за все, такий вид з'єднання між двома користувачами дозволяє не тільки захистити передану інформацію, а й істотно економити на далеких дзвінках.

Крім того, цей протокол буває дуже часто незамінний при забезпеченні зв'язку між двома локальними мережами саме за допомогою передачі пакетів в інтернеті по захищеної лінії (тунелю) без задіяння прямого з'єднання між ними. Тобто, безпосереднього контакту дві локальні мережі не мають і використовують тунель в якості посередника.

З іншого боку, туннелирование на основі PPTP може застосовуватися і при створенні з'єднання типу «клієнт-сервер», коли термінал підключається до сервера по захищеному каналу.

Реалізація PPTP в різних ОС

Тепер трохи відвернемося і з іншого боку подивимося на з'єднання PPTP. Що це таке, з моменту розробки протоколу корпорацією Microsoft, тоді мало хто розумів. І вперше в повноцінному варіанті він був реалізований компанією Cisco.

Проте і фахівці Microsoft не відставали. Починаючи з версії Windows 95 OSR2, можливості створення підключення на основі PPTP з'явилися і в більш пізніх програмних продуктах, причому навіть з вбудованими засобами настройки PPTP-сервера. Далі в якості прикладу буде розглянуто PPTP-з'єднання Windows 7, тим більше що саме ця система на сьогоднішній день залишається найбільш популярною у більшості користувачів.

В системах Linux до недавнього часу повної підтримки цієї технології не було. Вона з'явилася тільки в модифікації 2.6.13, а офіційно була заявлена в версії ядра 2.6.14.

Системи FreeBSD і Mac OS X поставляються з вбудованими PPTP-клієнтами. КПК Palm, що мають підтримку бездротового з'єднання Wi-Fi, Обладнані клієнтом Mergic.

Початкові умови для коректного з'єднання

Використання тунелювання є досить специфічним. Налаштування PPTP-з'єднання передбачає використання TCP-порту 1723 і в обов'язковому порядку - протоколу IP GRE з номером 47.

З цього випливає, що настройка якщо такий є, або вбудованого брендмауера Windows повинна бути такою, щоб IP-пакети могли проходити вільно і без обмежень. Це стосується не тільки для користувача машин або локальних мереж. В рівній мірі така вільна передача тунелюватись даних повинна забезпечуватися і на рівні провайдера.

У разі використання NAT на проміжній стадії передачі даних відповідно повинна бути налаштована обробка VPN в цьому сегменті.

Загальні принципи роботи і підключення

Ми розглянули досить коротко з'єднання PPTP. Що це таке, багатьом, напевно, вже хоч трохи зрозуміло. Повна ясність в питання буде внесена після розгляду основних принципів функціонування протоколу і зв'язку на його основі, а також в розділі, де буде показаний процес установки по кроках з'єднання PPTP GRE.

Отже, з'єднання між двома точками встановлюється на основі звичайної PPP-сесії на основі протоколу GRE (інкапсуляція). Друге підключення безпосередньо на порте TCP відповідає за управління GRE і ініціацію.

Сам передається пакет IPX складається власне з даних, іноді званих корисним навантаженням, і додаткової керуючої інформації. Що відбувається при отриманні пакету на іншому кінці лінії? Відповідна програма для PPTP-з'єднання ніби витягає міститься в цілісному пакеті IPX інформацію і відправляє її на обробку за допомогою засобів, що відповідають власним протоколу системи.

Крім того, однією з важливих складових тунельної передачі і прийому основної інформації є обов'язковою умовою використання доступу за допомогою комбінації «логін-пароль». Звичайно, зламати логіни і паролі на стадії отримання можна, але ось в процесі передачі інформації через захищений коридор (тунель) - ніяк.

Засоби захисту з'єднання

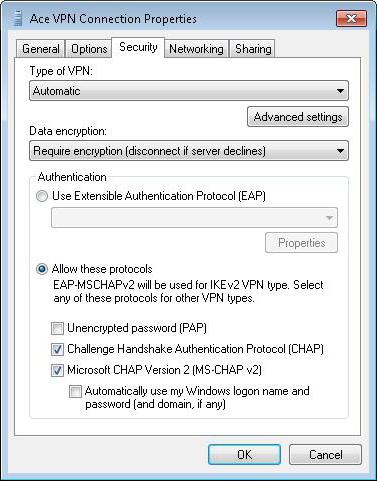

Як вже говорилося, туннелирование на основі протоколу PPTP захищеним абсолютно у всіх аспектах не є. Однак, якщо врахувати, що при застосовуються такі засоби, як EAP-TLS, MSCHAP-v2 або навіть MPEE, можна говорити про досить високий ступінь захисту.

Іноді для підвищення рівня безпеки можуть застосовуватися відповідні дзвінки (додзвонитися), при яких передає або приймаюча сторона виробляє підтвердження підключення і передачі інформації програмним способом.

Налаштування PPTP власними засобами Windows 7: параметри мережевого адаптера

Налаштувати PPTP-з'єднання в будь-який системі Windows досить просто. Як вже говорилося, в якості прикладу беремо «сімку».

Спочатку потрібно зайти в «Центр управління мережами і загальним доступом». Зробити це можна або з «Панелі управління». Або з меню, що викликається правим кліком на значку інтернет- або мережевого підключення.

Зліва в меню є рядок зміни параметрів мережевого адаптера, яку і потрібно задіяти, після чого правим кліком на підключенні по локальній мережі викликати контекстне меню і вибрати рядок властивостей.

У новому вікні використовуємо властивості протоколу TCP / IPv4. У вікні налаштувань слід прописати параметри, надані провайдером при підключенні (в більшості випадків встановлюється автоматичне отримання адрес для IP і DNS-серверів).

Зберігаємо зміни і повертаємося до підключення по локальній мережі, де потрібно перевірити, активно воно в даний момент. Для цього використовується правий клік. Якщо в самому верхньому рядку вказано «Відключити», значить з'єднання активно. В іншому випадку включаємо його.

Створення та налагодження параметрів VPN

На наступному етапі потрібно створити VPN-підключення. Для цього в розділі «Центру управління» в правій частині вікна використовуємо рядок створення нового підключення.

Після цього вибираємо підключення до робочого місця, а потім - використання існуючого підключення до інтернету.

Далі відкладаємо настройку-інтернет-з'єднання, а в наступному вікні вказуємо інтернет-адреса оператора VPN і вводимо довільне ім'я (обов'язково внизу ставимо галочку навпроти рядка «Не підключатися зараз»).

Після цього вводимо логін і пароль, якщо такі передбачені договір на надання послуг, і тиснемо кнопку «Створити».

У списку доступних підключень вибираємо тільки що створене і в новому віконці натискаємо кнопку властивостей. Далі діяти потрібно гранично акуратно. На вкладці безпеки в обов'язковому порядку необхідно встановити наступні параметри:

- тип VPN: автоматичний;

- шифрування даних: необов'язкове;

- дозволу протоколів: CHAP і CHAP версії 2.

Підтверджуємо зміни переходимо до вікна установки з'єднання, де тиснемо кнопку підключення. Якщо настройки зроблені належним чином, відбудеться підключення до інтернету.

Чи варто використовувати сторонні утиліти?

На питання установки додаткових PPTP-серверів або клієнтів користувачі реагують по-різному, проте більшість з них сходиться на думці, що настройка і використання вбудованого модуля Windows виглядає набагато краще в плані простоти.

Можна, звичайно, інсталювати щось на зразок пакету pfSense, що представляє собою міжмережевий екран-маршрутизатор, проте його «рідний» клієнт Multilink PPP Daemon має безліч проблем з використанням Windows-серверів на основі PPTP в плані розподілу використання протоколу аутентифікації між клієнтом і сервером в хоча на домашніх користувальницьких терміналах таких проблем помічено не було. У налаштуванні ця утиліта, так само як і будь-які інші, набагато складніше, і без спеціальних знань вказати правильні параметри або виправити постійний «зліт» призначеного для користувача IP-адреси не представляється можливим.

Можна спробувати і деякі інші клієнтські або серверні утиліти, призначені для установки з'єднання PPTP, проте який сенс завантажувати систему непотрібними програмами, Коли в будь-який ОС Windows є власні кошти? Більш того, некториє програми не тільки складні в налаштуванні, але ще і можуть викликати конфлікти на програмному та фізичному рівні. Так що краще обмежитися тим, що є.

замість післямови

Ось, власне, і все, що стосується протоколу PPTP, а також створення, налаштування і використання тунельного з'єднання на його основі. Що стосується його використання, для рядового користувача воно не виправдане. Просто виникають законні сумніви в тому, що комусь може знадобитися захищений канал зв'язку. Якщо вже й потрібно захистити свій IP, краще використовувати анонімні проксі-сервери в інтернеті або так звані анонімайзери.

Зате для забезпечення взаємодії між локальними мережами комерційних підприємств або будь-яких інших структур, установка PPTP-з'єднання може стати найпростішим виходом. І хоч таке підключення на все сто безпека не забезпечить, проте частка здорового глузду в його залученні є.

VPN-тунелі - поширений вид зв'язку типу "точка-точка" на основі стандартного інтернет-з'єднання через роутери MikroTik. Вони являють собою, по суті "канал всередині каналу" - виділену лінію всередині основної.

Необхідність налаштування тунельного VPN-з'єднання на MikroTik виникає у випадках, коли:

- потрібно надати доступ до корпоративної мережі співробітникам підприємства, Які працюють з дому, або перебуваючи у відрядженні, в тому числі з мобільних пристроїв.

- потрібно надати доступ в інтернет абонентам провайдера (Останнім часом така реалізація доступу клієнтів стає все більш популярною).

- необхідно з'єднати два віддалених підрозділи підприємства захищеним каналом зв'язку з мінімальними витратами.

На відміну від звичайної мережі, де дані передаються відкрито і в незашифрованому вигляді, VPN є захищеним каналом зв'язку. Рівень захисту залежить від типу тунельного протоколу, обраного для з'єднання.Так, найменш захищеним вважається протокол PPtP, навіть його "верхній" алгоритм аутентифікації mschap2 має ряд проблем безпеки і легко зламуються. Найбільш безпечним вважається набір протоколів IPsec.

Незважаючи на докоряти картинку, іноді сенс у відключенні шифрування і аутентифікації все ж є. Багато моделей MikroTik не підтримують апаратне шифрування, і обробка всіх процесів, пов'язаних із захистом з'єднання відбувається на рівні CPU.Якщо безпеку з'єднання не є для вас критичним моментом, а продуктивність використовуваного роутера залишає бажати кращого, то відключення шифрування можна використовувати для розвантаження процесора.

Вибір протоколу для VPN на MikroTik

Для настройки з'єднання з VPN через MikroTik найчастіше використовуються наступні протоколи:

У сьогоднішній статті ми розглянемо настройку підключення VPN за допомогою двох з них, як найбільш часто зустрічаються в роботі провайдера і системного адміністратора: PPtP і PPPoE. Продовження теми - в наступних статтях.

VPN через PPtP на MikroTik

PPtP - найпоширеніший протокол VPN. Являє собою в'язку протоколу TCP, який використовується для передачі даних, і GRE - для інкапсуляції пакетів. Найчастіше застосовується для віддаленого доступу користувачів до корпоративної мережі. В принципі, може використовуватися для багатьох завдань VPN, однак слід враховувати його вади в безпеці.

Простий в налаштуванні. Для організації тунелю потрібно:

створити на роутері MikroTik, через який користувачі будуть підключатися до корпоративної мережі, PPtP-сервер,

створити профілі користувачів з логінами / паролями для ідентифікації на боці сервера,

створити правила-виключення Firewall маршрутизатора, для того, щоб підключення безперешкодно проходили через брандмауер.

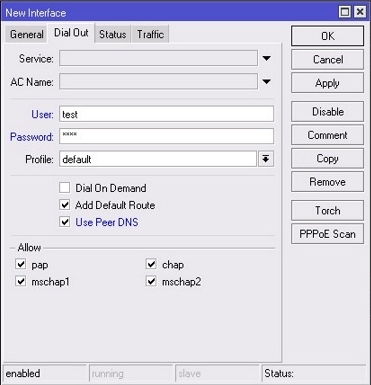

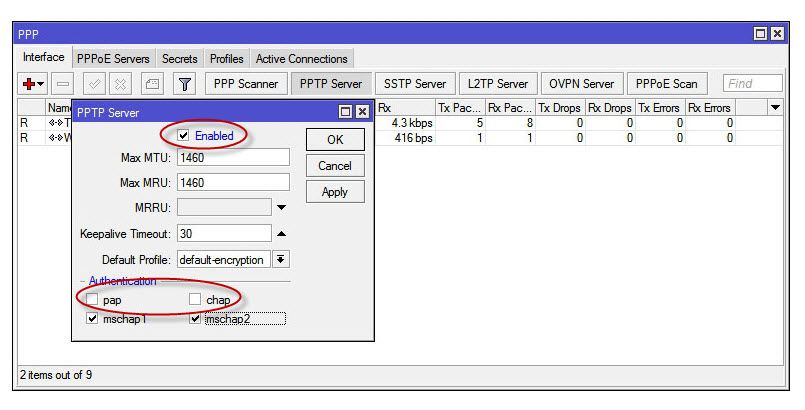

Включаємо PPtP сервер.

Для цього йдемо в розділ меню PPP, Заходимо на вкладку Interface, Вгорі в переліку вкладок знаходимо PPTP сервер і ставимо галочку в пункті Enabled.

Знімаємо галочки з найменш безпечних алгоритмів ідентифікації - pap і chap.

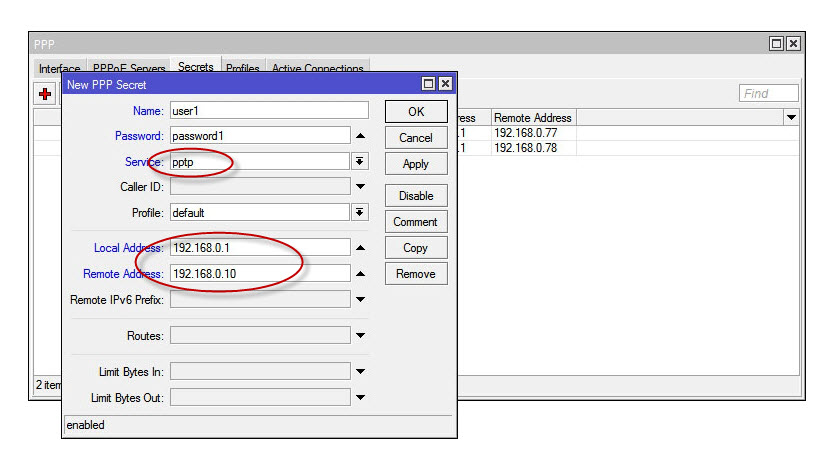

Створюємо користувачів.

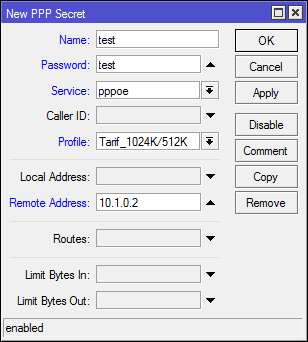

В розділі PPP переходимо в менюSecrets і за допомогою кнопки "+ "Додаємо нового користувача.

У полях Name і Password прописуємо, відповідно логін і пароль, який буде використовувати користувач для підключення до тунелю.

В полі Service вибираємо тип нашого протоколу - pptp, в поле Local Address пишемо IP-адреса роутера MikroTik, який буде виступати в ролі VPN-сервера, а в полі Remote Address - IP-адреса користувача

Прописуємо правила для Firewall.

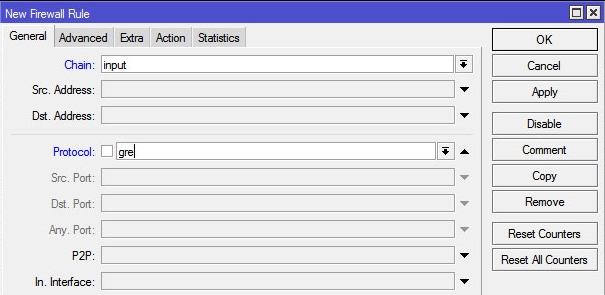

Нам потрібно відкрити тисяча сімсот двадцять три порт для трафіку по TCP-протоколу для роботи VPN-тунелю MikroTik, а також дозволити протокол GRE. Для цього йдемо в розділ IP, потім - в Firewall, Потім на вкладку Filter Rules, Де за допомогою кнопки "+" додаємо нове правило. В полі Chainвказуємо вхідний трафік - input, в полі Protocol вибираємо протокол tcp, А в поле Dst. Port - вказуємо порт для VPN тунелю 1723 .

![]()

Переходимо тут же на вкладку Action і вибираємо accept - дозволяти (трафік).

Точно також додаємо правило для GRE. на вкладці General аналогічно попередньому прописуємо input, а в поле Protocol вибираємо gre.

на вкладці Action як і в попередньому правилі вибираємоaccept.

Не забуваємо підняти ці правила в загальному списку наверх, поставивши ПЕРЕД забороняють правилами, інакше вони не будуть працювати. У RouterOS Mikrotik це можна зробити перетягуванням правил у вікні FireWall.

Все, PPtP сервер для VPN на MikroTik піднято.

Невелике уточнення.

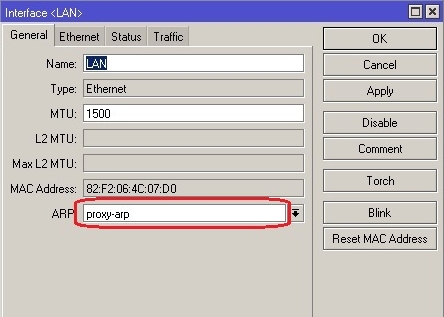

У деяких випадках, коли при підключенні необхідно бачити локальну мережу за маршрутизатором, Потрібно включити proxy-arp в налаштуваннях локальної мережі. Для цього йдемо в розділ інтерфейсів (Interface), знаходимо інтерфейс, відповідний локальної мережі та на вкладці General в полі ARP вибираємо proxy-arp.

Якщо ви підняли VPN між двома роутерами MikroTik і вам необхідно дозволити передачу broadcast, можна спробувати додати існуючий профіль підключення (PPP - Profiles) віддаленого роутера в бридж головного:

UPD з коментаря: Якщо вам додатково потрібно отримати доступ до Розшарені папках на комп'ютерах локальної мережі, знадобиться також відкрити порт 445 для проходить трафіку SMB-протоколу, який відповідає за Windows Shared. (Правило forward в брандмауер).

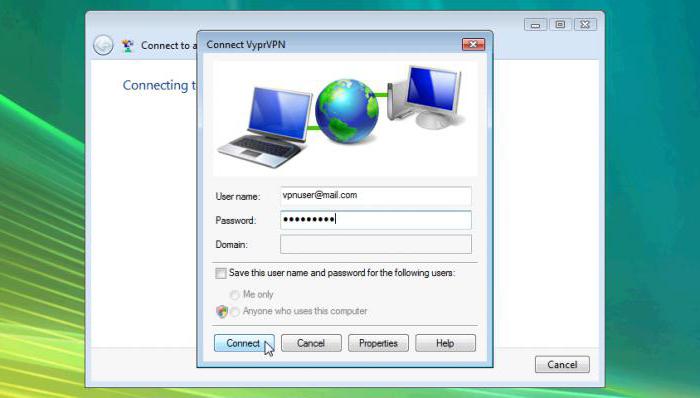

Налаштування клієнта .

На стороні VPN-клієнта настройки складаються тільки в тому, щоб створити підключення по VPN, вказати IP-адресу VPN (PPtP) сервера, логін і пароль користувача.

VPN через PPPoE на MikroTik

Своєю поширеністю останнім часом VPN за протоколом PPPOE зобов'язаний провайдерам, які надають широкосмуговий, в т. Ч. бездротовий доступ в інтернет. Протокол передбачає можливість стиснення даних, шифрування, а також характеризується:

Доступністю і простотою настройки.

Підтримкою більшістю маршрутизаторів MikroTik.

Стабільністю.

Масштабованість.

Стійкістю зашифрованого трафіку до ARP-спуфінга (мережевий атаці, що використовує уразливість протоколу ARP).

Меншою ресурсоемкостью і навантаженням на сервер, ніж PPtP.

Також його перевагою є можливість використання динамічних IP-адрес: не потрібно призначати певний IP кінцевим вузлам VPN-тунелю. Підключення з боку клієнта здійснюється без складних налаштувань, тільки за логіном і паролем.

Налаштування VPN-сервера PPPoE MikroTik

Налаштовуємо профілі сервера.

Кілька профілів PPPoE-сервера можуть знадобитися, якщо ви провайдер і роздаєте інтернет за кількома тарифними пакетами. Відповідно, в кожному профілі можна налаштувати різні обмеження по швидкості.

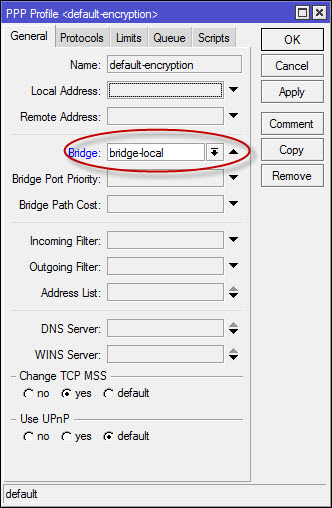

Йдемо в розділ PPP, Відкриваємо пунктProfiles і за допомогою кнопки "+ "Створюємо новий профіль. Даємо йому зрозуміле нам назву, прописуємо локальну адресу сервера (роутера), відзначаємо опціюChange TCP MSS (Коригування MSS), для того, щоб всі сайти нормально відкривалися.

До речі, в деяких випадках, коли виникають проблеми з відкриттям деяких сайтів, при тому, що пінг на них проходять, можна зробити по-іншому. Коригування MSS відключаємо, а через термінал прописуємо на роутері наступне правило:

"Ip firewall mangle add chain = forward protocol = tcp tcp-flags = syn tcp-mss = 1453-65535 action = change-mss new-mss = 1360 disabled = no ". У більшості випадків це вирішує проблему.

Далі на вкладціProtocols всі відключаємо, для поліпшення продуктивності. Якщо захищеність з'єднання для вас важлива і продуктивність маршрутизатора дозволяє, то опціюUse Encryption (Використовувати шифрування), не виймайте.

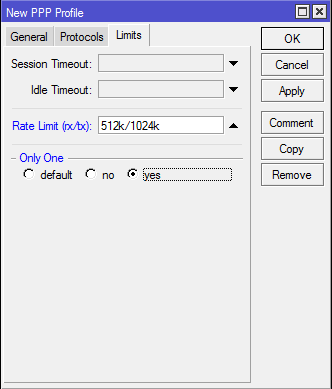

на вкладці Limits встановлюємо обмеження по швидкості, якщо потрібно. Перша цифра в обмеженні швидкості - вхідний трафік на сервер (вихідний від абонента), друга - наш вихідний трафік (вхідний у абонента).

ставимо Yes у пункті Only One, Це означає, що два і більше абонентів з одним і тим же набором логін / пароль не зможуть підключитися до PPPoE-сервера, тільки один.

Тепер, якщо необхідно, створюємо інші профілі простим копіюванням (кнопкаCopy на попередньому скріншоті) і міняємо ім'я і обмеження по швидкості.

Створюємо облікові записи користувачів .

У тому ж розділі PPP знаходимо пункт менюSecrets. У ньому за допомогою кнопки "+" створюємо нового користувача, який буде підключатися до нас по VPN-тунелю.

Заповнюємо поля Name і Password (логін і пароль, який буде вводити користувач зі свого боку, щоб підключитися).

В полі Service вибираємо pppoe, в Profile - відповідний профіль, в даному випадку - тарифний пакет, яким користується абонент. Надаємо користувачеві IP-адреса, який при підключенні сервер роздасть абоненту.

Якщо підключаємо кілька користувачів, створюємо для кожного з них окрему обліковий запис, Змінюючи ім'я / пароль і IP-адреса.

Прив'язуємо PPPoE сервер до певного інтерфейсу MikroTik.

Тепер нам необхідно повідомити маршрутизатора, на якому інтерфейсі він повинен "слухати" вхідні підключення від VPN PPPoE клієнтів. Для цього в розділі PPP ми вибираємо пункт PPPoE Servers. Тут ми міняємо:

Поле Interface - вибираємо той інтерфейс, до якого будуть підключатися клієнти,

- Keepalive Timeout - 30 секунд (час очікування відповіді від клієнта до розриву з'єднання)

- Default Profile - профіль, який буде присвоюватися підключається абонентам за замовчуванням,

- Ставимо галку в One Session Per Host, тим самим дозволяючи підключення тільки одного тунелю з маршрутизатора клієнта або комп'ютера.

- Галочки в розділі аутентифікації залишаємо / знімаємо на розсуд.

Налаштовуємо NAT для доступу клієнтів в інтернет.

Ми підняли PPPoE сервер і тепер до нього можуть підключатися авторизовані користувачі. Якщо нам потрібно, щоб під'єднати по VPN тунелю користувачі мали доступ в інтернет, потрібно налаштувати NAT (маськарадінг), або перетворення локальних мережевих адрес.

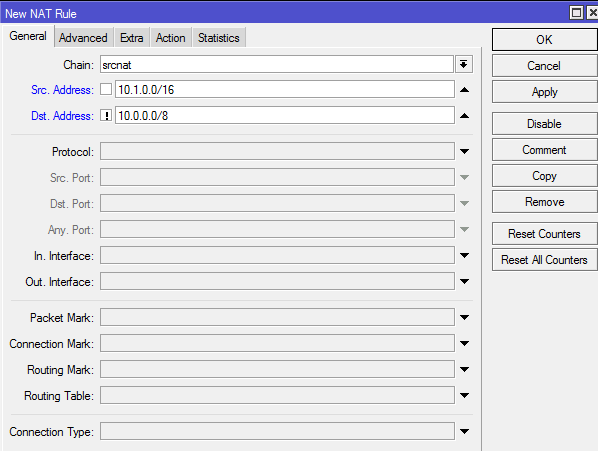

В розділі IP вибираємо пункт Firewall і за допомогою кнопки "+" додаємо нове правило.

В полі Chain має стояти srcnat, Що означає, що маршрутизатор буде застосовувати це правило до трафіку, направленого "зсередини назовні".

В полі Src. Address (Початкова адреса) прописуємо діапазон адрес 10.1.0.0/16 . Це означає, що всі клієнти з адресами 10.1. (0.0-255.255) будуть виходити в мережу через NAT, т. Е. Ми перераховуємо тут всіх можливих абонентів.

В полі Dst. Address (Адреса призначення) вказуємо!10.0.0.0/8 - діапазон адрес, що означає власний адресний простір для приватних мереж, зі знаком оклику попереду. Це вказує роутера на виключення - якщо хтось із локальної мережі звертається на адресу в нашій же мережі, то NAT не застосовується, з'єднання відбувається безпосередньо.

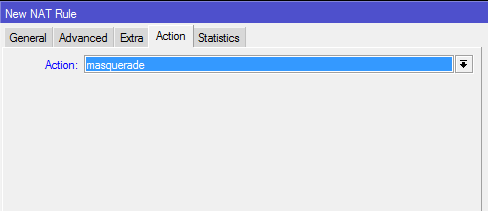

А на вкладці Action прописуємо, власне, дію маськарадінг - підміни локального адреси пристрою на зовнішній адресу роутера.

Налаштування VPN-клієнта PPPoE

Якщо на тому боці VPN тунелю підключення буде відбуватися з комп'ютера або ноутбука, то просто потрібно буде створити високошвидкісне підключення через PPPoE в Центрі управління мережами і загальним доступом (для Win 7, Win 8). Якщо на другій стороні - теж роутер Mikrotik, то підключаємо наступним чином.

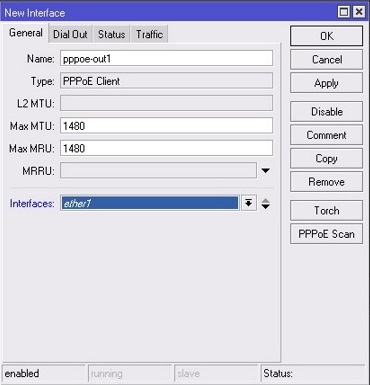

Додаємо PPPoE інтерфейс.

на вкладці Interface вибираємо PPPoE Client і за допомогою кнопки "+" додаємо новий інтерфейс.

Тут в поле Interface ми вибираємо той інтерфейс роутера Mikrotik, на якому ми організуємо VPN-тунель.

Прописуємо налаштування підключення.

Ставимо галочку в поле Use Peer DNS - для того, щоб адреса DNS сервера ми отримували з сервера VPN (від провайдера), а не прописували вручну.

Налаштування аутентифікації (галочки в pap, chap, mschap1, mschap2) повинні бути узгоджені з сервером.