CISCO yönlendiricinin ilk yapılandırması. Cisco Router'ların İlk Yapılandırması

Herkese merhaba Bugün size bir cisco router'ı nasıl kuracağınızı veya küçük bir ofis için bir ağı nasıl organize edeceğinizi söylemek istiyorum. Anahtar 3 ile yönlendirici arasındaki farklardan bahsedelim ve bir Cisco yönlendirici kullanarak küçük bir ofis ve ortamın organizasyonunu analiz edelim. Bunun ilginç bir konu olduğunu ve çok yaygın olduğunu düşünüyorum.

Cisco router ile Layer 3 switch arasındaki farklar

Önceki makalede, cisco anahtarını OSI model seviye 3'de çalışan bir çekirdek olarak yapılandırdığımızı ve yönlendirici cisco'dan daha verimli ve daha ucuz olduğunu demonte ettiğimi hatırlatmama izin verin. Öyleyse Cisco yönlendiricilerini satın alan şey, hepsi işlevsellik sağlayan beyinlerle ilgilidir:

- ip yönlendirme

- güvenlik duvarı

Bu olmadan uzak ofisleri merkezi olana nasıl bağlayacağınızı hayal etmek zor. Cisco'daki kurnaz parti politikası budur.

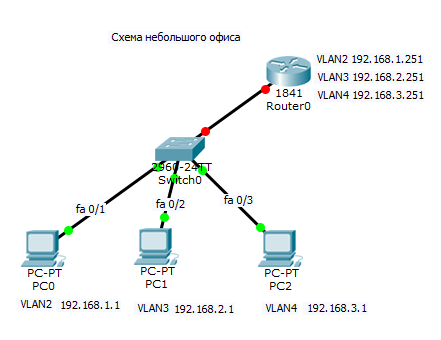

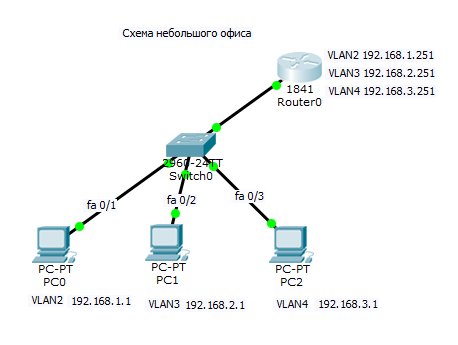

Küçük bir ofis planı

Şube şeması aşağıdaki gibidir: 1 Cisco 1841 router Router0, örneğin bir Cisco 2960 switch ve üç bilgisayar. Gördüğünüz gibi vlan'ı yapılandırdığımız 3 bölümümüz var. Zaten üretmiş olduğunuz varsayılmaktadır.

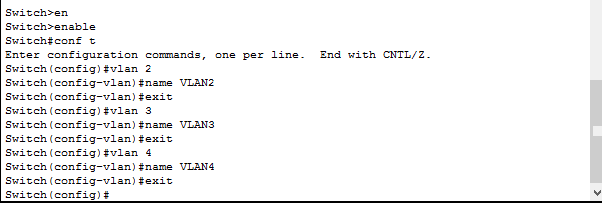

VLAN2, VLAN3, VLAN4'ü yaratıyoruz. Cisco 2960'ınıza giriş yapın ve yapılandırma moduna gidin /

etkinleştirmek

Conf t

Valn 2

VLAN2 adı

çıkış

vlan 3

VLAN3 adı

çıkış

vlan 4

VLAN4 adı

çıkış

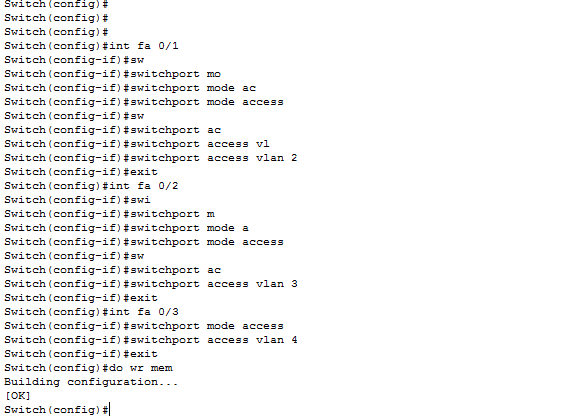

Şimdi her bilgisayarı istenen vlan'da tanımlarız. Vlan 2'de PC0, vlan 3'de PC1, vlan 4'te PC2. Fa0 / 1, fa0 / 2 ve fa0 / 3 bağlantı noktalarına sahibim.

int fa 0/1

switchport modu erişimi

switchport erişim vlan 2

çıkış

int fa 0/2

switchport modu erişimi

switchport erişim vlan 3

çıkış

int fa 0/3

switchport modu erişimi

switchport erişim vlan 4

çıkış

wr mem yapmak

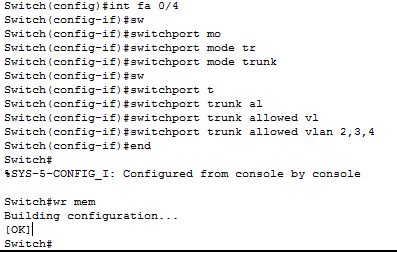

Bir sonraki adım, ana bağlantı noktasını Cisco 1841 yönlendiricimize yapılandırmaktır.

Doğru arayüzü seçin

Bagaj modunu açıyoruz

switchport modu gövde

belirli vlanlara izin veriyoruz

switchport trunk vlan 2,3,4 izin verdi

uç

wr mem

Cisco 2960 anahtarındaki tüm çalışmalar tamamlandı, yönlendiricimize gidin.

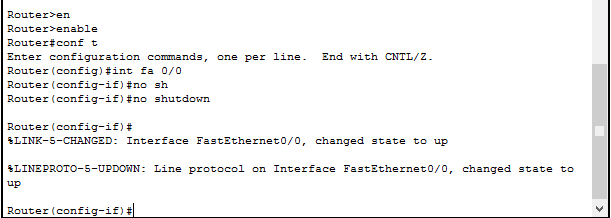

Cisco 1841 Router'ı Yapılandırma

Cisco 1841 yönlendiricisini, vlanslar arasındaki trafiği yönlendirmek ve bir İnternet ağ geçidi olarak çalışmak üzere yapılandırmaya başlayalım. Varsayılan olarak, yönlendiricideki tüm bağlantı noktaları kapalı durumdadır, patchcord'un bulunduğu bağlantı noktasını etkinleştireceğiz. cisco geçiş 2960, bu fa 0/0 var.

etkinleştirmek

Conf t

int fa 0/0

kapanma yok

Size portun aktif olduğunu söyleyen benzer bir şeye sahip olacaksınız.

% LINK-5-CHANGED: FastEthernet0 / 0 arabirimi, durum yukarı olarak değiştirildi

% LINEPROTO-5-UPDOWN: FastEthernet0 / 0 arabirimindeki hat protokolü, durum yukarı olarak değiştirildi

Liman yeşile döndü

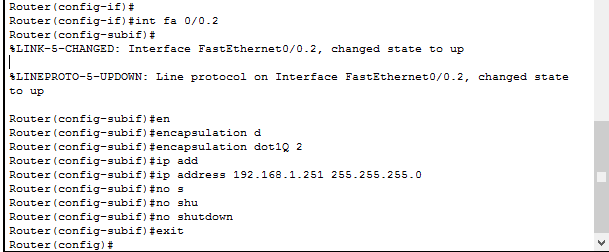

Bir sonraki adım, vlan sayısına göre alt arayüzler oluşturmaktır. Yönlendiriciler sadece vlan'a sahip değildir ve alt arayüzler belirli bir vlanın bir alt yüzeye karşılık geldiği rollerini yerine getirir.

Vlan 2 için bir alt arayüz oluşturun

vlan 2 için geçerli olduğunu ve paketlendiğini gösterir.

kapsülleme dot1Q 2

ip adresini yapılandır

ip adresi 192.168.1.251 255.255.255.0

limanı aç

kapanma yok

çıkış

ve ayarları komutla kaydedin.

Benzer bir şekilde vlan 3,4 için alt arayüz yapılandırın.

int fa 0 / 0,3

kapsülleme dot1Q 3

kapanma yok

çıkış

int fa 0 / 0,4

kapsülleme dot1Q 4

kapanma yok

çıkış

ip yönlendirme

wr mem yapmak

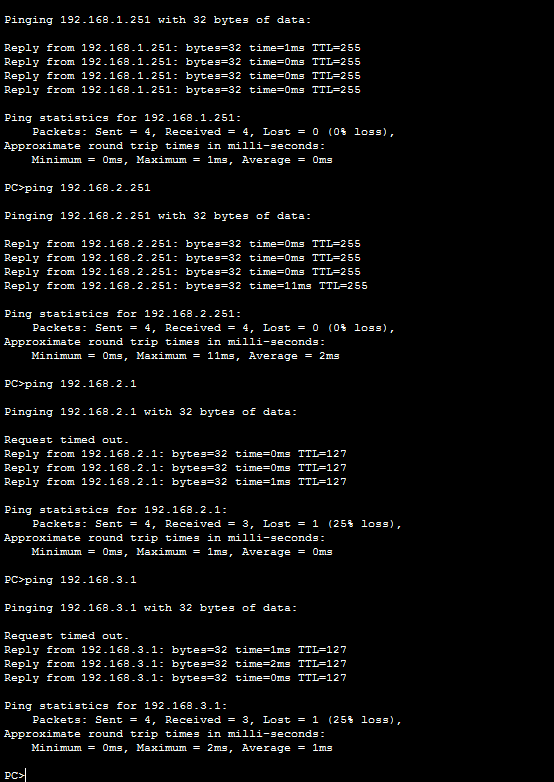

PC3'ten PC3'e ve PC2'ye ping yapmaya çalışıyoruz. Ekran görüntüsünde de görebileceğiniz gibi, her şey yolunda.

ping 192.168.1.251

ping 192.168.2.1

ping 192.168.3.1

Yerel bir ağın çok küçük bir dalda ve cisco yönlendiricinin hızlıca yapılandırıldığı şekilde organize edilmesi bu kadar kolaydır. NAT'ı başka bir makalede ayarlayacağız.

Ortalama ofis için şema

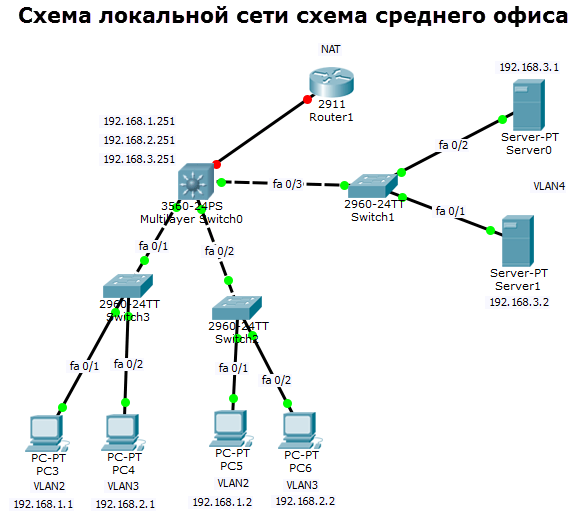

İşte yerel ofisin yerel ağının şeması. İnternet ağ geçidi görevi gören bir yönlendirici cisco 2911 vardır. Cisco 3560 Layer 3 anahtarlı çekirdek ağ var, vlan ağı arasındaki yerel trafiği yönlendirecek. Cisco 3560'ta, zaten son cihazları bağlayan 3 Cisco 2960 ikinci seviye anahtarı takılıdır. Şebeke 3 vlan 2,3,4'tür.

Switch1 Kurulumu

Sunucu segmenti olan Switch1'i kurmaya başlayalım. Global konfigürasyon moduna giriş yapın.

etkinleştirmek

Conf t

Vlan 4 oluştur

vlan 4

VLAN4 adı

çıkış

VLAN4'te fa 0 / 1-2 portlarını düşürün

int aralığı fa 0 / 1-2

switchport modu erişimi

switchport erişim vlan 4

çıkış

wr mem yapmak

0/3 numaralı trunk portu yapılandırın, sadece vlan4 trafiğine izin verin

int fa 0/3

switchport modu gövde

switchport trunk vlan 4 izinli

çıkış

wr mem yapmak

Switch2 Kurulumu

Hepimiz sunucu segmentiyle işimiz bitti. Switch2 ve 3'te aynı kuruluma geçiliyor. Switch2 Cisco 2960 da öyle.

Öncelikle vlan 2 ve vlan3'ü yaratıyoruz.

etkinleştirmek

Conf t

vlan 2

VLAN2 adı

çıkış

vlan 3

VLAN3 adı

çıkış

Şimdi bilgisayarların gerekli vlan'a bağlandığı portlarımızı belirledik

int fa 0/1

switchport modu erişimi

switchport erişim vlan 2

çıkış

int fa 0/2

switchport erişim vlan 3

çıkış

Fa 0/3 üzerindeki ana bağlantı noktasını kapatma arayüzü yok olarak yapılandırın

çıkış

int vlan 3

ip adresi 192.168.2.251 255.255.255.0

kapanma yok

çıkış

int vlan 4

ip adresi 192.168.3.251 255.255.255.0

kapanma yok

çıkış

Ana bağlantı noktalarını yapılandırıyoruz

int fa 0/1

switchport modu gövde

çıkış

int fa 0/2

switchport trunk kapsülleme dot1q

switchport modu gövde

switchport trunk vlan 2,3 izin verdi

çıkış

int fa 0/3

switchport trunk kapsülleme dot1q

switchport modu gövde

switchport trunk vlan 2,3 izin verdi

çıkış

Yönlendirmeyi etkinleştir ve yapılandırmayı kaydet

ip yönlendirme

wr mem yapmak

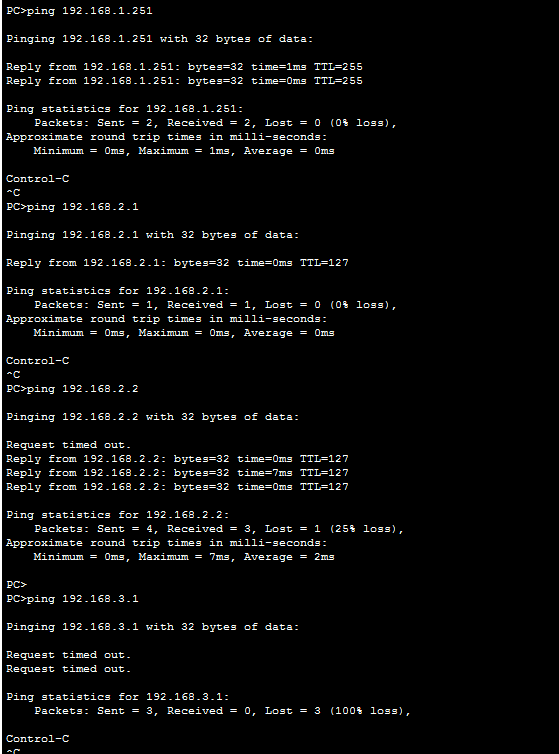

Ping, PC3'ten yapılacaktır. Gördüğünüz gibi, sunucu ve sıradan bilgisayarlar birbirinden ayrıldı.

Bu yüzden, yönlendiriciyi paketinden çıkarın ve com-port kablosu üzerinden Telnet ile bağlayın.

Önceden yapılandırılmış çöplerden kurtulmak için şunu yazıyoruz:

başlangıç-config sil

! ve aşırı

yeniden

SSH ile yetkilendirmeyi ve erişimi yapılandırın

Şifre şifrelemesini etkinleştir

servis şifresi-şifreleme

! yeni AAA modelini ve yerel kullanıcı tabanını kullanın

aaa yeni model

aaa kimlik doğrulama giriş varsayılan yerel

! Kullanıcıya maksimum hak sahibiyiz

kullanıcı adı admin ayrıcalık 15 gizli ŞİFRE

! yönlendiricinin adını ver

hostname<...>

ip etki alanı adı router.domain

! SSH için bir anahtar üretiyoruz

şifreleme anahtarı 10sa rsa modülü oluşturmak

! SSH ayarı

ip ssh zaman aşımı 60

ip ssh kimlik doğrulama denemeleri 2

ip ssh sürüm 2

! ve uzak konsolda etkinleştirin

hat vty 0 4

telnet ssh aktarım girişi

ayrıcalık seviyesi 15

Yönlendirme ayarlama

Hızlandırılmış paket anahtarlamayı etkinleştir

ip cef

Zaman ayarı

Saat dilimi GMT + 3

saat dilimi MSK 3 0

! NTP sistem saati güncellemesi

ntp güncelleme takvimi

! Nt sunucusunu ip ile ayarlamak daha iyidir, çünkü DNS sunucusu aşırı yüklendiğinde DNS sunucusu kullanılamıyorsa, adlara göre ayarlar kesilir ...

ntp sunucusu NTP.SERVER.1.IP

ntp sunucusu NTP.SERVER.2.IP

Yapılandırmaları Arşivleme

Bir yapılandırmadaki tüm değişikliklerin arşivlenmesini, günlüklerdeki şifrelerin gizlenmesini içerir.

arşiv

log config

günlüğe kaydetme etkin

hidekeys

! config değişikliklerin geçmişi

arşiv günlüğünü yapılandır hepsini göster

DNS kurulumu

Ad çözümlemesini etkinleştir

ip etki alanı araması

! dahili DNS sunucusunu aç

ip dns sunucusu

! DNS sağlayıcısını kaydettik

ip adı sunucusu XXX.XXX.XXX.XXX

! Sadece biraz da herkes ekleyelim diye DNS sunucuları

ip adı sunucusu 4.2.2.2

ip adı sunucusu 8.8.8.8

LAN ayarı

Genellikle yönlendirici üzerindeki dahili bir anahtarın bağlantı noktaları Vlan1'de birleştirilir.

arayüz vlan1

açıklama === LAN ===

ip adresi 192.168.???.1

! Müşterilere iletilen paketlerin arayüz sayımına dahil ediyoruz - kimin trafiği yediğini görmek daha uygun

ip muhasebe çıktı paketleri

! istatistikleri bir takım olabilir görmek

ip hesaplamasını göster

! temizlemek

net muhasebe

DHCP sunucusu kurma

Bazı adresleri havuzdan hariç tut

ip dhcp hariç - adres 192.168.???.1.1 192.168.???.99

! ve bir adres havuzu oluşturun

ip dhcp havuzu lan

ağ 192.168.??.0.0 255.255.255.0

varsayılan yönlendirici 192.168.???.1

dns-server 192.168.???.1

İnternet ve Güvenlik Duvarı Kurulumu

Gelen trafik filtresini yapılandır (varsayılan olarak her şey yasaktır)

ip erişim listesi uzatıldı FIREWALL

herhangi bir eşdeğer 22 tcp'ye izin ver

! Arasında trafik denetimini etkinleştir yerel alan ağı ve internet

ip INSPECT_OUT dns adını inceleyin

ip INSPECT_OUT icmp adını inceleyin

ip adı INSPECT_OUT ntp inceleyin

ip ad INSPECT_OUT tcp yönlendirici trafik incelemek

ip adı INSPECT_OUT udp yönlendirici trafik incelemek

ip INSPECT_OUT icmp yönlendirici-trafik adını incelemek

! İnternette bir port kurmak ve üzerine bir koruma koymak

arayüz FastEthernet0 / 0

açıklama === İnternet ===

ip adresi ???. ???. ???. ??? 255.255.255.

ip sanal yeniden birleştirme

ip tek noktaya yayın ters yolunu doğrula

ip yönlendirmeleri yok // Cisco IOS araçları bu paketin alındığı arabirimde bir paket ilettiğinde, yeniden yönlendirme mesajları göndermeyi devre dışı bırakır. Port taraması durumunda yönlendirici tarafından gönderilen bilgileri kısıtlar

ip yönlendirilmiş yayın yok // yönetilen çok noktaya yayın IP'sini devre dışı bırakır; bu, yönlendiriciyi dağıtılmış hizmet engelleme saldırılarında (DoS, Hizmet Reddi saldırıları) bir yayın yükseltici olarak kullanmayı imkansız kılar

no ip proxy-arp // ARP proxy servisini devre dışı bırakır

ip ulaşılamıyor // ICMP'yi kullanılamaz

no ip mask-reply // ICMP mesaj maskelemesini devre dışı bırakır

cdp enable yok // arabirimde CDP protokolünü devre dışı bırak

ip INSPECT_OUT dışarı incelemek

ip erişim grubu FIREWALL in

! ve son olarak, varsayılan ağ geçidi

ip yolu 0.0.0.0 0.0.0.0 ???. ???. ???. ???

NAT Kurulumu

İnternet arayüzünde

arayüz FastEthernet0 / 0

ip nat dışında

! yerel arayüzde

arayüz vlan1

ip nat içinde

! NAT'a erişen IP listesini yaratıyoruz

ip erişim listesi genişletilmiş NAT

ip host 192.168'e izin ver. herhangi

! harici arayüzde NAT'ı etkinleştir

kaynak listesi içinde IP nat NAT arayüzü FastEthernet0 / 0 aşırı yük

! popüler protokollerin denetimini ekleyin

ip adı INSPECT_OUT http incelemek

ip adı INSPECT_OUT https incelemek

ip INSPECT_OUT ftp adını inceleyin

Gereksiz hizmetleri devre dışı bırakın

hizmet yok tcp-small-server // bir dizi TCP servisine erişimi reddediyor

no service udp-small-server // bir dizi UDP servisine erişimi reddetti

servis parmağı yok // parmak protokolü yoluyla istekleri yasaklar

no service config // TFTP ile config indirmeyi yasaklar

servis tablası yok // PAD'yi devre dışı bırakır

ip parmağı yok

ip kaynak-rota yok // paketleri açıkça belirlenmiş bir rotaya bırakan

no ip http server // yerleşik HTTP sunucusunu devre dışı bırakır

no ip http secure-server // katıştırılmış HTTPS sunucusunu devre dışı bırakır

ip bootp sunucusu yok // BOOTP sunucusunu devre dışı bırakır

cdp run yok // genel olarak CDP protokolünü devre dışı bırakır

Ağın nasıl üçe bölüneceğini (,) öğrendikten sonra, yönlendiricinin kurulumu mantıklı bir şekilde devam eder. Yönlendiricinin temel konfigürasyonunu yapalım (ki çok sık yapmak zorunda kalacaksınız) ve IP adreslerini yönlendiricinin arayüzlerine atayalım.

192.168.0.0/24 ağını 3 alt ağ A, B ve C'ye (sırasıyla 100, 50, 2 ana bilgisayar) ayırdıktan sonra, aşağıdaki alt ağları aldığımızı varsayalım: A - 192.168.0.0/25, B - 192.168.0.128/26, C - 192.168.0.192/30.

İlk alt ağ A adresi, fastethernet 0/0 yönlendirici arayüzüne atanmalıdır.

İlk alt ağ B adresi, fastethernet 0/1 yönlendirici arayüzüne atanmalıdır.

İlk alt ağ C adresinin seri 0/0/0 yönlendirici arayüzüne atanması gerekir. Seri arabirim için kablonun bir ucunda (DCE), bir saat hızı atamanız (sinyali senkronize etmek için zamanı ayarlamanız) ve diğer (DTE) için bu gerekli değildir.

// Bu yüzden yorumları işaretleyeceğim.

Yönelticiyi kurma tamamlandı görevini indirin

PacketTracer emulator programının görevi ile dosyayı indirmeyi, açmayı ve uygulamaya bakmayı öneriyorum (konsol girişi için şifre cisco, ayrıcalıklı mod için sınıf).

PC1'in normal olarak PC2'ye ping yapabildiğini ancak PC3'e ping yapamadığını unutmayın. Bu, yapılandırılmamış yönlendirmeden kaynaklanmaktadır. Ve bir sonraki beşiğinde ayarladık;)

Yapılandırmayı kopyalayarak yönlendirici yapılandırma

- Yönlendiricinin otomatik temel konfigürasyonu (yukarıdaki her şey) için aşağıdaki adımları izleyin:

- 1. Aşağıdaki metni panoya kopyalayın: tümünü girin, sağ tık seçin ve "Kopyala" yı seçin.

- 2. Gerekirse, yönlendiriciyi tüm ayarlardan silin ve yeniden yükleyin.

- 3. Genel konfigürasyon moduna girin ve "Terminal" menüsünü ve "Ana bilgisayara aktar" menüsündeki Hiper Terminali çağırın.

- 4. Show running-config komutunu kullanarak ayarları kontrol ettiğinizden emin olun.

- 5. Gerekirse, her arabirim modundan kapatma komutunu kullanarak arabirimleri etkinleştirin.

Cisco ekipmanına ilk kez rastladıysanız, nasıl kullanılacağını anlamak, ilk kullanıcınızı oluşturmak, cihazınızın adını belirlemek, saati ayarlamak, yeteneği yapılandırmak için kesinlikle gereklidir. uzaktan bağlantı ve benzeri

Bu makaleyi bir dizi benzer soruya adamaya karar verdim ve sonuç olarak adlandırmaya karar verdim " İlk kurulum cisco yönlendiricileriSadece ayarlara girmeyeceğimizi, konuyla ilgili gerekli anlayışı elde etmek için bir dizi seçeneğe gireceğimizi not etmek istiyorum.

Yani, sözlerin yeterli, hemen konuya gelelim.

Diyelim ki elimizde bir cisco yönlendirici var.

Gerçekleştireceğimiz görevler:

1) Arayüz ile tanışalım.

2) Erişim seviyelerinin ne olduğunu belirleyin.

3) Yapılandırma modunun ne olduğunu görelim.

4) Cihaz adı, etki alanı adı, zaman gibi parametreleri ayarlayın.

5) Aygıt portu yapılandırma moduna gidin ve bunlara ip adresleri atayın.

6) Ayrıcalıklı mod için bir şifre belirleyin ve yerel veritabanında bir kullanıcı oluşturun.

7) Uzaktan bağlantıyı telnet aracılığıyla yapılandırın

8) ssh ile uzaktan bağlanma özelliğini ayarlayın

1. Konsol kablosu üzerinden cihaza bağlayın ve yaklaşık olarak aşağıdakileri görün:

Başlamak için RETURN düğmesine basın.

Konsolumuza girip Enter tuşuna basıyoruz:

Yönlendirici\u003e

Peki, nasıl çalıştığını görmeye çalışalım. "?" ve yaklaşık olarak aşağıdakilere bakın:

Yönlendirici\u003e?

Exec komutları:

ayrıcalıklı komutları kapat

ayrıcalıklı komutları açmayı etkinleştir

EXEC'ten çıkın

yardım Etkileşimli yardım sisteminin açıklaması

EXEC'ten çıkma

Sanırım ipucunu kullandığımızı ve bu aşamada mevcut olan tüm komutları gördüğümüzü zaten anladınız. Ayrıca şunu deneyelim:

Router\u003e etkinleştirilsin mi?

<0-15> Seviyeyi etkinleştir

görünüm Mevcut görünüme ayarla

Cisco bize komutu daha da yazmak için hangi seçeneklere sahip olduğumuzu söyler. Bu seçenek gerçekten çok kullanışlıdır ve en önemlisi, komut yazmanın her aşamasında mevcuttur.

Bunu yapmaya çalışalım:

Yönlendirici\u003e e?

çıkışı etkinleştir

Yani, "?" İşaretini koyabiliriz. kesinlikle her yerde ve cisco bize devam etmek için tüm olası yolları sunacak. Bu durumda, “e” sembolünün pahasına cisco'nun bu kriteri karşılayan ve ne tür komutları gösteren iki takım olduğunu söylediğini görüyoruz.

Tüm ekibi işe almanın gerekli olmadığını belirtmeliyim, yani. Cisco ile çıkmak için exit komutunu tamamen yazmanız gerekmez. "Ex" yazmanız yeterli olacaktır. "Tamamen değil" yazarken, sistemin bir seçeneğinin olmaması gerektiğini ve belirtilen kriterlere uyan bir komutu tanımlamanın mümkün olduğunu anlamanız gerekir.

2. Toplamda, sistemde 0 ila 15 arasında 16 olası erişim seviyesi vardır. Anlamak için sadece 3'e ihtiyacımız var.

Ayrıcalık seviyesi 0 - yönlendiriciye bağlandığımızda kendimizi bulduğumuz mod

Ayrıcalık seviyesi 1 - kullanıcı komutlarını içeren kullanıcı modu

Ayrıcalık seviyesi 15, tüm komutları içeren ayrıcalıklı bir moddur. Buna girmek için enable komutunu yazmanız gerekir ve sonra "Yönlendirici\u003e" yerine "Yönlendirici #" ifadesini görürüz. "#" İşareti aslında ayrıcalıklı modda olduğumuz anlamına gelir.

Öyleyse biz alırız

Yönlendirici\u003e - normal mod

Router\u003e etkinleştirmek - ayrıcalıklı moda geçiş komutunu yazıyoruz

Yönlendirici # - ayrıcalıklı mod

3. Paragraf 2'de ayrıcalıklı bir rejimdeydik. Şimdi, yönlendirici üzerinde herhangi bir ayar yapmak istiyorsak, yapılandırma moduna geçmemiz gerekecektir. Bunu yapmak için, configure terminal komutunu kullanın veya kısa süre için conf t yazabilirsiniz.

Yönlendirici # conf t

Yönlendirici (config) # - gerekli ayarları yapabileceğiniz yapılandırma modu

4. Şimdi birkaç ayar yapmayı deneyebilirsiniz. Cihaz adını, etki alanını ve saati yapılandırmaya doğrudan gerek olmadığını söylemeliyim. Ancak, okuduğunuz son makale bu değilse, bu parametrelerin ayarlanmasının hala çok yararlı olma olasılığı.

Cihaz adını yapılandırmak için hostname komutunu kullanın.

Yönlendirici (config) #hostname TEST

TEST (yapılandırma) # - TEST'ü mükemmel bir şekilde görebileceğimiz yeni bir cihaz adı

Etki alanı adını yapılandırmak için ip domain-name komutunu kullanın.

TEST (config) #ip alan adı test.ru - şimdi bizim etki alanı adı test.ru

Zamanı ayarlamak biraz daha zor. saat dilimini ve saatin kendisini ayarlamaktan oluşur. Saat dilimini ayarlamak için saat dilimi komutunu kullanın.

TEST (config) # saat dilimi MSK +4 - Moskova'dayım, bu yüzden saat dilimi +4

Saati ayarlamak için, yapılandırma modundan çıkmalı ve saat ayar komutunu kullanmalısınız, yani tam anlamıyla çevrilmişse “saati ayarlayın”.

TEST (config) #exit - yapılandırma modundan çık

Show komutunu kullanarak ayarlarımızı kontrol edebilirsiniz.

Test # saati göster

16: 03: 28.183 MSK Perşembe 21 Şubat 2013 - ayarlarımızın sonucu

Yapılandırmanın tamamını görüntülemek için show run komutunu da kullanabilirsiniz.

TEST # gösteri koşusu

Bu komutun sonucunun çıktısı oldukça hacimlidir ve onu göndermeyeceğim. Sadece sonucun yönlendiricideki tüm parametreler hakkında bilgi içerdiğini söyleyebilirim.

5. Yöneltici üzerindeki port ayarlarını düzenleyelim ve ip adresini ayarlayalım.

Bağlantı noktası ağ donanımı Cisco arayüz denir. Kullanılabilir arayüzlerin bir listesini görüntülemek için show interfaces komutunu kullanabilirsiniz. Bununla birlikte, çıktı oldukça hacimli olacaktır. Daha kompakt bir çıktı için, show ip int brief komutunu kullanabilirsiniz.

Test # ip int bri göster

Arabirim IP Adresi Tamam mı? Yöntem Durum Protokolü

Yerleşik Servis Motoru0 / 0 atanmamış YES NVRAM yönetimsel olarak aşağı

GigabitEthernet0 / 0 atanmamış YES NVRAM aşağı

GigabitEthernet0 / 1 atanmamış YES NVRAM aşağı

Şimdi mevcut fiziksel portların listesini görebiliriz. GigabitEthernet0 / 0 portunun 192.168.0.0 alt ağına 255.255.255.0 alt ağ maskesi ile ve GigabitEthernet0 / 1 portunun 255.255.255.0 alt ağ maskesi ile 192.168.1.0 alt ağına bağlı olduğu varsayılmaktadır. Buna göre, GigabitEthernet0 / 0'daki IP adresini 192.168.0.1 ve GigabitEthernet0 / 1'deki IP adresini 192.168.1.1 olarak belirlemeye karar verdik. Bütün bunlar, ilk ağın bilgisayarlarının, ikinci ağın bilgisayarlarına erişebilmesi için gereklidir ve bunun tersi de geçerlidir. Konfigürasyona devam edebiliriz.

TEST # conf t - yapılandırma moduna gidin

TEST (config) #interfacegigabitethernet0 / 0 - interface komutu yönlendiricimizde ihtiyacımız olan portun konfigürasyon moduna geçmemizi sağlar

TEST (config-if) #ip adresi 192.168.0.1 255.255.255.0 - 192.168.0.0 alt ağının ip adresini belirledik

TEST (config-if) #no kapatma - yönlendiricideki bağlantı noktasını etkinleştirme komutu

TEST (config-if) #exit - çıkış noktası ayarından

TEST (yapılandırma) #int gi0 / 1 - ikinci portun ayarlarına gidin. Port adı burada gösterildiği gibi kısaltılabilir.

TEST (config-if) #ip adresi 192.168.1.1 255.255.255.0 - 192.168.1.0 alt ağının ip adresini belirledik

TEST (config-if) #exit

Tüm ip adresleri yapılandırılır ve 192.168.0.0 ve 192.168.1.0 ağları arasındaki bağlantı kurulur.

Bir hata yapıp yanlış ip adresini girip girmediğimizi (192.168.0.2 olsun) veya maskenin yanlış gösterildiğini varsayalım ve ardından "no" komutunu kullanarak değişiklikleri geri alabilirsiniz. Örneğin:

TEST (config-if) #no ip adresi 192.168.0.2 255.255.255.0 - Bu komut arabirimdeki 192.168.0.2 ip adresini kaldıracaktır.

"Hayır" komutu sadece ip adres parametresi için geçerli değildir. Yönlendiricinin diğer parametrelerini iptal etmek için kullanılabilir.

6. Ayrıcalıklı moda nasıl gireceğimizi zaten biliyoruz ve bunu herhangi bir yetkilendirme olmadan yaptık. Daha fazla güvenlik için ayrıcalıklı mod için bir parola ayarlamanızı öneririm. Bu komut sırrı etkinleştirme komutu ile yapılabilir

TEST # conf t

TEST (config) #enable secret 0 cisco - Şimdi ayrıcalıklı mod için şifremiz cisco olacaktır. 0'ın, şifreyi metin olarak girdiğimiz anlamına geldiğini unutmayın. Şifreli formda bir şifremiz varsa, başka bir seçenek seçebiliriz. Sırrı etkinleştirerek olası seçenekleri görebilirsiniz?

TEST (config) #enable secret?

0 UNENCRYPTED şifrenin takip edeceğini belirtir

4 SHA256 ŞİFRELENMİŞ bir sırrın izleyeceğini belirtir

5 Bir MD5 ENCRYPTED sırrının izleyeceğini belirtir

SATIR UNENCRYPTED (cleartext) "enable" secret

seviye ayar yürütme seviye şifresi

Ayrıcalıklı mod için şifreyi belirledik. Sisteme, daha sonra uzaktan telnet veya ssh ile cihaza bağlanmak için kullanacağımız sistemde kendi kullanıcılarınızı yaratmanızı öneriyorum.

Bunun için aşağıdaki komutu veriyoruz:

TEST (config) # kullanıcı adı kullanıcı1 imtiyazı 15 gizli şifre1

Uygulamanın bir sonucu olarak, sistem kullanıcı adı, şifre şifresi1 ve erişim seviyesi 15 (ayrıcalıklı mod) adında bir kullanıcı yaratacaktır.

7. Alt ağlarımız var, yerel veri tabanında bir kullanıcı var. Artık cihazla olan bağlantıyı telnet ile yapılandırabilirsiniz. Bunu yapmak için, vty (sanal terminal hattı) ayar satırına gitmemiz gerekecektir. Yapılandırmaya gidelim ve her şey netleşecek.

TEST # conf t - yapılandırma moduna gidin

TEST (config) #line vty 0 4 - terminal hatlarının ayarına git. üzerinde farklı cihazlar Farklı sayıda terminal hattı olabilir. Bizim durumumuzda 5 var, yani. 0'dan 4'e kadar olan takımda yansıtılır. Terminal hatlarının sayısı, yönlendiriciye olası eşzamanlı bağlantıların sayısını gösterir. Biri bağlandığında, ilk serbest atış hattına atanır.

TEST (yapılandırma satırı) #transport giriş telnet - Cihazımıza uzaktan telnet ile bağlanmanın mümkün olduğunu söylüyoruz.

TEST (yapılandırma satırı) #login yerel - bu komut yerel kullanıcı veritabanını kullanarak vty ile giriş yapabileceğinizi söylüyor. Buna göre, madde 6'da oluşturulan kullanıcı olarak giriş yapabileceğiz.

Artık cihaza telnet üzerinden, önceden oluşturulan 192.168.0.0 veya 192.168.1.0 alt ağlarından herhangi bir bilgisayardan uzaktan bağlanabilirsiniz.

8. Telnet kullanmak oldukça uygun, ancak güvenli değil çünkü kullanıcı adı ve şifreyi ağ üzerinden ağ üzerinden iletir. yani Birisi gerekli paketleri yakalarsa şifreyi görebilir. Bu nedenle, ssh protokolünü kullanarak bir bağlantı kurmanızı öneririm. Bunu yapmak için bir takım şartları yerine getirmelisiniz. Ana bilgisayar adı parametreleri (bkz. Madde 4), etki alanı adı (bkz. Madde 4), bu parametrelerin temelinde şifreleme gerçekleştiğinden ve ayrıca aşağıdaki komutu kullanarak bir çift şifreleme anahtarı oluşturmanız gerekir:

TEST (config) #crypto anahtarı, 1024 numaralı rsa modülünü oluşturur. - Anahtarlarımızın 1024 bit şifrelemesi.

Şimdi vty hatlarımızda ssh bağlantısına izin vermemiz gerekiyor.

TEST (config) #line vty 0 4 - terminal hatlarının ayarına git

TEST (yapılandırma satırı) #transport giriş telnet ssh - Cihazımıza telnet veya ssh ile bağlanabileceğimizi söylüyoruz. Aslında, sadece ssh belirtebilirsiniz, ancak daha sonra telnet üzerinden bağlanamazsınız.

TEST (config-line) yerel giriş - yönlendiriciye yerel kullanıcı veritabanını kullanmasını söylüyoruz. Bu komutu 7. maddeden zaten vermişseniz, gerekli değildir.

Tümü. Artık cihazımıza uzaktan ve en önemlisi ssh ile güvenli bir şekilde bağlanabilirsiniz.

Sonunda, yaptığımız tüm ayarları write komutuyla kaydetmenizi öneririm. Böylece, cihaz yeniden başlatıldıktan sonra, tüm parametreler kaydedilir. Eğer kaydetmezseniz, cihazı yeniden başlattıktan sonra cihazda hiçbir şey değişmemiş gibi temiz "temiz" olacaktır.

TEST # yaz

Yapı yapılandırması ...

Sonuç: temel ayar yönlendiricimiz bitti. Şimdi Cisco yönlendiricileri ve onlarla nasıl çalışılacağı hakkında çok az şey biliyoruz. Umarım bu yazı sizin için yararlı olmuştur.

Yakında görüşürüz ve yeni yayınlar;)

Düzenleme Tarihi: 17 Aralık 2013 Salı