Початкова настройка маршрутизатора CISCO. Початкове налаштування маршрутизаторів Cisco

Всім привіт сьогодні хочу розповісти вам, як налаштувати маршрутизатор ciscoілі організувати мережу для невеликого офісу. Поговоримо про відмінності комутатора 3 рівня і маршрутизатора, і розберемо схему організації малого офісу і середнього, з використанням роутера Cisco. Думаю це цікава тема і дуже часто зустрічається.

Відмінності роутера Cisco від комутатора 3 рівня

Нагадаю в попередній статті ми налаштували комутатор cisco в якості ядра, що працює на 3 рівні моделі OSI, і розібрали, що він продуктивніше і дешевше, ніж router cisco. Так, що ж тоді змушує купувати маршрутизатори Cisco, вся справа в мізках, які дають функціонал, такий як:

- ip маршрутизація

- Міжмережевий екран

Без якого складно уявити як пов'язувати віддалені офіси з центральним. Така ось хитра політика партії у Cisco.

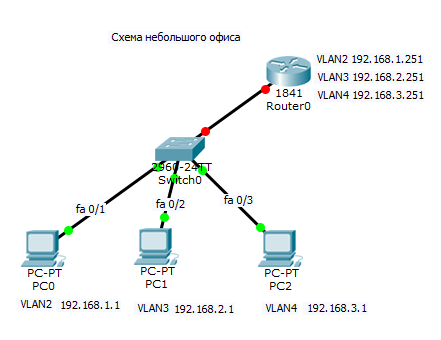

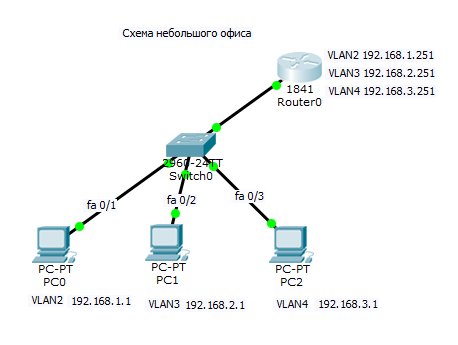

Схема для малого офісу

Схема філії така: 1 роутер Router0 моделі Cisco 1841 для прикладу, один комутатор Cisco 2960 і три комп'ютери. Як бачите у нас є 3 сегмента, для яких ми налаштуємо vlan. Передбачається, що у вас вже проведена.

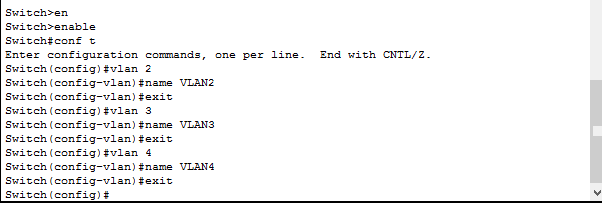

Створюємо VLAN2, VLAN3, VLAN4. Логіном на ваш cisco 2960 і переходимо в режим конфігурації /

enable

conf t

valn 2

name VLAN2

exit

vlan 3

name VLAN3

exit

vlan 4

name VLAN4

exit

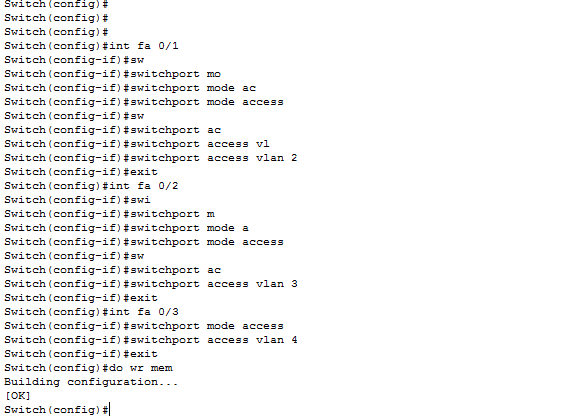

тепер визначимо кожен комп'ютер в потрібний vlan. PC0 в vlan 2, PC1 в vlan 3, PC2 в vlan 4. У мене це порти fa0 / 1, fa0 / 2 і fa0 / 3.

int fa 0/1

switchport mode access

switchport access vlan 2

exit

int fa 0/2

switchport mode access

switchport access vlan 3

exit

int fa 0/3

switchport mode access

switchport access vlan 4

exit

do wr mem

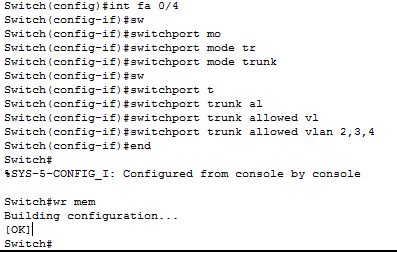

Наступним кроком буде налаштувати trunk порт до нашого роутера Cisco 1841. Вводимо наступні команди

Вибираємо потрібний інтерфейс

Виставляємо режим trunk

switchport mode trunk

дозволяємо певні vlan

switchport trunk allowed vlan 2,3,4

end

wr mem

Всі роботи на комутаторі Cisco 2960 закінчені, переходимо до нашого роутера.

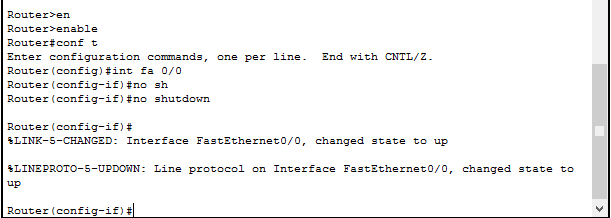

Налаштування маршрутизатор cisco 1841

Почнемо налаштовувати маршрутизатор cisco 1841 для того щоб він Маршрутізірованний трафік між vlan і був в якості інтернет шлюзу. За замовчуванням всі порти на маршрутизаторі знаходяться в вимкненому стані, включимо порт куди застромлять патчкорд від комутатора cisco 2960, у мене це fa 0/0.

enable

conf t

int fa 0/0

no shutdown

У вас з'явиться щось подібне, повідомляючи вам що порт став бути активним.

% LINK-5-CHANGED: Interface FastEthernet0 / 0, changed state to up

% LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0 / 0, changed state to up

Порт став зеленим

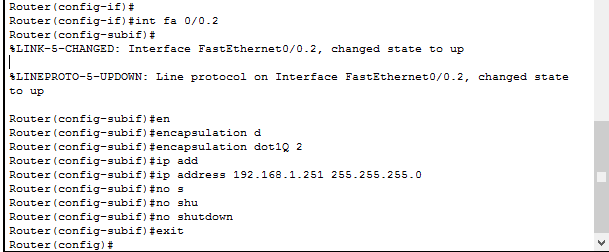

Наступним кроком потрібно створити саб'інтерфейси за кількістю vlan. У роутерів просто немає vlan і їх роль виконують саб'інтерфейси, де певного vlan відповідає subinerface.

Створюємо subinterface для vlan 2

вказуємо що він відноситься і случає пакети vlan 2

encapsulation dot1Q 2

налаштовуємо ip адреса

ip address 192.168.1.251 255.255.255.0

включаємо порт

no shutdown

exit

і зберігаємо налаштування командою

Налаштуємо подібний чином subinterface для vlan 3,4

int fa 0 / 0.3

encapsulation dot1Q 3

no shutdown

exit

int fa 0 / 0.4

encapsulation dot1Q 4

no shutdown

exit

ip routing

do wr mem

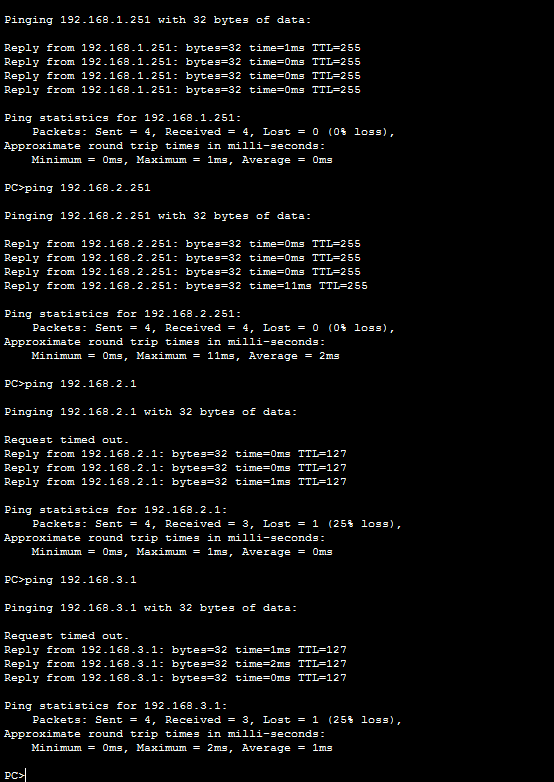

Пробуємо пропінгувати з комп'ютера PC0 комп'ютер PC3 і PC2. Як бачимо на скріншоті все ок.

ping 192.168.1.251

ping 192.168.2.1

ping 192.168.3.1

Ось так ось просто організувати локальну мережу в дуже невеликому філії і де швидко відбувається налаштування маршрутизатора cisco. настройку NAT ми зробимо в іншій статті.

Схема для середнього офісу

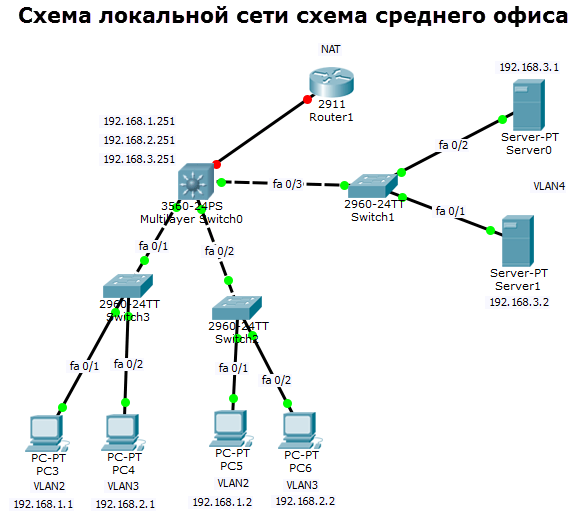

Ось як виглядає схема локальної мережі середнього офісу. Є маршрутизатор cisco 2911, який виступає в ролі інтернет шлюзу. Є ядро мережі комутатор 3 рівня Cisco 3560. Він буде маршрутизировать локальний трафік між vlan мережі. В Cisco 3560 встромлені 3 комутатора другого рівня Cisco 2960, які вже підключають в себе кінцеві пристрої. У мережі є 3 vlan 2,3,4.

Налаштування Switch1

Почнемо з настройки Switch1, сегмента серверів. Логіном в режим глобальної конфігурації.

enable

conf t

Створюємо vlan 4

vlan 4

name VLAN4

exit

Закинемо порти fa 0 / 1-2 в VLAN4

int range fa 0 / 1-2

switchport mode access

switchport access vlan 4

exit

do wr mem

Налаштуємо trunk порт fa 0/3, вирішувати будемо тільки трафік vlan4

int fa 0/3

switchport mode trunk

switchport trunk allowed vlan 4

exit

do wr mem

Налаштування Switch2

Все з сегментом серверів ми закінчили. Переходимо до такої ж налаштування на Switch2 і 3. І так Switch2 Cisco 2960.

Насамперед створюємо vlan 2 і vlan3.

enable

conf t

vlan 2

name VLAN2

exit

vlan 3

name VLAN3

exit

Тепер визначимо наші порти в які підключені комп'ютери в потрібні vlan

int fa 0/1

switchport mode access

switchport access vlan 2

exit

int fa 0/2

switchport access vlan 3

exit

Налаштуємо trunk порт на інтерфейсі fa 0/3 no shutdown

exit

int vlan 3

ip address 192.168.2.251 255.255.255.0

no shutdown

exit

int vlan 4

ip address 192.168.3.251 255.255.255.0

no shutdown

exit

Налаштовуємо trunk порти

int fa 0/1

switchport mode trunk

exit

int fa 0/2

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 2,3

exit

int fa 0/3

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 2,3

exit

Включаємо маршрутизацію і зберігаємо конфігурацію

ip routing

do wr mem

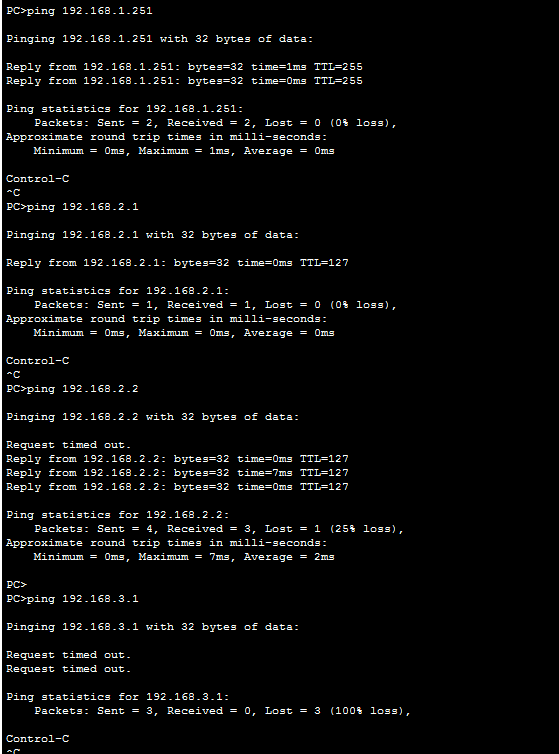

Ping буде проводитися з комп'ютера PC3. Як бачимо, сервера і звичайні комп'ютери розділені.

Отже розпаковуємо роутер і підключаємося до нього ТЕЛНЕТ через com-портовий шнур.

Щоб позбавиться від Переднастроєні сміття набираємо:

erase startup-config

! і перевантажуємося

reload

Налаштування авторизації та доступу по SSH

Включаємо шифрування паролів

service password-encryption

! використовуємо нову модель ААА і локальну базу користувачів

aaa new-model

aaa authentication login default local

! заводимо користувача з максимальними правами

username admin privilege 15 secret PASSWORD

! даємо ім'я роутера

hostname<...>

ip domain-name router.domain

! генеруємо ключик для SSH

crypto key generate rsa modulus 1 024

! тюнінгуем SSH

ip ssh time-out 60

ip ssh authentication-retries 2

ip ssh version 2

! і дозволяємо його на віддаленій консолі

line vty 0 4

transport input telnet ssh

privilege level 15

Налаштування роутінга

Включаємо прискорену комутацію пакетів

ip cef

Налаштування часу

Часовий пояс GMT + 3

clock timezone MSK 3 0

! оновлення системних годин по NTP

ntp update-calendar

! ntp сервера краще ставити по айпі, бо якщо при перевантаженні DNS-сервера не доступні то настройки по іменах злітають ...

ntp server NTP.SERVER.1.IP

ntp server NTP.SERVER.2.IP

архівування конфігов

Включаємо архівування всіх змін конфіга, приховуючи паролі в логах

archive

log config

logging enable

hidekeys

! історію зміни конфіга можна подивитися командою

show archive log config all

Налаштування DNS

Включити дозвіл імен

ip domain-lookup

! включаємо внутрішній DNS сервер

ip dns server

! прописуємо DNS провайдера

ip name-server XXX.XXX.XXX.XXX

! на всякий випадок додаємо кілька публічних DNS серверів

ip name-server 4.2.2.2

ip name-server 8.8.8.8

Налаштування локальної мережі

Зазвичай порти внутрішнього світча на роутері об'єднані в Vlan1

interface Vlan1

description === LAN ===

ip address 192.168.???.1

! включаємо на інтерфейсі підрахунок пакетів переданих клієнтам - зручно переглядати хто з'їдає трафік

ip accounting output-packets

! подивитися статистику можна командою

show ip accounting

! очистити

clear ip accounting

Налаштування DHCP сервера

Виключаємо деякі адреси з пулу

ip dhcp excluded-address 192.168.???.1 192.168.???.99

! і налаштовуємо пул адрес

ip dhcp pool LAN

network 192.168.???.0 255.255.255.0

default-router 192.168.???.1

dns-server 192.168.???.1

Налаштування Internet і Firewall

Налаштовуємо фільтр вхідного трафіку (за замовчуванням всі заборонено)

ip access-list extended FIREWALL

permit tcp any any eq 22

! включаємо інспектування трафіку між локальною мережею і Інтернетом

ip inspect name INSPECT_OUT dns

ip inspect name INSPECT_OUT icmp

ip inspect name INSPECT_OUT ntp

ip inspect name INSPECT_OUT tcp router-traffic

ip inspect name INSPECT_OUT udp router-traffic

ip inspect name INSPECT_OUT icmp router-traffic

! налаштовуємо порт в Інтернет і вішаємо на нього деякий захист

interface FastEthernet0 / 0

description === Internet ===

ip address ???. ???. ???. ??? 255.255.255. ???

ip virtual-reassembly

ip verify unicast reverse-path

no ip redirects // відключає відправку повідомлень перенаправлення, коли кошти Cisco IOS пересилають пакет в рамках інтерфейсу, за яким цей пакет отриманий. Обмежує інформацію, посилається маршрутизатором в разі сканування порту

no ip directed-broadcast // відключає керовану групову розсилку IP, що забезпечує неможливість застосування маршрутизатора як широкомовного підсилювача в розподілених атаках блокування сервісу (DoS, Denial of Service атаках)

no ip proxy-arp // відключає проксі-сервіс ARP

no ip unreachables // відключає генерування повідомлень ICMP Unreachable

no ip mask-reply // відключає генерування повідомлень ICMP Mask Reply

no cdp enable // відключає CDP протокол на інтерфейсі

ip inspect INSPECT_OUT out

ip access-group FIREWALL in

! ну і наостанок шлюз

ip route 0.0.0.0 0.0.0.0 ???. ???. ???. ???

Налаштування NAT

На Інтернет інтерфейсі

interface FastEthernet0 / 0

ip nat outside

! на локальному інтерфейсі

interface Vlan1

ip nat inside

! створюємо список IP мають доступ до NAT

ip access-list extended NAT

permit ip host 192.168. ???. ??? any

! включаємо NAT на зовнішньому інтерфейсі

ip nat inside source list NAT interface FastEthernet0 / 0 overload

! додаємо інспекцію популярних протоколів

ip inspect name INSPECT_OUT http

ip inspect name INSPECT_OUT https

ip inspect name INSPECT_OUT ftp

Відключення непотрібних сервісів

no service tcp-small-servers // забороняє доступ до ряду сервісів TCP

no service udp-small-servers // забороняє доступ до ряду сервісів UDP

no service finger // забороняє запити по протоколу finger

no service config // забороняє завантаження конфіга по TFTP

no service pad // забороняє PAD

no ip finger

no ip source-route // відкидає пакети з явно вказаним маршрутом

no ip http server // відключає вбудований HTTP сервер

no ip http secure-server // відключає вбудований HTTPS сервер

no ip bootp server // відключає сервер BOOTP

no cdp run // глобально відключає CDP протокол

Після того як ми навчилися ділити мережу трьома способами (,), логічне продовження, це настройка роутера. Давайте виконаємо базову настройку роутера (яку Вам доведеться виконувати дуууже часто) і призначимо IP-адреси інтерфейсів маршрутизатора.

Припустимо, що після поділу мережі 192.168.0.0/24 на 3 підмережі A, B і C (по 100, 50, 2 хоста відповідно) ми отримали такі підмережі: A - 192.168.0.0/25, B - 192.168.0.128/26, C - 192.168.0.192/30.

Перша адреса підмережі A треба призначити на інтерфейс маршрутизатора fastethernet 0/0.

Перша адреса підмережі B треба призначити на інтерфейс маршрутизатора fastethernet 0/1.

Перша адреса підмережі C треба призначити на інтерфейс маршрутизатора serial 0/0/0. Причому на один кінець кабелю (DCE) для інтерфейсу serial необхідно призначити clock rate (задати час для синхронізації сигналу), а для іншого (DTE) цього робити не треба.

// Так я буду позначати коментарі.

Завантажити виконане завдання налаштування роутера

Пропоную скачати файл з виконаним завданням для програми емулятора PacketTracer, відкрити його і подивитися на реалізацію (пароль на консольний вхід - cisco, на привілейований режим - class).

Зауважте, що комп'ютер PC1 може нормально пінгувати комп'ютер PC2, але не може пінгувати PC3. Це відбувається через не налаштованої маршрутизації. А налаштуємо ми її в наступній шпаргалці;)

Налаштування роутера копіюванням конфігурації

- Для автоматичної базової установки (все, що вище) маршрутизатора виконайте наступні дії:

- 1. Скопіюйте текст нижче в буфер обміну: Веделя все, клікніть правою кнопкою по виділеному і виберіть "Копіювати".

- 2. При необхідності очистіть роутер від всіх налаштувань і перезавантажте його.

- 3. Увійдіть в режим глобальної конфігурації і викличте меню Гіпер Терміналу "Правка", а в ньому "Передати головного комп'ютера".

- 4. Обов'язково перевірте настройки за допомогою команди show running-config

- 5. При необхідності включіть інтерфейси командою no shutdown з режиму кожного інтерфейсу

Якщо ви в перший раз сталкнулся з обладнання cisco, то абсолютно очевидно, що необхідно зрозуміти як з ним звертатися, створити свого першого користувача, задати ім'я вашого пристрою, задати час, налаштувати можливість віддаленого підключення і т.д.

Дану статтю я вирішив присвятити ряду подібних питань і як результат вирішив назвати її " Початкове налаштування маршрутизаторів Cisco". Відразу хочу зауважити, що ми не будемо вдаватися в настройки детально, а просто пройдемося по ряду опцій, що б мати необхідне подання по темі.

Отже, вистачить лірики, давайте перейдемо безпосередньо до справи.

Припустимо до нас в руки потрапив маршрутизатор cisco.

Завдання, які ми будемо виконувати:

1) Ознайомимося з інтерфейсом.

2) Визначимо які бувають рівні доступу.

3) Подивимося, що таке режим конфігурації.

4) Настроїмо такі параметри як назва виробу, ім'я домену, час.

5) Зайдемо в режим настройки портів пристрою і поставимо на них ip адреси.

6) Задамо пароль на привілейований режим і створимо користувача в локальній базі даних.

7) Настроїмо можливість віддаленого підключення по telnet

8) Настроїмо можливість віддаленого підключення по ssh

1. Підключаємося до пристрою за допомогою консольного кабелю і бачимо приблизно наступне

Press RETURN to get started.

Тиснемо Enter потрапляємо в нашу консоль:

Router\u003e

Щож, давайте спробуємо подивитися як воно працює. Натискаємо "?" і бачимо приблизно наступне:

Router\u003e?

Exec commands:

disable Turn off privileged commands

enable Turn on privileged commands

exit Exit from the EXEC

help Description of the interactive help system

logout Exit from the EXEC

Я думаю ви вже зрозуміли що ми скористалися підказкою і побачимо всі доступні нам на даному етапі команди. Більш того, давайте спробуємо зробити так:

Router\u003e enable?

<0-15> Enable level

view Set into the existing view

Cisco підказує нам якісь варіанти подальшого написання команди у нас є. Опція дійсно дуже корисна, а головне, що доступна на будь-якому етапі написання команди.

Давайте спробуємо зробити ще ось так:

Router\u003e e?

enable exit

Тобто ми можемо поставити знак "?" абсолютно в будь-якому місці і cisco запропонує нам всі можливі шляхи продовження. В даному випадку ми бачимо, що за рахунок символу "е" cisco каже, що є дві команди відповідні даним критерієм і показує що це за команди.

Мушу зазначити, що не обов'язково набирати команди цілком, тобто що б разлогініться з cisco не треба набирати команду exit повністю. Досить буде набрати "ex". При наборі команд "в повному обсязі" потрібно розуміти що у системи не повинно бути вибору і можна було ідентифікувати одну команду відповідну заданому критерію.

2. Всього в системі існує 16 можливих рівнів доступу від 0 до 15. Нам для розуміння потрібно буде тільки 3

Privilege level 0 - режим в якому ми опинилися, коли підключилися до маршрутизатора

Privilege level 1 - призначений для користувача режим, який включає в себе користувальницькі команди

Privilege level 15 - привілейований режим, який включає в себе всі команди. Що б потрапити в нього потрібно набрати команду enable, після чого замість "Router\u003e" ми побачимо "Router #". Знак "#" власне і означає, що ми знаходимося в прівілігірованним режимі.

Отже отримуємо

Router\u003e - звичайний режим

Router\u003e enable - набираємо команду переходу в привілейований режим

Router # - прівілігірованним режим

3. У пункті 2 ми потрапили в прівілігірованним режим. Тепер, якщо ми хоті виробляти на роутері будь-які налаштування нам потрібно буде перейти в режим конфігурації. Для цього скористаємося командою configure terminal, або ж можна набрати скорочено conf t

Router # conf t

Router (config) # - режим конфігурації, де можна проводити необхідні настройки

4. Тепер можна спробувати зробити ряд налаштувань. Повинен сказати, що прямої необхідності в налаштуванні імені пристрою, домену та часу немає. Але якщо це не остання стаття, яку ви читаєте, ймовірність того що настройка цих параметрів ще стане в нагоді дуже висока.

Що б налаштувати ім'я пристрою скористаємося командою hostname

Router (config) #hostname TEST

TEST (config) # - нове ім'я пристрою TEST, що ми можемо прекрасно бачити

Для настройки імені домена скористаємося командою ip domain-name

TEST (config) #ip domain-name test.ru - тепер наше доменне ім'я test.ru

Налаштування часу трохи складніше, тому що складається з налаштування часового поясу і безпосередньо часу. Для завдання часового поясу скористаємося командою clock timezone.

TEST (config) # clock timezone MSK +4 - я перебуваю в Москві, так що часовий пояс +4

Щоб змінити тривалість періоду необхідно вийти з режиму конфігурації і скористатися командою clock set, тобто "час встановити" якщо перекласти дослівно.

TEST (config) #exit - виходимо з режиму конфігурації

Перевірити наші настройки можна за допомогою команди show.

TEST # show clock

16: 03: 28.183 MSK Thu Feb 21 2013 - результат проведених нами налаштувань

Так само, для виведення всієї конфігурації можна скористатися командою show run

TEST # show run

Висновок результату даної команди досить об'ємний і я не буду постити його. Скажу тільки, що результат містить інформацію про всі параметри, які є на маршрутизаторі.

5. Давайте розберемо настройки портів на маршрутизаторі і поставимо ip адреси.

порт в мережевому обладнанні cisco називається interface. Що б вивести список доступних інтерфейсів можна скористатися командою show interfaces. Однак висновок буде досить об'ємним. Для більш компактного виведення можна скористатися командою show ip int brief

TEST # show ip int bri

Interface IP-Address OK? Method Status Protocol

Embedded-Service-Engine0 / 0 unassigned YES NVRAM administratively down down

GigabitEthernet0 / 0 unassigned YES NVRAM down down

GigabitEthernet0 / 1 unassigned YES NVRAM down down

Тепер ми можемо бачити список доступних фізичних портів. Припущений що порт GigabitEthernet0 / 0 підключений до підмережі 192.168.0.0 з маскою підмережі 255.255.255.0, а порт GigabitEthernet0 / 1 підключений до підмережі 192.168.1.0 з маскою підмережі 255.255.255.0. Відповідно ми вирішили задати на GigabitEthernet0 / 0 ip адресу 192.168.0.1, а на GigabitEthernet0 / 1 ip адресу 192.168.1.1. Все це потрібно для того що б комп'ютери першої мережі могли звертатися до комп'ютерів другий мережі і навпаки. Чи можемо приступити до конфігурації.

TEST # conf t - йдемо в режим конфігурації

TEST (config) #interface gigabitethernet0 / 0 - команда interface дозволяє нам перейти в режим налаштування потрібного нам порту на маршрутизаторі

TEST (config-if) #ip address 192.168.0.1 255.255.255.0 - задаємо ip адреса для підмережі 192.168.0.0

TEST (config-if) #no shutdown - команда включення порту на маршрутизаторі

TEST (config-if) #exit - виходимо з настройки порту

TEST (config) #int gi0 / 1 - заходимо в налаштування другого порту. Назва портів можна скорочувати як показано в даному випадку

TEST (config-if) #ip address 192.168.1.1 255.255.255.0 - задаємо ip адреса для підмережі 192.168.1.0

TEST (config-if) #exit

Все ip адреси налаштовані і зв'язок між мережами 192.168.0.0 і 192.168.1.0 налагоджена.

Припустимо якщо ми помилилися і задали невірний ip адреса (нехай буде 192.168.0.2) або неправильно вказали маску, тоді скасувати зміни можна буде за допомогою команди "no". Наприклад:

TEST (config-if) #no ip address 192.168.0.2 255.255.255.0 - дана команда зніме ip адресу 192.168.0.2 на інтерфейсі.

Команда "no" застосовна не тільки до параметру ip адресу. Їй можна користуватися для скасування та інших параметрів маршрутизатора.

6. Ми вже знаємо як потрапити в прівілігірованним режим, причому ми це робили без будь-якої авторизації. Пропоную, для підвищення безпеки, задати пароль на привілейований режим. Зробити це можна за допомогою команди enable secret

TEST # conf t

TEST (config) #enable secret 0 cisco - тепер наш пароль на привілейований режим буде cisco. Мушу зазначити, що 0 означає, що ми вводимо пароль просто текстом. Якщо у нас є пароль в зашифрованому вигляді ми можемо вибрати іншу опцію. Подивитися можливі опції можна за допомогою enable secret?

TEST (config) #enable secret?

0 Specifies an UNENCRYPTED password will follow

4 Specifies an SHA256 ENCRYPTED secret will follow

5 Specifies an MD5 ENCRYPTED secret will follow

LINE The UNENCRYPTED (cleartext) "enable" secret

level Set exec level password

Щож, пароль на привілейований режим ми задали. Пропоную створити свого власного користувача в системі, якого ми в подальшому будемо використовувати для підключення до пристрою віддалено через telnet або ssh.

Для цього дамо ось таку команду:

TEST (config) #username user1 privilege 15 secret password1

В результаті її виконання система створить користувача з ім'ям user1, паролем password1 і рівнем доступу 15 (привілейований режим)

7. У нас є підмережі, є користувач в локальне базі даних. Тепер можна налаштувати підключення до пристрою через telnet. Для цього нам потрібно буде зайти в налаштування line vty (віртуальна термінальна лінія). Перейдемо до конфігурації і все стане ясно.

TEST # conf t - заходимо в режим конфігурації

TEST (config) #line vty 0 4 - заходимо в налаштування термінальних ліній. на різних пристроях може бути різна кількість термінальних ліній. У нашому випадку їх 5, тобто від 0 до 4, що відображено в команді. Кількість термінальних ліній говорить про кількість можливих одночасних подклюеній до маршрутизатора. Коли хтось підключається, то йому присвоюється перша вільна лінія vty.

TEST (config-line) #transport input telnet - ми говоримо, що до нашого пристрою можна підключатися віддалено за допомогою telnet

TEST (config-line) #login local - дана команда говорить, залогінитися по vty можна використовую локальну базу даних користувачів. Відповідно ми зможемо зайти під користувачем, якого створили в пункті 6.

Тепер можна підключитися до пристрою віддалено за допомогою telnet, з якого-небудь комп'ютера з раніше створених підмереж 192.168.0.0 або 192.168.1.0

8. Використовувати telnet досить зручно, але небезпечно, тому що він передає логін і пароль по мережі у відкритому вигляді. Тобто якщо хто-небудь відловити потрібний пакет, то зможе побачити пароль. Тому я рекомендую налаштовувати підключення через протокол ssh. Для цього необхідно виконання ряду вимог. Повинні бути задані параметри hostname (див. Пункт 4), domain-name (див. Пункт 4), так як виходячи з цих параметрів відбувається шифрування, а так само необхідно згенерувати пару ключів шифрування, за допомогою команди:

TEST (config) #crypto key generate rsa modulus тисячу двадцять чотири - де 1024 розрядність шифрування наших ключів.

Тепер потрібно дозволити підключення через ssh на наших vty лініях.

TEST (config) #line vty 0 4 - заходимо в налаштування термінальних ліній

TEST (config-line) #transport input telnet ssh - ми говоримо нашому пристрою, що можна підключитися як через telnet так і через ssh. Насправді можна вказати тільки ssh, але тоді підключитися по telnet вже не вийде.

TEST (config-line) login local - говоримо маршрутизатора використовувати локальну базу даних користувачів. Якщо ви вже давали цю команду з пункту 7, то вона не обов'язкова.

Усе. Тепер можна підключитися до нашого пристрою віддалено і головне безпечно за допомогою ssh.

В кінці пропоную зберегти всі зроблені нами настройки командою write. Таким чином після перезавантаження пристрою всі параметри збережуться. Якщо не зробити збереження, тоді після перезавантаження пристрій буде "невинно" чистим наче на ньому нічого не міняли.

TEST # write

Building configuration ...

підсумок: базове налаштування нашого маршрутизатора закінчена. Тепер ми трохи знаємо про маршрутизатори cisco і як з ними працювати. Сподіваюся дана стаття була вам корисна.

До швидких зустрічей і нових постів;)

Змінено Дата: Вівторок, 17 Грудень 2013