Первинна настройка cisco. Шаблон базової настройки маршрутизатора Cisco. Виберемо програмне забезпечення для емуляції

Всім привіт сьогодні хочу розповісти вам, як налаштувати маршрутизатор ciscoілі організувати мережу для невеликого офісу. Поговоримо про відмінності комутатора 3 рівня і маршрутизатора, і розберемо схему організації малого офісу і середнього, з використанням роутера Cisco. Думаю це цікава тема і дуже часто зустрічається.

Відмінності роутера Cisco від комутатора 3 рівня

Нагадаю в попередній статті ми налаштували комутатор cisco в якості ядра, що працює на 3 рівні моделі OSI, і розібрали, що він продуктивніше і дешевше, ніж router cisco. Так, що ж тоді змушує купувати маршрутизатори Cisco, вся справа в мізках, які дають функціонал, такий як:

Звичайно, з цього моменту конфігурація може бути такою ж простою або складною, який потрібно для конкретної ситуації. екран початкової настройки показаний на малюнку 1. Після встановлення з'єднання базова конфігурація пристрою може бути виконана, це буде розглянуто далі.

Налаштування роутера копіюванням конфігурації

Перше запрошення, яке користувач побачить, - це запит режиму користувача; це показано на малюнку 2. Малюнок 2 - запит режиму користувача. Щоб змінити конфігурацію з цього запрошення, користувач повинен ввести команду «Конфігураційний термінал». Початковий режим конфігурації, до якого здійснюється доступ, називається глобальним режимом конфігурації; всі команди конфігурації на цьому рівні впливають на всю систему. Саме в цьому запрошенні вказується ім'я хоста, ім'я домену та паролі.

- ip маршрутизація

- Міжмережевий екран

Без якого складно уявити як пов'язувати віддалені офіси з центральним. Така ось хитра політика партії у Cisco.

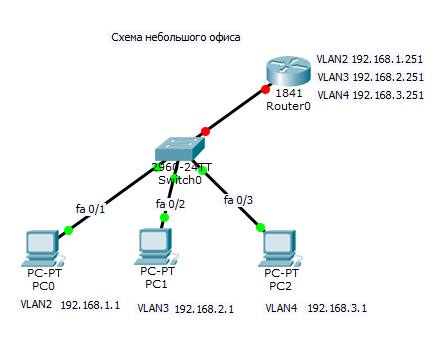

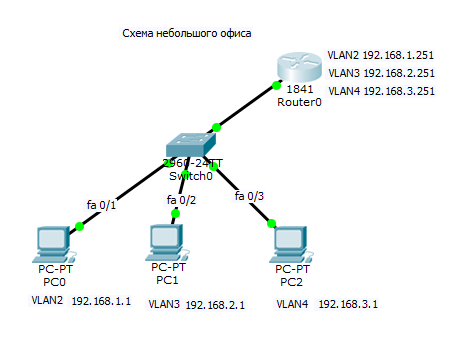

Схема для малого офісу

Схема філії така: 1 роутер Router0 моделі Cisco 1841 для прикладу, один комутатор Cisco 2960 і три комп'ютери. Як бачите у нас є 3 сегмента, для яких ми налаштуємо vlan. Передбачається, що у вас вже проведена.

Малюнок 5 - Налаштування імені хоста маршрутизатора. Як видно на малюнку 5, після настройки імені хоста пристрою префікс підказки зміниться, щоб відобразити зміну. Друга конфігурація - це доменне ім'я маршрутизатора. Для настройки доменного імені маршрутизатора використовується команда «ім'я домену доменного імені»; це показано на малюнку.

Малюнок 6 - Конфігурація доменного імені маршрутизатора. Останнє, що буде відображатися в режимі глобальної конфігурації, як правило, є найбільш важливою частиною конфігурації мережевих пристроїв: Пароль. Малюнок 7 - Конфігурація пароля маршрутизатора.

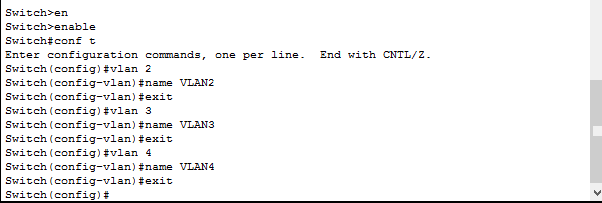

Створюємо VLAN2, VLAN3, VLAN4. Логіном на ваш cisco 2960 і переходимо в режим конфігурації /

enable

conf t

valn 2

name VLAN2

exit

vlan 3

name VLAN3

exit

vlan 4

name VLAN4

exit

Налаштування локальної мережі

Для цього користувач повинен знати ідентифікатор сконфигурированного інтерфейсу. На деяких платформах це позначено на порту іншими, воно буде відображатися як числове значення, а конкретне ім'я буде залежати від розташування інтерфейсного модуля.

Сутність і призначення

Малюнок 8 - Конфігурація базового інтерфейсу. Однією з часто забутих завдань налаштування є включення інтерфейсу. Малюнок 9 - Включення інтерфейсу. Консольна лінія дозволяє локальному користувачеві отримати доступ до маршрутизатора при фізичному підключенні до консольного порту. Малюнок 10 - Конфігурація пароля консолі.

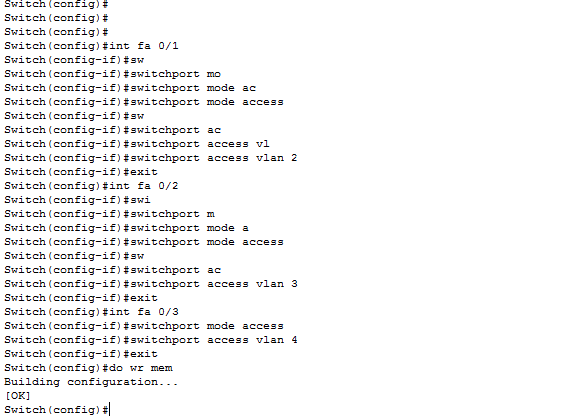

тепер визначимо кожен комп'ютер в потрібний vlan. PC0 в vlan 2, PC1 в vlan 3, PC2 в vlan 4. У мене це порти fa0 / 1, fa0 / 2 і fa0 / 3.

int fa 0/1

switchport mode access

switchport access vlan 2

exit

int fa 0/2

switchport mode access

switchport access vlan 3

exit

int fa 0/3

switchport mode access

switchport access vlan 4

exit

do wr mem

Як правило, всі ці рядки налаштовані одночасно. Перша команда використовується для включення запрошення на вхід при доступі до маршрутизатора через термінальні лінії; другий використовується для установки пароля, який використовується для забезпечення дозволеного доступу через термінальні лінії. Малюнок 11 - Конфігурація термінальної лінії.

Відключення непотрібних сервісів

Для тих, хто шукає додаткові знання, ознайомтеся з іншими статтями, доступними на цьому сайті, а також з навчальним посібником. Сподіваємося, що зміст цієї статті дозволить читачеві швидко налаштувати маршрутизатор і отримати деякі з основних навичок для майбутніх реалізацій. Для цього вам необхідно знати режими конфігурації, які слід використовувати при налаштуванні мережі. Ці підказки змінюються при переході з одного режиму конфігурації в інший. Нижче наведені основні режими конфігурації.

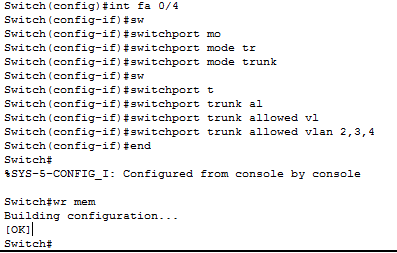

Наступним кроком буде налаштувати trunk порт до нашого роутера Cisco 1841. Вводимо наступні команди

Вибираємо потрібний інтерфейс

Виставляємо режим trunk

switchport mode trunk

дозволяємо певні vlan

switchport trunk allowed vlan 2,3,4

end

wr mem

Всі роботи на комутаторі Cisco 2960 закінчені, переходимо до нашого роутера.

Це досягається шляхом реалізації з'єднувального порту. Щоб налаштувати порт 24 на комутаторі як з'єднувального порту, ви будете використовувати наступний код. Це можна використовувати для підключення серверів з декількома мережевими картами, Які пов'язані з комутатором, або для підключення декількох комутаторів. Цей режим може підключатися тільки до іншого пристрою, яке також включено. Той же тип команди буде використовуватися на комутаторі, до якого підключений коммутатор1.

Першим кроком при передачі вашого маршрутизатора даних з одного інтерфейсу на інший інтерфейс є включення маршрутизації; просто використовуйте ці команди. Незалежно від того, чи використовуєте ви протокол динамічної маршрутизації, ви можете додавати статичні маршрути до вашого маршрутизатора.

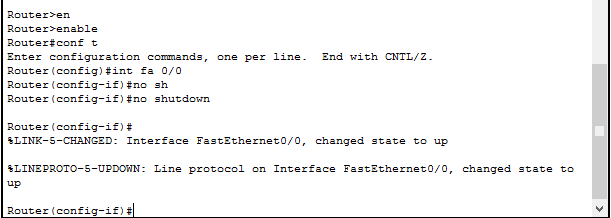

Налаштування маршрутизатор cisco 1841

Почнемо налаштовувати маршрутизатор cisco 1841 для того щоб він Маршрутізірованний трафік між vlan і був в якості інтернет шлюзу. За замовчуванням всі порти на маршрутизаторі знаходяться в вимкненому стані, включимо порт куди застромлять патчкорд від комутатора cisco 2960, у мене це fa 0/0.

enable

conf t

int fa 0/0

no shutdown

Протокол маршрутизації широко використовується, а версія 2 дозволяє використовувати Маски подсети довжини змінної у вашій мережі. Нижче наведено приклад виведення цієї команди. Результат включає в себе легенду, яка ніколи коди для кожного протоколу маршрутизації, а конкретні маршрути ідентифікуються вихідним протоколом.

Як налаштувати роутер Сisco за допомогою командного рядка?

У цьому прикладі список адрес джерела створюється в списку доступу №1, який потім використовується як внутрішній список джерел. Вони можуть використовуватися, щоб дозволити або заборонити потік трафіку. Протокол прикордонного шлюзу - це протокол, який використовується для прийняття основних рішень про маршрутизації в Інтернеті. Його краще називають протоколом доступності, а не протоколом маршрутизації.

У вас з'явиться щось подібне, повідомляючи вам що порт став бути активним.

% LINK-5-CHANGED: Interface FastEthernet0 / 0, changed state to up

% LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0 / 0, changed state to up

Порт став зеленим

Нижче наведена лабораторна настройка. Також вказано поточний стан сусідніх відносин. Якщо все працює, це шоу відображається як «встановлено» або показує кількість отриманих префіксів. Префікси вказують префікси, отримані від відповідного сусіда, і підтверджують, що стан встановлено. Як ви можете бачити, всі відповідні маршрути були вивчені.

Малюнок 9-6. Установка досить проста і займає менше хвилини. Ви можете спочатку скасувати це діалогове вікно і перейти до головного вікна програми, з якою для версії 5 виглядає наступним чином. Ви бачите екран, схожий на малюнок нижче. Малюнок 9-8 Майстер установки нового пристрою - крок 1.

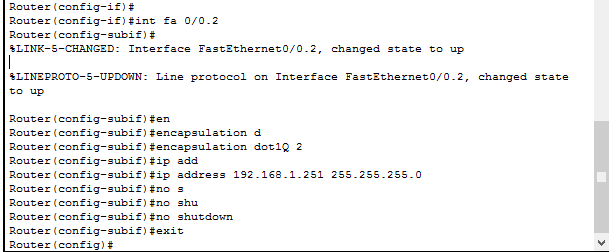

Наступним кроком потрібно створити саб'інтерфейси за кількістю vlan. У роутерів просто немає vlan і їх роль виконують саб'інтерфейси, де певного vlan відповідає subinerface.

Створюємо subinterface для vlan 2

вказуємо що він відноситься і случає пакети vlan 2

encapsulation dot1Q 2

налаштовуємо ip адреса

ip address 192.168.1.251 255.255.255.0

включаємо порт

Підключення до комп'ютера

Малюнок 9-9. Майстер установки нового пристрою - крок 2. Малюнок 9-10 Майстер установки нового пристрою - крок 3. На цьому етапі основне вікно програми буде виглядати приблизно так. Малюнок 9-11 Новий пристрій - не виявлено. Малюнок 9-12 Новий пристрій - виявлено.

На лівій панелі дисплея відображаються деякі нові записи, як показано на малюнку 9. Малюнок 9-13. Новий пристрій - Конфігурація. Ми створили той же список доступу раніше в цьому розділі, використовуючи інтерфейс командного рядка. Малюнок 9-14 Діалог - додавання правила.

no shutdown

exit

і зберігаємо налаштування командою

Налаштуємо подібний чином subinterface для vlan 3,4

int fa 0 / 0.3

encapsulation dot1Q 3

no shutdown

exit

int fa 0 / 0.4

encapsulation dot1Q 4

no shutdown

exit

ip routing

do wr mem

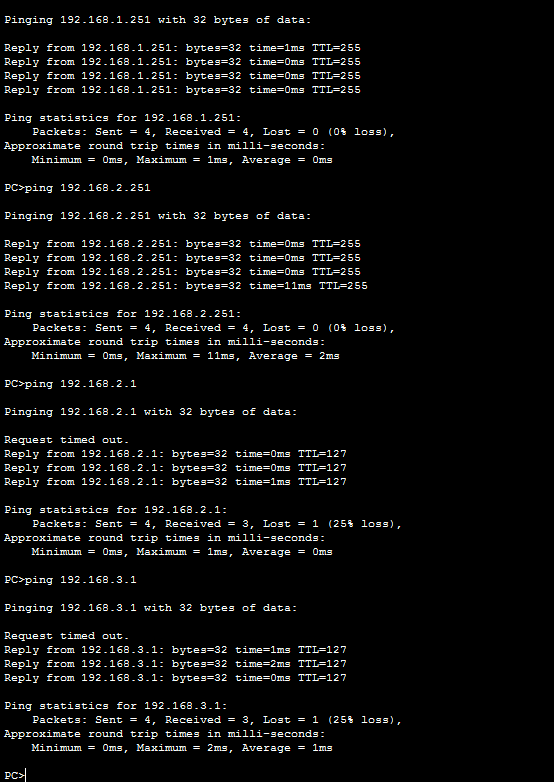

Пробуємо пропінгувати з комп'ютера PC0 комп'ютер PC3 і PC2. Як бачимо на скріншоті все ок.

Малюнок 9-15 Діалог - додавання розширеного введення правила 1. Таким же чином ми створюємо другий оператор списку доступу, як показано на малюнку 9. Малюнок 9-16 Діалог - додавання розширеного правила 2. Тепер список доступу був створений, як показано на малюнку 9 -17, і нам потрібно застосувати його до інтерфейсу.

Якщо щось не працює

Малюнок 9-17 Діалог - додавання правила. Малюнок 9-18 Діалог - пов'язаний з інтерфейсом. Конфігурація завершена, і ви повернетеся в діалогове вікно «Додати правило», як показано на малюнку 9. Діаграма 9-19 Діалог - додавання правила. Додаткове діалогове вікно, в якому відображається конфігурація, яка фактично буде застосована до маршрутизатора, як показано на малюнку 9. Ви можете бачити, що конфігурація, яка фактично застосовується до маршрутизатора, така ж, як ми створили в попередньому розділі глави.

ping 192.168.1.251

ping 192.168.2.1

ping 192.168.3.1

Ось так ось просто організувати локальну мережу в дуже невеликому філії і де швидко відбувається налаштування маршрутизатора cisco. настройку NAT ми зробимо в іншій статті.

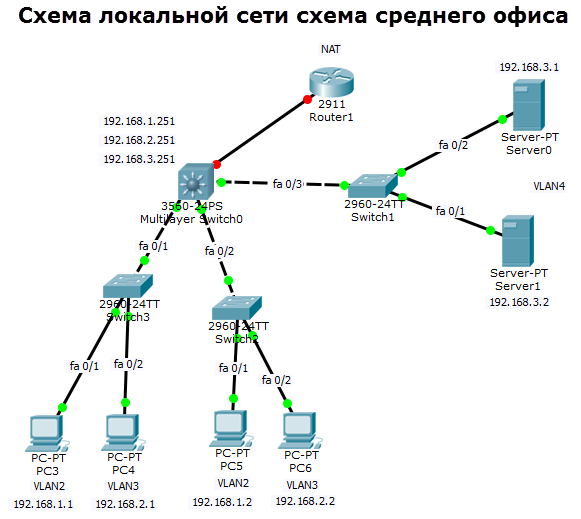

Схема для середнього офісу

Ось як виглядає схема локальної мережі середнього офісу. Є маршрутизатор cisco 2911, який виступає в ролі інтернет шлюзу. Є ядро мережі комутатор 3 рівня Cisco 3560. Він буде маршрутизировать локальний трафік між vlan мережі. В Cisco 3560 встромлені 3 комутатора другого рівня Cisco 2960, які вже підключають в себе кінцеві пристрої. У мережі є 3 vlan 2,3,4.

Ви можете вибрати прапорець Зберегти поточну конфігурацію для конфігурації запуску пристрою, щоб зберегти поточну конфігурацію в конфігурації запуску. Малюнок 9-20 Діалог - передача конфігурації на пристрій. Стан доставки команд виглядає добре, як показано на малюнку 9.

Малюнок 9-20 Стан доставки команди. Ми присвятили цю главу майже виключно для доступу до списків управління. Списки доступу зазвичай використовуються для фільтрації трафіку, але вони досить універсальні і мають кілька інших застосувань, які були коротко згадані на початку глави.

Налаштування Switch1

Почнемо з настройки Switch1, сегмента серверів. Логіном в режим глобальної конфігурації.

enable

conf t

Створюємо vlan 4

vlan 4

name VLAN4

exit

Закинемо порти fa 0 / 1-2 в VLAN4

int range fa 0 / 1-2

switchport mode access

switchport access vlan 4

exit

do wr mem

Ми докладно розглянули як стандартні, так і розширені списки доступу і навчилися налаштовувати їх як в іменованих, так і в нумерованих форматах. З практичної точки зору також було розглянуто кілька нюансів списків доступу. Однак, якщо ви хочете використовувати більше доступу або деякі функції, вам необхідно додатково активувати ці функції за допомогою ліцензії.

Тепер це необхідно ввести тільки в брандмауер. Починаючи з версії 3, це більше не потрібно! Якщо ви будете керувати оновленням до версії 3, обидві зазначені ліцензії будуть підраховувати разом! Не кожна ліцензія може бути продовжений необмежено без проблем! Приклад 1 купує 10 призначених для користувача ліцензій, які в кінцевому підсумку занадто малі, і один вирішує замовити 20 призначених для користувача ліцензій! Зазвичай ви тепер думаєте, що зараз є 30 ліцензій! Ліцензії можуть бути розширені тільки в певному діапазоні!

Налаштуємо trunk порт fa 0/3, вирішувати будемо тільки трафік vlan4

int fa 0/3

switchport mode trunk

switchport trunk allowed vlan 4

exit

do wr mem

Налаштування Switch2

Все з сегментом серверів ми закінчили. Переходимо до такої ж налаштування на Switch2 і 3. І так Switch2 Cisco 2960.

Насамперед створюємо vlan 2 і vlan3.

enable

conf t

vlan 2

name VLAN2

exit

vlan 3

name VLAN3

exit

Тепер визначимо наші порти в які підключені комп'ютери в потрібні vlan

Налаштування мережевої карти

Так ось, з ліцензій тепер доступно тільки «25» ліцензій, так як ліцензійна група закінчується тут! Великі пакети ліцензій замінюють менші пакети ліцензій! Для обох систем внутрішня мережа завжди має рівень безпеки 100 і зовнішню мережу - рівень безпеки. Область мережі з більш високими рівнями безпеки завжди може бути доступна в мережі з більш низьким рівнем безпеки. Наприклад, серфінг в Інтернеті був би можливий!

Звичайна «помилка»: пінг між двома мережевими зонами не працює! Це пов'язано з тим, що фільтр пакетів зі збереженням стану отримує іншу відповідь при відправці запиту. Щоб редагувати різні конфігурації, ви повинні перейти на правильний рівень безпеки.

int fa 0/1

switchport mode access

switchport access vlan 2

exit

int fa 0/2

switchport access vlan 3

exit

Налаштуємо trunk порт на інтерфейсі fa 0/3 no shutdown

exit

int vlan 3

ip address 192.168.2.251 255.255.255.0

no shutdown

exit

int vlan 4

ip address 192.168.3.251 255.255.255.0

no shutdown

exit

Налаштовуємо trunk порти

int fa 0/1

switchport mode trunk

exit

int fa 0/2

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 2,3

exit

int fa 0/3

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 2,3

exit

Вхід в програму налаштувань

Потім цей режим відзначений маршрутом. Щоб перейти в режим конфігурації, введіть наступний рядок. Тепер можна зробити все глобальні настройки. Якщо інтерфейс необхідно параметризрвані, ви повинні перейти в режим конфігурації інтерфейсу. Не завжди має сенс встановити стан доставки.

Щоб перевірити успіх, можна використовувати наступну команду. Базова конфігурація буде виконана! 5: настройка додаткових інтерфейсів. Чим більше небезпечною мережу, тим нижче рівень безпеки! Зовнішня мережа отримує рівень безпеки 0 в звичайному випадку!

Включаємо маршрутизацію і зберігаємо конфігурацію

ip routing

do wr mem

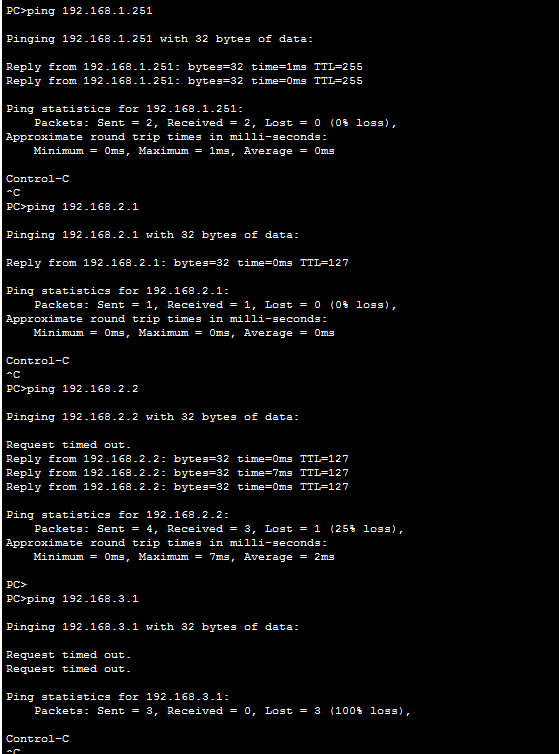

Ping буде проводитися з комп'ютера PC3. Як бачимо, сервера і звичайні комп'ютери розділені.

АНДРІЙ Маркелов

Базова настройка маршрутизатора Cisco початкового рівня

Таким чином, зовнішній інтерфейс тепер визначено теж! Не забувайте маршрут за замовчуванням! Початківцям подобається забувати маршрут за замовчуванням, без якого не може бути ніякого зв'язку. Якщо ви ще не впевнені на 100%, ви також можете використовувати різні майстри для подальшої настройки!

Немає необхідності в оновленні

Необхідність об'єднати стільки різних інструментів належить минулому. Завдяки діаграм ви отримаєте організований огляд в категоріях, які спростять аналіз трафіку даних.

Ідентифікація «фагоцітаторов» смуги пропускання

Іноді поодинокі джерела використовують надмірно високу пропускну здатність. Це можуть бути окремі користувачі, а також конкретні програми або дані.Статут боротися будинку з незгодним стабільно працювати маршрутизатором DLink 624+, я нарешті вирішив поміняти це недороге, але проблемне пристрій на що-небудь більш надійне.

Необхідно було виконання наступних типових для дому або невеликого офісу функцій:

- підключення до п'яти мережевих пристроїв (реально у мене одночасно працювало трохи більше двох, які потребують виходу за межі домашньої мережі);

- розвинений брандмауер і мережева трансляція адрес (NAT);

- DHCP-сервер;

- підтримка протоколу Point-to-Point Protocol over Ethernet (PPPoE), за яким здійснювалося підключення до провайдера;

- надійність і можливість моніторингу стану маршрутизатора, якої так не вистачало в DLink 624+.

У підсумку я зупинив свій вибір на молодшому маршрутизаторе модельного ряду компанії Cisco Systems.

Далі я приведу опис процесу базової настройки маршрутизатора, яке може послужити відправною точкою для самостійного конфігурації домашньої / офісної «кішки» UNIX- або Windows-адміністратором, раніше не працювали з обладнанням Cisco.

підключення

для початкового налаштування маршрутизатора необхідно підключитися до консольного порту на задній панелі пристрою. Консольний порт з роз'ємом RJ-45 являє собою звичайний асинхронний послідовний порт TIA / EIA-232. Для підключення до ПК вам знадобиться крім так званого rollover-кабелю, що йде в комплекті з маршрутизатором, перехідник до DB-9, і, природно, COM-порт на робочої станції. Установка з'єднання здійснюється зі стандартними значеннями - 9600 бод / 8 біт даних / 1 стоп біт / без перевірки парності і контролю проходження.

У Windows-системах ви можете використовувати утиліту HyperTerminal, а в Linux - cu або minicom. Надалі, коли маршрутизатора буде присвоєно IP-адресу, ви зможете звертатися до нього по протоколах telnet або ssh, але перший раз без консольного підключення не обійтися.

Отже, даємо з робочої станції команду на підключення, і після натискання опиняємося в командному рядку маршрутизатора.

Потрібно зауважити, що в подальшому ми встановимо на вхід в привілейований режим маршрутизатора пароль, ну а поки що свіжокуплені пристрій повинен пустити нас без додаткових питань. Наступний крок - видаляємо наявну конфігурацію, що знаходиться у флеш-пам'яті, і перезавантажуємо маршрутизатор (рис. 1):

Router # erase startup-config

Router # reload

За ходом перезавантаження можна спостерігати по з'являтимуться повідомленнями у вікні терміналу. Після закінчення процесу перезавантаження знову заходимо в командний рядок і переходимо в привілейований enable-режим. Після чого можна приступити до конфігурації маршрутизатора.

базові настройки

Для початку дамо маршрутизатора ім'я. Переходимо в глобальний конфігураційний режим і в ньому використовуємо команду hostname:

Router # configure terminal

| Enter configuration commands, one per line. End with CNTL / Z. |

Router (config) #hostname Home

| Home (config) # |

Як ми бачимо, відображення запрошення дещо змінилося. Тепер займемося безпекою. Відключимо управління маршрутизатором через http і https, а також пропріетарний Cisco Discovery Protocol, який нам в даному випадку абсолютно не потрібен.

Home (config) #no ip http server

Home (config) #no ip http secure-server

Home (config) #no cdp run

Тепер включимо режим зберігання паролів в файлі конфігурації пристрою в зашифрованому вигляді:

Home (config) #service password-encryption

Після чого можна задати і самі паролі. Для початку на консольне підключення:

Home (config) #line con 0

Home (config-line) #password пароль

Home (config-line) #login

Home (config-line) #exit

| Home (config) # |

Потім таким же способом, але вже на підключення за допомогою telnet. Замість команди line con 0 в цьому випадку буде line vty 0 4, решта залишиться незмінним. Задамо також пароль, який маршрутизатор буде питати у вже підключився користувача при спробі перейти з призначеного для користувача в привілейований режим командою enable:

Home (config) #enable secret пароль_enable_режіма

Думаю, до цього моменту я привів достатньо прикладів того, як виглядає робота з командним рядком маршрутизатора Cisco і в частині статті, щоб уникати повторів, я просто буду посилатися на відповідні рядки конфігурації маршрутизатора, наведеної в кінці матеріалу.

Налаштування інтерфейсів і PPPoE

Оскільки ми налаштовуємо маршрутизатор, то, природно, у нього є мінімум два інтерфейси. Внутрішній - Ethernet0 і зовнішній Ethernet1. Визначаються вони в рядках 31-35 та 37-43 відповідно. Для внутрішнього інтерфейсу ми задаємо IP-адреса 192.168.0.88 і маску 255.255.255.0, а для зовнішнього вказуємо команду: no ip address. Всі зовнішні параметри будуть отримані через PPPoE (рядки 42 і 43). Для того щоб закрити обговорення ethernet-інтерфейсів, але кілька забігаючи вперед, звертаю увагу на рядок 33, де вказано внутрішній інтерфейс для NAT.

У рядках з 45 по 55 приведено опис інтерфейсу Dialer0. Це віртуальний інтерфейс, через який і здійснюється підключення до PPPoE. Хочу звернути особливу увагу на 53 і 54 рядки, де потрібно задати ім'я і пароль, видані вам провайдером. А також на рядок 55 - без якої маршрутизатор не отримає IP-адрес DNS-серверів провайдера.

Крім опису Dialer0 до налаштування PPPoE відносяться також рядки 25-29 і 77. За більш детальною інформацією я рекомендую звернутися до документації та сайту www.cisco.com. Останнє, про що необхідно згадати, - рядок 59, де задається маршрут за замовчуванням, який вказує на Dialer0.

Налаштування NAT, DHCP і брандмауера

Переходимо до налаштування NAT. Тут в IOS все досить просто. Крім 33 рядки, про яку вже згадувалося під час розбору конфігурації внутрішнього інтерфейсу, за NAT відповідають рядки 57 і 64. Як ми бачимо, 57 рядок посилається на 64, в якій описаний так званий access-list, що визначає внутрішні IP-адреси, які ми будемо транслювати в зовнішній на інтерфейсі Dialer0.

За допомогою тих же «листів доступу» ми в рядках з 65 по 76 на Dialer0 організуємо найпростіший міжмережевий екран, безумовно пропускаючи icmp, www, smtp, pop3, ftp і dns-трафік. Також при вже встановленої tcp-сесії будемо приймати пакети з номером порту, більшим ніж 1023. Крім того, в рядку 49 визначено IP-адреса робочої станції, з якої дозволений доступ по telnet для управління маршрутизатором. Якщо вам знадобиться підкоригувати правила - знову ж дивіться документацію.

Останнє, що ми розглянемо, - це налаштування DHCP-сервера. У рядку 17 ми вказуємо область, виділену під статичні IP-адреси. У неї повинен потрапити і IP-адреса внутрішнього інтерфейсу маршрутизатора. У рядках 19 - 23 описаний пул адрес нашого DHCP-сервера. Командою import all клієнтам передаються отримані через Dialer0 мережеві настройки. Як шлюзу виступає внутрішній інтерфейс з IP-адресою 192.168.0.88.

Повний конфігураційний лист

На закінчення статті приведу повну конфігурацію маршрутизатора, отриману по команді show running-config. У лістингу ви можете побачити частину команд, які не були описані в статті, вони або були сформовані самим пристроєм або не мають принципового значення для першого знайомства з маршрутизатором. Для уточнення значення цих команд рекомендую звернутися до документації.

01: version 12.3

02: no service pad

03: service timestamps debug uptime

04: service timestamps log uptime

05: service password-encryption

06: !

07: hostname Home

08: !

09: enable secret xxxxxx

10: enable password xxxxxx

11: !

12: username homeuser password xxxxxx

13: aaa new-model

14: !

15: aaa session-id common

16: ip subnet-zero

17: ip dhcp excluded-address 192.168.0.1 192.168.0.90

18: !

19: ip dhcp pool CLIENT

20: import all

21: network 192.168.0.0 255.255.255.0

22: default-router 192.168.0.88

23: lease 0 2

24: !

25: vpdn enable

26: !

27: vpdn-group 1

28: request-dialin

29: protocol pppoe

30: !

31: interface Ethernet0

32: ip address 192.168.0.88 255.255.255.0

33: ip nat inside

34: ip tcp adjust-mss 1452

34: no cdp enable

35: hold-queue 32 in

36: !

37: interface Ethernet1

38: no ip address

39: no ip unreachables

40: ip tcp adjust-mss 1452

41: duplex auto

42: pppoe enable

43: pppoe-client dial-pool-number 1

44: !

45: interface Dialer0

46: ip address negotiated

47: ip access-group 110 in

48: ip mtu тисяча чотиреста дев'яносто дві

49: ip nat outside

50: encapsulation ppp

51: dialer pool 1

52: dialer-group 1

53: ppp chap hostname homehostname

54: ppp chap password xxxxxx

55: ppp ipcp dns request

56: !

57: ip nat inside source list 102 interface Dialer0 overload

58: ip classless

59: ip route 0.0.0.0 0.0.0.0 Dialer0

60: no ip http server

61: no ip http secure-server

62: !

63: access-list 49 permit 192.168.0.13

64: access-list 102 permit ip 192.168.0.0 0.0.0.255 any

65: access-list 110 permit tcp any any gt 1023 established

66: access-list 110 permit tcp any any eq www

67: access-list 110 permit tcp any any eq smtp

68: access-list 110 permit tcp any any eq pop3

69: access-list 110 permit tcp any any eq ftp

70: access-list 110 permit tcp any any eq ftp-data

71: access-list 110 permit tcp any any eq domain

72: access-list 110 permit udp any any eq domain

73: access-list 110 permit udp any eq domain any

74: access-list 110 permit tcp any eq domain any

75: access-list 110 permit icmp any any

76: access-list 110 deny ip any any

77: dialer-list 1 protocol ip permit

78: no cdp run

79: !

80: line con 0

81: exec-timeout 120 0

82: password xxxxxx

83: no modem enable

84: stopbits 1

85: line aux 0

86: line vty 0 4

87: access-class 49 in

88: exec-timeout 120 0

89: password xxxxxx