Що за vpn підключення. Включення і конфігурація сервера для РРТP- або L2TR-клієнтів. Особливості мобільних технологій

В англійській мові абревіатура VPN розшифровується як Virtual Private Network. На російську мову цей термін перекладається як «віртуальна приватна мережа».

Що таке VPN

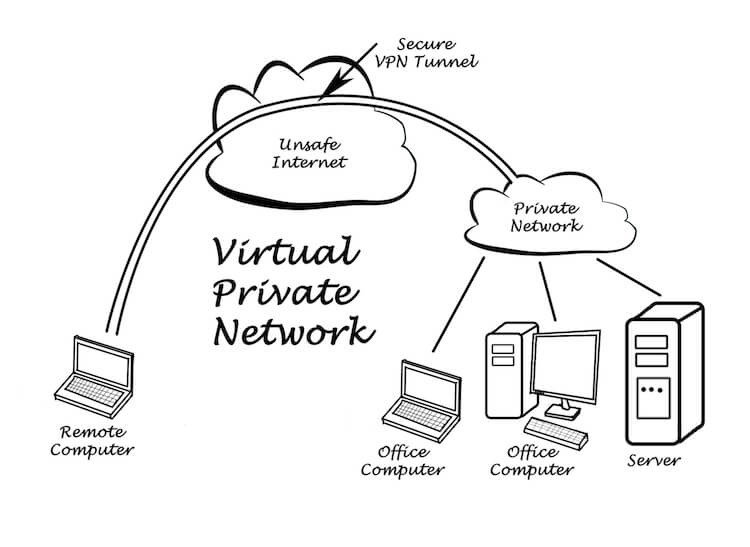

VPN є технологією, яка дозволяє організовувати одне мережеве з'єднання поверх іншого. VPN може працювати в декількох режимах - «мережа-мережа», «вузол-мережа» або «вузол-вузол». Як правило, віртуальні приватні мережі розгортають на мережевих рівнях, що дозволяє використовувати такі протоколи, як UDP або TCP. Дані, якими обмінюються комп'ютери, підключені до VPN, шифруються.

Зазвичай в VPN застосовують дві складові - власну внутрішню мережу і зовнішню мережу, в якості якої використовують інтернет. Щоб підключати віддалених користувачів до віртуальної мережі, використовується сервер доступу, який одночасно підключений і до зовнішньої мережі, і до внутрішньої. Сам процес підключення до VPN здійснюється з використанням механізмів ідентифікації та подальшої аутентифікації користувача.

Типи віртуальних мереж

Віртуальні приватні мережі поділяються на кілька видів: за призначенням, за способом реалізації, за ступенем захищеності, по використовуваному протоколу і за рівнем роботи щодо моделі ISO / OSI.

Залежно від ступеня захищеності, VPN можуть бути відносинами довіри або захищеними. Для організації захищених приватних віртуальних мереж використовуються технології OpenVPN, PPTP або IPSec. Вони дозволяють забезпечувати безпечне з'єднання навіть в разі ненадійних мереж (наприклад, мережі інтернет). Довірчі VPN застосовують, коли мережа сама по собі вже є досить захищеною.

Залежно від способу реалізації, VPN можуть організовуватися за допомогою спеціального програмного забезпечення, Використання апаратно-програмних або інтегрованих рішень.

Віртуальні приватні мережі можуть мати різне призначення. Мережі Intranet VPN застосовують, коли необхідно з'єднати в захищену мережу кілька комп'ютерів однієї організації. Мережі типу Remote Access VPN використовують, щоб створити захищений канал зв'язку між користувачем і сегментом корпоративної мережі. Приватні мережі класу Extranet VPN застосовують, щоб забезпечити підключення «зовнішніх» користувачів (клієнтів організації, замовників і т.д.). Щоб підключати до інтернету користувачів з ADSL-модемами, провайдери використовують віртуальні мережі типу Internet VPN. Мережі класу Client / Server VPN застосовуються, коли необхідно організувати захищений канал зв'язку між двома вузлами корпоративної мережі.

Методи VPN. VPN-сервери. Конфігурація Windows Server для бездротової VPN. VPN-сервери для Unix. мережеве обладнання підтримує інтегрований VPN. Програмне забезпечення VPN-клієнта. Конфігурація Windows для VPN. VPN-клієнт Microsoft L2TP / IPSec. Реалізація підключення в Windows. функції Windows ХР. VPN-кпіенти для Unix. За допомогою бездротової VPN. Реалізація підключення за замовчуванням. Відмова від VPN. Використання VPN через колективну мережу.

Інструменти захисту в специфікації 802.11 недостатньо гарні для захисту даних, що передаються через бездротову мережу. Отже, що ж є альтернативою? Віртуальна приватна мережа (VPN) може додати ще один ефективний спосіб захисту даних, що переміщаються від бездротового мережевого клієнта до хосту, який може розташовуватися всюди, де є підключення до мережі.

Для з'єднання двох точок по мережі через кодований канал VPN використовує «тунель даних». Кінцеві точки можуть бути окремим мережним клієнтом та сервером, парою комп'ютерів клієнтів або інших пристроїв, а також шлюзами в парі мережі. Дані, що проходять через колективну мережу, є повністю ізольованими від іншого мережевого трафіку. При цьому використовується аутентифікація за допомогою логіна і пароля для обмеження доступу авторизованими користувачами, кодування даних, щоб зробити їх незрозумілими для сторонніх, і аутентифікація даних для управління цілісністю кожного пакету даних і гарантії того, що всі дані походять від легітимних мережевих клієнтів. VPN є не тільки іншим рівнем шифрування. VPN ізолює весь наскрізний шлях даних від інших мережевих користувачів, тому неавторизовані користувачі не можуть їх отримати. Робота VPN-мереж протікає на IP- (мережевому) рівні ISO-моделі. Тому вони можуть працювати вище протоколів 802.11b, що працюють на фізичному рівні. VPN можуть також пропускати дані через з'єднання з мережею, що містить більше однієї фізичної середовища (наприклад, бездротове з'єднання, Пропускає дані у напрямку до провідний Ethernet-мережі). Іншими словами, VPN є наскрізною службою - не має значення, чи використовує вона бездротове з'єднання Ethernet-кабель, стандартну телефонну лінію або якусь комбінацію тієї чи іншої середовища передачi. VPN є тунель, що тягнеться від однієї мережевої кінцевої точки до іншої незалежно від того, яке середовище є переносником даних. Цим додається інший рівень захисту додатково до (або в якості альтернативи) WEP-шифрування, яке застосовується тільки до бездротової частини мережі.

У традиційній VPN віддалений користувач може реєструватися в віддаленої мережі і отримувати ті ж мережеві служби, які доступні для локальних клієнтів. VPN часто використовуються для розширення корпоративних мереж в філії та підключення користувачів до мережі з дому або інших місць, на приклад офісу клієнта або замовника. Комп'ютер клієнта, підключений через VPN-сервер, виглядає для решти мережі (з VPN захистом) так само, як і пристрій клієнта в цій же кімнаті або будівлі. Єдина відмінність полягає в тому, що дані з VPN проходять через VPN-драйвер і колективну мережу, а не переміщаються в локальну мережу безпосередньо з мережевого адаптера.

Всі переваги захисту звичайної дротяної VPN вірні і для VPN з малим радіусом дії, яка реалізує тунелі за допомогою бездротової технології, і для VPN з дальнім радіусом дії, яка починається з бездротової мережі і переправляє дані на віддалений сервер. існують два різні способи використання VPN: локальна VPN може розширюватися тільки через бездротову частину мережі між пристроями клієнтів і точкою доступу, а розширена мережа може переносити зашифровані за допомогою VPN дані за межі точок доступу до VPN-сервера через колективну мережу, таку як інтернет або коммутируемое телефонне підключення. Розширена мережа являє собою традиційну VPN (проходить через колективну мережу, наприклад Інтернет), яка виходить від бездротового мережевого клієнта. Ця ж VPN може також підтримувати підключення, що не містять бездротового сегмента, разом з логінами від колективних бездротових служб в аеропортах або інших громадських місцях. Це звичайний спосіб використання VPN.

Локальні VPN з малим радіусом дії понад цікаві для осіб, що працюють з бездротовою мережею, так як вони додають інший рівень захисту для бездротових з'єднань. Оскільки дані, що переміщаються між бездротовими клієнтами і мережевими точками доступу, є шифрованими (з використанням алгорігма, який більш захищений, ніж WEP-шифрування), вони незрозумілі для будь-якого стороннього, який може відстежувати сигнал. До того ж, оскільки VPN-сервер на точці доступу не братиме дані від бездротових клієнтів, які не використовують правильні VPN-драйвери і паролі, зловмисник не може увійти в мережу, представившись клієнтом для для точки доступу.

Метою бездротової VPN є захист бездротового з'єднання між клієнтами і точкою доступу і блокування неавторі поклику інших користувачів. Тому ізольовані і кодовані дані можуть переміщатися тільки в межах однієї кімнати, а не на сотні або тисячі кілометрів. Зрозуміло, точка доступу може також відправити зашифровані за допомогою VPN-дані через Інтернет до комп'ютера у віддаленому місці.

VPN-сервер розташовується між бездротовою точкою доступу і локальною мережею, тому всі пакети, що переміщаються по бездротової частини мережі, будуть шифрованими.

Для ясності діаграма показує VPN-сервер як окремий компонент, але на практиці найбільш практичним способом додавання VPN-захисту в бездротову мережу є використання маршрутизатора або шлюзу, що включає підтримку VPN. Маршрутизатор з функцією VPN доступні від декількох постачальників, включаючи Alvarion, Colubris і Nexland.

методи VPN

VPN пересилає дані через одну або більше проміжну мережу до точки призначення в іншій мережі. Тунельний клієнт VPN инкапсулирует наявні пакети даних або фрейми шляхом додавання нового заголовка з трасування інформацією, яка інструктує їх про спосіб досягнення кінцевої точки VPN. Шлях проходження через проміжні мережі називається тунелем. У кінцевій точці тунелю VPN-сервер видаляє тунельний заголовок і відправляє дані кточке призначення, яка визначається полями заголовків. Точна форма тунелю не робить ніякого впливу на дані, так як дані сприймають тунель як з'єднання точка-точка.

Тунельні заголовки можуть приймати кілька форм. Методами, найбільш широко використовуються в VPN, є протокол тунельного з'єднання точка-точка - PoinHo-Point Tunneling Protocol (РРТР), протокол тунельного з'єднання другого рівня - Layer Two Tunneling Protocol (L2TP) і режим IP Security (IPSec). РРТР і L2TP можуть переміщувати дані через мережі IP, IPX і NetBEUI; IPSec обмежений IР-мережами. Як клієнт, так і сервер повинні використовувати один і той же протокол. У РРТР і L2TP клієнт і сервер повинні конфігурувати тунель для кожної передачі перед початком обміну даними. Параметри конфігурації включають шлях через проміжну мережу і специфікації шифрування і стиснення. Після завершення передачі клієнт і сервер розривають підключення і закривають тунель.

У разі з'єднання по мережі IPSec клієнт і сервер до початку обміну даними повинні реалізувати тунель через проміжні мережі в окремій транзакції.

Кожен з цих протоколів має свої переваги й недоліки, але всі вони досить гарні для створення захищеного зв'язку між бездротовим мережевим клієнтом і точкою доступу. Відмінності між усіма трьома носять скоріше технічний, ніж практичний характер. Ви можете знайти прекрасне опис роботи всіх трьох протоколів в офіційному документі MicrosoftПід назвою Virtual Private Networking in Windows 2000: An Overview (Віртуальна приватна мережа в Windows 2000: Огляд), який доступний в online-режимі на http://www.microsoft.com/windows2000/docs/VPNoverview.doc.

VPN-сервер

VPN-сервер може бути частиною Unix- або Windows-сервера або вбудований в автономний мережевий маршрутизатор або шлюз. Якщо ваша мережа вже використовує окремий комп'ютер в якості виділеного сервера, його ж можна прийняти і за VPN-сервер.

Десятки виробників VPN-обладнання пропонують маршрутизатори, шлюзи та інші продукти, що підтримують один або більше VP N-протоколів.

Кожен з цих продуктів має свій набір функцій, тому важливо протестувати конкретну комбінацію клієнта і сервера, які ви збираєтеся використовувати у вашій мережі, перед тим, як зупинити на них вибір. Консорціум віртуальних приватних мереж - Virtual Private Network Consortium (VPNC) переходить до набору тестів на взаємодію і стандартам сертифікації (багато в чому аналогічним Wi-Fi-стандартам для обладнання 802.11b). Web-сайт VPNC, розташований на http://www.vpnc.org. перераховує продукти, що пройшли тести на взаємодію, а також надає посилання на джерела інформації про багатьох VPN-продуктах.

Конфігурація Windows Server для бездротової VPN

Якщо ви схиляєтеся до використання Windows Server, РРТР стане, можливо, найпростішим для застосування протоколом, так як він був створений як специфікація Microsoft. Він забезпечує всебічну підтримку РРТР в багатьох версіях Windows, Тому відносно легко конфигурирует РРТР-клієнтів і сервери без необхідності застосування посередницького обладнання. Windows 2000 і Windows ХР також підтримують L2TP.

Комп'ютер, який використовується як РРТР сервер, повинен працювати під одним з серверних операційних систем Microsoft: Windows NT Server 4.0, Windows 2000 Server або Windows XP Server. Для сервера також необхідні дві мережеві інтерфейсні карти: одна підключається до дротової мережі або інтернет-шлюзу, а інша підключається до бездротової мережі. Інтерфейсна карта, підключена до бездротового порту, зазвичай приєднується безпосередньо до Ethernet-порту бездротової точки доступу.

Точний процес установки РРТР на Windows Server кожної версії Windows злегка відрізняється, але загальні етапи залишаються однаковими. Для отримання необхідної інформації по конфігурації конкретної операційної системи зверніться за допомогою до оперативних вікон Help (Допомога), Microsoft "s Resource Kit (Пакет ресурсів Microsoft) і інший online-документації для вашої операційної системи. У наступних розділах в загальних рисах наведені етапи конфігурації.

Конфігурація підключення до дротової мережі

З'єднання з LAN або іншою мережею є виділеним підключенням через мережевий адаптер. Профіль мережевого підключення для даного з'єднання повинен включати IP-адреса і маску підмережі, призначені цього підключення, а також прийнятий за замовчуванням адреса, присвоєний мережевого шлюзу.

Конфігурація VPN-підключення

VPN-підключення зазвичай являє собою Ethernet-з'єднання з одного або більше точками доступу. Профіль підключення на сервері для VPN-з'єднання повинен включати IP-адреса і маску підмережі, призначені цьому порту, а також адреси DNS- і WINS-серверів, що використовуються даною мережею. Конфігурація сервера віддаленого доступу в якості маршрутизатора. Сервер повинен використовувати або статичні шляху, або протоколи трасування, що роблять кожного бездротового клієнта доступним з провідної мережі.

Включення і конфігурація сервера для РРТP- або L2TR-клієнтів

Windows використовує службу віддаленого доступу - Remote Access Service (RAS) і протокол з'єднання точка-точка - Point-to-Point Protocol (РРР) для реалізації VPN-підключень. Служба Routing and Remote Access (Маршрутизація і віддалений доступ) включає RAS, а VPN-підключення вимагає наступних функцій конфігурації RAS:

- Authentication Method - шифровані РРТР-підключення використовують методи аутентифікації MS-CHAP або EAP-TLS;

- Authentication Provider - або вбудована в Windows 2000 процедура, або зовнішній RADIUS-сервер можуть перевіряти мережевих клієнтів;

- IP Routing - IP Routing і віддалений доступ на базі IP повинні бути активні. Якщо дротова мережа очікує DHCP-конфігурація, то потрібно включити сервер DHCP

Конфігурація РРТР- або L2TP-портів

Налаштуйте кожен РРТР- або L2ТР-порт для дозволу віддаленого доступу.

Конфігурація мережевих фільтрів

Вхідні і вихідні фільтри захищають сервер віддаленого доступу від відправки і прийому даних, які не виходять від VPN-клієнта, відхиляють відправку даних від (і до) неавторизованих користувачів, тому зловмисники не зможуть отримати доступ до інтернет-підключення (або до дротової локальної мережі) через бездротову мережу.

Конфігурація служб віддаленого доступу

Дозвіл віддаленого доступу для кожного бездротового клієнта повинно бути налаштоване на дозвіл доступу до RAS-серверу, а тип порту - на правильний VPN-протокол (наприклад, РРТР або L2TP). Профіль для кожного підключення повинен містити тип використовуваного шифрування. У Windows існують три ступені надійності кодування:

- основне: з використанням 40-бітного ключа шифрування;

- сильне: з використанням 56-бітного ключа шифрування;

- найсильніше: з використанням 128-бітного ключа шифрування

VPN-сервери для Unix

РоРТоР є РРТР-сервером для Linux, OpenBSD, FreeBSD та інших версій Unix. Інформація про налаштування та використання, а також завантаження поточної версії доступні на http://poptop.lineo.com.

Всі версії BSD (включаючи FreeBSD. Net BSD. OpenBSD і Mac OS X) в якості частини програмного пакета містять IPSec VPN-клієнта і сервер. Linux FreeS / WAN є найбільш популярну версію IPSec для Linux. Зайдіть на http://www.freeswan.org для завантаження, отримання документації та доступу до товариства користувачів FreeS / WAN.

Якщо ви використовуєте брандмауер Linux, варто звернути увагу на VPN-маськарадінг як на альтернативу програмами-надбудовам типу РоРТоР. Linux використовує функцію IP-маськарадінг з ядра Linux для реалізації підключення до Інтернету безлічі клієнтів через одне з'єднання. VPN-маськарадінг є частиною IP-маськарадінг, що підтримує РРТР- і IPSec-клієнтів. Керівництво для Linux по VPN-маськарадінг знаходиться на http: //www.linuxdoc.Qrg/HQWTO/VPN-Masguerade-HQWTO.html

Мережеве обладнання, що підтримує інтегрований VPM

Виділений комп'ютер, що працює під Linux або одній з BSD-версій Unix, може стати недорогим VPN-сервером; або, якщо ви використовуєте Windows Server для інших цілей, він може також забезпечувати підтримку VPN за невелику вартість або взагалі безкоштовно. Однак повномасштабний мережевий сервер часто є складним і не завжди кращим рішенням відносно простий проблеми. Багато свитчи, маршрутизатори, шлюзи і брандмауери також включають підтримку VPN. Cisco, 3Com, Intel і багато інших виробників випускають VPN-продукти, які часто набагато простіше в установці і управлінні, ніж окремий комп'ютер.

У бездротової мережі VPN-сервер не має потребу у всіх «навороти», які властиві сервера в великої корпоративної мережі. Маршрутизатор, розташований між бездротовою точкою доступу і провідний частиною корпоративної мережі, може легко виконувати роль VPN-сервера. У домашній мережі VPN-сервер може працювати між точкою доступу і DSL або кабельним модемом.

Автономне обладнання VPN-клієнта між комп'ютером і мережею також є, але не так практично в бездротової мережі, оскільки бездротової мережевий адаптер практично завжди вставляється в сам комп'ютер.

Програмне забезпечення VPN-клієнта

Бездротовий клієнт підключається до VPN-сервера через його бездротове Ethernet-з'єднання з точкою доступу, яке операційна система сприймає як підключення до мережі. Щоб налаштувати VPN-тунель через дане підключення, необхідно в якості мережевої служби встановити тунельний протокол.

Конфігурація Windows для VPN

Більшість версій Windows забезпечено підтримкою віртуальних приватних мереж, але ця функція не є частиною прийнятої за замовчуванням інсталяції. Тому першим етапом при налаштуванні VPN-клієнта є установка протоколу. У призначених для користувача версіях Windows виконайте наступне:

1. У Control Panel (Панель керування) виберіть Add\u003e Remove Programs (Установка · Видалення програм).

2. Відкрийте вкладку Windows Setup ( установка Windows) У вікні Add / Remove Program Properties (Властивості установки / видалення програм).

3. Виберіть Communications (Зв'язок) в переліку Components (Компоненти) і потім Details (Деталі). Відкриється вікно Communications (Зв'язок).

4. Перейдіть компонентів, щоб знайти Virtual Private Networking (Віртуальна приватна мережа). Встановіть прапорець поруч із цим пунктом.

5. Натисніть кнопку ОК (Так) у вікні Communications (Зв'язок) і вікні Add / Remove Programs (Установка / видалення програм).

6. Виконайте перезавантаження, коли комп'ютер запропонує вам це зробити.

У Windows NT і Windows 2000, виконайте такі дії:

1. У Control Panel (Панель керування) виберіть пункт Network (Мережа).

2. На вкладці Protocols (Протоколи) натисніть на кнопку Add (Додати). Відкриється діалогове вікно Select Network Protocol (Вибір мережевого протоколу).

3. Виберіть Point to Point Tunneling Protocol (Туннелінг точка-точка протокол) зі списку Network Protocols (Мережеві протоколи) і клацніть по кнопці ОК (Так). Windows завантажить РРТР-файли.

4. Коли відкриється вікно РРТР Configuration (РРТР конфігурація), виберіть кількість VPN-стройств, які ви хочете підтримати на цьому клієнті. У більшості випадків для бездротового клієнта досить одного пристрою.

5. Клацніть по кнопках ОК (Так) у всіх відкритих вікнах.

6. Перезавантажте комп'ютер, щоб зробити VPN-клієнта активним.

7. Щоб додати VPN-клієнт в якості порту служби віддаленого доступу, відкрийте Control Panel (Панель керування) і знову виберіть Network (Мережа). Відкрийте вкладку Services (Служби) і виберіть функцію Remote Access Service (Служба віддаленого доступу).

8. Клацніть по кнопці Properties (Властивості), щоб відкрити діалогове вікно RAS Properties (Властивості RAS).

9. Виберіть Add (Додати), щоб відкрити вікно Add RAS Device (Додати RAS-пристроїв).

10. Якщо VPN 1-RASPPTPM не видно, відкрийте список пристроїв, виберіть VPN 1-RASPPTPM і натисніть на кнопку ОК (Так).

11. Виберіть VPN-порт, а потім Configure (Конфігурація). Виберіть пункт, який визначає бездротової мережевий порт, І натисніть на кнопку ОК (Так).

Нарешті, ви повинні створити профіль підключення, який виконує підключення до VPN-сервера:

1. У Control Panel (Панель керування) або вікні My Computer (Мій комп'ютер) відкрийте Dial-Up Networking (Коммутируемая мережу).

2. Двічі клацніть по іконці Make New Connection (Створити нове підключення). Запуститься Make New Connection Wizard (Майстер установки нового підключення).

3. У першому вікні майстра введіть назву вашого VPN-сервера в полі Type a Name (Введіть назву).

4. Відкрийте меню Select a Device (Вибір пристрою) і виберіть функцію VPN Adapter (VPN-адаптер). Клацніть по кнопці Next (Далі) для переходу до наступного вікна майстра.

5. Введіть IP-адресу VPN-сервера в полі Host Name or IP Address field (Ім'я або IP-адреса хоста). Клацніть по кнопці Next (Далі). Майстер підтвердить, що профіль нового підключення створений.

6. Виберіть команду Finish (Готово), щоб закрити майстер. Ви повинні побачити іконку для профілю нового функціями у вікні Dial-Up Networking (Коммутируемая мережу).

7. Якщо ви плануєте часто використовувати бездротове VPN-підключення, створіть ярлик для профілю нового підключення. Windows автоматично розмістить його на робочому столі.

У Windows ХР майстер робить весь процес набагато простіше:

1. У Control Panel (Панель керування) відкрийте Network Connections (Мережні підключення).

2. Двічі клацніть по іконці New Connection Wizard (Майстер нових підключень).

3. Коли відкриється вікно Network Connection Туре (Тип мережевого підключення), показане на рис. 15.6, виберіть функцію Connect to the Network at My Workplace (Підключитися до мережі на робочому місці).

4. У вікні Network Connection (Підключення до мережі), зображеному на рис. 15.7, виберіть функцію Virtual Private Network Connection (Підключення через віртуальну приватну мережу) і натисніть на кнопку Next (Далі).

5. У вікні Connection Name (Назва підключення) введіть назву бездротового VPN-підключення. Ця назва з'явиться на ярликах робочого столу для цього підключення. Клацніть по кнопці Next (Далі).

6. У вікні Public Network (Колективна мережу), показаному на рис. 15.8, виберіть функцію Do Not Dial (Некомутований виклик), так як вам не потрібно підключатися через телефонну лінію. Клацніть по кнопці Next (Далі).

7. У вікні VPN Server Selection (Вибір VPN-сервера), показаному на рис. 15.9, введіть IP-адресу VPN-сервера.

8. Клацніть по кнопці Next (Далі), а потім - по Finish (Готово) для завершення роботи майстра.

VPN-клієнт Microsoft L2TP / IPSec

Microsoft містить клієнта для L2ТР-підключень за допомогою IPSec в Windows 2000 і Windows ХР. Схожа програма для Windows 98, Windows Me і Windows NT Workstation 4.0 доступна для безкоштовного завантаження у Microsoft. Для пошуку програми зайдіть на Web-сторінку Microsoft "s Windows 2000 Tools and Utilities (Інструменти і утиліти для Windows 2000), що знаходиться на http://www.microsoft.com/windows2000/downloads/tools/default.asp. І виберіть відповідну посилання.

Реалізація підключенні в Windows

Відразу після установки профілю VPN-підключення можна легко підключити клієнта Windows до хостовой мережі або Інтернету через бездротове VPN-з'єднання: просто двічі клацніть по іконці профілю підключення. Windows запросить логін і пароль і потім підключиться.

Якщо ваше бездротове з'єднання являє собою найбільш часто використовуваний шлях підключення до Інтернету, ви можете зробити його підключенням за замовчуванням, яке буде відкриватися щоразу при запуску мережевого додатки, наприклад Web-браузера або програми клієнта електронної пошти. Щоб зробити VPN-профіль встановленим за замовчуванням, виконайте наступні дії:

1. Відкрийте вікно Internet Properties (Властивості Інтернету) в Control Panel (Панель керування).

2. Виберіть вкладку Connections (Підключення).

3. В поле Dial-Up Settings (Настройки комутованого підключення) виберіть профіль VPN-підключення зі списку і натисніть на кнопку Set Default (Установити за умовчанням).

4. Клацніть по кнопці Settings (Настройки). В поле Dial-Up Settings (Настройки комутованого підключення) введіть свій логін і пароль на VPN-сервері.

5. Виберіть функцію Dial Whenever a Network Connection Is Not Present (Використовувати за відсутності підключення до мережі).

Функції Windows ХР

Windows ХР забезпечує багато функцій VPN, які були недоступні в ранніх версіях Windows. Для їх установки зробіть наступну послідовність:

1. Відкрийте вікно Network Connections (Мережні підключення) в Control Panel (Панель керування). Якщо у вас є ярлик для вашого VPN-підключення на робочому столі, ви можете пропустити цей пункт. 2. Двічі клацніть по іконці VPN. Відкриється вікно Connect (Підключити).

3. Клацніть по кнопці Properties (Властивості). Відкриється вікно Properties (Властивості) для вашого VPN-клієнта.

4. IP-адреса VPN-сервера вже має бути видно в полі Host Name (Назва хоста). Функція Dial Another Connection First (Встановити спочатку інше подкключеніе) повинна бути відключена. Виберіть вкладку Networking (Мережа) для перегляду функцій.

5. Виберіть тип VPN-сервера, який ваша мережа буде використовувати, в меню Туре of VPN (Тип VPN). Якщо ви не знаєте тип VPN, виберіть функцію Automatic (Автоматично).

6. Виберіть Internet Protocol (TCP / IP) зі списку компонентів підключення і натисніть на кнопку Properties (Властивості), щоб змінити мережеві настройки.

7. Активізуйте вкладку Advanced (Додатково), щоб відкрити вікно. Якщо ваша мережа ще не захищена брандмауером, виберіть для Internet Connection Firewall (Брандмауер підключення до Інтернету). Це убезпечить бездротового клієнта від атак, що здійснюються з Інтернету.

Виберіть Options (Властивості) і Security (Безпека) у вікні Properties (Властивості) керують властивостями підключення, які зазвичай не змінюються з прийнятих за замовчуванням налаштувань. Мережеві адміністратори, які бажають змінити налаштування захисту, повинні проінструктувати своїх користувачів про те, як настроїти ці функції для відповідності спеціальним вимогам мережі.

VPN-клієнти дли Unix

Використання VPN на комп'ютері, що працює під Unix, є більш складним, ніж запуск VPN з машини під Windows, так як клієнт не інтегрований в ядро. Тому потрібно знайти програму клієнта, яка працює з версією Unix і необхідним VPN-протоколом. Програми, що забезпечує універсального VPN-клієнта і деяких комбінацій, наприклад РРТР для BSD версій Unix, здається, взагалі не існує. РРТР-Unix PPTP-Unux є клієнтом Linux, який підключається до РРТР-серверів. Розробники програми заохочують користувачів до створення портів для інших версій Unix, але свою діяльність зосереджують на Linux. неофіційна домашня сторінка для проекту клієнта PPTP-Unux знаходиться на http: //www.scooter.сх/alpha/pptp.himl.

IPSec-клієнти

Користувачі Linux можуть вибирати з декількох реалізацій IPSec:

- FreeS / WAN (http://www.freeswan.org);

- pipsecd (http://perso.enst.fr/~beyssac/pipsec):

- NIST Cerberus (http://www.antd.nist.gov/cerberus).

IPSec входить до складу пакету OpenBSI). Ви можете знайти посібник, що пояснює, як його використовувати, на http://www.x-itec.de/projects/tuts/ipsec-howto.lxt. IPSec-реалізація для FreeBSD знаходиться на http://www.r4k.net/ipsec. Для отримання інформації про IPSec для NetBSD зайдіть на http://www.netbsd.org/Documentation/network/ipsec.

За допомогою бездротової VPN

Коли ви розробляєте VPN для захисту даних в мережі, що проходять через бездротове з'єднання, важливо розуміти, де в точності розташовані кінцеві точки VPN-тунелю. Якщо VPN реалізує тунель тільки за допомогою бездротової технології, мережа буде виглядати так само, як і без VPN. Однак, якщо VPN реалізується між точками доступу через глобальну мережу (Таку, як Інтернет), бездротової мережевої клієнт може виглядати як компонент мережі в іншій будівлі.

Наскільки ж далеко повинна сягати ваша бездротова VPN? Це залежить від того, що ви хочете за допомогою неї виконувати. Якщо ваша бездротова мережа призначена для підтримки ноутбуків і інших портативних комп'ютерів офісу, фабрики або кампуса, має сенс поставити сервер між мережею точок доступу і підключенням до вашої корпоративної мережі. Це захистить дані бездротових користувачів і не пустить в мережу неавторизованих користувачів, але не вплине на тих, чиї комп'ютери підключені до мережі по кабелях. У домашньої або малої офісної мережі точки доступу, швидше за все, підключаються до маршрутизатора інтернет-шлюзаа, який забезпечує доступ в Інтернет для всіх комп'ютерів офісу або будинку. Якщо точка доступу і шлюз є окремими пристроями, ви можете розташувати VPN-сервер між обома. Але якщо точка доступу і шлюз суміщені в одному корпусі, вам доведеться вибрати один із наведених нижче варіантів підключення. Використовуйте VPN-клієнтів на всіх комп'ютерах (включаючи настільні машини, пов'язані проводами зі шлюзом) і розмістіть клієнта між шлюзом та інтернет-модемом.

Можна також ігнорувати порти провідний Ethernet на шлюзі і додати новий хаб або світч між VPN-сервером і інтернет-модемом.

Реалізація підключенні за замовчуванням

Якщо ви використовуєте бездротову мережу з VPN-захистом більшу частину часу, слід зробити VPN-профіль підключенням за замовчуванням. Всякий раз при запуску мережевого додатки комп'ютер буде намагатися підключитися через VPN до тих пір, поки ви не встановите інше підключення (наприклад, телефонну лінію). Щоб встановити в Windows профіль підключення як прийнятий за замовчуванням, відкрийте вікно Dial-Up Networking (Коммутируемая мережу). У Windows ХР використовуйте вікно Network Connections (Мережні підключення). Клацніть правою клавішею миші по іконці профілю, який хочете використовувати, і виберіть в меню функцію Set as Default (Установити як прийняте за замовчуванням).

Щоб підключитися до VPN, яка не є прийнятою за умовчанням, двічі клацніть по іконці профілю VPN-підключення. Ви побачите вікно реєстрації. Введіть ваш логін і пароль і виберіть Connect (Підключитися). Якщо VPN-сервер розпізнає ваш обліковий запис, він встановить підключення.

Відмова від VPN

Навіть незважаючи на те, що ви зазвичай використовуєте VPN для захисту бездротових даних, іноді хочеться відправити дані в чистому вигляді, без застосування VPN. Наприклад, є можливість використовувати VPN в офісі або вдома, але в аеропорту або в іншому громадському місці, не захищеному VPN, комп'ютер і мережевий адаптер необхідні для прямого підключення.

До того ж програми конфігурації, керуючі робочим каналом мережі, SSID і іншими функціями, є утилітами на базі Web, інтегрованими в точку доступу. Так як точка доступу знаходиться всередині VPN-тунелю, неможливо відправити команди точки доступу по VPN. Важливо пам'ятати, що VPN ви можете використовувати, коли є така необхідність, і відмовитися від неї, якщо ви хочете реалізувати підключення безпосередньо.

Використання VPN через колективну мережу

Коли ви підключаєте портативний комп'ютер до своєї корпоративної мережі через колективну в аеропорту або конференц-залі, ви можете підключитися через неї до Інтернету і потім до вашого корпоративного VPN-сервера. Так як вам необхідно зареєструватися в колективній мережі, перед тим як ініціювати VPN-підключення, необхідно створити новий профіль підключення «VPN через колективну мережу» на додаток до того, що ви використовуєте з власного офісу. Профіль повинен посилатися на ваш корпоративний VPN-сервер, але не повинен стати підключенням за замовчуванням.

Для підключення через колективну мережу на комп'ютері, що працює під Windows, виконайте наступні дії:

1. Увімкніть комп'ютер з встановленим бездротовим мережним адаптером.

2. Використовуйте вашу утиліту конфігурації бездротової мережі для вибору колективної мережі, яку ви хочете використовувати.

3. Запустіть Internet Explorer, Netscape Navigator або будь-якої іншої Web-браузер. Ви побачите вікно реєстрації колективного мережі.

4. Введіть назву облікового запису і пароль. Колективна мережу розпізнає ваш логін.

5. Поверніть вікно браузера і відкрийте вікно Dial-Up Networking (Коммутируемая мережу).

6. Двічі клацніть по іконці для VPN через профіль Public Network (Колективна мережу). Комп'ютер підключиться через Інтернет до вашої корпоративної LAN.

7. Введіть логін і пароль для своєї корпоративної мережі.

Що таке VPN?

У різних комп'ютерних компаній нерідко виникає проблема об'єднання декількох локальних мереж, які віддалені один від одного на велику відстань. Крім того, існує і проблема підключення віддалених користувачів і забезпечення їх необхідним захистом той несанкціонованого доступу. У тому випадку, якщо компанія використовує свої власні або орендовані канали зв'язку або телефонні лінії, то це досить дороге рішення, яке може дозволити собі лише великі і дуже успішні компанії. А, в тому випадку, якщо ваші офіси знаходяться в різних країнах або на інших континентах, то проблема з'єднання набуває глобального характеру.

Саме тому, для того, щоб знизити витрати на передачу даних, була розроблена технологія віртуальних мереж (VPN).

На сьогоднішній день серед новітніх комп'ютерних мережевих технологій, технологія VPN (Virtual Private Network) - віртуальна приватна мережа займає ключове місце. Основна особливість цієї технології в тому, що поверх доступної мережі, в з'єднанні, яке вже встановлено, організовується спеціальний канал. Даний канал дозволяє забезпечити дуже високу і надійний захист тієї інформації, яка передається через цей канал (так званий тунель) від абонента до провайдера. Для цих цілей використовується протокол PPTP. Даний протокол забезпечує практично стовідсотковий захист від несанкціонованого вторгнення і використання особового рахунку абонента.

При застосуванні і використанні технології віртуальних мереж, яка спрямована на безпеку передачі даних використовується спеціальний термін - захищений канал. Так, даний захищений канал забезпечує максимальну конфіденційність відомостей, їх цілісність і доступність.

Мережевий протокол віртуальної приватної мережі використовується лише в якості основи, а поверх створюються з'єднання точка - точка.

При створенні протоколу віртуальної приватної мережі обов'язково використовується механізм тунелювання. Даний механізм дозволяє організувати безпечну передачу даних, при використанні спеціальних публічних мереж. Туннелирование створюється між двома пристроями в точках входу в публічну мережу.

Подібна передова технологія захисту даних, на сьогоднішній день є однією з найбільш надійних технологій безпечного з'єднання, дозволяючи максимально захистити абонентів від несанкціонованого доступу до цієї мережі.

Також, для максимального захисту інформації від потрапляння до зловмисника використовується і шифрування. Так, при відправці інформації вихідні дані зашифровуються, а при досягненні кінцевої точки, відбувається зворотний процес, коли інформація розшифровуються. Це дозволяє забезпечити додатковий захист особливо важливої інформації.

Створити подібне з'єднання, використовуючи комп'ютер з встановленою системою «Windows» не просто, а дуже просто. Для цього в меню «Пуск» слід вибрати « мережеве оточення». Після цього, потрібно клацнути на значку «Показати мережеві підключення». Виберіть пункт «Підключити до мережі на робочому місці», а після «Підключення до віртуальної приватної мережі». Потім, вибравши ім'я підключення, слід ввести ім'я або адреса сервера VPN, використовуючи спеціальну таблицю налаштувань.

Наступним кроком, необхідно відкрити властивості, безпеку і поставити галочку навпроти пункту «Додаткові», а потім натиснути кнопку «Параметри».

У цій статті ми відповімо на часті питання що таке VPN сервер, розповімо чи може VPN підвищити вашу безпеку, чи потрібно використовувати Double VPN і як перевірити чи веде VPN сервіс логи, а також які сучасні технології існують для захисту особистої інформації.

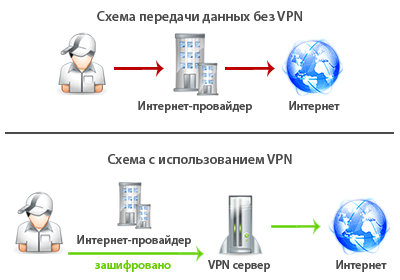

VPN - це віртуальна приватна мережа, яка забезпечує шифрування між клієнтом і VPN сервером.

Основне призначення VPN - це шифрування трафіку і зміна IP адреси.

Давайте розберемося для чого і коли це потрібно.

Для чого потрібен VPN

Всі Інтернет-провайдери логіруют діяльність своїх клієнтів в мережі Інтернет. Тобто Інтернет-провайдер знає які сайти ви відвідували. Це потрібно для того, щоб в разі запитів з поліції видати всю інформацію про порушника, а також зняти з себе всю юридичну відповідальність за дії користувача.

Існує безліч ситуацій, коли користувачеві необхідно захистити свої особисті дані в мережі Інтернет та отримати свободу спілкування.

Приклад 1. Є бізнес і необхідно передавати конфіденційні дані через Інтернет, щоб ніхто не зміг їх перехопити. Більшість компаній використовує технологію VPN для передачі інформації між філіями компаній.

Приклад 2. Багато сервісів в Інтернеті працюють за принципом географічної прив'язки до місцевості і забороняють доступ користувачам з інших країн.

Наприклад, сервіс Яндекс Музика працює тільки для IP адрес з Росії і країн колишнього СНД. Відповідно всі російськомовне населення, яке проживає в інших країнах не має доступу до цього сервісу.

Приклад 3. Блокування певних сайтів в офісі і в країні. Часто в офісах блокують доступ до соціальним мережам, Щоб працівники не витрачали робочий час на спілкування.

Наприклад, в Китаї заблоковані багато сервіси Google. Якщо житель Китаю працює з компанією з Європи, то виникає необхідність у використанні таких сервісів як Google Disk.

Приклад 4. Приховати відвідані сайти від Інтернет-провайдера. Бувають випадки, коли потрібно приховати список відвіданих сайтів від Інтернет-провайдера. Весь трафік буде зашифровано.

Завдяки шифрування трафіку ваш Інтернет-провайдер не дізнається, які сайти ви відвідували в Інтернеті. При цьому ваш IP адреса в Інтернеті буде належати країні VPN сервера.

При підключенні до VPN створюється захищений канал між вашим комп'ютером і VPN сервером. Всі дані в цьому каналі зашифровані.

Завдяки VPN, ви отримаєте свободу спілкування та захистіть свої особисті дані.

В логах Інтернет-провайдера буде набір різних символів. На зображенні нижче представлений аналіз даних, отриманих спеціальною програмою.

У HTTP заголовку відразу видно до якого сайту ви підключаєтеся. Ці дані записують Інтернет-провайдери.

На наступній картинці показаний HTTP заголовок при використанні VPN. Дані зашифровані і неможливо дізнатися які сайти ви відвідували.

Як підключитися до VPN

Існує кілька способів підключення до VPN мережі.

- PPTP підключення вбудовано в більшість операційних систем (Windows, Linux, Android, Windows Phone та інші). Завдяки цьому набрало свою популярність. Мінуси PPTP - низька стабільність з'єднання. З'єднання може обриватися і незахищені дані можуть піти в Інтернет. Mac OS і iOS перестали підтримувати технологію PPTP визнавши її небезпечною.

- L2TP (IPSec) підключення характеризується більшою надійністю. Також вбудовано в більшість операційних систем (Windows, Mac OS, Linux, iOS, Android, Windows Phone і інші). Відрізняється кращою надійністю на відміну від PPTP з'єднання.

- SSTP підключення було розроблено порівняно недавно. Воно підтримується тільки в Windows, тому не отримало великого поширення.

- OpenVPN підключення вважається найнадійнішим. Цю технологію можна гнучко налаштовувати і при падінні з'єднання OpenVPN блокує відправку незахищених даних в Інтернет.

Існує 2 протоколи передачі даних для OpenVPN технології:

- UDP протокол - відрізняється швидкістю роботи (рекомендується використовувати для VoiP телефонії, Skype, онлайн ігри)

- TCP протокол - характеризується надійністю переданих даних (вимагає підтвердження отримання пакета). Працює трохи повільніше, ніж UDP.

Як налаштувати VPN

Налаштування VPN з'єднання займає кілька хвилин і відрізняється способом VPN підключення.

На нашому сервісі ми використовуємо PPTP і OpenVPN з'єднання.

Безпека роботи з VPN програмою

Ми завжди будемо говорити про комплексний підхід до безпеки. Безпека користувача полягає не тільки з самого VPN підключення. Важливо якою програмою ви користуєтеся для підключення до VPN сервера.

В даний час сервіси пропонують зручні VPN клієнти - це програми, які полегшують настройку VPN підключення. Ми самі пропонуємо зручний VPN клієнт. Завдяки таким програмам настройка VPN підключення займає не більше 1 хвилини.

Коли ми тільки починали займатися наданням VPN послуг в 2006 році, всі наші користувачі налаштовували офіційне OpenVPN додаток. Воно має відкритий вихідний код. Звичайно, настройка офіційного OpenVPN клієнта займає більше часу. Але давайте розберемося, чим краще користуватися в плані анонімності.

Анонімність VPN клієнта

Ми бачимо небезпеку у використанні подібних програм. Вся справа в тому, що вихідний код таких програм є власністю компанії і в цілях збереження унікальності своєї програми, ніхто його не публікує.

Його користувачі не можуть дізнатися які дані про вас збирає програма при відсутності відкритого вихідного коду.

VPN програма може ідентифікувати вас як конкретного користувача навіть при вимкнених логах на сервері.

Будь-яка програма може мати функціонал по запису відвіданих вами сайтів, вашого реального IP адреси. А так як ви самі вводите свій логін в програму, то говорити про будь-якої анонімності використання програми взагалі не можна.

Якщо вашої діяльності потрібен високий рівень анонімності, ми рекомендуємо вам відмовитися від подібних VPN програм і використовувати офіційний реліз OpenVPN c відкритим вихідним кодом.

Спочатку вам здасться це незручним. Але з часом ви звикнете до цього, якщо фактор безпеки і анонімності для вас стоїть на першому місці.

Ми гарантуємо, що Secure Kit не зберігаються будь-які дані про вас. Але ми повинні вас попередити, що подібні програми можуть вести стеження за вами.

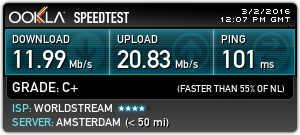

Давайте перейдемо до питання швидкості VPN з'єднання. Нас часто запитують яка швидкість буде після підключення до VPN.

Від чого залежить швидкість VPN з'єднання

Швидкість VPN з'єднання залежить від безлічі факторів. І не можна сказати яка швидкість буде саме у вас.

Перший фактор - це швидкість вашого Інтернет з'єднання без VPN. Як правило, швидкість під VPN буде менше.

Другий важливий фактор - це географічна віддаленість між вашим комп'ютером і VPN сервером. Якщо ви перебуваєте в Німеччині і використовуєте VPN в Канаді, то швидкість буде нижче, ніж якби ви використовували VPN в Німеччині.

Третій і не останній фактор - це якість Інтернет мережі від вашого місця розташування до VPN сервера. Це затримки, які виникають при русі трафіку в різних мережах. Наприклад, при заході на сайт google.com трафік може пройти через 5-10 різних серверів і на кожному етапі важлива пропускна здатність проміжних каналів даних.

Як правильно заміряти швидкість

Можна зробити замір швидкості, що видається Інтернет-провайдером і завмер швидкості підключення з використанням VPN сервера.

Зайдіть на сайт і вам запропонують перевірити швидкість до найближчого до вас сервера. Швидкість буде показана для вхідного і вихідного з'єднання.

Потім встановіть з'єднання з VPN сервера і обновіть сторінку. Натисніть на кнопку перевірки швидкості. При цьому вам не потрібно вибирати сервер самому. Сайт speedtest.net сам вибере найближчий до вас сервер.

Частою помилкою при визначенні швидкості є невірний вибір точки проведення тестування. Потрібно давати можливість сайту вибирати найближчий до вас сервер.

Після виміру швидкості з використанням VPN, потрібно докладніше розповісти про технологію Double VPN. Найголовніше питання - чи підвищує вашу анонімність ця технологія?

Що таке Double VPN, Triple, Quad

Ідея послідовного каскадирования VPN серверів для підвищення безпеки досить нова. Суть полягає в тому, щоб пропустити трафік між кількома VPN серверами послідовно.

Користувач підключається до першого VPN сервера, потім трафік йде на другий VPN сервер. Виходить, що трафік шифрується двічі.

Налаштування Double VPN нічим не відрізняється від настройки звичайного VPN, так як рух трафіку налаштоване на самих VPN серверах.

Чи дійсно дані технології збільшують вашу анонімність? І чому дані послуги пропонують лише кілька сервісів?

Ще одна ідея як збільшити свою безпеку прийшла з точки зору географічного розташування серверів. В Інтернеті вона називається офшорний VPN.

Що таке офшорний VPN

Різні країни мають різний рівень законодавства. Є сильні держави з сильними законами. А є невеликі країни, рівень розвитку яких не дозволяє вести інформаційний захист даних у своїй країні.

Спочатку поняття офшорний застосовувалося для позначення країни, в якій пом'якшена податкова політика. Такі країни мають дуже низькі податки на бізнес. Світові компанії зацікавилися законним відходом від податків у своїй країні, і рахунки на Кайманових островах в офшорному банку стали дуже популярними.

В даний час в багатьох країнах світу вже є заборони на використання банківських рахунків в офшорних країнах.

Більшість офшорних країн - це невеликі держави, розташовані у віддалених куточках планети. Сервера в таких країнах знайти складніше і коштують вони дорожче через відсутність розвиненої Інтернет інфраструктури. VPN сервера в таких країнах почали називати офшорними.

Виходить, що слово офшорний VPN не означає анонімний VPN, а говорить лише про територіальну приналежність до офшорного державі.

Чи варто використовувати офшорний VPN?

Офшорний VPN представляє додаткові переваги з точки зору анонімності.

Як ви думаєте куди легше написати офіційний запит:

- до відділу поліції в Німеччині

- або до відділу поліції на острови в Антигуа-Барбуда

Офшорний VPN - це додатковий рівень захисту. Офшорний сервер добре використовувати в складі ланцюжка Double VPN.

Не потрібно використовувати тільки 1 офшорний VPN сервер і думати, що це повна безпека. Потрібно підходити до своєї безпеки і анонімності в Інтернеті з різних сторін.

Використовуйте офшорний VPN як ланка вашої анонімності.

І пора відповісти на найбільш часто задається питання. Чи може анонімний VPN сервіс вести логи? І як визначити чи веде сервіс логи?

Анонімний VPN сервіс і логи. Як бути?

Анонімний VPN сервіс не повинен вести логи. Інакше його не можна вже називати анонімним.

Ми склали список питань, завдяки яким, ви зможете точно визначити чи веде сервіс логи.

Тепер ви маєте повну інформацію про VPN підключення. Цих знань досить, щоб зробити себе анонімним в Інтернеті і зробити безпечним передачу особистих даних.

Нові VPN технології

Чи існують якісь нові напрямки в області VPN?

Ми вже говорили про плюси і мінуси послідовного каскадирования VPN серверів (Double, Triple, Quad VPN).

Щоб уникнути мінусів технології Double VPN можна зробити паралельний каскад ланцюжків. Ми назвали це Parallel VPN.

Що таке Parallel VPN

Суть Parallel VPN полягає в тому, щоб направити трафік в паралельний канал даних.

Мінусом технології послідовного каскадирования (Double, Triple, Quad VPN) є те, що на кожному сервері відбувається розшифровка каналу і зашифровка в наступний канал. Дані послідовно шифруються.

В технології Parallel VPN такої проблеми немає, так як всі дані проходять подвійне паралельне шифрування. Тобто уявіть цибулю, який має кілька кожурок. Таким же чином дані проходять в каналі, який двічі зашифрований.

VPN (Virtual Private Network) або в перекладі на російську віртуальна приватна мережа - це технологія, яка дозволяє об'єднувати комп'ютерні пристрої в захищені мережі, щоб забезпечувати їх користувачам зашифрований канал і анонімний доступ до ресурсів в інтернеті.

У компаніях VPN використовується в основному для об'єднання декількох філій, розташованих в різних містах або навіть частинах світу в одну локальну мережу. Службовці таких компаній, використовуючи VPN можуть використовувати всі ресурси, які знаходяться в кожній філії як свої локальні, що знаходяться у себе під боком. Наприклад, роздрукувати документ на принтері, який знаходиться в іншій філії всього в один клік.

Рядовим користувачам інтернету VPN знадобиться, коли:

- сайт заблокував провайдер, а зайти потрібно;

- часто доводиться користуватися онлайн-банкінгом і платіжними системами і хочеться захистити дані від можливої крадіжки;

- сервіс працює тільки для Європи, а ви в Росії і не проти послухати музику на LastFm;

- хочете щоб відвідувані вами сайти не відстежували ваші дані;

- немає роутера, але є можливість з'єднати два комп'ютери в локальну мережу, щоб забезпечити обом доступ до інтернету.

Як працює VPN

Віртуальні приватні мережі працюють через тунель, який вони встановлюють між вашим комп'ютером і віддаленим сервером. Все що передаються через цей тунель дані зашифровані.

Його можна представити у вигляді звичайного тунелю, який зустрічається на автомобільних магістралях, тільки прокладеного через інтернет між двома точками - комп'ютером і сервером. З цього тунелю дані подібно до автомобілів проносяться між точками з максимально можливою швидкістю. На вході (на комп'ютері користувача) ці дані шифруються і йдуть в такому вигляді адресату (на сервер), в цій точці відбувається їх розшифровка і інтерпретація: відбувається завантаження файлу, відправляється запит до сайту і т. П. Після чого отримані дані знову шифруються на сервері і по тунелю відправляються назад на комп'ютер користувача.

Для анонімного доступу до сайтів і сервісів досить мережі, що складається з комп'ютера (планшета, смартфона) і сервера.

У загальному вигляді можна обмінюватись інформацією VPN виглядає так:

- Створюється тунель між комп'ютером користувача і сервером з встановленим програмним забезпеченням для створення VPN. Наприклад OpenVPN.

- У цих програмах на сервері і комп'ютері генерується ключ (пароль) для шифрування / розшифрування даних.

- На комп'ютері створюється запит і шифрується за допомогою створеного раніше ключа.

- Зашифровані дані передаються по тунелю на сервер.

- Дані, які прийшли з тунелю на сервер, розшифровуються і відбувається виконання запиту - відправка файлу, вхід на сайт, запуск сервісу.

- Сервер готує відповідь, шифрує його перед відправкою і відсилає назад користувачеві.

- Комп'ютер користувача отримує дані і розшифровує їх ключем, який був згенерований раніше.

Пристрої, що входять до віртуальної приватної мережі, не прив'язані географічно і можуть перебувати на будь-якому відстані один від одного.

Для рядового користувача сервісів віртуальної приватної мережі досить розуміння того, що вхід в інтернет через VPN - це повна анонімність і необмежений доступ до будь-яких ресурсів, включаючи ті, які заблоковані провайдером або недоступні для вашої країни.

Кому і навіщо потрібен VPN

Фахівці рекомендують користуватися VPN для передачі будь-яких даних, які не повинні опинитися в руках третіх осіб - логінів, паролів, приватної і робочого листування, роботи з інтернет-банкінгом. Особливо це актуально при користуванні відкритими точками доступу - WiFi в аеропортах, кафе, парках тощо.

Стане в нагоді технологія і тим, хто хоче безперешкодно заходити на будь-які сайти і сервіси, в тому числі й з іншим описом провайдером або відкриті тільки для певного кола осіб. Наприклад, Last.fm безкоштовно доступний тільки для жителів США, Англії та ряду інших європейських країн. Використовувати музичні сервіс з Росії дозволить підключення через VPN.

Відмінності VPN від TOR, proxy і анонімайзерів

VPN працює на комп'ютері глобально і перенаправляє через тунель роботу всього програмного забезпечення, встановленого на комп'ютері. Будь-який запит - через чат, браузер, клієнт хмарного сховища (dropbox) і ін. Перед попаданням до адресата проходить через тунель і шифрується. Проміжні пристрої «плутають сліди» через шифрування запитів і розшифровують його тільки перед відправкою кінцевому адресату. Кінцевий адресат запиту, наприклад, сайт, фіксує не дані користувача - географічне положення та ін., А дані VPN сервера. Т. е. Теоретично неможливо відстежити які сайти відвідував користувач і що за запити передавав по захищеному підключенню.

В деякій мірі аналогами VPN можна вважати анонімайзери, proxy і TOR, але всі вони в чомусь програють віртуальних приватних мереж.

Чим відрізняється VPN від TOR

Подібно VPN технологія TOR передбачає шифрування запитів і передачу їх від користувача до сервера і навпаки. Тільки постійних тунелів TOR не створює, шляхи отримання / передачі даних змінюються при кожному зверненні, що скорочує шанси на перехоплення пакетів даних, але не кращим чином позначається на швидкості. TOR безкоштовна технологія і підтримується ентузіастами, тому очікувати стабільної роботи годі й говорити. Простіше кажучи, зайти на сайт, заблокований провайдером, вийде, але відео в HD-якості з нього завантажуватися буде кілька годин або навіть днів.

Чим відрізняється VPN від proxy

Proxy по аналогії з VPN перенаправляють запит до сайту, пропускаючи його через сервери-посередники. Тільки перехопити такі запити нескладно, адже обмін інформацією відбувається без будь-якого шифрування.

Чим відрізняється VPN від Анонімайзера

Анонимайзер - урізаний варіант proxy, здатний працювати тільки в рамках відкритої вкладки браузера. Через нього вийде зайти на сторінку, але скористатися більшістю можливостей не вийде, та й шифрування ніякого не передбачено.

За швидкістю із способів непрямого обміну даними виграє proxy, т. К. Він не передбачає шифрування каналу зв'язку. На другому місці VPN, що забезпечує не тільки анонімність, але і захист. Третє місце за анонімайзером, обмеженим роботою у відкритому вікні браузера. TOR підійде, коли немає часу і можливостей для підключення до VPN, але на швидкісну обробку об'ємних запитів розраховувати не варто. Ця градація справедлива для випадку, коли використовуються не нагріженние сервера, що знаходяться на однаковій відстані від тестованого.

Як підключитися до інтернету через VPN

В рунеті послуги доступу до VPN пропонують десятки сервісів. Ну а по всьому світу напевно сотні. В основному всі сервіси платні. Вартість складає від декількох доларів до декількох десятків доларів на місяць. Фахівці, які непогано розуміють в IT створюють для себе VPN сервер самостійно, використовуючи для цих цілей сервера, які надають різні хостинг-провайдери. Вартість такого сервера зазвичай близько 5 $ в місяць.

Віддати перевагу платне або безкоштовне рішення залежить від вимог і очікувань. Працювати будуть обидва варіанти - приховувати розташування, підміняти ip, шифрувати дані при передачі та ін. - але проблеми зі швидкістю і доступом в платних сервісах трапляються разюче рідше і вирішуються набагато швидше.

Твитнуть

Плюсануть

Please enable JavaScript to view the