როუტერის დაშიფვრის ტიპი. WPA დაშიფვრა - საიდუმლოებები ვლინდება

- Წაკითხვამდე ამ მასალას, მიზანშეწონილია გაეცნოთ ციკლის წინა სტატიებს:

- ჩვენ მას საკუთარი ხელით დავაკავშირებთ და დავუკავშირდებით ინტერნეტს, პირველის ნაწილი არის სადენიანი Ethernet კავშირი (გამრთველის გარეშე არის ორი კომპიუტერი გადამრთველით და ასევე, როგორც ჩანს, სამი ან მეტი მანქანა) და ორგანიზაცია. ინტერნეტთან წვდომის ერთი კომპიუტერის მეშვეობით იუტერის საზღვრები, ვისთვისაც არის ორი სისხლდენის ბარათებიოპერაცია დამონტაჟებულია Windows სისტემა XP Pro.

- მეგობრის ნაწილი: ისრის გარეშე მოწყობილობის რეგულირება თანატოლთა ქსელში - ქსელის კვების ორგანიზაცია განიხილება ისრის ადაპტერების პერიპეტიებთან ერთად.

პირველ სტატისტიკაში, მხოლოდ რამდენიმე სიტყვა დაეთმო დაშიფვრას bezdrotovnyh ზომებში - სავალდებულო იყო ამ კვების ხაზგასმა okremia statti-ში. დღეს ჩვენ ვკურნავთ ჩიყვს :)

დამწყებთათვის, ბევრი თეორია არ არსებობს.

ისრის გარეშე ქსელებში მონაცემთა დაშიფვრა დიდ პატივს სცემს ასეთი ქსელების ბუნების გამო. მონაცემები გადაცემულია ისრის გარეშე, რადიოსიგნალების საშუალებით და ზოგჯერ გამოიყენება სრულიად პირდაპირი ანტენები. ამგვარად, ყველას შეუძლია მისი სუნი - არა მხოლოდ ის, ვისაც ეს სუნი მიაწერს, არამედ თანამგზავრი, რომელიც კედელს მიღმა ცხოვრობს ან "ეხუტება", რომელიც ლეპტოპით ფანჯრის ქვეშ ტრიალებს. რა თქმა უნდა, სადგურები, სადაც უპილოტო ხაზები მუშაობს (გამაძლიერებლებისა და პირდაპირი ანტენების გარეშე) მცირეა - იდეალურ პირობებში დაახლოებით 100 მეტრი. კედლებს, ხეს და სხვა ობიექტებს შეუძლიათ მნიშვნელოვნად შეასუსტონ სიგნალი, მაგრამ მაინც არ წარმოადგენენ პრობლემას.

პირველ რიგში, დაცვისთვის, ვიკორისტუვავსია SSID-ის გარეშე (im'ya merezhi). Ale Metal Caucfuls, sama Zakhist Taki Osіb შეუძლია დიდი გაჭიმვა - Ssid გადაეცემა ჭრილობა -up Vighmi I NIKHTO არ არის ნოემბერი YOO PDSYUCHATI, მაგრამ POPIM PIDSTAVITIS OF PROTRIBNIS. არ ჩანს, რომ (არსებობს წვდომის წერტილი) მას შეუძლია ჩართოს ფართო გამტარუნარიანობის რეჟიმი SSID-ისთვის. პრიმუსის ძალა ეთერში გათავისუფლდება ყველასთვის, ვისაც ესმის.

ამიტომ თავად მონაცემები დაშიფრული უნდა იყოს. პირველი ასეთი სტანდარტი იყო WEP – Wired Equivalent Privacy. დაშიფვრა ხორციელდება დამატებითი 40 ან 104-ბიტიანი გასაღების გამოყენებით (ნაკადის დაშიფვრა RC4 ალგორითმის გამოყენებით სტატიკური გასაღებით). და თავად გასაღები შედგება ASCII სიმბოლოების ნაკრებისგან 5-მდე (40-ბიტიანი) ან 13 (104-ბიტიანი გასაღებისთვის) სიმბოლოსგან. ამ სიმბოლოების აკრეფა გარდაიქმნება თექვსმეტობითი ციფრების თანმიმდევრობაში, რაც არის გასაღები. დრაივერების უმეტესობა საშუალებას გაძლევთ შეიყვანოთ ASCII სიმბოლოების კომპლექტი შუა რიცხვების ნაცვლად თექვსმეტი ღირებულება(ეს იგივე დღეებია). მე ვაფასებ, რომ თექვსმეტობითი საკვანძო მნიშვნელობის სიმბოლოების ASCII თანმიმდევრობიდან თარგმნის ალგორითმები შეიძლება განსხვავდებოდეს სხვადასხვა ვირობნიკები. ვინაიდან ხელმისაწვდომია სხვადასხვა უკაბელო მოწყობილობა და შეუძლებელია WEP დაშიფვრის დაყენება key-ASCII ფრაზით, შეეცადეთ შეიყვანოთ გასაღები მის ნაცვლად თექვსმეტობით.

მაგრამ რაც შეეხება 64 და 128-ბიტიანი დაშიფვრის მხარდაჭერას, გკითხეთ? მართალია, მარკეტინგი აქ როლს თამაშობს - 64 არის 40-ზე მეტი, ხოლო 128 არის 104. სინამდვილეში, მონაცემთა დაშიფვრა ხდება გასაღების მნიშვნელობის გამოყენებით 40 ან 104. გარდა ASCII ფრაზის (სტატიკური შენახვის გასაღები) ასევე გაგებულია, როგორც. ინიციალიზაციის ვექტორი - IV - ინიციალიზაციის ვექტორი. ეს ემსახურება გასაღების დაკარგული ნაწილის რანდომიზაციას. ვექტორი შეირჩევა თანდათანობით და დინამიურად იცვლება მუშაობის საათის განმავლობაში. პრინციპში, გონივრულ გადაწყვეტაში, ფრაგმენტები საშუალებას გაძლევთ შეიყვანოთ სტანდარტული შენახვის გასაღები. ვექტორის მნიშვნელობა უდრის 24 ბიტს, ამიტომ გასაღების საბოლოო მნიშვნელობა უდრის 64 (40+24) ან 128 (104+24) ბიტს.

ყველაფერი კარგად იქნებოდა, მაგრამ დაშიფვრის ალგორითმი (RC4), რომელიც ტესტირებას განიცდის, ამჟამად არ არის განსაკუთრებით ძლიერი - სინამდვილეში, ძალიან მოკლე დროში შეგიძლიათ აირჩიოთ გასაღები უხეში ძალით. თუმცა, WEP-ის მთავარი პრობლემა დაკავშირებულია თავად ინიციალიზაციის ვექტორთან. Dovzhina IV აღარ ხდება 24 ბიტი. ეს გვაძლევს დაახლოებით 16 მილიონ კომბინაციას - 16 მილიონ სხვადასხვა ვექტორს. მინდა რიცხვი „16 მილიონი“ ძალიან დამაბნეველად ჟღერდეს, მაგრამ მსოფლიოში ყველაფერი ნათელია. უ ნამდვილი რობოტებიგასაღების ყველა შესაძლო ვარიანტი იქნება გამარჯვებული ათი წუთიდან რამდენიმე წლამდე პერიოდის განმავლობაში (40-ბიტიანი გასაღებისთვის). ამ ვექტორის შემდეგ ის იწყებს თავის გამეორებას. თავდამსხმელს შეუძლია ადვილად შეაგროვოს პაკეტების საკმარისი რაოდენობა, უბრალოდ მოუსმინოს უპილოტო მარშრუტის მოძრაობას და იცის რა უნდა გაიმეოროს. ამის შემდეგ, სტატიკური შენახვის გასაღების (ASCII ფრაზა) არჩევას ერთი საათი არ სჭირდება.

ეს ყველაფერი არ არის. როგორც ჩანს, ეს არის ინიციალიზაციის ეგრეთ წოდებული "არასტაბილური" ვექტორები. კლავიშში მსგავსი ვექტორების არსებობა საშუალებას აძლევს მავნე აქტორებს დაუყოვნებლივ დაიწყონ გასაღების სტატიკური ნაწილის შერჩევა, ვიდრე მრავალი წლის განმავლობაში დაელოდონ ტრაფიკის პასიურად დაგროვებას. ბევრ დეტექტორს ექნება პროგრამული უზრუნველყოფა (ან უპილოტო მოწყობილობების აპარატურა) შეამოწმოს მსგავსი ვექტორები და როდესაც ისინი დაიჭერენ, სუნიანი ხარვეზები იყრება. არ მიიღოთ მონაწილეობა დაშიფვრის პროცესში. სამწუხაროდ, ყველა მოწყობილობა არ გვთავაზობს ასეთ ფუნქციას.

უპილოტო ინსტალაციების ზოგიერთი დეველოპერი ხელს უწყობს „გაფართოებულ ვარიანტებს“ WEP ალგორითმში - რომელიც მოითხოვს კლავიშებს 128 (უფრო ზუსტად 104) ბიტამდე. თუმცა, ამ ალგორითმებს არ აქვთ სტატიკური შენახვის გასაღები. ინიციალიზაციის ვექტორის დასრულების შემდეგ, მას ჩამოერთმევა მთელი მემკვიდრეობა, რაც მიიღება (სხვა სიტყვებით რომ ვთქვათ, სტატიკური გასაღების არჩევას საათზე მეტი დასჭირდება). ცხადია, რომ WEP ალგორითმები, სხვადასხვა პროვაიდერებისთვის საკვანძო მოთხოვნის გაზრდის გამო, შეიძლება იყოს არაგონივრული.

კარგი თქვი? ;-)

სამწუხაროდ, თუ აირჩევთ 802.11b პროტოკოლს, WEP-ის გარდა ვერაფერს აირჩევთ. უფრო ზუსტად, მომწოდებლების უმცირესობა აწვდის WPA დაშიფვრის სხვადასხვა იმპლემენტაციას (პროგრამული მეთოდები), რომლებიც უფრო უსაფრთხოა ვიდრე WEP. მაგრამ ეს „ნაწერები“ შეიძლება აბსურდული იყოს ერთი მწარმოებლის საკუთრებაში. სხვათა შორის, თუ იყენებთ 802.11b სტანდარტს, თქვენი ტრაფიკის დაშიფვრის მხოლოდ სამი გზა არსებობს:

- 1. WEP ქსელი გასაღების მაქსიმალური სიმძლავრით (128 ბიტი ან მეტი), რადგან ის მხარს უჭერს კლავიშების ციკლურ ცვლილებას სიაში (სიაში ოთხამდე კლავიშია), ეს ცვლილება უნდა იყოს გააქტიურებული.

- 2. Vikoristannya სტანდარტი 802.1x

- 3. მესამე მხარის ვიკი პროგრამული უზრუნველყოფის უსაფრთხოებაორგანიზაციისთვის VPN გვირაბები(დაშიფრული მონაცემთა ნაკადები) დრონისაგან თავისუფალი ქსელის მეშვეობით. ვისთვის არის დაყენებული ერთ-ერთ აპარატზე? VPN სერვერი(დარეკეთ დახმარებისთვის pptp), სხვებზე - დააყენეთ VPN კლიენტები. ეს თემა იმსახურებს დეტალურ განხილვას და სცილდება ამ სტატიის საზღვრებს.

802.1x ვიკი კავშირი სხვადასხვა პროტოკოლებთან მისი მუშაობისთვის:

- EAP (Extensible Authentication Protocol) - პროტოკოლი კომპიუტერებისა და დისტანციური მოწყობილობების გაფართოებული ავთენტიფიკაციისთვის;

- TLS (Transport Layer Security) არის სატრანსპორტო ფენის უსაფრთხოების პროტოკოლი, რომელიც უზრუნველყოფს სერვერსა და კლიენტს შორის მონაცემთა გადაცემის მთლიანობას, ასევე მათ ორმხრივ ავთენტიფიკაციას;

- RADIUS (Remote Authentication Dial-In User Server) – ავტორიზაციის სერვერი (ავთენტურობის შემოწმება) დისტანციური კლიენტებისთვის. ეს უზრუნველყოფს კლიენტების ავთენტიფიკაციას.

802.1x პროტოკოლი უზრუნველყოფს დისტანციური კლიენტების ავთენტიფიკაციას და მონაცემთა დაშიფვრისთვის საათის კლავიშების მიწოდებას. გასაღებები (დაშიფრული ფორმით) უზიარებენ კლიენტს მოკლე დროში, რის შემდეგაც ხდება ახალი გასაღების გენერირება და დამოწმება. დაშიფვრის ალგორითმი არ შეცვლილა - იგივე RC4, მაგრამ კლავიშების ხშირი როტაცია კიდევ უფრო ართულებს ბოროტს. ეს პროტოკოლი მხარდაჭერილია მხოლოდ ოპერაციულ სისტემებში (როგორიცაა Microsoft) Windows XP. კიდევ ერთი დიდი მინუსი (ბოლო მომხმარებლისთვის) არის ის, რომ პროტოკოლი მოითხოვს RADIUS სერვერის არსებობას, რომელიც არის სახლის ზომებიშვიდშე ყველაფერზე, შენ არა.

მოწყობილობები, რომლებიც მხარს უჭერენ 802.11g სტანდარტს, მხარს უჭერენ გაუმჯობესებული დაშიფვრის ალგორითმს WPA - Wi-Fi Protected Access. დიდი მიზეზის გამო, ეს დროზე დაფუძნებული სტანდარტი მოითხოვს, რომ შეავსოთ უსაფრთხოების ნიშა IEEE 802.11i პროტოკოლის (ე.წ. WPA2) მოსვლამდე. WPA მოიცავს 802.1X, EAP, TKIP და MIC.

აქ გამოუკვლეველი პროტოკოლები მოიცავს TKIP და MIC:

- TKIP (Temporal Key Integrity Protocol) - დინამიური დაშიფვრის გასაღებების დანერგვა, გარდა ამისა, თითოეული მოწყობილობა თავად იღებს მთავარ გასაღებს (რომელიც იცვლება ყოველ საათში). დაშიფვრის გასაღებები არის 128 ბიტიანი და იქმნება დასაკეცი ალგორითმის გამოყენებით, ხოლო გასაღების მნიშვნელობა არის შესაძლო ვარიანტებიასობით მილიარდი გასაღებია და ისინი უფრო ხშირად იცვლებიან. ტიმმა არანაკლებ აირჩია დაშიფვრის ალგორითმი - ისევე როგორც RC4-მდე.

- MIC (Message Integrity Check) – პაკეტის მთლიანობის გადამოწმების პროტოკოლი. პროტოკოლი საშუალებას აძლევს პაკეტებს, რომლებიც არხში „ჩასმულია“ მესამე პირის მიერ. არ წავიდა მოქმედ გამგზავნთან.

TKIP პროტოკოლის ბევრი უპირატესობა არ მოიცავს მის მთავარ ნაკლს - RC4 ალგორითმს, რომელიც გამოიყენება დაშიფვრისთვის. მსურველი ნარაზი TKIP-ზე დაფუძნებული ბოროტი WPA-ზე არ ყოფილა რეგისტრირებული თავდასხმები, მაგრამ ვინ იცის რას მოგვცემს მომავალი? აქედან გამომდინარე, ყველაზე პოპულარულია AES (Advanced Encryption Standard) სტანდარტის მიღება, რომელიც ანაცვლებს TKIP-ს. საუბრის წინ, უახლესი WPA2 სტანდარტი აქვს ობოვიაზკოვა ვიმოგა Wikoristan AES-ისთვის დაშიფვრისთვის.

რა სახის ჯილდოს მიღება შეგიძლიათ?

- როგორც ჩანს, 802.11 გ-ზე ნაკლები ზომის მოწყობილობები უფრო მეტად გამოიყენებენ WPA-ზე დაფუძნებულ დაშიფვრას;

- თუ შესაძლებელია (ყველა მოწყობილობის მხარდაჭერისთვის), ჩართეთ AES დაშიფვრა;

მოდით გადავიდეთ მოწყობილობებზე დაშიფვრის სრულად დაყენებაზე. მე ვიყენებ იგივე ისრის გადამყვანებს, როგორც წინა სტატიაში:

Cardbus ადაპტერი Asus WL-100g ინსტალაცია ლეპტოპზე. ბარათის ინტერფეისი - ASUS პროგრამა (ASUS WLAN Კონტროლის ცენტრი).

გარე ადაპტერი ASUS WL-140 USB ინტერფეისიდან. ადაპტერი კონტროლდება Windows XP-ით მოწოდებული ინტერფეისით (ნულოვანი უსადენო კონფიგურაცია). ეს ბარათი არის 802.11b სტანდარტი, ამიტომ არ არის WPA მხარდაჭერა.

![]()

გადახდა PCI ინტერფეისი Asus WL-130გ. საკონტროლო ინტერფეისი დანერგილია Ralink-ში (მოცემული PCI ბარათის ჩიპსეტი).

ASUS WLAN კონტროლის ცენტრი - ASUS WL-100g

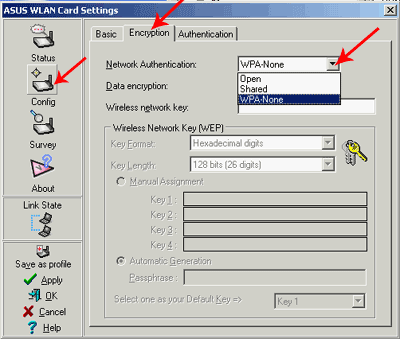

დროა დააყენოთ დაშიფვრა ASUS WLAN კონტროლის ცენტრის ინტერფეისში. ყველა კორექტირება ხდება განყოფილებაში დაშიფვრა. ახლა აირჩიეთ ავტორიზაციის ტიპი ( ქსელის ავთენტიფიკაცია), ჩვენ გვაქვს სამი ტიპი ხელმისაწვდომი: ღია სისტემა, საერთო გასაღები და WPA.

1. WEP დაშიფვრა.

ღია სისტემა/გაზიარებული გასაღების ტიპი არის WEP-ის მიერ მოწოდებული ავტორიზაციის ალგორითმის ქვეჯგუფი. ღია სისტემის რეჟიმი არ არის უსაფრთხო და მკაცრად არ არის რეკომენდებული მისი ჩართვა, თუ შეგიძლიათ გაააქტიუროთ გაზიარებული გასაღები. ეს იმის გამო ხდება, რომ ღია სისტემის რეჟიმში შესვლისთვის ისრის საზომი(სხვა სადგურთან ან წვდომის წერტილთან ასოცირება) საკმარისია იცოდეთ ქსელის SSID, ხოლო Shared Key რეჟიმში ასევე დაგჭირდებათ WEP დაშიფვრის გასაღების დაყენება, რომელიც უნიკალურია მთელი ქსელისთვის.

შემდეგი, შეგიძლიათ აირჩიოთ დაშიფვრა – WEP, გასაღების ზომა – 128 ბიტი (64-ბიტიანი გასაღები საერთოდ არ იქნება დაზიანებული). აირჩიეთ გასაღების ფორმატი, HEX (გასაღების შეყვანა თექვსმეტობით ფორმატში) ან კლავიშის გენერირება ASCII თანმიმდევრობიდან (არ დაგავიწყდეთ, რომ გენერირების ალგორითმები შეიძლება განსხვავდებოდეს პროვაიდერებს შორის). ასევე გარანტირებულია, რომ WEP გასაღები (ან გასაღებები) იგივე დარჩება ყველა მოწყობილობაზე ერთ ადგილას. შეგიძლიათ შეიყვანოთ მაქსიმუმ ოთხი გასაღები. დარჩენილი ელემენტი უნდა აირჩიოთ ნაგულისხმევი კლავიშებიდან რომელია ხელმისაწვდომი. ამ შემთხვევაში, არსებობს კიდევ ერთი გზა - დაიწყოთ vikorystvuvat ყველა გასაღები თანმიმდევრულად, რაც უზრუნველყოფს უსაფრთხოებას. (განსხვავება მხოლოდ იმავე ვიბრატორის მოწყობილობებშია).

2. WPA დაშიფვრა.

ყველა მოწყობილობაზე ინსტალაციისას (მათ შორის 802.11გ მოწყობილობებზე), მკაცრად რეკომენდირებულია გამოიყენოთ ეს რეჟიმი ძველი და გაჟონვადი WEP-ის ნაცვლად.

დარწმუნდით, რომ დრონისაგან თავისუფალი მოწყობილობები მხარს უჭერენ ორ WPA რეჟიმს:

- სტანდარტული WPA. ჩვენ არ გვჭირდება ამას მივუდგეთ, რადგან ქსელში RADIUS სერვერის არსებობა მნიშვნელოვანია (და წვდომის წერტილთან კავშირი ასევე მუშაობს).

- WPA-PSK - WPA წინასწარ გაზიარებული კლავიშების მხარდაჭერით (კლავიშების უკან). და რაც საჭიროა არის გასაღები (იგივე ყველა მოწყობილობისთვის) ხელით დაყენდეს ყველა დრონისგან თავისუფალ ადაპტერზე და მისი მეშვეობით მოხდეს სადგურის საწყისი ავთენტიფიკაცია.

დაშიფვრის ალგორითმები შეიძლება იყოს TKIP ან AES. დარჩენილი დანერგვა არ არის ხელმისაწვდომი ყველა უპილოტო კლიენტზე, მაგრამ თუ მათ ყველა სადგური აქვს მხარდაჭერილი, უმჯობესია შეამოწმოთ თავი ახალზე. უსადენო ქსელის გასაღები არის საბოლოო წინასწარ გაზიარებული გასაღები. მნიშვნელოვანია ისწავლოთ რა გააკეთეთ და არ გამოიყენოთ ლექსიკონიდან სიტყვის ბოროტად გამოყენება ან სიტყვების აკრეფა. იდეალურ შემთხვევაში, ეს იქნებოდა აბრაკადაბრა.

ღილაკზე Apply (ან Ok) დაჭერის შემდეგ, პარამეტრები შეინახება უბარათოს ბარათზე. ამ ეტაპზე, მასზე დაშიფვრის დაყენების პროცედურა შეიძლება დასრულდეს.

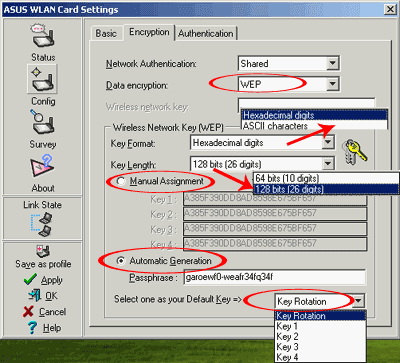

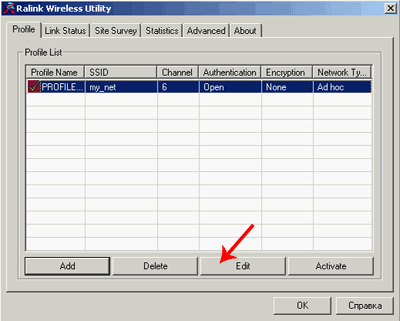

ინტერფეისი დანერგილია რალინკში - Asus WL-130g

დაყენება აღარ ჩანს ASUS WLAN CC ინტერფეისის დათვალიერებისას. როდესაც ინტერფეისის ფანჯარა იხსნება, გადადით ჩანართზე პროფილი, აირჩიეთ საჭირო პროფილი და ჭედური რედაქტირება.

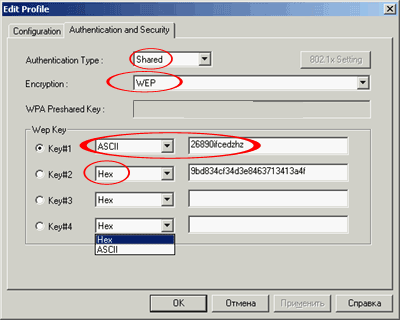

1. WEP დაშიფვრა.

კონფიგურირებული დაშიფვრა შედის სანიშნეში ავთენტიფიკაცია და უსაფრთხოება. როდესაც WEP დაშიფვრა გააქტიურებულია, აირჩიეთ გაზიარებული ავთენტიფიკაციის ტიპი(ტობტო არის ფარული გასაღები).

აირჩიეთ დაშიფვრის ტიპი - WEP და შეიყვანეთ ოთხამდე ASCII ან თექვსმეტობითი გასაღები. ინტერფეისში გასაღების მნიშვნელობის დაყენება შეუძლებელია.

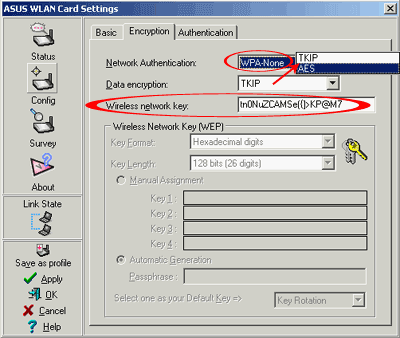

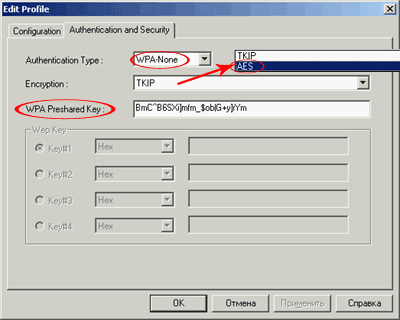

2. WPA დაშიფვრა.

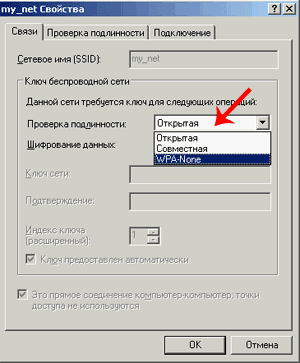

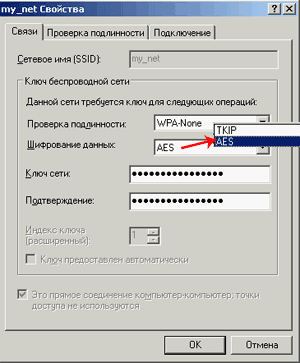

იაკშჩოში ავთენტიფიკაციის ტიპიაირჩიეთ WPA-None, შემდეგ ჩვენ გავააქტიურებთ WPA დაშიფვრას პირადი გასაღების გამოყენებით. აირჩიეთ დაშიფვრის ტიპი ( დაშიფვრა) TKIP ან AES და შეიყვანეთ სპეციალური გასაღები ( WPA წინასწარ გაზიარებული გასაღები).

სად იქნება დაშიფვრის დაყენება ეს ინტერფეისი. პარამეტრების შესანახად თქვენს პროფილზე, უბრალოდ დააჭირეთ ღილაკს Კარგი.

ნულოვანი უსადენო კონფიგურაცია (საჭიროა Windows ინტერფეისი) - ASUS WL-140

ASUS WL-140 არის ბარათი, რომელიც დაფუძნებულია 802.11b სტანდარტზე, რომელსაც მხარს უჭერს WEP დაშიფვრა.

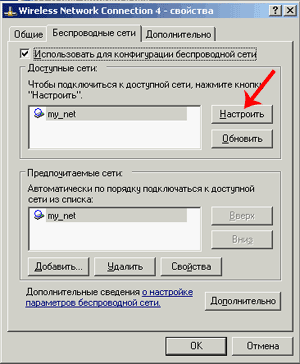

1. WEP დაშიფვრა.

მორგებული ისრის ადაპტერიგადადით სანიშნეზე ბეზდროტოვის ზომები. შემდეგი, ჩვენ ვირჩევთ ისრის ჩარჩოს და ვამაგრებთ ღილაკს ნალაშტუვათი.

ფანჯარა აქტიურია მონაცემთა დაშიფვრა. ასევე აქტიური ღონისძიების მართებულობის შემოწმება, ამ ელემენტის ჩართვა გამოიწვევს ღია სისტემის ტიპის ავტორიზაციის ჩართვას. ნებისმიერ კლიენტს შეუძლია ქსელთან დაკავშირება, თუ იცის მისი SSID.

შეიყვანეთ საზღვრის გასაღები (და ისევ შემდეგ ველში). ჩვენ ვამოწმებთ თქვენს ინდექსს (რიგობით რიცხვს) და ვირჩევთ შესაბამის ერთეულს (პირველი გასაღები). გასაღების ნომერი პასუხისმგებელია, მაგრამ იგივეა ყველა მოწყობილობაზე.

გასაღები (ზღვარი პაროლი), როგორც ოპერაციული სისტემა გვეუბნება, უნდა შეიცავდეს 5 ან 13 სიმბოლოს ან მოითხოვოს სულ თექვსმეტი ჩანაწერი. კიდევ ერთხელ გამოვხატავ პატივისცემას, რომ გასაღების სიმბოლური ხედიდან თექვსმეტობით ხედზე გადატანის ალგორითმი შეიძლება შეიცვალოს Microsoft-ის მიერ და ენერგეტიკული ინტერფეისების დეველოპერებისგან უპილოტო ადაპტერების სამართავად, ასე რომ უფრო საიმედო იქნება შეყვანა ჩასვით თექვსმეტობით ხედში (შემდეგ რიცხვები 0-დან 9-მდე და ასოები A-დან F-მდე).

ინტერფეისში ასევე არის ნიშანი, რომელიც მიუთითებს გასაღების ავტომატური მიცემამაგრამ ზუსტად არ ვიცი რა მოხდება. დახმარების განყოფილებაში ნათქვამია, რომ გასაღები შეიძლება ჩაიკეროს ისრის ადაპტერში გადამცემით. უმჯობესია არ გაააქტიუროთ ეს ფუნქცია.

ახლა თქვენ შეგიძლიათ დაასრულოთ დაშიფვრის დაყენება 802.11b ადაპტერისთვის.

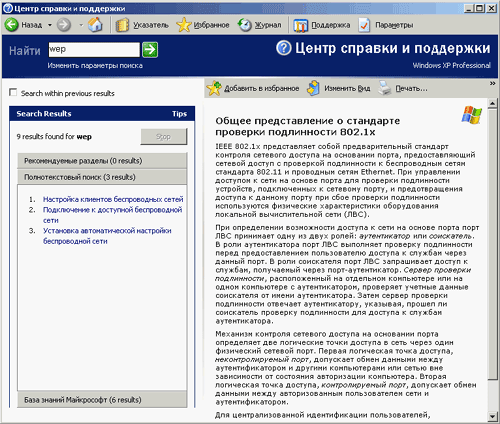

სანამ ვისაუბრებთ, მე დაგეხმარებით OS-ში მის დამატებაში. უმეტესობა, რაც აქ ითქვა, შეგიძლიათ ნახოთ გაუმჯობესებისა და მხარდაჭერის ცენტრებიიმის გამო, რომ არსებობს კარგი დახმარების სისტემა, საკმარისია დანერგვა საკვანძო სიტყვებიშემდეგ დააჭირეთ მწვანე ისრის ღილაკს.

2. WPA დაშიფვრა.

802.11b ASUS WL-140 ადაპტერზე დაშიფვრის კონფიგურაციის დათვალიერებისას, ჩვენ ვერ ვნახეთ WPA-ს კონფიგურაცია Windows-ში, რადგან ბარათს არ აქვს ამ რეჟიმის მხარდაჭერა. მოდით შევხედოთ ამ ასპექტს სხვა ადაპტერის გამოყენებით - ASUS WL-100g. Windows XP-ში WPA-ს კონფიგურაციის შესაძლებლობა ხელმისაწვდომია Service Pack ვერსიის 2-ის დაყენებით (ან მსგავსი განახლებები ხელმისაწვდომია Microsoft-ის ვებსაიტზე).

Service Pack 2 მნიშვნელოვნად აფართოებს ფუნქციებს და უმარტივესს უპილოტო მონიტორინგის დაყენებას. მიუხედავად იმისა, რომ მთავარი მენიუს ელემენტები არ შეცვლილა, მათ ახალი დაემატა.

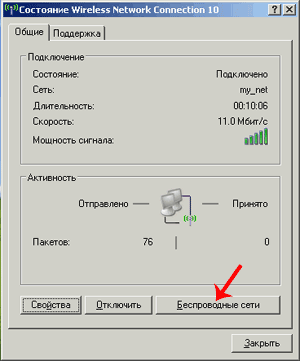

დაშიფვრის დაყენება ხდება სტანდარტული პროცედურის გამოყენებით: ჯერ აირჩიეთ დრონის ადაპტერის ხატულა, შემდეგ დააჭირეთ ღილაკს ძლიერი.

გადადით სანიშნეზე ბეზდროტოვის ზომებიდა ჩვენ ვირჩევთ მორგებული ღონისძიების მიხედვით (დარეკეთ ერთი). თისნემო ძლიერი.

ფანჯარაში აირჩიეთ WPA-None, შემდეგ. WPA ადრე მითითებული კლავიშებით (როგორ ავირჩიოთ სუმისნა, შემდეგ ჩვენ შემოგთავაზებთ WEP დაშიფვრის დაყენების რეჟიმს, რომელიც უკვე აღწერილია ზემოთ).

აირჩიეთ AES ან TKIP (რადგან ყველა ქსელური მოწყობილობა მხარს უჭერს AES-ს, უმჯობესია აირჩიოთ ერთი) და შეიყვანეთ ორი (მეორე არის დადასტურების ველში) WPA გასაღები. ძალიან გრძელი და მნიშვნელოვანი არჩევანია.

დაჭერის შემდეგ Კარგი WPA დაშიფვრის დაყენება ასევე შეიძლება დასრულდეს.

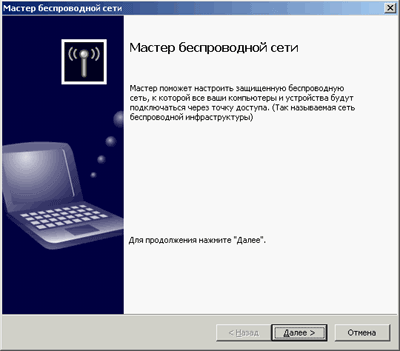

დაბოლოს, არის რამდენიმე სიტყვა დრონისაგან თავისუფალი დიაპაზონის დაყენების ოსტატის შესახებ, რომელიც გამოჩნდა Service Pack 2-ით.

Ძალაში კიდეების ადაპტერიაირჩიეთ ღილაკი ბეზდროტოვის ზომები.

ასო, რომელიც გამოჩნდა, ამოტვიფრულია დააინსტალირეთ ისრის გარეშე ღობე.

აქვე გვეუბნებიან, სად წაგვიყვანეს. თისნემო დალი.

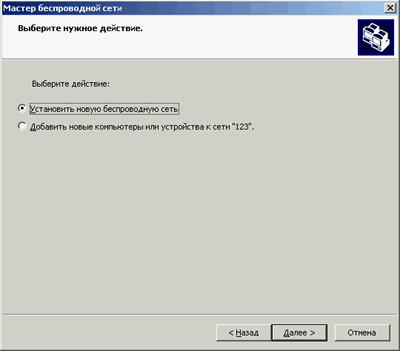

აირჩიეთ დააინსტალირეთ ისრის გარეშე ღობე. (იაქსო ვიბრატი დამატება, შეგიძლიათ შექმნათ პროფილები სხვა კომპიუტერებისთვის იმავე უპილოტო ქსელში).

ფანჯარაში შეგიძლიათ დააყენოთ SSID ID, გაააქტიუროთ, თუ ეს შესაძლებელია, WPA დაშიფვრა და აირჩიოთ გასაღების შეყვანის მეთოდი. თაობის დაყენება შესაძლებელია ოპერაციული სისტემაან ხელით შეიყვანეთ გასაღებები. თუ ჯერ აირჩიეთ, მაშინ გადახტეთ ზემოთ წინადადების ბოლოს და შეიყვანეთ საჭირო გასაღები (ან კლავიშები).

- ტექსტურ ფაილში, სხვა მანქანებზე მარტივი ხელით შეყვანისთვის.

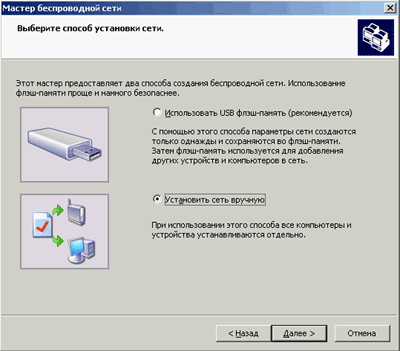

- პროფილის შენახვა USB ფლეშ დრაივზე, ამისთვის ავტომატური შეყვანასხვა Windows XP მანქანებზე Service Pack ვერსიის 2-ის ინტეგრაციით.

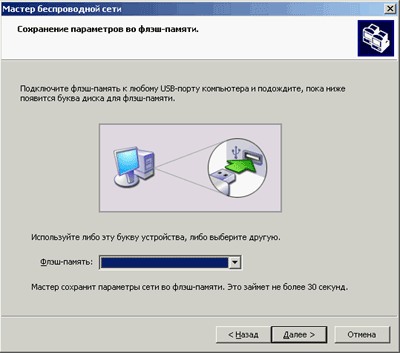

თუ თქვენ აირჩიეთ Flash-ის შენახვის რეჟიმი, შემდეგ ფანჯარაში მოგიწევთ ჩასვათ Flash მედია და აირჩიოთ ის მენიუდან.

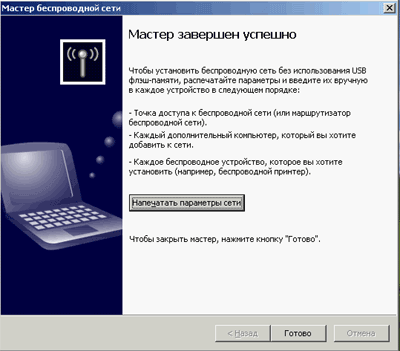

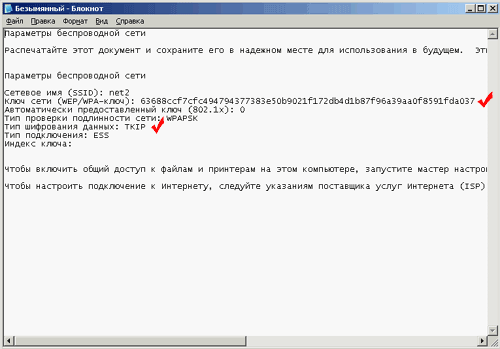

თუ არჩეულია პარამეტრების ხელით შენახვა, მაშინ ღილაკის დაჭერის შემდეგ ნადრუკუვატი…

... გამოვა ტექსტური ფაილი, რომელიც შეიცავს მორგებული სურათის პარამეტრებს. იმედი მაქვს, რომ მხოლოდ კარგი და ცუდი (ან კარგი) გასაღებები იქმნება, მაგრამ დაშიფვრის ალგორითმი არის TKIP. AES ალგორითმი მოგვიანებით შეიძლება ხელით ჩართოთ პარამეტრებში, როგორც ზემოთ იყო აღწერილი.

ერთად

ჩვენ დავასრულეთ დაშიფვრის დაყენება ყველა დრონისგან თავისუფალი ქსელის ადაპტერზე. ახლა თქვენ შეგიძლიათ შეამოწმოთ როგორ გადმოწეროთ თქვენი კომპიუტერი სათითაოდ. როგორ გავაკეთოთ ეს, გამოვლინდა ციკლის მეორე ნაწილის „გააკეთე შენს საზღვრები“ (პროცესი მსგავსია მეთოდის, თუ საზღვრებში დაშიფვრა არ იყო ჩართული).

ვინაიდან ჩვენ გვაწუხებდა შეუსაბამობა და ყველა კომპიუტერი ერთნაირად არ მუშაობს, ჩვენ ვამოწმებთ Zagalni პერსონალიზაციაადაპტერებისთვის:

- ავთენტიფიკაციის ალგორითმი ყველასთვის ერთნაირია (საზიარო გასაღებები ან WPA);

- დაშიფვრის ალგორითმი ყველასთვის ერთნაირია (WEP-128bit, WPA-TKIP ან WPA-AES);

- გასაღების მნიშვნელობა (WEP დაშიფვრის შემთხვევაში) ყველა ქსელის სადგურისთვის ერთნაირია (საწყისი მნიშვნელობა არის 128 ბიტი);

- თავად გასაღები იგივე რჩება ყველა სასაზღვრო სადგურზე. თუ WEP განიხილება, მაშინ შეიძლება იყოს მიზეზი- შერჩეულია ASCII კლავიში და, ამავდროულად, ის ხელმისაწვდომია სხვადასხვა ტიპში (სხვადასხვა ტიპებიდან). შეეცადეთ შეიყვანოთ გასაღები მეთექვსმეტე ციფრში.

TKIP და AES არის დაშიფვრის ორი ალტერნატიული ტიპი, რომლებიც მუშაობს WPA და WPA2 უსაფრთხოების რეჟიმებში. მარშრუტიზატორებსა და წვდომის წერტილებში უპილოტო მონიტორინგისთვის უსაფრთხოების დაყენებისას, შეგიძლიათ აირჩიოთ დაშიფვრის სამი ვარიანტიდან ერთი:

- TKIP;

- TKIP + AES.

დარჩენილი (კომბინირებული) ვარიანტის არჩევით, კლიენტებს შეუძლიათ დაუკავშირდნენ წვდომის წერტილს ორი ალგორითმის გამოყენებით.

TKIP chi AES? რა არის უფრო ლამაზი?

თემა: ამისთვის ამჟამინდელი გარე შენობები, AES ალგორითმი ნამდვილად ყველაზე შესაფერისია.

გამოიყენეთ TKIP მხოლოდ იმ შემთხვევაში, თუ პირველის არჩევისას პრობლემები შეგექმნებათ (ზოგჯერ, როდესაც გამოიყენება AES დაშიფვრა, წვდომის წერტილთან კომუნიკაცია წყდება ან არ აღდგება. Istyu ფლობა).

Რა განსხვავებაა?

AES არის თანამედროვე და უსაფრთხო ალგორითმი. 802.11n სტანდარტი უზრუნველყოფს მონაცემთა გადაცემის მაღალ სიჩქარეს.

TKIP მოძველებულია. მეტი ღირს დაბალი დონეუსაფრთხოება და მხარს უჭერს მონაცემთა გადაცემის სიჩქარეს 54 Mbps-მდე.

როგორ გადავიდეთ TKIP-დან AES-ზე

ყუთი 1. წვდომის წერტილი მუშაობს TKIP+AES რეჟიმში

ამ პარამეტრით, თქვენ მხოლოდ უნდა შეცვალოთ დაშიფვრის ტიპი კლიენტის მოწყობილობებზე. ამის გაკეთების უმარტივესი გზაა ქსელის პროფილის ჩამოტვირთვა და მასთან ხელახლა დაკავშირება.

Vipadok 2. Vikorist წვდომის წერტილი TKIP-ზე ნაკლებია

Ამ მხრივ:

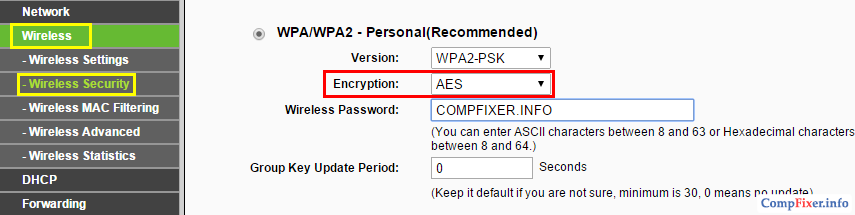

1. დაუყოვნებლივ გადადით წვდომის წერტილის (ან როუტერის) ვებ ინტერფეისზე. შეცვალეთ დაშიფვრა AES-ზე და შეინახეთ დაყენება (წაიკითხეთ ანგარიში ქვემოთ).

2. შეცვალეთ დაშიფვრა კლიენტის მოწყობილობებზე (იხილეთ ანგარიში მომდევნო აბზაცში). და კიდევ, უფრო მარტივია ღონისძიების დავიწყება და მასთან დაკავშირება უსაფრთხოების გასაღების შეყვანით.

გაზრდილი AES დაშიფვრა როუტერზე

D-Link კონდახზე

გადადით განყოფილებაში უსადენო დაყენება.

დააჭირეთ ღილაკს უსადენო კავშირის ხელით დაყენება.

დააყენეთ უსაფრთხოების რეჟიმი WPA2-PSK.

იპოვნეთ ნივთი შიფრის ტიპიშემდეგ დააყენეთ მნიშვნელობა AES.

დაჭერა Პარამეტრების შენახვა.

TP-Link აპლიკაციაზე

გახსენით განყოფილება Უკაბელო.

აირჩიეთ ელემენტი უსადენო უსაფრთხოება.

მინდორში ვერსიააირჩიეთ WPA2-PSK.

მინდორში დაშიფვრააირჩიეთ AES.

დააჭირეთ ღილაკს Გადარჩენა:

Windows-ზე დრონით თავისუფალი მონაცემებისთვის დაშიფვრის ტიპის შეცვლა

Windows 10 და Windows 8.1

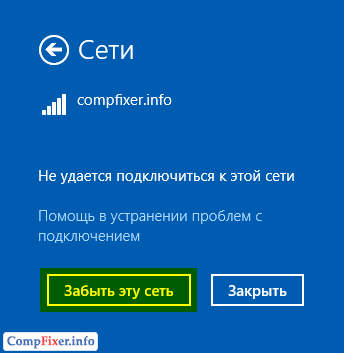

ამ OS ვერსიებს არ აქვთ განყოფილება. ასე რომ, დაშიფვრის შეცვლის სამი ვარიანტი არსებობს.

ვარიანტი 1.თავად Windows აღმოაჩენს განსხვავებებს უსაფრთხოების პარამეტრებში და მოგთხოვთ ხელახლა შეიყვანოთ უსაფრთხოების გასაღები. თუ ასეა, დაშიფვრის სწორი ალგორითმი ავტომატურად დაინსტალირდება.

ვარიანტი 2. Windows ვერ ახერხებს დაკავშირებას და მოგთხოვთ დაივიწყოთ კავშირი დადასტურების ღილაკის ჩვენებით:

ამის შემდეგ თქვენ უპრობლემოდ შეძლებთ ქსელთან დაკავშირებას, რადგან... თქვენი პროფილი წაიშლება.

ვარიანტი 3.თქვენ მოგიწევთ ხელით წაშალოთ საზღვრის პროფილი ბრძანების სტრიქონიდა შემდეგ კვლავ დაუკავშირდით კავშირს.

გაეცანით მომავალ მოვლენებს:

1 გაუშვით ბრძანების სტრიქონი.

2 შეიყვანეთ ბრძანება:

Netsh wlan შოუს პროფილები

დრონისაგან თავისუფალი დიაპაზონის შემნახველი პროფილების სიის საჩვენებლად.

3 ახლა შეიყვანეთ ბრძანება:

Netsh wlan წაშალეთ პროფილი "თქვენი ქსელის სახელი"

არჩეული პროფილის ნახვა.

როგორ გადავლახო უფსკრული (მაგალითად "wifi 2")აიღე ის შენს თათებში.

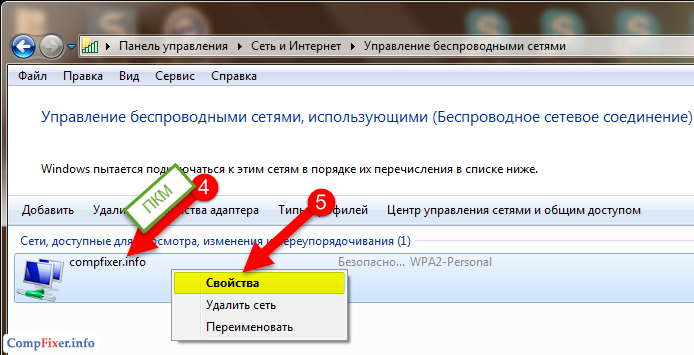

სურათზე ნაჩვენებია მოქმედების ყველა აღწერა:

4 ახლა დავალების პანელზე დააწკაპუნეთ უპილოტო ხაზის ხატულაზე.

5 აირჩიეთ ზომა.

6 დააჭირეთ დაკავშირება:

7 შეიყვანეთ უსაფრთხოების გასაღები.

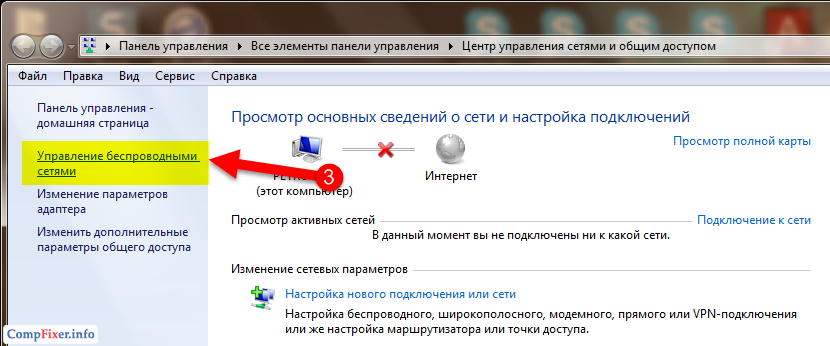

Windows 7

აქ ყველაფერი უფრო მარტივი და ძირითადია.

1 დავალების პანელზე დააწკაპუნეთ დრონით გამოკითხვის ხატულაზე.

3 დააწკაპუნეთ შეტყობინებაზე ისრის გარეშე ხაზების მართვა:

4 დააჭირეთ მარჯვენა ღილაკიდაიცავით საჭირო გაზომვის პროფილი.

5 აირჩიეთ ძლიერი:

პატივისცემა! რომლის ზედაპირზეც შეგიძლიათ დააჭიროთ სიცოცხლისუნარიანობა ზომამდედა უბრალოდ კვლავ დაუკავშირდით მას! თუ გსურთ ამ გზით მუშაობა, არ არის საჭირო შემდგომი წაკითხვა.

6 გადადით ჩანართზე Უსაფრთხოება.

7 მინდორში დაშიფვრის ტიპიაირჩიეთ AES.

WPA დაშიფვრა გადადის უსაფრთხო Wi-Fi ქსელის მეშვეობით. WPA ნიშნავს Wi-Fi Protected Access-ს ქურდობის თავიდან ასაცილებლად.

უმრავლესობა სისტემის ადმინისტრატორებიდააყენეთ ეს პროტოკოლი და იცოდეთ ამის შესახებ. ყველა და სხვა ადამიანებს შეუძლიათ ბევრი რამ ისწავლონ მათ შესახებ, ვინც ასევე WPA, როგორ უხელმძღვანელოს და როგორ მოახდინოს ვიკორიზაცია.

მართალია, ინტერნეტში შეგიძლიათ იპოვოთ ბევრი სტატია ამ თემიდან, რომლის გაგებაც შეუძლებელია. სწორედ ამას ვამბობთ დღეს მარტივი სიტყვებითრთული გამოსვლების შესახებ.

ცოტა თეორია

WPA არის პროტოკოლი, ტექნოლოგია, პროგრამა, რომელიც შეიცავს სერთიფიკატების ერთობლიობას, რომლებიც დამოწმებულია გადაცემის დროს. მარტივად რომ ვთქვათ, ეს ტექნოლოგია საშუალებას გაძლევთ სხვადასხვა მეთოდებიზახისტუსთვის Wi-Fi ლიმიტები.

წე მოჟე ბუტი ელექტრონული გასაღები VIN არის სპეციალური სერტიფიკატი ამ ღონისძიების ვიკორიზაციის უფლების შესახებ (ამაზე მოგვიანებით ვისაუბრებთ). სხვათა შორის, ამ პროგრამის დახმარებით ვიკორისტებს შეეძლებათ განსაზღვრონ მხოლოდ ის, ვისაც აქვს უფლება და ყველაფერი რაც თქვენ უნდა იცოდეთ.

დასასრულებლად: ავთენტიფიკაცია არის უსაფრთხოება, რომელიც საშუალებას გაძლევთ დაადგინოთ პიროვნების ვინაობა და წვდომის უფლება შეძლებისდაგვარად, შეტყობინებების გაცემისა და მონაცემების მოპოვების გარდა.

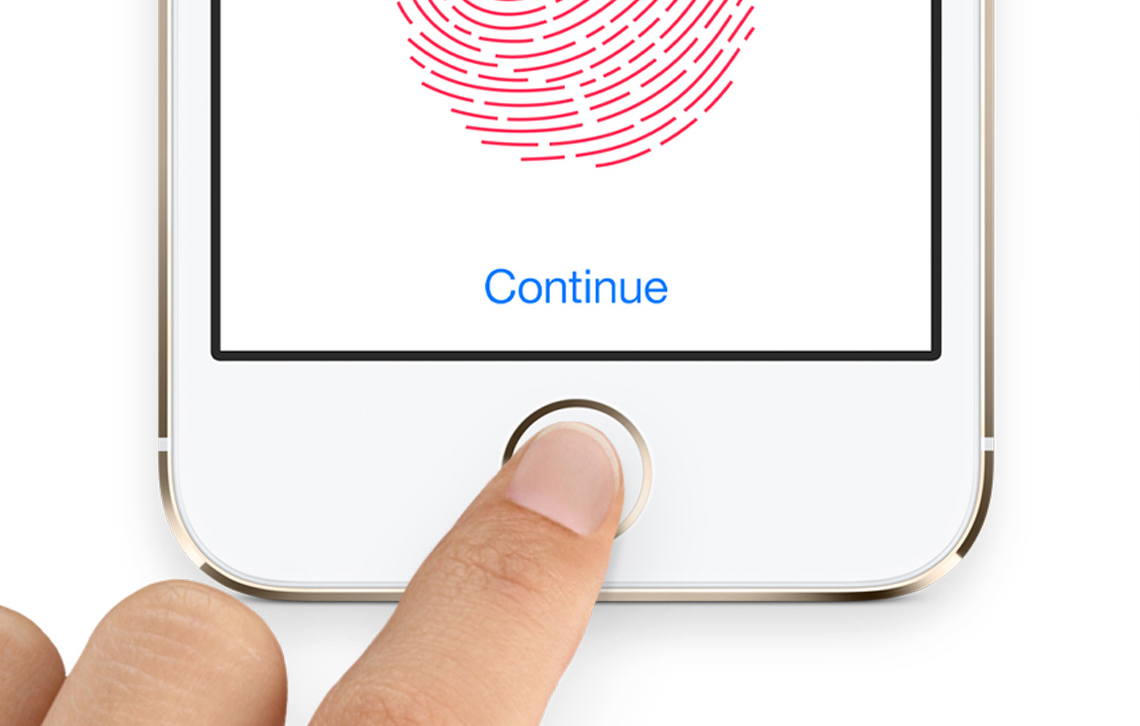

მაგალითად, ადამიანების ავთენტიფიკაცია შესაძლებელია, თუ ისინი იყენებენ მათ. თუ უბრალოდ შეიყვანთ თქვენს შესვლას და პაროლს, ეს მხოლოდ ავტორიზაციაა. თუ თითს დააკაკუნებ, შეგიძლიათ დაადასტუროთ, რომ ეს ადამიანი ნამდვილად შემოდის და არ იცით, რომ ფული მოგცათ დახმარებისთვის.

Პატარა 1. თითის სკანერი სმარტფონზე

ამრიგად, ღერძი ასევე ეძებს გზებს, რათა დაადასტუროს, რომ ლიმიტზე წვდომა უარყოფილია იმ მოწყობილობის მიერ, რომელსაც აქვს ამის უფლება. WPA-ს აქვს ასეთი მეთოდების ფართო სპექტრი. მათზე მოგვიანებით ვისაუბრებთ, მაგრამ მანამდე რამდენიმე მნიშვნელოვან პუნქტს განვმარტავთ.

რა უნდა იცოდეთ WPA-ს შესახებ?

- Qiu ტექნოლოგიაყველა მოწყობილობა არ შეიძლება იყოს გამარჯვებული, მაგრამ მხოლოდ ის, ვინც მხარს უჭერს მათ პროგრამულ არენაზე. თუ თქვენს მოწყობილობას აქვს ჩართული WPA მხარდაჭერის ფუნქცია თქვენს მოწყობილობაზე, შეგიძლიათ გამოიყენოთ იგი.

- WPA არის WEP-ის წარმოებული, კიდევ ერთი ტექნოლოგია, რომელიც არ გულისხმობს ავტორიზაციას, როგორც ასეთი.

- WPA შეიცავს სპეციალურ გასაღებებს, რომლებსაც იყენებს ყველა მოწყობილობა, რომელიც მათ ქსელთან დაკავშირების საშუალებას აძლევს. და მაშინ ყველაფერი მარტივია:

- სიგნალი იგზავნება ახალ მოწყობილობაზე და იყენებს ახალი მოწყობილობის გასაღებს;

- თუ მოწყობილობა უზრუნველყოფს გასაღებს, ის აკავშირებს ბოლომდე;

- თუ ეს არ მოხდა, სიგნალი იგზავნება ცენტრალურ მოწყობილობაზე და კავშირი არ არის გამოვლენილი.

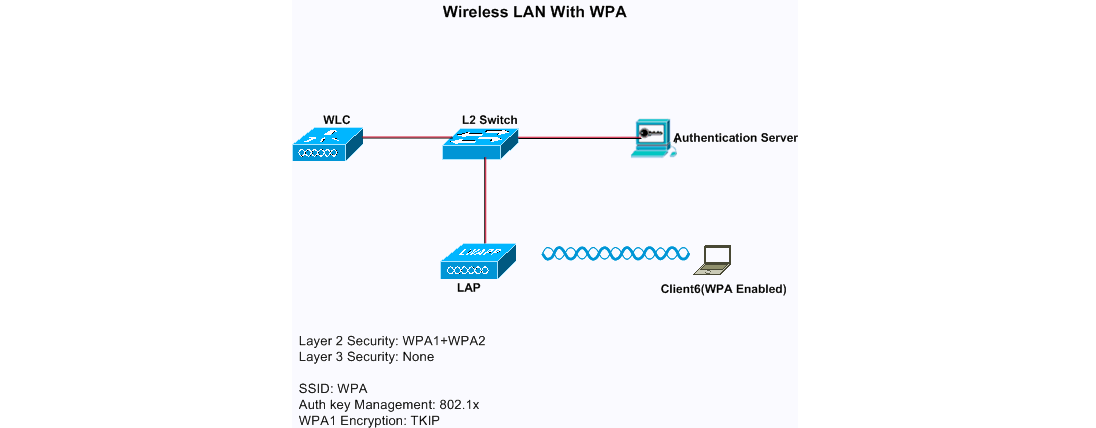

თუ თქვენ გიმუშავიათ Cisco Pocket Tracer-თან (საწარმოს თვალთვალის სიმულატორი), მაშინ შეგიძლიათ გაიგოთ ამ ტექნოლოგიის მუშაობის პრინციპი 2-ის ნახვით.

არსებობს LAP - დანართი, რომელიც მუშაობს დისტანციური მართვაის გადასცემს სიგნალს კლიენტს, ან კომპიუტერს, რომელიც არის ვიკორისტი. და ასევე დიაგრამაში є WLC - ისრის კონტროლერი ადგილობრივი ზომები. ავტორიზაციის სერვერის მარჯვენა ხელი.

ყველაფერი ერთად არის ორიგინალური გადამრთველი (მოწყობილობა, რომელიც უბრალოდ აკავშირებს განსხვავებას) კიდეების სტრუქტურები). კონტროლერი აგზავნის გასაღებს ავთენტიფიკაციის სერვერზე და ინახავს მას იქ. დაკავშირების მცდელობამდე, კლიენტი პასუხისმგებელია LAP-ზე გადასცეს გასაღები, რომელიც მან იცის. ეს გასაღები იგზავნება ავტორიზაციის სერვერზე და ემთხვევა საჭირო გასაღებს. როგორც კი გასაღებები შეინახება, სიგნალი ფართოდ ნაწილდება კლიენტზე.

Პატარა 2. ზრაზკოვის WPA სქემა Cisco Pocket Tracer-ისთვის

საწყობები WPA

როგორც უკვე ვთქვით, WPA-ს აქვს სპეციალური გასაღებები, რომლებიც წარმოიქმნება მაშინ, როდესაც მომხმარებელი ცდილობს სიგნალის გაგზავნას Wi-Fi-ის გამორთვისთვის და ასევე იცვლება ყოველ საათში ერთხელ. WPA მოიცავს უამრავ ტექნოლოგიას, რომელიც ხელს უწყობს გასაღებების გენერირებას და გადაცემას.

ქვემოთ, მცირე მასშტაბით, ნაჩვენებია საიდუმლო ფორმულა, რომელიც მოიცავს ყველა საწყობის ტექნოლოგიას, რომელიც შეიძლება ნახოთ.

Პატარა 3. ფორმულა საფონდო WPA-ით

ახლა კი მოდით შევხედოთ ამ საწყობების უკან არსებულ კანს:

- 1X არის სტანდარტი, რომელიც გამოიყენება იმავე უნიკალური გასაღების შესაქმნელად, რომელიც შემდეგ გამოიყენება ავთენტიფიკაციისთვის.

- EAP არის იგივე სახელი, როგორც ავტორიზაციის პროტოკოლი, რომელიც გაფართოებულია. ეს მიუთითებს შეტყობინების ფორმატზე, რომელშიც გასაღებები გადაიცემა.

- TKIP არის პროტოკოლი, რომელიც საშუალებას გაძლევთ გაზარდოთ გასაღების ზომა 128 ბაიტამდე (ადრე WEP-ს მხოლოდ 40 ბაიტი ჰქონდა).

- MIC – გადამოწმების მექანიზმი (უძრავად დგომისას ისინი მოწმდება სისრულეში). თუ ინფორმაცია არ აკმაყოფილებს კრიტერიუმებს, ისინი იძულებულნი არიან უკან დაბრუნდნენ.

აღსანიშნავია, რომ დღეს უკვე არსებობს WPA2, რომელიც გარდა იმისა, რაც ითქვა, მოიცავს CCMP და AES დაშიფვრას. ჩვენ არ ვისაუბრებთ იმაზე, თუ რა არის უფრო საიმედო ვიდრე WPA2 ან WPA. ეს არის ყველაფერი, რაც თქვენ უნდა იცოდეთ.

კიდევ ერთხელ თავიდანვე

Ozhe, Vi maєte. მერეჟა იყენებს WPA ტექნოლოგიას. Wi-Fi-თან დასაკავშირებლად თითოეულმა მოწყობილობამ უნდა უზრუნველყოს პროვაიდერის სერთიფიკატი, ან, უფრო მარტივად, ავთენტიფიკაციის სერვერის მიერ მოწოდებული სპეციალური გასაღები. მხოლოდ ამის შემდეგ შეგიძლიათ შეცვალოთ ზომა. Სულ ეს არის!

ახლა თქვენ იცით რა არის WPA. ახლა მოდით ვისაუბროთ ამ ტექნოლოგიის კარგ და ცუდზე.

WPA დაშიფვრის უპირატესობები და უარყოფითი მხარეები

ამ ტექნოლოგიის წინსვლამდე შეიძლება ითქვას შემდეგი:

- გაძლიერდა მონაცემთა გადაცემის უსაფრთხოება (შერწყმულია WEP, გადამგზავნი, WPA).

- უფრო დიდი Wi-Fi წვდომის კონტროლი.

- არსებობს უამრავი მოწყობილობა, რომელიც შეიძლება გამოყენებულ იქნას ისრის გარეშე ხაზის ორგანიზებისთვის.

- უსაფრთხოების მენეჯმენტი ცენტრალიზებულია. ცენტრი არის ავტორიზაციის სერვერი. ამ ნაბიჭვრისთვის ბოროტმოქმედები არ ცდილობენ უარი თქვან ხარკებზე წვდომაზე.

- ბიზნესს შეუძლია დაუმორჩილოს მთავრობის უსაფრთხოების პოლიტიკას.

- მორგების სიმარტივე და შემდგომი ვიკორისტანი.

რა თქმა უნდა, არის ეს ტექნოლოგია და ხარვეზები და სუნი ხშირად კიდევ უფრო მნიშვნელოვანია. ზოკრემა, მოდი ვისაუბროთ რაზე:

- TKIP გასაღების მიღება შესაძლებელია 15 რუბლამდე. ამის შესახებ 2008 წლის PacSec კონფერენციაზე სპეციალისტთა ჯგუფმა განაცხადა.

- 2009 წელს, ჰიროშიმის უნივერსიტეტის ფახის ჯგუფმა შეიმუშავა მეთოდი ნებისმიერი ბოროტი ღონისძიებისთვის, რათა დაამარცხოს WPA, ერთი ფულისთვის.

- დამატებითი ფუნქციისთვის, რომელსაც ყალბები ჰქვია Hole196, შეგიძლიათ გამოიყენოთ WPA2 თქვენივე გასაღებით და არა აუთენტიფიკაციის საჭირო სერვერით.

- უმეტეს შემთხვევაში, როგორიცაა WPA, შეგიძლიათ მიმართოთ ყველა შესაძლო ვარიანტის (უხეში ძალის) დამატებით ძიებას, ასევე ლექსიკონზე დამატებით ე.წ. სხვა შემთხვევებში, ვარიაციები წარმოიქმნება ქაოტური წესრიგიდან, მაგრამ, ლექსიკონის მიხედვით.

არსებითად, ყველა ამ პრობლემის გავრცელების დაჩქარების მიზნით, აუცილებელია დედებს განსაკუთრებული ცოდნა ჰქონდეთ ყოველდღიურ ცხოვრებაში. კომპიუტერული ქსელი. სასწრაფო დახმარების პროვაიდერების უმეტესობა ჯერ კიდევ მიუწვდომელია. აქედან გამომდინარე, თქვენ შეიძლება განსაკუთრებით არ შეგაწუხოთ ის, რაც უარყოფს თქვენს Wi-Fi-ზე წვდომას.

Პატარა 4. შემოჭრილი და კომპიუტერი

დაშიფრული Wi-Fi – რა არის პროტოკოლი?

მე ვიყიდე ჩემი ახალი როუტერიდა გადაწყვიტა მისი დამოუკიდებლად გაწვრთნა. ყველაფრის დაყენების შემდეგ, ინტერნეტი და უპილოტო ქსელი მუშაობს. Viklo საკვები, ისევე როგორც რადიო გადაცემები (Wi-Fi ჩემს კომპიუტერზე) ფართოვდება ჩემს ბინაში. როგორც ჩანს, ისინი შეიძლება ზედმეტად დაიფურთხონ. თეორიულად. როუტერი კონფიგურირებულია დრონისაგან თავისუფალი ქსელის დაშიფვრად. მე ვვარაუდობ, რომ გადატვირთულობის გამორთვისთვის ეს არის "გადასმენა". დაშიფვრის რომელი პროტოკოლებია ჩემს როუტერში უნდა ავირჩიო? ხელმისაწვდომია: WPE, WPA-Personal, WPA-Enterprise, WPA2-Personal, WPA2-Enterprise, WPS. როგორ შემიძლია დავაშიფრო ჩემი Wi-Fi კვალი?

ნორიკი | 16 თებერვალი, 2015 წელი, 10:14

მე გამოვტოვებ ძველი პროტოკოლის აღწერილობას Wi-Fi დაშიფვრა. ამიტომ მე შემიძლია აღვწერო მხოლოდ ის, რასაც გრძნობები აჩვენებენ. ვინაიდან აქ ოქმი არ არის აღწერილობითი, ის ეგზოტიკურია, რადგან ღვინო არ გჭირდებათ.

WPA და WPA2 (Wi-Fi Protected Access) – ყველა როუტერზე. ყველაზე მოწინავე და ყველაზე ვრცელი პროტოკოლი. ვინ არის ერთ-ერთი ყველაზე მნიშვნელოვანი. IMHO - მოკლე არჩევანისახლისა და პატარა ოფისისთვის. თუმცა, დიდი ოფისებისთვის კარგი იქნებოდა ავტორიზაციის უფრო მარტივად მიღება. პაროლის ლიმიტი არის 63 ბაიტამდე, ასე რომ თქვენ შეგიძლიათ აირჩიოთ არასწორი - შეგიძლიათ ადრე დაჯდეთ. მიზანშეწონილია აირჩიოთ WPA2, რადგან მას მხარს უჭერს ყველა მოწყობილობა (არა მხოლოდ ძალიან ძველი გაჯეტები).

რაც ნამდვილად ღირებულია არის ის, რაც შუაშია ამ სერვისსთქვენ შეგიძლიათ აირჩიოთ დაშიფვრის რამდენიმე ალგორითმი. მათ შორის: 1. TKIP - მე არ გირჩევთ, რადგან თქვენ შეგიძლიათ სრულად გაარკვიოთ საიდუმლო.

2. CCMP - ბევრად უფრო ლამაზი.

3. AES - ყველაზე შესაფერისი, მაგრამ არ არის მხარდაჭერილი ყველა მოწყობილობის მიერ, თუმცა WPA2 სპეციფიკაციაში ეს არის.

WPA2 ასევე უზრუნველყოფს ორი წინა ავთენტიფიკაციის რეჟიმს. ეს რეჟიმებია PSK და Enterprise. WPA Personal, ისევე როგორც WPA PSK, უზრუნველყოფს, რომ ყველა კლიენტი შევიდეს უკაბელო ქსელში ერთი პაროლის გამოყენებით, რომელიც უნდა იყოს შეყვანილი კლიენტის მხარეს ქსელთან დაკავშირების დროს. სახლისთვის ეს სასწაულია, მაგრამ დიდი ოფისისთვის პრობლემატურია. პაროლი, რომელიც ადვილად შეიცვლება, არის პაროლი ყველასთვის, სანამ შეხვდებით ვინმეს, ვინც გიცნობს.

WPA Enterprise გადასცემს მიმდებარე სერვერის იდენტურობას გასაღებების ნაკრებით. სახლისთვის ან ოფისისთვის, სადაც 6 მანქანაა, ეს რთულია, მაგრამ თუ ოფისში არის 3 ათეული უპილოტო მოწყობილობა, მაშინ შეიძლება ცოტა გადაიტვირთოთ.

ეს ასევე საშუალებას მოგცემთ აირჩიოთ Wi-Fi დაშიფვრა ერთდროულად. სხვა პროტოკოლები ან არ შეიცავს დაშიფვრას ან პაროლს, ან არის ხვრელები ალგორითმებში, რომლებშიც მთლიანად შეღწევა შეუძლებელია. მე გირჩევთ WPA2 Personal AES-ს სახლის გამოყენებისთვის. დიდი ოფისებისთვის - WPA2 Enterprise AES. ვინაიდან არ არსებობს AES, შეგიძლიათ გაუმკლავდეთ TKIP-ს, წინააღმდეგ შემთხვევაში შეგიძლიათ შეინახოთ პაკეტების წაკითხვის უნარი მესამე მხარის სპექტაკლებზე. მე ვფიქრობ, რომ WPA2 TKIP არასოდეს ყოფილა გატეხილი, მაგრამ ადმინისტრირებულია როგორც WPA TKIP, ან...