CISCO როუტერის პოჩატკოვის კონფიგურაცია. შემდეგ კონფიგურირებული Cisco მარშრუტიზატორები

გამარჯობა ყველას დღეს, მინდა გითხრათ როგორ დააყენოთ ცისკოილი როუტერი ან მოაწყოთ ქსელი პატარა ოფისისთვის. მოდით ვისაუბროთ მე-3 დონის გადამრთველისა და როუტერის იდენტურობაზე და გავაანალიზოთ პატარა ოფისისა და საშუალო ოფისის ორგანიზების სქემა Cisco-ს სხვადასხვა მარშრუტიზატორებით. მგონი ეს თემაა და ხშირად განიხილება.

Cisco როუტერი vіdminnostі vіd svіd 3 rіvny

ვფიქრობ, წინა სტატიაში გავაუმჯობესეთ cisco გადამრთველი ძირითადი სიმძლავრით, რომელიც მუშაობს 3 თანაბარ OSI მოდელზე და გავაანალიზეთ რომელია უფრო პროდუქტიული და იაფი, დაბალი Cisco როუტერი. მაშ, რას ფიქრობთ Cisco-ს მარშრუტიზატორების ყიდვაზე, ყველა მარჯვნივ soft-ში, როგორ მივცეთ ფუნქციონირება, როგორიცაა:

- ip მარშრუტიზაცია

- შუალედური ეკრანი

ყოველგვარი სირთულის გარეშე, ადვილია იმის ჩვენება, თუ როგორ უნდა ისაუბრო ოფისის დაშორებით ცენტრალური ოფისიდან. ეს არის Cisco-ში მზაკვრული პარტიული პოლიტიკის ღერძი.

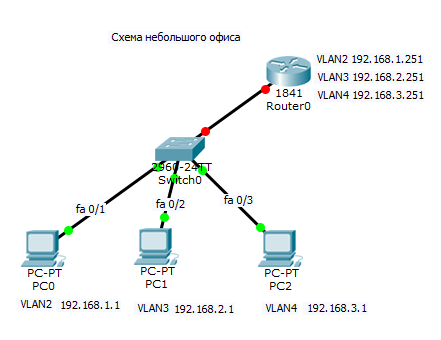

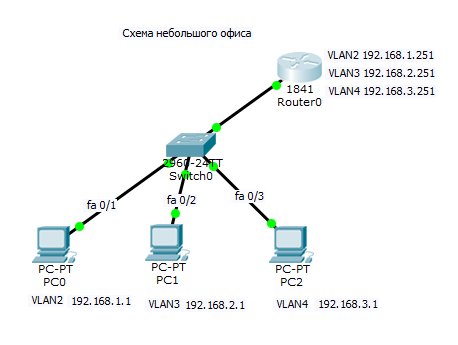

სქემა პატარა ოფისისთვის

ფაილის სქემა ასეთია: 1 Router0 როუტერი მოდელი Cisco 1 841 კონდახისთვის, ერთი Cisco 2960 გადამრთველი და სამი კომპიუტერი. მაგალითად, გვაქვს є 3 სეგმენტი, რისთვისაც გვაქვს vlan. გამაგებინე რა გააკეთე უკვე.

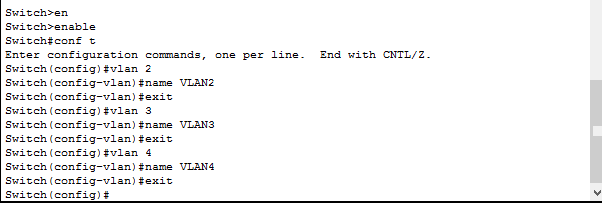

ჩვენ ვქმნით VLAN2, VLAN3, VLAN4. შედით თქვენს cisco 2960-ში და გადადით კონფიგურაციის რეჟიმში /

ჩართვა

კონფ ტ

ვალნი 2

სახელი VLAN2

გასასვლელი

vlan 3

სახელი VLAN3

გასასვლელი

vlan 4

სახელი VLAN4

გასასვლელი

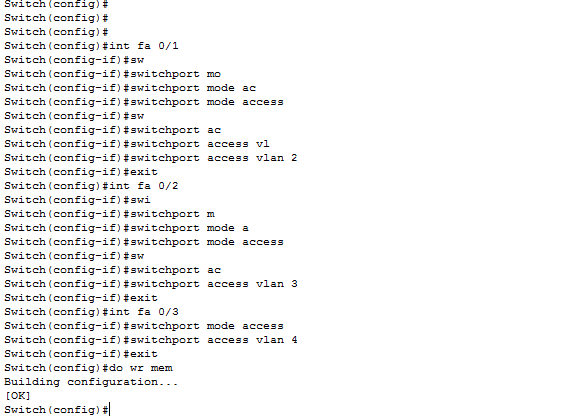

ახლა მნიშვნელოვნად კანის კომპიუტერი საჭირო vlan. PC0 არის vlan 2-ში, PC1 არის vlan 3-ში, PC2 არის vlan 4-ში. მცირე პორტებია fa0 / 1, fa0 / 2 და fa0 / 3.

int fa 0/1

გადამრთველი რეჟიმის წვდომა

გადამრთველის წვდომა vlan 2

გასასვლელი

int fa 0/2

გადამრთველი რეჟიმის წვდომა

გადამრთველის წვდომა vlan 3

გასასვლელი

int fa 0/3

გადამრთველი რეჟიმის წვდომა

გადამრთველის წვდომა vlan 4

გასასვლელი

გააკეთე wr mem

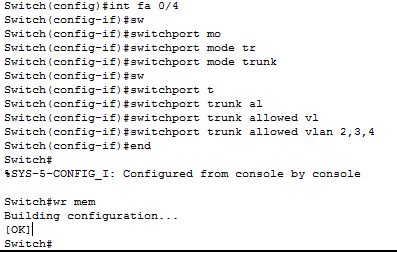

შემდეგი ნაბიჯი იქნება საბარგულის პორტის დაყენება ჩვენს Cisco 1841 როუტერზე. შეიყვანეთ შემდეგი ბრძანებები

ჩვენ ვირჩევთ საჭირო ინტერფეისს

დააყენეთ საბარგულის რეჟიმი

გადამრთველი რეჟიმის საბარგული

დაშვებული vlan სახელები

switchport trunk დაშვებულია vlan 2,3,4

დასასრული

wr mem

Cisco 2960 გადამრთველზე ყველა სამუშაო დასრულებულია, მოდით გადავიდეთ ჩვენს როუტერზე.

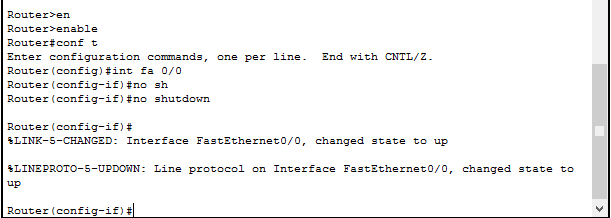

დაყენებული Cisco როუტერი ათას რვაას ორმოცდაერთი

ჩვენ უნდა დავაყენოთ cisco 1841 როუტერი, რათა გავააქტიუროთ ტრაფიკის მარშრუტირება vlan-სა და ინტერნეტ კარიბჭეს შორის. ჩაკეტვისთვის, როუტერის ყველა პორტი განლაგებულია გამორთულ სადგურში, მათ შორის პორტი, სადაც უნდა დაიბლოკოს პატჩ კაბელი. cisco შეცვლა 2960 მაქვს fa 0/0.

ჩართვა

კონფ ტ

intfa 0/0

გამორთვა არ არის

მალე გამოჩნდებით და შეგახსენებთ, რომ პორტი გააქტიურდა.

%LINK-5-CHANGED: ინტერფეისი FastEthernet0 / 0, შეიცვალა მდგომარეობა ზევით

% LINEPROTO-5-UPDOWN: ხაზის პროტოკოლი ინტერფეისზე FastEthernet0 / 0, შეიცვალა მდგომარეობა ზევით

პორტი გამწვანებულია

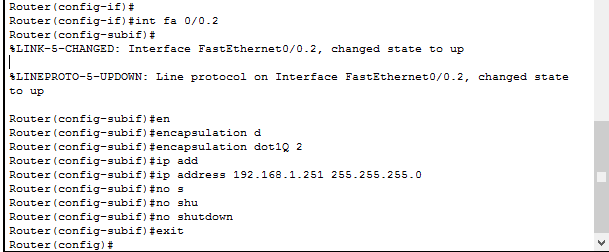

მალე, თქვენ უნდა შექმნათ ქვეინტერფეისი vlan-ის რაოდენობისთვის. როუტერებს უბრალოდ არ აქვთ vlan და მათ როლს ასრულებს ქვეინტერფეისი, მთავარი vlan არის subinerface.

შექმენით ქვეინტერფეისი vlan 2-ისთვის

შესაძლებელია მიუთითოთ რომელი vin არის საჭირო vlan 2 პაკეტის შემთხვევაში

ინკაფსულაცია dot1Q 2

nalashtovuєmo ip მისამართები

IP მისამართი 192.168.1.251 255.255.255.0

პორტის ჩართვა

გამორთვა არ არის

გასასვლელი

და იზრუნეთ გუნდზე

არსებობს მსგავსი ქვეინტერფეისი vlan 3.4-ისთვის

int fa 0 / 0.3

ინკაფსულაცია dot1Q 3

გამორთვა არ არის

გასასვლელი

int fa 0 / 0.4

ინკაფსულაცია dot1Q 4

გამორთვა არ არის

გასასვლელი

ip მარშრუტიზაცია

გააკეთე wr mem

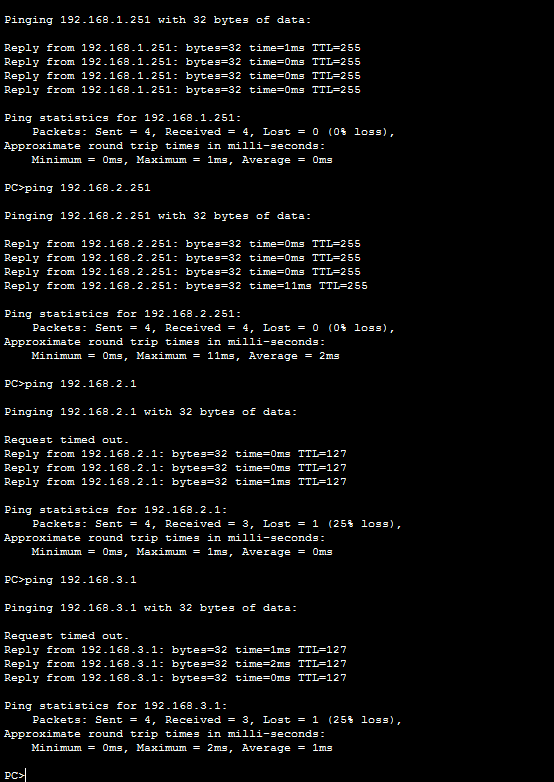

მოდით ვცადოთ PC3 და PC2 პინგი PC0-დან. იაკ ბაჩიმო სკრინშოტზე ყველაფერი რიგზეა.

პინგი 192.168.1.251

პინგი 192.168.2.1

პინგი 192.168.3.1

ღერძი მხოლოდ ღერძია ლოკალური ქსელის ორგანიზებისთვის მცირე ფაილის რკალში და ადვილია Cisco როუტერის დაყენება. NAT დაყენება დეტალურად არის აღწერილი სხვა სტატიაში.

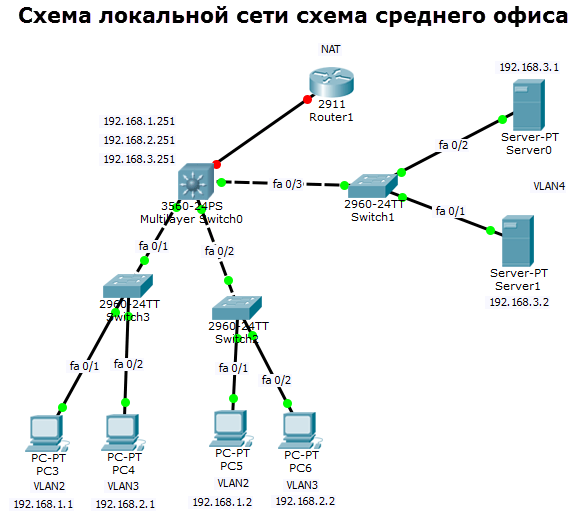

სქემა შუა ოფისისთვის

ღერძი ჰგავს შუა ოფისის ლოკალური არეალის სქემას. Є cisco 2911 როუტერი, რომელიც მოქმედებს როგორც ინტერნეტ კარიბჭე. Є core merezhі switch 3 უდრის Cisco 3560-ს. Vin იქნება მარშრუტირებული ადგილობრივი მოძრაობა mizh vlan merezhі. Cisco 3560-ში ჩაშენებულია სხვა თანაბარი Cisco 2960-ის 3 გადამრთველი, რომლებიც უკვე აკავშირებს ხაზის ბოლო გაფართოებებს. მერეჟას აქვს 3 ვლანი 2,3,4.

ჩამრთველი 1

მოდით შევხედოთ Switch1, სერვერის სეგმენტის პარამეტრებს. შედით გლობალური კონფიგურაციის რეჟიმში.

ჩართვა

კონფ ტ

ჩვენ ვქმნით vlan 4-ს

vlan 4

სახელი VLAN4

გასასვლელი

Zakinemo porti fa 0/1-2 VLAN4-ში

int დიაპაზონი fa 0 / 1-2

გადამრთველი რეჟიმის წვდომა

გადამრთველის წვდომა vlan 4

გასასვლელი

გააკეთე wr mem

ჩვენ დავაყენებთ საბარგულის პორტს fa 0/3, ჩვენ მხოლოდ გავთიშავთ vlan4 ტრაფიკს

int fa 0/3

გადამრთველი რეჟიმის საბარგული

switchport trunk დაშვებულია vlan 4

გასასვლელი

გააკეთე wr mem

Switch2 პაჩი

ყველა სერვერის სეგმენტით დასრულდა. მოდით გადავიდეთ იმავე დაყენებაზე Switch2-ზე და 3-ზე. ასე რომ, Switch2 Cisco 2960.

ჩვენ ვქმნით vlan 2 და vlan3 ჩვენს წინ.

ჩართვა

კონფ ტ

vlan 2

სახელი VLAN2

გასასვლელი

vlan 3

სახელი VLAN3

გასასვლელი

ახლა მნიშვნელოვანია, რომ ჩვენი პორტები დაკავშირებულია კომპიუტერებთან vlan-ის საჭიროების შემთხვევაში

int fa 0/1

გადამრთველი რეჟიმის წვდომა

გადამრთველის წვდომა vlan 2

გასასვლელი

int fa 0/2

გადამრთველის წვდომა vlan 3

გასასვლელი

ჩართეთ საბარგულის პორტი ინტერფეისზე fa 0/3 გამორთვის გარეშე

გასასვლელი

int vlan 3

IP მისამართი 192.168.2.251 255.255.255.0

გამორთვა არ არის

გასასვლელი

int vlan 4

IP მისამართი 192.168.3.251 255.255.255.0

გამორთვა არ არის

გასასვლელი

ნალაშტოვუემო მაგისტრალური პორტი

int fa 0/1

გადამრთველი რეჟიმის საბარგული

გასასვლელი

int fa 0/2

გადართვის პორტის მაგისტრალის encapsulation dot1q

გადამრთველი რეჟიმის საბარგული

switchport trunk დაშვებული vlan 2.3

გასასვლელი

int fa 0/3

გადართვის პორტის მაგისტრალის encapsulation dot1q

გადამრთველი რეჟიმის საბარგული

switchport trunk დაშვებული vlan 2.3

გასასვლელი

ჩართეთ მარშრუტიზაცია და შეინახეთ კონფიგურაცია

ip მარშრუტიზაცია

გააკეთე wr mem

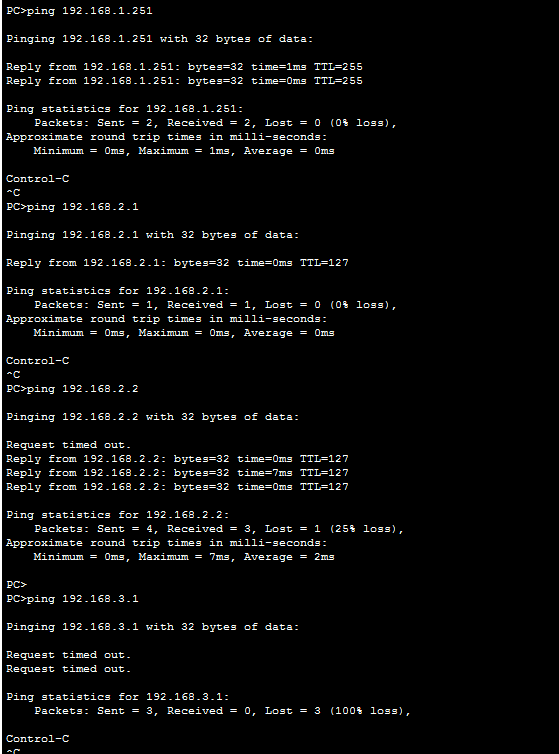

Ping გაკეთდება PC3-დან. იაკ ბაჩიმო, სერვერები ი მეორადი კომპიუტერებიგანყოფილებები.

როუტერი ასევე იხსნება და უკავშირდება ახალ TELNET-ს com-port კაბელის საშუალებით.

მის მოსაშორებლად სმიტიას წინა პლანზე, ჩვენ ვწერთ:

წაშალეთ startup-config

! და revantazhuєmosya

გადატვირთვა

ავტორიზაციის და წვდომის დაყენება SSH-ის საშუალებით

ჩართეთ პაროლების დაშიფვრა

სერვისის პაროლის დაშიფვრა

! vikoristovuemo ახალი მოდელი AAA i ადგილობრივი ბაზა koristuvachіv

ააა ახალი მოდელი

ააა ავტორიზაციის შესვლის ნაგულისხმევი ლოკალური

! ვიწყებთ ქორისტუვაჭას მაქსიმალური უფლებებით

მომხმარებლის სახელი ადმინისტრატორის პრივილეგია 15 საიდუმლო პაროლი

! მიუთითეთ როუტერის სახელი

მასპინძლის სახელი<...>

ip domain-name router.domain

! გენერირებული გასაღები SSH-სთვის

კრიპტო გასაღები გენერირება rsa modulus 1024

! SSH-ის დარეგულირება

ip ssh დროის ამოწურვა 60

ip ssh ავთენტიფიკაცია - ხელახლა ცდილობს 2

ip ssh ვერსია 2

! და იოგა ნებადართულია დისტანციურ კონსოლზე

ხაზი vty 0 4

სატრანსპორტო შეყვანა telnet ssh

პრივილეგიის დონე 15

მარშრუტის დაყენება

ჩართეთ პაკეტის დაჩქარებული გადართვა

ip cef

საათის რეგულირება

დროის ზონა GMT + 3

საათის დროის ზონა MSK 3 0

! სისტემის თარიღების განახლება NTP-ის საშუალებით

ntp განახლება-კალენდარი

! უმჯობესია დააყენოთ ntp სერვერები IP-ით, რადგან თუ DNS სერვერი მიუწვდომელია, მაშინ სახელის პარამეტრები შეიცვლება ...

ntp სერვერი NTP.SERVER.1.IP

ntp სერვერი NTP.SERVER.2.IP

კონფიგურაციების დაარქივება

კონფიგურაციის ყველა ცვლილების არქივის ჩათვლით, პაროლების მიმაგრება ჟურნალებში

არქივი

ჟურნალის კონფიგურაცია

ჟურნალის ჩართვა

სამალავები

! კონფიგურაციის შეცვლის ისტორია შეიძლება აღფრთოვანებული იყოს ბრძანებით

არქივის ჟურნალის კონფიგურაციის ყველა ჩვენება

DNS დაყენება

ნებადართული სახელების ჩართვა

ip დომენის ძიება

! შიდა DNS სერვერის ჩართვა

ip dns სერვერი

! დანიშნეთ DNS პროვაიდერი

ip სახელი-სერვერი XXX.XXX.XXX.XXX

! ყოველი შემთხვევისთვის, ჩვენ ვამატებთ საჯარო ნაწილს DNS სერვერები

ip name-server 4.2.2.2

ip name-server 8.8.8.8

ადგილობრივი ხაზების გაუმჯობესება

ჩართეთ Vlan1-თან დაკავშირებულ როუტერზე შიდა გადამრთველის პორტი

ინტერფეისი Vlan1

აღწერა === LAN ===

IP მისამართი 192.168.???.1

! ჩართეთ ინტერფეისის pidrakunok პაკეტები, რომლებიც გადაეცემა კლიენტებს - ხელით დააკვირდით ვინ აგზავნის ტრაფიკს

ip აღრიცხვის გამომავალი პაკეტები

! სტატისტიკის ნახვა შეგიძლიათ ბრძანებით

აჩვენე ip ბუღალტერია

! გაწმენდა

წმინდა IP აღრიცხვა

DHCP სერვერის დაყენება

ჩართეთ აქტიური მისამართები აუზიდან

ip dhcp excluded-მისამართი 192.168.?.1 192.168.???.99

! і nalashtovuєmo აუზის მისამართი

ip dhcp pool LAN

ქსელი 192.168.???.0 255.255.255.0

ნაგულისხმევი როუტერი 192.168.???.1

dns-სერვერი 192.168.???.1

ინტერნეტისა და Firewall-ის დაყენება

nalashtovuemo ფილტრი შეყვანის ტრაფიკი(ყველაფერი შემოღობილია ჩასაკეტად)

ip წვდომის სია გაფართოებული FIREWALL

დაუშვით tcp ნებისმიერი ნებისმიერი თანასწორობა 22

! მათ შორის საერთაშორისო მოძრაობის ინსპექტირება ადგილობრივი ბადემე ინტერნეტი

ip შეამოწმეთ სახელი INSPECT_OUT dns

ip შეამოწმეთ სახელი INSPECT_OUT icmp

ip შეამოწმეთ სახელი INSPECT_OUT ntp

ip შეამოწმეთ სახელი INSPECT_OUT tcp როუტერი-ტრაფიკი

ip შეამოწმეთ სახელი INSPECT_OUT udp როუტერი-ტრაფიკი

ip შეამოწმეთ სახელი INSPECT_OUT icmp როუტერი-ტრაფიკი

! nalashtovuemo პორტი ინტერნეტში

ინტერფეისი FastEthernet0 / 0

აღწერა === ინტერნეტი ===

IP მისამართი ???. ???. ???. ??? 255.255.255. ???

ip ვირტუალური ხელახალი შეკრება

ip გადაამოწმეთ უნიკასტის საპირისპირო გზა

არ არის ip გადამისამართება // ჩართეთ გადამისამართების გადამისამართება, თუ Cisco IOS მასპინძლობს პაკეტს ინტერფეისის შიგნით, რის შემდეგაც პაკეტი გაუქმებულია. შუალედური ინფორმაცია, გაგზავნილი როუტერის მიერ სხვადასხვა პორტის სკანირებით

არა ip Directed- Broadcast // ჩართეთ ჯგუფური IP მისამართის დაბლოკვა, რაც უზრუნველყოფს როუტერის დაბლოკვას, როგორც ფართოზოლოვანი მაუწყებლის სერვისის დაბლოკვის შეტევებში (DoS, Denial of Service შეტევები)

არა ip proxy-arp // ჩართეთ ARP პროქსი სერვისი

არ არის ip unreachables // ჩართეთ ICMP მიუწვდომელი გაფრთხილების გენერაცია

არა ip mask-reply // ჩართეთ ICMP Mask Reply გენერაცია

cdp არ არის ჩართული // CDP პროტოკოლის ჩართვა ინტერფეისზე

ip შეამოწმეთ INSPECT_OUT გარეთ

IP წვდომის ჯგუფი Firewall in

! კარგად, ბოლოს კარიბჭე

ip მარშრუტი 0.0.0.0 0.0.0.0 ???. ???. ???. ???

NAT დაყენება

ინტერნეტის ინტერფეისზე

ინტერფეისი FastEthernet0 / 0

ip nat გარეთ

! ლოკალურ ინტერფეისზე

ინტერფეისი Vlan1

ip nat შიგნით

! შექმენით IP-ს სია, რომელსაც შეუძლია NAT-ზე წვდომა

ip წვდომის სია გაფართოებული NAT

ნებართვა ip ჰოსტი 192.168. ???. ??? ნებისმიერი

! ჩართეთ NAT დარეკვის ინტერფეისზე

ip nat წყაროს სიაში NAT ინტერფეისი FastEthernet0 / 0 გადატვირთვა

! ჩვენ ვამოწმებთ პოპულარულ პროტოკოლებს

ip შეამოწმეთ სახელი INSPECT_OUT http

ip შეამოწმეთ სახელი INSPECT_OUT https

ip შეამოწმეთ სახელი INSPECT_OUT ftp

არასაჭირო სერვისების ჩართვა

არ არის სერვისი tcp-small-servers // ბლოკავს წვდომას უამრავ TCP სერვისზე

არ არის სერვისი udp-small-servers // ბლოკავს წვდომას უამრავ UDP სერვისზე

სერვისის თითი არ არის // მოთხოვნის მიღება თითის პროტოკოლის გამოყენებით

სერვისის კონფიგურაცია არ არის

სერვისის ბალიშის გარეშე // აკრიფეთ PAD

არა ip თითი

არ არის ip source-route // პაკეტების უარყოფა აშკარა მარშრუტით

არ არის ip http სერვერი // ჩართეთ HTTP სერვერი

არა ip http უსაფრთხო-სერვერი // ჩართეთ HTTPS სერვერი

არ არის ip bootp სერვერი // ჩართეთ BOOTP სერვერი

არ არის cdp გაშვება // ჩართეთ CDP პროტოკოლი გლობალურად

ამის შემდეგ ვისწავლეთ ქსელის გაფართოება სამი გზით (,), ლოგიკურია გაგრძელება და როუტერის დაყენება. მოდით შევამოწმოთ როუტერის ძირითადი პარამეტრები (რომლის შემოწმებაც ხშირად მოგიწევთ) და მივუთითოთ როუტერის ინტერფეისის IP მისამართი.

დავუშვათ, რომ 192.168.0.0/24 ქვეგანზომილებების შემდეგ 3 ქვეგანზომილებისთვის A, B და C (თითოეული 100, 50, 2 ჰოსტი) ავიღეთ შემდეგი ქვეგანზომილებები: A - 192.168.0.0/25, B - 192.128/26.0. C - 192.168.0.192/30.

პირველი მისამართი A ქვეშ უნდა მიენიჭოს fastethernet 0/0 როუტერის ინტერფეისს.

პირველი მისამართი B ქვეშ უნდა მიენიჭოს fastethernet 0/1 როუტერის ინტერფეისს.

პირველი მისამართი, რომელიც უნდა მიენიჭოს C-ს, უნდა მიენიჭოს სერიულ 0/0/0 როუტერის ინტერფეისს. უფრო მეტიც, კაბელის (DCE) ერთი ბოლოსთვის სერიული ინტერფეისისთვის აუცილებელია საათის სიჩქარის მინიჭება (სიგნალის სინქრონიზაციის საათის დაყენება), მაგრამ მეორესთვის (DTE) არ საჭიროებს მუშაობას.

// ასე დავასახელებ კომენტარებს.

Zavantageti vikonane zavdannya nalashtuvannya როუტერი

გთხოვთ გადმოწეროთ ფაილი PacketTracer ემულატორის პროგრამის პაროლით, გახსენით და გადახედეთ განხორციელებას (კონსოლის შესვლის პაროლი არის cisco, პრივილეგიის რეჟიმისთვის - კლასი).

გაითვალისწინეთ, რომ PC1-ს შეუძლია PC2-ის პინგირება ჩვეულებრივ, მაგრამ მას არ შეუძლია PC3-ის პინგირება. Tse v_dbuvaєtsya დაუდგენია მარშრუტიზაციის გზით. ახლა კი ჩვენ მომავალ საწოლში ვართ;)

როუტერის რეგულირება კონფიგურაციის კოპირებაზე

- როუტერის ავტომატური ძირითადი ინსტალაციისთვის (სხვა ყველაფერი) შეიტანეთ შემდეგი ნაბიჯები:

- 1. დააკოპირეთ ქვემოთ მოცემული ტექსტი ბუფერში: ყველაფრის გაკეთების შემდეგ დააწკაპუნეთ მარჯვენა ღილაკინანახის მიხედვით და აირჩიეთ "ასლი".

- 2. საჭიროების შემთხვევაში, გაასუფთავეთ როუტერი ყველა განახლებისა და ხელახალი ავარიის შემდეგ.

- 3. გადადით გლობალური კონფიგურაციის რეჟიმში და აირჩიეთ HyperTerminal მენიუ „Edit“, ხოლო ახალში „Transfer host computer“.

- 4. Obov'yazkovo შეცვალეთ პარამეტრები დამატებითი show running-config ბრძანებისთვის

- 5. საჭიროების შემთხვევაში, ჩართეთ ინტერფეისი გამორთვის გარეშე ბრძანებით კანის ინტერფეისის რეჟიმში

თუ პირველად შეხვდებით ცისკოს ფლობას, მაშინ აბსოლუტურად აშკარაა, რომ თქვენ უნდა გაიგოთ, როგორ გაუმკლავდეთ მას, შექმენით თქვენი პირველი კორისტუვაჩი, დაასახელეთ თქვენი სახელი, დააყენეთ საათი, გაზარდოთ თქვენი შესაძლებლობები. დისტანციური კავშირიდა ა.შ.

ეს სტატია მივუძღვენი არაერთ მსგავს კვებას და, შედეგად, დავარქვი "პოჩატკოვი" Cisco მარშრუტიზატორები„მინდა პატივი სცეს იმას, რომ ჩვენ დეტალურად არ შევალთ პარამეტრებში, უბრალოდ გადავხედავთ რამდენიმე ვარიანტს, რათა დედებმა თემებზე წარდგენა დასჭირდეს.

ოტჟე, ტექსტის წასაკითხად, გადავიდეთ შეუფერხებლად მარჯვნივ.

ცისკოს როუტერის ჭამის შემდეგ ხელში ჩავდოთ.

ზავდანნია, როგორ გავიმარჯვებთ:

1) გაეცანით ინტერფეისს.

2) მნიშვნელოვანია, რომ ისინი თანაბარია წვდომასთან.

3) გვაინტერესებს რა არის კონფიგურაციის რეჟიმი.

4) დააყენეთ ისეთი პარამეტრები, როგორიცაა ვირობუს დასახელება, დომენის სახელი, საათი.

5) მოდით გადავიდეთ პორტის დაყენების რეჟიმში და დავამატოთ მათ IP მისამართები.

6) დააყენეთ პაროლი პრივილეგიის რეჟიმისთვის და შექმენით პაროლი ადგილობრივ მონაცემთა ბაზაში.

7) დააყენეთ დისტანციური კავშირის შესაძლებლობა ტელენეტის საშუალებით

8) დააყენეთ დისტანციური კავშირი ssh-ის საშუალებით

1. შეაერთეთ დანართთან დამატებითი კონსოლის კაბელისთვის

დასაწყებად დააჭირეთ RETURN.

აი, როგორ მოიხმარება Enter ჩვენს კონსოლში:

როუტერი>

კარგი, მოდით ვცადოთ გაოცება როგორ მუშაობს. ჩვენ ვაჭერთ "?" და ბაჩიმო დაახლოებით წინ გადადგას:

როუტერი>?

Exec ბრძანებები:

გამორთეთ პრივილეგირებული ბრძანებების გამორთვა

ჩართეთ პრივილეგირებული ბრძანებების ჩართვა

exit გასვლა EXEC-დან

დახმარება ინტერაქტიული დახმარების სისტემის აღწერა

გამოსვლა EXEC-დან გასვლა

ვფიქრობ, თქვენ უკვე მიხვდით, რომ ჩვენ სწრაფად მივეცით მინიშნება და დავეხმარეთ ამ ეტაპზე ჩვენთვის ხელმისაწვდომ ყველა ბრძანებას. უფრო მეტიც, მოდით ვცადოთ ეს ასე:

როუტერი> ჩართე?

<0-15>დონის ჩართვა

ხედი დაყენებულია არსებულ ხედში

Cisco მოგვთხოვს, გაჩვენოთ ჩვენთან ბრძანების დისტანციური ჩაწერის ვარიანტები. ვარიანტი გამომწვევად უფრო ძვირია, მაგრამ რაც მთავარია, ის ხელმისაწვდომია ბრძანების დაწერის ნებისმიერ ეტაპზე.

მოდით ვცადოთ ასეთი ახალი ღერძი:

როუტერი>ე?

გასვლის ჩართვა

ასე რომ, ჩვენ შეგვიძლია დავდოთ ნიშანი "?" აბსოლუტურად ნებისმიერ ადგილას და ცისკო გაგვივრცელებს პროდოვჟენნიას ყველა შესაძლო გზას. ამ შემთხვევაში, მე ვცდილობ გავერკვიო, როგორია სიმბოლო "e" cisco, რომ ორი ბრძანება ეფუძნება მოცემულ კრიტერიუმებს და ვაჩვენო რა არის ბრძანებები.

მიუთითეთ მუშუ, რომ არ არის სავალდებულო ბრძანებების მთლიანობაში აკრეფა, ასე რომ თქვენ შეგიძლიათ გამოხვიდეთ სისკოდან გასვლის ბრძანების ხელახლა აკრეფის გარეშე. Dosit bude აკრიფეთ "ex". როდესაც აკრეფთ ბრძანებებს "სრული obsyaz" უნდა გვესმოდეს, რომ სისტემა არ არის დამნაშავე არჩევანში და შესაძლებელია ერთი ბრძანების იდენტიფიცირება, რომელიც შეესაბამება მოცემულ კრიტერიუმს.

2. საერთო ჯამში, სისტემაში არის 16 შესაძლო თანაბარი წვდომა 0-დან 15-მდე. გასაგებად დაგვჭირდება მხოლოდ 3.

პრივილეგიის დონე 0 - რეჟიმი, რომელშიც შევცვალეთ როუტერთან დაკავშირებისას

პრივილეგიის დონე 1 - დავალებები koristuvach რეჟიმისთვის, რომელიც მოიცავს koristuvalnik ბრძანებებს

პრივილეგიის დონე 15 - პრივილეგირებული რეჟიმი, რომელიც მოიცავს ყველა ბრძანებას. თუ გსურთ მისი გამოყენება, ჩაწერეთ enable ბრძანება, რის შემდეგაც შეგიძლიათ შეცვალოთ "Router>" და გამოიყენოთ "Router #". ნიშანი "#" ნათელია და ნიშნავს, რომ ჩვენ ვართ პრივილეგირებულ რეჟიმში.

ოტჟე ოტრიმუემო

როუტერი>- გადაუდებელი რეჟიმი

როუტერი > ჩართვა- ჩვენ ვწერთ ბრძანებას პრივილეგირებულ რეჟიმში გადასვლისთვის

როუტერი #- პრივილეგირებული რეჟიმი

3. მე-2 წერტილში ვსვამდით პრივილეგირებულ რეჟიმში. ახლა, თუ გვსურს როუტერზე ვირობლაცია, იქნება ეს nalashtuvannya, დაგვჭირდება გადართვა კონფიგურაციის რეჟიმში. რა სიჩქარით არის ის configure terminal ბრძანებით, წინააღმდეგ შემთხვევაში შეგიძლიათ სწრაფად აკრიფოთ conf t

როუტერი # conf t

როუტერი (კონფიგურაცია) #- კონფიგურაციის რეჟიმი, სადაც შეგიძლიათ გააკეთოთ საჭირო პარამეტრები

4. ახლა შეგიძლიათ სცადოთ ნაკერების რიგი. დამნაშავე ვარ, რომ ფიქსირებულ სახელს პირდაპირ აუცილებელს დავამატებ, დომენი ერთი საათია არ ვიცი. თუმცა არა დანარჩენი სტატია, როგორც თქვენ წაიკითხეთ, შესაძლებელია, რომ ამ პარამეტრების დაყენება კვლავ კარგ ფორმაში იყოს ტაძარში.

რა გავაკეთო მის გამოსასწორებლად, მას სწრაფად დავამატებ hostname ბრძანებით

როუტერი (კონფიგურაცია) #hostname TEST

TEST(კონფიგურაცია)#- ახალი მე დავამატებ ტესტს, ასე რომ ჩვენ შეგვიძლია მშვენივრად ბაჩიტი

დომენის სახელის კონფიგურაციისთვის, დააჩქარეთ ის ip domain-name ბრძანებით

TEST (კონფიგურაცია) #ip domain-name test.ru-ახლა ჩვენი დომენის სახელი test.ru

საათის რეგულირება უფრო რთული წვრილმანია, რასაც ემატება დროის სარტყლის კორექტირება და არა შუა საათი. დროის ზონის დასაყენებლად, ჩვენ ვაჩქარებთ მას საათის დროის ზონის ბრძანებით.

TEST (კონფიგურაცია) # საათის დროის ზონა MSK +4- მოსკოვში ვიცვლი, ასე რომ, დროის ზონა არის +4

პერიოდის ტრივალურობის შესაცვლელად საჭიროა კონფიგურაციის რეჟიმში შესვლა და საათის დაყენების ბრძანების დაჩქარება, რათა სიტყვასიტყვით ითარგმნოს „საათი დაყენებული“.

TEST (კონფიგურაცია) #exit- ჩანს კონფიგურაციის რეჟიმიდან

თქვენ შეგიძლიათ შეცვალოთ ჩვენი პარამეტრები შოუ ბრძანების დახმარებით.

TEST # საათის ჩვენება

16:03:28.183 MSK ხუთ 21 თებერვალი 2013 წ- ჩვენი ნალაშტუვანის შედეგი

ასე რომ, ყველა კონფიგურაციის სანახავად, შეგიძლიათ დააჩქაროთ ის show run ბრძანებით

TEST # შოუ გაშვება

Visnovok შედეგი მოცემული ბრძანება დაასრულოს მოცულობა და მე არ დავდებ იოგას. მე მხოლოდ ვიტყვი, რომ შედეგი არის ინფორმაციის შეგროვება ყველა იმ პარამეტრის შესახებ, რომელიც როუტერზეა.

5. მოდით შევხედოთ პორტის პარამეტრებს როუტერზე და დავაყენოთ ip მისამართები.

პორტი შიგნით მაქმანის ფლობა Cisco-ს ეწოდება ინტერფეისი. ხელმისაწვდომი ინტერფეისების სიის საჩვენებლად, შეგიძლიათ გამოიყენოთ show interfaces ბრძანება. თუმცა, თქვენ დაასრულებთ ვისნოვკას მოცულობას. უფრო კომპაქტური ხედვისთვის, შეგიძლიათ დააჩქაროთ show ip int brief ბრძანებით

TEST # ჩვენება ip int bri

ინტერფეისის IP მისამართი კარგია? მეთოდის სტატუსის პროტოკოლი

Embedded-Service-Engine0 / 0 მინიჭებული არ არის YES NVRAM ადმინისტრაციულად გაუქმებულია

GigabitEthernet0 / 0 არ არის მინიჭებული YES NVRAM ქვემოთ

GigabitEthernet0 / 1 არ არის მინიჭებული YES NVRAM ქვემოთ

ახლა ჩვენ შეგვიძლია შევამოწმოთ ხელმისაწვდომი ფიზიკური პორტების სია. ვარაუდი არის, რომ GigabitEthernet0 / 0 პორტი უკავშირდება ქვეგანზომილებას 192.168.0.0 ქვეგანზომილების ნიღბით 255.255.255.0, ხოლო GigabitEthernet0 / 1 პორტი უკავშირდება ქვეგანზომილებას 192.168.168.0.0 ქვეგანზომილებას .5dimension .250. როგორც ჩანს, ჩვენ დავწერეთ ამოცანები GigabitEthernet0 / 0 ip მისამართი 192.168.0.1 და GigabitEthernet0 / 1 IP მისამართი 192.168.1.1. ყველაფერი საჭიროა იმისათვის, რომ პირველი რიგის კომპიუტერებმა გადავიდნენ სხვა იარუსების კომპიუტერებზე და ნავპაკიზე. ჩვენ შეგვიძლია გავაგრძელოთ კონფიგურაცია.

TEST # conf t- გადადით კონფიგურაციის რეჟიმში

TEST (კონფიგურაცია) #interface gigabitethernet0/0- ინტერფეისის ბრძანება საშუალებას გვაძლევს გადავიდეთ როუტერზე საჭირო პორტის დაყენების რეჟიმში

TEST (config-if) #ip მისამართი 192.168.0.1 255.255.255.0- დააყენეთ ip მისამართი ქვედანაყოფისთვის 192.168.0.0

TEST (config-if) #no shutdown- ჩართეთ პორტის ბრძანება როუტერზე

TEST (config-if) #exit- როგორც ჩანს, პორტის პარამეტრებიდან

TEST (კონფიგურაცია) #int gi0 / 1- სხვა პორტში მივდივართ ნალაშტუვანიაში. პორტების სახელი შეიძლება შემოკლებული იყოს როგორც ნაჩვენებია ამ ხედში

TEST (config-if) #ip მისამართი 192.168.1.1 255.255.255.0- დააყენეთ ip მისამართი ქვედანაყოფისთვის 192.168.1.0

TEST (config-if) #exit

ყველა IP მისამართი დაფიქსირდა და ბმულები 192.168.0.0 და 192.168.1.0 ბმულებს შორის დაფიქსირებულია.

ვთქვათ, შეგვიწყალეს და დავაყენეთ არასწორი ip მისამართი (არ იყოს 192.168.0.2), ან არასწორად შეიყვანეთ ნიღაბი, შემდეგ შეგიძლიათ შეცვალოთ ის ბრძანების "არა"-ს დახმარებით. Მაგალითად:

TEST (config-if) #no ip address 192.168.0.2 255.255.255.0 - ბრძანება გაცემულია ინტერფეისზე ip მისამართის 192.168.0.2 შესაცვლელად.

ბრძანება "არა" ჩერდება მხოლოდ IP მისამართის პარამეტრამდე. თქვენ შეგიძლიათ შეამოწმოთ იგი როუტერის სხვა პარამეტრების შესამოწმებლად.

6. ჩვენ უკვე ვიცით პრივილეგირებულ რეჟიმში ვახშამი, მეტიც, ყოველგვარი ნებართვის გარეშე გაგვაძარცვეს. Proponuyu, უსაფრთხოების გასაუმჯობესებლად, დააყენეთ პაროლი პრივილეგირებული რეჟიმისთვის. შეგიძლიათ ამის გაკეთება დახმარებისთვის საიდუმლო ბრძანების გასააქტიურებლად

TEST # conf t

TEST (კონფიგურაცია) #enable secret 0 cisco- ახლა ჩვენი პაროლი პრივილეგიის რეჟიმისთვის იქნება cisco. Mushu დააყენა, რომ 0 ნიშნავს, რომ ჩვენ შევიყვანთ პაროლს უბრალო ტექსტში. ვინაიდან პაროლი დაშიფრულ ხედში გვაქვს, შეგვიძლია ავირჩიოთ სხვა ვარიანტი. ნახეთ, რა ვარიანტები შეგიძლიათ საიდუმლოს ჩართვაში?

TEST (კონფიგურაცია) #enable secret?

0 განსაზღვრავს, რომ არ დაშიფრული პაროლი მოჰყვება

4 განსაზღვრავს, რომ SHA256 დაშიფრული საიდუმლო მოჰყვება

5 განსაზღვრავს MD5 ENCRYPTED საიდუმლოს მოჰყვება

LINE არადაშიფრული (მკაფიო ტექსტი) "ჩართვა" საიდუმლო

დონე დააყენეთ exec დონის პაროლი

კარგად, ჩვენ დავაყენეთ პაროლი პრივილეგირებული რეჟიმისთვის. ვცდილობ სისტემაში შევქმნა ჩემი მძლავრი კორისტუვაჩა, რომელსაც მომავალში გავაფორმებთ დანართთან დისტანციურად ტელნეტის ან ssh-ის საშუალებით დასაკავშირებლად.

რომელი Damo ღერძისთვის არის შემდეგი ბრძანება:

TEST (კონფიგურაცია) #username user1 პრივილეგია 15 საიდუმლო პაროლი1

შედეგად, სისტემა შექმნის პაროლს სახელით user1, პაროლი პაროლი1 და თანაბარი წვდომა 15 (პრივილეგიის რეჟიმი)

7. ჩვენ გვაქვს є pіdmerezhi, є koristuvach ადგილობრივ მონაცემთა ბაზაში. ახლა თქვენ შეგიძლიათ დაუკავშირდეთ გაფართოებას ტელნეტის საშუალებით. ვისთვისაც დაგვჭირდება გადასვლა ხაზის vty setup-ზე (ვირტუალური ტერმინალის ხაზი). გადავიდეთ კონფიგურაციაზე და ყველაფერი გაირკვევა.

TEST # conf t- გადადით კონფიგურაციის რეჟიმში

TEST (კონფიგურაცია) #line vty 0 4- ჩვენ გადავდივართ ტერმინალის ხაზების მონტაჟზე. on მინაშენებითქვენ ასევე შეგიძლიათ შეცვალოთ ტერმინალის ხაზების რაოდენობა. ჩვენსას აქვს 5 ქულა, რაც 0-დან 4-მდეა, რაც ნაკრებშია ნაჩვენები. ტერმინალის ხაზების რაოდენობა როუტერთან შესაძლო ერთსაათიანი კავშირების რაოდენობაზე საუბარი. თუ ერთი დაკავშირებულია, მაშინ პირველი უფასო ხაზი vty მოგეცემათ.

TEST (config-line) #transport input telnet- ჩვენ ვამბობთ, რომ შეგიძლიათ დაუკავშირდეთ ჩვენს შენობას შორს დახმარებისთვის ტელნეტისთვის

TEST (კონფიგურაციის ხაზი) #login local- ბრძანება მოცემულია სალაპარაკოდ, შეგიძლიათ შეხვიდეთ vty-ით ვიკორისტის მონაცემთა კორისტუვაჩების ადგილობრივ მონაცემთა ბაზაში. ცხადია, ჩვენ შეგვიძლია შევიდეთ კორისტუვაჩის ქვეშ, რაც გაკეთდა მე-6 პუნქტში.

ახლა თქვენ შეგიძლიათ დაუკავშირდეთ დანართს დისტანციურად ტელნეტის დახმარებით, რაიმე სახის კომპიუტერიდან 192.168.0.0 ან 192.168.1.0 შექმნამდე.

8. ტელნეტის ხელით დამუშავება, მაგრამ არა უსაფრთხოდ, მას, ვინც რაც შეიძლება მალე გადასცემს ლოგინს და პაროლს. ასე რომ, თუ ვინმეს სჭირდება საჭირო პაკეტის ცოდნა, მაშინ შეგიძლიათ შეცვალოთ პაროლი. ამიტომ, გირჩევთ, დაუკავშირდეთ ssh პროტოკოლით. ვისთვისაც აუცილებელია ვიმოგის რიგის დაძლევა. აუცილებელია პარამეტრების მითითება ჰოსტის სახელი (div. Item 4), domain-name (div. Item 4), რადგან დაშიფვრისთვის ეს დამოკიდებულია ამ პარამეტრებზე და ასევე აუცილებელია დაშიფვრის წყვილი გასაღებების გენერირება, დამატებითი. ბრძანება:

TEST (კონფიგურაცია) #კრიპტო გასაღები აგენერირებს rsa მოდულს 1024- ჩვენი გასაღებების 1024 დაშიფვრა.

ახლა აუცილებელია ssh კავშირების დაშვება ჩვენს vty ხაზებზე.

TEST (კონფიგურაცია) #line vty 0 4- ჩვენ გადავდივართ ტერმინალის ხაზების მონტაჟზე

TEST (config-line) #transport input telnet ssh- ჩვენ ვეუბნებით ჩვენს outhouse, რომ შეგიძლიათ დაკავშირება როგორც telnet, ასევე ssh-ის საშუალებით. თქვენ შეგიძლიათ რეალურად შეიყვანოთ მხოლოდ ssh, მაგრამ თქვენ აღარ შეგიძლიათ ტელნეტის საშუალებით დაკავშირება.

TEST (config-line) შესვლა ლოკალური- ჩვენ ვამბობთ როუტერი vikoristovuvaty ადგილობრივი მონაცემთა ბაზა koristuvachіv. თუ თქვენ უკვე გაეცათ იგივე ბრძანება მე-7 პუნქტში, მაშინ არ არსებობს obov'yazkova.

ყველა. ახლა თქვენ შეგიძლიათ დაუკავშირდეთ ჩვენს, მე დავამატებ მას დისტანციურად და უსაფრთხოდ დახმარებისთვის ssh.

დასასრულს, შევინახავ ყველა პარამეტრს, რომელიც ჩვენ გავაკეთეთ ჩაწერის ბრძანებით. ამ რეიტინგში ხელახალი გაუმჯობესების შემდეგ დავამატებ შესანახად ყველა პარამეტრს. მაშინაც კი, თუ თქვენ არ დაზოგავთ ფულს, მაშინ დანართების ხელახალი გაფართოების შემდეგ, ჩვენ "უდანაშაულოდ" არაფერს გავასუფთავებთ ახალზე.

TEST# დაწერე

შენობის კონფიგურაცია...

ქვეჩანთა: ძირითადი ნაკერიჩვენი როუტერი დასრულებულია. ახლა ჩვენ ცოტა რამ ვიცით Cisco მარშრუტიზატორებზე და როგორ ვიმუშაოთ მათთან. მე spodіvayus მოგაწოდეთ სტატია Bula Korisna.

შევხვდებით სწრაფ სიახლეებს და ახალ პოსტებს ;)

შეიცვალა თარიღი: სამშაბათი, 17 სექტემბერი 2013 წ