VPN გვირაბი. pptr ან l2tp პორტების კონფიგურაცია

21-ე საუკუნეში საინფორმაციო ტექნოლოგიებს თითქმის ნებისმიერი ადამიანის ცხოვრებაში უცნობი ადგილი უკავია. როგორც ჩანს, 80 წლის ბებია სოფლიდან, რომელმაც კომპიუტერის ჩართვა არ იცის, ყოველთვის მათთან არის დაკავშირებული. მონაცემთა ბაზები, საბანკო ანგარიშები, ღრუბლოვანი ჩანაწერები მყისიერ მესინჯერებში - ეს უზრუნველყოფს უსაფრთხოების მაღალ დონეს. ინტერნეტი, რომელიც გლობალურ მასშტაბამდე გაიზარდა, ისევე როგორც ნებისმიერი სხვა მექანიზმი, რთული დიზაინით, უფრო თხევადი ხდება. კონფიდენციალური ინფორმაციის დასაცავად გამოიყენეს VPN ტექნოლოგია.

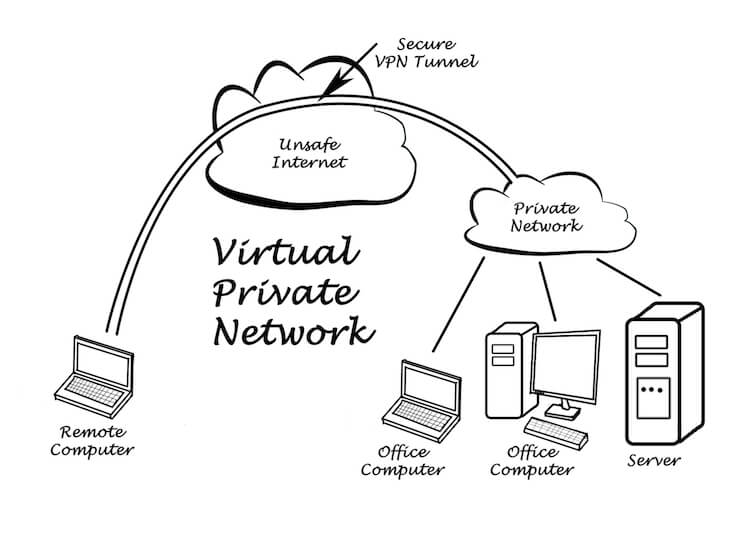

VPN კავშირი (ინგლისური ვირტუალური პირადი ქსელიდან - ვირტუალური კერძო ქსელი) არის ტექნოლოგია, რომელიც საშუალებას გაძლევთ ინდივიდუალურად ჩამოაყალიბოთ ადგილობრივი ქსელი ინტერნეტ ქსელის მონაწილეებს შორის, რომლებიც ფიზიკურად არ არიან დაკავშირებული პირდაპირ კავშირებთან. ეს არის გლობალურ საზღვარზე, რაც უზრუნველყოფს კავშირების კვანძებს შორის, რომლებიც კლიენტის მხარეს იქმნება პირდაპირ.

რაც გჭირდებათ არის VPN კავშირი და როგორ მუშაობს იგი

როგორ მუშაობს VPN კავშირი

ვირტუალური VPN ქსელიმიჰყვება ფიქსირებული კავშირის დამყარების პრინციპს. ბმულები შეიძლება დამყარდეს უშუალოდ იმავე დონის ორ კვანძს შორის („ზღვარი-ზღვარი“ ან „კლიენტ-კლიენტი“ პრინციპის დაცვით), ან (რაც უფრო ფართოა) ქსელსა და კლიენტს შორის. ერთ-ერთი ელემენტი (კავშირის ინიციატორი სერვერი) პასუხისმგებელია დედა სტატიკურ (მუდმივ) IP მისამართზე, რომლის უკანაც იგი დაკავშირებულია სხვა ქსელის კვანძებთან. სერვერზე იქმნება წვდომის წერტილი, როგორც კარიბჭე, ინტერნეტთან წვდომით. მის მოსვლამდე, ქსელის სხვა მონაწილეები, კავშირი ნაჩვენებია იზოლირებული გვირაბის სახით.

ყველა გადამრთველი კვანძისთვის, რომლის მეშვეობითაც მონაცემთა პაკეტები გადის, ინფორმაცია დაშიფრულია. იგი გადაცემულია როგორც განურჩეველი ნაკადი, რომლის გადატვირთვა ჰაკერებს არაფერს მისცემს. კოდირება-გაშიფვრის გასაღებები მრავალი პროტოკოლისთვის (მაგალითად, OpenVPN) ინახება მხოლოდ ბოლო მოწყობილობებზე. და მათ გარეშე, ბოროტმოქმედები ვერაფერს გამოიმუშავებენ დაგროვილი მონაცემებით. მაქსიმალური უსაფრთხოებისთვის, არქივები სერტიფიკატებითა და გასაღებებით (შესაძლებელი VPN ქურდობის გარეშე) შეიძლება გაიგზავნოს დაშიფრული ან ხელით გადაიტანოს ფლეშ დისკზე. ასეთ სიტუაციაში, მესამე მხარის კომპიუტერში შეღწევის შესაძლებლობა ნულამდე მცირდება.

საუკეთესო VPN, რომელიც გჭირდებათ

პირდაპირი ზარი

ინტერნეტით სარგებლობისას მონაწილეებს შორის ფიზიკური მანძილი და მონაცემთა გაცვლის მარშრუტის სირთულეს მნიშვნელობა არ აქვს. IP მისამართის და DNS კვანძების ჩაკეტვით, შეგიძლიათ უარყოთ სხვა კომპიუტერზე წვდომა მსოფლიო ქსელიდან დედამიწის ნებისმიერი კუთხიდან. კომუნიკაციის უსაფრთხოება ძალზე მნიშვნელოვანია, განსაკუთრებით კონფიდენციალური ინფორმაციის გაცვლისას. რაც უფრო მეტ გადართვის წერტილს (როუტერები, კარიბჭეები, ხიდები, კვანძები) გადის მონაცემები, მით უფრო დიდია ალბათობა იმისა, რომ კრიმინალები გადალახონ. კომპიუტერის ან სერვერის სხვადასხვა ფიზიკური პარამეტრი (მაგალითად, მისი IP მისამართი) - სხვადასხვა კავშირის მეთოდების გამოყენებით, ჰაკერებს შეუძლიათ შეაღწიონ მასში პაროლის უსაფრთხოების დარღვევით. სწორედ ამ შეტევას შეუძლია VPN პროტოკოლის გატაცება.

რესურსებზე წვდომის განბლოკვა

VPN ფარიკაობის კიდევ ერთი ფუნქციაა დაბლოკილ რესურსებზე წვდომის დაშვება. როგორც რეგიონის ტერიტორიაზე, სხვა სიტყვებით რომ ვთქვათ, არსებობს ინტერნეტის ცენზურა (როგორც ჩინეთია) - მის მოქალაქეებს შეიძლება შეუზღუდონ წვდომა გარკვეულ რესურსებზე. უცხოური VPN სერვერებიდან გასვლა საშუალებას გაძლევთ აღმოფხვრათ რეპრესიების საფრთხე ტოტალიტარულ ქვეყნებში ოპოზიციური ძალების წარმომადგენლებისთვის. გამართავს ორგანოები, რომლებიც არღვევენ სიტყვის თავისუფლებას (როგორიცაა ჩინეთი და DPRK) ვერ შეძლებენ გამოიყენონ „იდეოლოგიურად უსარგებლო“ რესურსების ხედვა, რაც ვარაუდობს, რომ პროვაიდერებმა უზრუნველყონ ყველა მოპარული მონაცემების სარეზერვო ასლი.

ზოგიერთ ონლაინ სერვისს შეუძლია დაბლოკოს კლიენტებზე წვდომა ქვეყნებიდან და რეგიონებიდან, სადაც ისინი ოფიციალურად არ არიან წარმოდგენილი. ასევე შესაძლებელია ონლაინ თამაშების, საერთაშორისო გადახდის სისტემების ჩაშლა, ვაჭრობა მაიდანჩიკით, ონლაინ მაღაზიები, ციფრული კონტენტის ონლაინ დისტრიბუციის სისტემები (მუსიკა, ფილმები, თამაშები). VPN სერვერი, რომელიც დაფუძნებულია რეგიონში, სადაც წვდომა ნებადართულია, აღიარებს ასეთ შეზღუდვებს და საშუალებას გაძლევთ განახორციელოთ შესყიდვები.

დაიცავით ბოროტი პირადი რესურსებისგან

კიდევ ერთი მიზეზი, რის გამოც კერძო კლიენტებს სჭირდებათ VPN კავშირი, არის დისტანციური ადმინისტრირება. თუ გსურთ დაიცვათ თქვენი სერვერი მაქსიმალურად მესამე მხარისგან, შეგიძლიათ შექმნათ თეთრი სია» IP მისამართები, რომლებიც ახალზე წვდომის საშუალებას იძლევა. თუ რომელიმე მათგანი (მისამართი) ეკუთვნის კერძო VPN სერვერს, შეგიძლიათ უსაფრთხოდ დაუკავშირდეთ ადმინისტრაციულ სერვერს მსოფლიოს ნებისმიერი ადგილიდან, დაშიფვრის დაშიფვრის გამოყენებით. მნიშვნელოვანია, რომ ადმინისტრატორმა დარწმუნდეს, რომ თქვენ ადრე დაუკავშირდით ავტორიზებული ტერმინალიდან და ადმინისტრატორი არ შეიძლება გადავიდეს ბოროტზე.

კომერციული საიდუმლოების დაცვა

VPN პროტოკოლები, სავარაუდოდ, ხელმისაწვდომი იქნება კომერციული სტრუქტურებიდან, რომლებიც მოქმედებენ ეკონომიურ ფასად. ვირტუალური უსაფრთხოების ბარიერი ხელს უშლის ჰაკერებს საიდუმლოების მოპარვაში ან სავაჭრო საიდუმლოებებისა და ტექნოლოგიების გამჟღავნებაში. უსაფრთხოების მუშაკებს, რომლებსაც, როგორც მათი მომსახურების ვალდებულების ნაწილს, უნდა ჰქონდეთ წვდომა კომპანიის ქსელის რესურსებზე სახლში ან სამსახურში, შეუძლიათ ორგანიზება გაუწიონ კავშირებს VPN-ის მეშვეობით კორპორატიული ქსელისთვის საფრთხის ჩარევის გარეშე.

ამჟამად, ტელეკომუნიკაციების სამყარო უფრთხილდება ვირტუალური კერძო ქსელების მიმართ ინტერესის გაზრდას (Virtual Private Network - VPN). ეს გამოწვეულია კორპორატიული ხარჯების შემცირების აუცილებლობით დისტანციურ ოფისებთან და დისტანციურ კორესპონდენტებთან იაფი კავშირების უზრუნველსაყოფად. ინტერნეტ საზღვარი. მართალია, ინტერნეტის საშუალებით მრავალ ფენასთან დაკავშირებული სერვისების იგივე ხელმისაწვდომობით, მაგალითად, Frame Relay კავშირებით, შეგიძლიათ შეამჩნიოთ ხელმისაწვდომობის მნიშვნელოვანი განსხვავება. თუმცა, აუცილებელია აღინიშნოს, რომ ინტერნეტით კომუნიკაციისას, მონაცემთა გადაცემის უსაფრთხოება დაუყოვნებლივ დგება სასწორზე, რაც განპირობებულია კონფიდენციალურობისა და მთლიანობის უზრუნველსაყოფად სპეციალური მექანიზმების საჭიროებით. გადაცემული ინფორმაცია. ასეთი მექანიზმების საფუძველზე შექმნილ სერვისებს VPN ეწოდა.

გარდა ამისა, ხშირად ყოველდღიური ადამიანები, რომლებიც ავითარებენ თავიანთ ბიზნესს, განიცდიან ფასების მნიშვნელოვან ზრდას. ეს შეიძლება მოიცავდეს მოგზაურობებს ჩვენი ქვეყნის შორეულ ნაწილებში ან საზღვარგარეთის ქვეყნებში. ხშირად ადამიანებს სჭირდებათ წვდომა მათ ინფორმაციაზე, რომელიც ინახება სახლის კომპიუტერზე ან კომპანიის კომპიუტერზე. ამ პრობლემის მოგვარება შესაძლებელია იმავე ხაზზე სხვა მოდემზე დისტანციური წვდომის ორგანიზებით. სატელეფონო ხაზი გარკვეულწილად განსაკუთრებულია. ამ გადაწყვეტილების მცირე ნაწილი ის არის, რომ მეორე მხრიდან ზარი რამდენიმე პენი ღირს. არსებობს კიდევ ერთი გამოსავალი, სახელწოდებით VPN. VPN ტექნოლოგიის უპირატესობა ის არის, რომ დისტანციური წვდომის ორგანიზება ხდება არა სატელეფონო ხაზით, არამედ ინტერნეტით, რაც გაცილებით იაფი და მარტივია. ჩემი აზრით, ტექნოლოგია. VPN-ს აქვს ფართო გაფართოების პერსპექტივა მთელ მსოფლიოში.

1. VPN ქსელის კლასიფიკაციის კონცეფცია, მისი დანიშნულება

1.1 რა არის VPN

VPN(ინგლისური: Virtual Private Network - ვირტუალური კერძო ქსელი) - ლოგიკური ქსელი, რომელიც აგებულია სხვა ქსელზე, როგორიცაა ინტერნეტი. მიუხედავად იმისა, ვინც კომუნიკაციას უწევს საჯარო ქსელების მეშვეობით დაუცველი პროტოკოლების გამოყენებით, დაშიფვრა გამოიყენება მესამე მხარის არხების დახურვისთვის ინფორმაციის გაცვლისთვის. VPN საშუალებას გაძლევთ დააკავშიროთ, მაგალითად, ორგანიზაციის რამდენიმე ოფისი მათ შორის უკონტროლო არხების ერთ ქსელში.

თავისი არსით, VPN-ს აქვს დიდი ძალა ნანახი ხაზის ავტორიტეტების მხრიდან, რომელიც იფეთქებს ფარულად მისაწვდომ საზღვარს შორის, მაგალითად. დამატებითი გვირაბის ტექნიკის გამოყენებით, მონაცემთა პაკეტები გადაიცემა ფარულად ხელმისაწვდომი ქსელის მეშვეობით, ისევე როგორც ორიგინალური ორპუნქტიანი კავშირი. ცალკე გვირაბი დამონტაჟებულია კანის წყვილს შორის "გამგზავნი-მონაცემთა მფლობელს" შორის - უსაფრთხოდ ლოგიკური კავშირი, რომელიც საშუალებას აძლევს მონაცემთა პაკეტებს ერთი პროტოკოლიდან მეორე პროტოკოლიდან ენკაფსულირებული იყოს. გვირაბის ძირითადი კომპონენტებია:

- ინიციატორი;

- მარშრუტიზაცია არის მარშრუტირებული;

- გვირაბის გადამრთველი;

- ერთი ან რამდენიმე გვირაბის ტერმინატორი.

VPN პრინციპი თავისთავად არ შეესაბამება საბაზისო ზღვრულ ტექნოლოგიებსა და პროტოკოლებს. მაგალითად, როდესაც კავშირი დაინსტალირებულია დისტანციური წვდომაკლიენტი აიძულებს სერვერს პაკეტების სტრიმინგი სტანდარტული PPP პროტოკოლის გამოყენებით. ლოკალურ ფენებს შორის ვირტუალური ხედვის ხაზების ორგანიზებით, მათი მარშრუტიზატორები ასევე ცვლიან PPP პაკეტებს. ეს არანაკლებ, ფუნდამენტურად ახალი ასპექტია პაკეტების გადაცემა უსაფრთხო გვირაბით, ორგანიზაციებისთვის ფარულად მისაწვდომ საზღვარს შორის.

გვირაბი საშუალებას გაძლევთ მოაწყოთ ერთი პაკეტის გადაცემა პროტოკოლი ლოგიკურ შუა ადგილზე, რომელიც სხვა პროტოკოლის მსგავსია. შედეგად, შესაძლებელია მრავალი სხვადასხვა ტიპის ქსელის ურთიერთქმედებისას პრობლემები წარმოიშვას, დაწყებული გადაცემული მონაცემების მთლიანობისა და კონფიდენციალურობის უზრუნველსაყოფად და, საბოლოოდ, არა გარე პროტოკოლების ან მისამართების სქემების ტიპებით.

კორპორაციის ძირითადი ინფრასტრუქტურა შეიძლება მომზადდეს VPN გამოყენებისთვის როგორც პროგრამული უზრუნველყოფის, ასევე აპარატურის გამოყენებით. ვირტუალური კერძო ქსელის ორგანიზება შეიძლება მიღწეული იყოს კაბელის მეშვეობით გლობალური ზომა. როგორც წესი, პირდაპირი კავშირი დისტანციურ ბირთვსა და გვირაბის ბოლო მოწყობილობას შორის მყარდება PPP პროტოკოლით.

გაფართოების ყველაზე დიდი მეთოდი VPN გვირაბები- Edge პროტოკოლების (IP, IPX, AppleTalk და ა.შ.) ჩასმა PPP-სთვის და შემდგომი პაკეტის შექმნის შემდგომი ინკაფსულაცია გვირაბის პროტოკოლისთვის. აირჩიეთ IP ან (ან უფრო ხშირად) ATM და Frame Relay. ამ მიდგომას სხვა დონის გვირაბი ჰქვია, რადგან „მგზავრი“ თავად მეორე დონის პროტოკოლია.

ალტერნატიული მიდგომა არის შუაგზის პროტოკოლის პაკეტების ჩასმა გვირაბის პროტოკოლში (მაგალითად, VTP), რომელსაც ეწოდება მესამე დონის გვირაბი.

იმისდა მიუხედავად, თუ რომელი პროტოკოლი რა მიზნებისთვის არის გაანალიზებული ხელახლა განიხილება გვირაბის მოწყობისას, ძირითადი ტექნიკა დაკარგულიაპრაქტიკულად უცვლელი. დანიშნეთ ერთი პროტოკოლი, რომელიც გამოყენებული იქნება დისტანციურ კვანძთან კავშირის დასამყარებლად, ხოლო მეორე გვირაბის მეშვეობით მონაცემებისა და სერვისის ინფორმაციის ჩასახატად.

1.2 VPN ქსელის კლასიფიკაცია

შეგიძლიათ VPN გადაწყვეტის კლასიფიკაცია რამდენიმე ძირითადი პარამეტრის საფუძველზე:

1. ვიკორისტული შუა ტიპისთვის:

- მოპარული VPN ქსელები. ყველაზე ფართო ვარიანტი პირადი კონფიდენციალურობის ზომებისთვის. ამ დახმარებით თქვენ შეგიძლიათ შექმნათ საიმედო და დაცული ქსელი არასანდო ქსელზე, როგორც წესი, ინტერნეტზე. VPN შეტევების მაგალითებია IPSec, OpenVPN და PPTP.

- ენდეთ VPN ქსელებს. Vykoristvayutsya იმ შემთხვევებში, როდესაც შუა შეიძლება იყოს საიმედო და აუცილებელია დატოვოს არსებული ვირტუალური ქვედანაყოფი ფარგლებში დიდი საზღვრები. სურსათის უსაფრთხოება და უსაფრთხოება შეუსაბამო გახდება. მსგავსი VPN გადაწყვეტილებების მაგალითებია: MPLS და L2TP. უფრო სწორი იქნება იმის თქმა, რომ ეს პროტოკოლები საჭირო უსაფრთხოებას სხვებს გადასცემენ, მაგალითად, L2TP ჩვეულებრივ დაწყვილებულია IPSec-თან.

2. განხორციელების მეთოდისთვის:

- VPN ბარიერები ჰგავს სპეციალურ პროგრამულ და აპარატურულ უსაფრთხოებას. VPN ქსელის დანერგვა მოითხოვს პროგრამული უზრუნველყოფისა და აპარატურის დამატებით სპეციალურ კომპლექტს. ეს განხორციელება უზრუნველყოფს მაღალ პროდუქტიულობას და, შესაბამისად, უსაფრთხოების მაღალ დონეს.

- VPN ბარიერები ჰგავს პროგრამულ გადაწყვეტას. ვიკორისტები პერსონალური კომპიუტერისპეციალური პროგრამული უზრუნველყოფით, რომელიც უზრუნველყოფს VPN ფუნქციონირებას.

- VPN კავშირები ინტეგრირებული გადაწყვეტილებებით. VPN-ის ფუნქციონირება უზრუნველყოფს კომპლექსს, რომელიც ასევე მოიცავს ტრაფიკის ფილტრაციას, უსაფრთხოების ეკრანის ორგანიზებას და მომსახურების ეფექტურობის უზრუნველყოფას.

3. აღიარებისთვის:

- ინტრანეტის VPN. Vikoryst გაერთიანდეს ერთი ორგანიზაციის რამდენიმე განყოფილების ერთ დაცულ რაოდენობაში მონაცემთა გაცვლის მიზნით ღია არხებიბმული.

- დისტანციური წვდომა VPN. Vikorist შექმნას მოპარული არხი კორპორატიული ქსელის სეგმენტს (ცენტრალური ოფისი ან ფილიალი) და ერთ კლიენტს შორის, რომელიც სახლში მუშაობს, აკავშირებს კორპორატიულ რესურსებს. სახლის კომპიუტერიან, დაკავებულია, უერთდება კორპორატიულ რესურსებს დამატებითი ლეპტოპის გამოყენებით.

- ექსტრანეტი VPN. გამოიყენეთ ქსელები კავშირებისთვის, რომლებთანაც დაკავშირებულია გარე კლიენტები (მაგალითად, ასისტენტები ან კლიენტები). მათ მიმართ ძალიან მცირეა ნდობა, თუნდაც უსაფრთხოების კომპანიების შემთხვევაში, რომლებიც საჭიროებენ დაცვის სპეციალური „საზღვრების“ უზრუნველყოფას, რაც ხელს უშლის და ზღუდავს სხვების წვდომას განსაკუთრებით ღირებულ და კონფიდენციალურ ინფორმაციაზე.

4. პროტოკოლის ტიპისთვის:

- მიზანია ვირტუალური კერძო ქსელების დანერგვა TCP/IP, IPX და AppleTalk ქვეშ. თუმცა, დღეს არის ტენდენცია სრული გადასვლისკენ TCP/IP პროტოკოლზე და VPN გადაწყვეტილებების აბსოლუტური უმრავლესობა მხარს უჭერს ამას.

5. ჰეჯირების პროტოკოლის მიღმა:

- სასაზღვრო პროტოკოლის მიღმა, სტანდარტთან შედარების საფუძველზე ჰემლოკის მოდელები ISO/OSI.

1.3. პობუდოვა VPN

VPN-ის გამოყენების სხვადასხვა ვარიანტი არსებობს. გადაწყვეტის არჩევისას, თქვენ უნდა გაითვალისწინოთ თქვენი VPN პროდუქტიულობის ფაქტორები. მაგალითად, თუ როუტერი მუშაობს მისი სიმძლავრის ლიმიტზე, მაშინ VPN გვირაბების დამატებამ და ინფორმაციის დაშიფვრა/გაშიფვრა შეიძლება შეაფერხოს ყველა კავშირის მუშაობა იმ კავშირების მეშვეობით, რომლებსაც როუტერი ვერ უმკლავდება მარტივ ტრაფიკს Icom, მოდი, VPN-ზეც კი არ ვისაუბროთ. მტკიცებულებები გვიჩვენებს, რა უნდა გაიღვიძოს VPN უკეთესიაყველა შემთხვევაში, თუ თქვენ გაქვთ სპეციალიზებული აღჭურვილობა, შესაძლებელია მოიპოვოთ პატივისცემა ყოველდღიური გადაწყვეტის პროგრამის მიმართ. მოდით შევხედოთ VPN-ის გამოყენების ვარიანტებს.

- VPN დაფუძნებული firewalls-ზე. მომწოდებლების უმეტესობის ბუხარი მხარს უჭერს გვირაბებს და მონაცემთა დაშიფვრას. ყველა ასეთი პროდუქტი შექმნილია იმისთვის, რომ უზრუნველყოს, რომ Firewall-ში გამავალი ტრაფიკი დაშიფრულია. დაშიფვრის მოდული ემატება პროგრამულ უზრუნველყოფას Firewall-ის უკან. ცოტა რამ არის სათქმელი პროდუქტიულობის ნაკლებობაზე იმ აპარატურაში, რომელიც მართავს firewall-ს. ბევრი კომპიუტერზე დაფუძნებული ფაირვოლებით, რომლებიც საჭიროებენ მეხსიერებას, ასეთი გამოსავალი შეიძლება გამოყენებულ იქნას მხოლოდ მცირე დროის განმავლობაში მცირე ინფორმაციის გადაცემით.

- VPN როუტერის პარამეტრებით. VPN ჩართვის კიდევ ერთი გზაა გატაცებული როუტერის არხების შექმნის პრევენცია. ასე რომ, როგორ არის ყველა ინფორმაცია, რომელიც მოდის ადგილობრივი ზომებიგაიარეთ როუტერი, შემდეგ როუტერის მთელი ტერიტორია და დაშიფვრა.კომპანია, რომელიც გამოიყენება როუტერებზე VPN-ის შესაქმნელად არის Cisco Systems. დაწყებული პროგრამული უზრუნველყოფის ვერსიით IOS უსაფრთხოება 11.3, Cisco მარშრუტიზატორები L2TP და IPSec პროტოკოლების მხარდაჭერა. ინფორმაციის მარტივი დაშიფვრის გარდა, რომელიც გადის Cisco-ს მეშვეობით, ასევე მხარს უჭერს სხვა VPN ფუნქციებს, როგორიცაა იდენტიფიკაცია გვირაბის კავშირის დამყარებისას და გასაღების გაცვლა.როუტერის პროდუქტიულობის გასაუმჯობესებლად, შეგიძლიათ დააინსტალიროთ არჩევითი ESA დაშიფვრის მოდული. გარდა ამისა, Cisco System-მა გამოუშვა სპეციალური VPN მოწყობილობა, სახელწოდებით Cisco 1720 VPN Access Router, ინსტალაციისთვის მცირე და საშუალო ზომის კომპანიებში, ასევე დიდი ორგანიზაციების ფილიალებში.

- VPN დაფუძნებული პროგრამული უზრუნველყოფის უსაფრთხოებაზე. VPN-ის გამოყენების შემდეგი ნაბიჯი არის შემდეგი პროგრამული გადაწყვეტილებები. ასეთი გადაწყვეტის განხორციელებისას, თქვენ უნდა გამოიყენოთ სპეციალიზებული უსაფრთხოების პროგრამა, რომელიც მუშაობს არჩეულ კომპიუტერზე და, უფრო მეტიც, ასრულებს პროქსი სერვერის როლს. კომპიუტერი, რომელიც მუშაობს ასეთ პროგრამულ უზრუნველყოფას, შეიძლება იყოს ბუხარის მიღმა.

- VPN ურანის OS-ით.ჩვენ განვიხილავთ Edge ოპერაციული სისტემების მართვის გადაწყვეტას Microsoft-ის Windows OS-ის მაგალითის გამოყენებით. ამისთვის VPN შექმნა Microsoft მხარს უჭერს PPTP პროტოკოლს და Windows ინტეგრაციას. ეს გამოსავალი განსაკუთრებით სასარგებლოა იმ ორგანიზაციებისთვის, რომლებიც იყენებენ Windows-ს, როგორც კორპორატიულ ოპერაციულ სისტემას. აუცილებელია აღინიშნოს, რომ ასეთი გადაწყვეტილების ღირებულება მნიშვნელოვნად დაბალია, ვიდრე სხვა გადაწყვეტილებების ღირებულება. Windows-ზე დაფუძნებული VPN რობოტი იყენებს კლიენტის ბაზას, რომელიც ინახება პირველადი დომენის კონტროლერზე (PDC). როდესაც დაკავშირებულია PPTP სერვერთან, კლიენტი ავთენტიფიკაციას ახდენს PAP, CHAP ან MS-CHAP პროტოკოლების გამოყენებით. გადაცემული პაკეტები ჩასმულია GRE/PPTP პაკეტებში. პაკეტების დაშიფვრისთვის გამოიყენება არასტანდარტული Microsoft Point-to-Point დაშიფვრის პროტოკოლი 40 ან 128-ბიტიანი გასაღებით, რომელიც იშლება კავშირის დამყარებისას. ამ სისტემის უარყოფითი მხარეა მონაცემთა მთლიანობის გადამოწმების აუცილებლობა და კავშირის დროს გასაღებების შეცვლის შეუძლებლობა. დადებითი ასპექტებია Windows-თან ინტეგრაციის სიმარტივე და დაბალი სირთულე.

- VPN ტექნიკის სპეციფიკაციებით. VPN-ის გამოყენების შესაძლებლობა სპეციალურ მოწყობილობებზე შეიძლება გამოყენებულ იქნას კიდეებზე, რაც მოითხოვს მაღალ პროდუქტიულობას. ასეთი გადაწყვეტის მაგალითია IPro-VPN პროდუქტი Radguard-ისგან. ეს პროდუქტი იყენებს აპარატურულ დაშიფვრას გადაცემული ინფორმაციის დასაშიფრად, რაც საშუალებას აძლევს 100 მბიტ/წმ სიჩქარის ნაკადს გაიაროს. IPro-VPN მხარს უჭერს IPSec პროტოკოლს და ISAKMP/Oakley გასაღების მართვის მექანიზმს. სხვა არაფერი აინტერესებს, ამ მოწყობილობასმხარს უჭერს სამაუწყებლო პირას მისამართების ფუნქციებს და შეიძლება დაემატოს სპეციალური ბარათით, რომელიც ამატებს firewall-ის ფუნქციებს

2. VPN პროტოკოლები

VPN კავშირები განხორციელდება სხვადასხვა პროტოკოლების გამოყენებით მონაცემთა გვირაბის საშუალებით, რომელიც აკავშირებს ინტერნეტს ინტერნეტთან, ხოლო გვირაბების პროტოკოლები უზრუნველყოფს მონაცემთა დაშიფვრას და საშუალებას მისცემს მათ პირდაპირ გადაცემას კლიენტებს შორის. როგორც წესი, დღეს VPN კავშირის განსახორციელებლად გამოიყენება შემდეგი პროტოკოლები:

- არხის რევანდი

- მერეჟევის რევანდი

- ტრანსპორტირება რევანდი.

2.1 არხის რევანდი

არხის დონეზე შეიძლება გამოყენებულ იქნას მონაცემთა გვირაბის პროტოკოლები L2TP და PPTP, ასევე ავტორიზაცია და ავთენტიფიკაცია.

PPTP.

ამჟამად, ყველაზე პოპულარული VPN პროტოკოლი არის Point-to-Point გვირაბის პროტოკოლი (PPTP). ის შეიქმნა 3Com-ისა და Microsoft-ის მიერ, რათა უზრუნველყოს უსაფრთხო, დისტანციური წვდომა კორპორატიულ ქსელებზე ინტერნეტის საშუალებით. PPTP მიჰყვება თავდაპირველ TCP/IP სტანდარტებს და დიდწილად ეყრდნობა მოძველებულ PPP წერტილამდე პროტოკოლს. ფაქტობრივად, PPP მოკლებულია საკომუნიკაციო პროტოკოლს PPP კავშირის სესიისთვის. PPTP ქმნის გვირაბს ხიდის გავლით ჰოსტის NT სერვერთან და გადასცემს PPP პაკეტებს დისტანციურ ჰოსტზე ახალი ქსელის საშუალებით. სერვერი და სამუშაო სადგური იყენებენ ვირტუალურ კერძო საზღვარს და არ პატივს სცემენ რამდენად უსაფრთხო და ხელმისაწვდომია მათ შორის გლობალური საზღვარი. სერვერის ინიციატივასთან სესიის კავშირის დასრულება, რომელიც ადმინისტრირებულია როგორც სპეციალური სერვერები დისტანციური წვდომით, საშუალებას აძლევს ადგილობრივ ქსელის ადმინისტრატორებს აღკვეთონ დისტანციური მომხმარებლების უსაფრთხოების სისტემების გავლა Windows სერვერი.

მიუხედავად იმისა, რომ PPTP პროტოკოლის კომპეტენცია გაფართოვებულია მხოლოდ მოწყობილობებზე, რომლებიც მუშაობენ ქვეშ keruvannyam Windowsის კომპანიებს აძლევს შესაძლებლობას, ურთიერთქმედონ არსებით ზღვრულ ინფრასტრუქტურებთან მათი უსაფრთხოების სისტემების კომპრომისის გარეშე. ამრიგად, დისტანციურ მომხმარებლებს შეუძლიათ დაუკავშირდნენ ინტერნეტს სხვა ადგილობრივი ანალოგური სატელეფონო ხაზის პროვაიდერის ან ISDN არხის მეშვეობით და დაამყარონ კავშირი NT სერვერთან. ამრიგად, კომპანია არ ხარჯავს დიდ თანხებს მოდემების ორგანიზებასა და შენარჩუნებაზე, რომელიც უზრუნველყოფს დისტანციური წვდომის სერვისებს.

შემდეგ შეგიძლიათ იხილოთ PPTR რობოტი. PPTP აერთიანებს IP პაკეტებს IP ფენების მეშვეობით გადასაცემად. PPTP კლიენტები იყენებენ დანიშნულების პორტს ძირითადი კავშირის გვირაბის შესაქმნელად. ეს პროცესი მუშაობს OSI მოდელის სატრანსპორტო ფენაზე. გვირაბის შექმნის შემდეგ, კლიენტის კომპიუტერი და სერვერი იწყებენ სერვის პაკეტების გაცვლას. კერამიკული კრემი PPTP კავშირიარხის ეფექტურობის უზრუნველსაყოფად იქმნება კავშირი გვირაბში მონაცემების გადასატანად. გვირაბის გავლით გადაცემის წინ მონაცემების ინკაფსულაცია ხდება სხვაგვარად, ვიდრე საწყისი გადაცემის დროს. გვირაბში გაგზავნამდე მონაცემების ინკაპსულაცია მოიცავს ორ ეტაპს:

- ჯერ იქმნება PPP-ის საინფორმაციო ნაწილი. მონაცემები მიდის ბოლომდე, OSI აპლიკაციის დონიდან არხის დონემდე.

- შემდეგ მონაცემები იგზავნება OSI მოდელში და ინკაფსულირებულია ზედა დონის პროტოკოლებით.

ამ გზით, სხვა გადასასვლელის საათში, ხარკი ტრანსპორტის დონეს აღწევს. თუმცა, ინფორმაციის გაგზავნა შეუძლებელია OSI ბმულის დონის მიერ მოწოდებული მონაცემების მიხედვით. აქედან გამომდინარე, PPTP შიფრავს პაკეტის მიმდევრ ველს და იღებს სხვა ფენის ფუნქციებს, მათ შორის PPP-ს. ამატებს PPP სათაურს PPTP პაკეტს და ამთავრებს მას. ვისი შექმნილი ჩარჩო არხის დონის დასრულდება.

შემდეგი, PPTP აერთიანებს PPP ჩარჩოს ზოგადი მარშრუტიზაციის ენკაფსულაციის (GRE) პაკეტით, რომელიც ეკუთვნის კიდეების ფენას. GRE აერთიანებს ფენის პროტოკოლებს, როგორიცაა IPX, AppleTalk, DECnet, რათა უზრუნველყოს მათი გადაცემა IP ფენებზე. GRE-ს არ აქვს სესიების დამყარება და მონაცემები თავდამსხმელებისგან დაცვის შესაძლებლობა. ამ მიზნით, აუცილებელია გვირაბისთვის PPTP კავშირის შექმნა. GRE-ის, როგორც ინკაფსულაციის მეთოდის გამოყენება გამოყოფს PPTP მონაცემთა ველს IP საზღვრებისგან.

მას შემდეგ, რაც PPP ფრეიმი ჩასმულია ჩარჩოთი GRE სათაურით, ინკაფსულაცია გარდაიქმნება ჩარჩოში IP სათაურით. IP სათაური შეიცავს გამგზავნის მისამართებს და პაკეტის შიგთავსს. PPTP-ის დასრულების შემდეგ, PPP ამატებს შეწყვეტის სათაურს.

დირექტორია სისტემა უბიძგებს მონაცემებს გვირაბში. მასპინძელი სისტემა შლის ყველა სერვისის სათაურს, რომელიც აშორებს PPP მონაცემებს.

L2TP

უახლოეს მომავალში გაიზრდება ახალი Layer 2 Tunneling Protocol - L2TP ბაზაზე აგებული ვირტუალური კერძო ქსელების რაოდენობა.

L2TP ჩნდება როგორც PPTP და L2F (Layer 2 Forwarding) პროტოკოლების მემკვიდრე. PPTP საშუალებას აძლევს PPP პაკეტების გადაცემას გვირაბში, ხოლო SLIP და PPP L2F პაკეტებს. სატელეკომუნიკაციო ბაზარზე სისტემების ურთიერთკავშირთან დაკავშირებული დაბნეულობისა და პრობლემების აღმოსაფხვრელად, ინტერნეტ ინჟინერიის სამუშაო ჯგუფმა (IETF) რეკომენდაცია გაუწია Cisco Systems-ს გაერთიანდეს PPTP და L2F. სინამდვილეში, L2TP პროტოკოლმა წაშალა PPTP და L2F-ის ულამაზესი მახასიათებლები. L2TP-ის მთავარი უპირატესობა ის არის, რომ ეს პროტოკოლი საშუალებას გაძლევთ შექმნათ გვირაბი IP ფენებზე, როგორიცაა ATM, X.25 და Frame Relay. სამწუხაროდ, Windows 2000-ში L2TP დანერგვა არ უჭერს მხარს IP-ს.

L2TP იყენებს UDP სატრანსპორტო პროტოკოლს და იყენებს კომუნიკაციის ახალ ფორმატს როგორც გვირაბის მართვისთვის, ასევე მონაცემთა გადაცემისთვის. Microsoft-ის L2TP დანერგვა აკონტროლებს UDP პაკეტებს PPP პაკეტების დაშიფვრის მიზნით. მიწოდების საიმედოობა უზრუნველყოფს პაკეტების თანმიმდევრობის კონტროლს.

PPTP და L2TP-ის ფუნქციური შესაძლებლობები განსხვავებულია. L2TP შეიძლება გამოყენებულ იქნას არა მხოლოდ IP-ზომებში, არამედ გვირაბის შექმნისა და მონაცემთა გაგზავნის სერვისები იყენებენ ახალ ფორმატს და პროტოკოლებს. PPTP შეიძლება მხოლოდ IP ფენებში გაიჭედეს და გვირაბის შექმნის გარდა საჭიროებს TCP კავშირს. L2TP IPSec-ზე მეტ უსაფრთხოებას გვთავაზობს, ვიდრე PPTP და შეუძლია თქვენი ბიზნესისთვის კრიტიკული მონაცემების 100%-მდე უსაფრთხოების გარანტია. L2TP-ის მახასიათებლები მას ძალიან პერსპექტიულ პროტოკოლად აქცევს ვირტუალური ქსელების შესაქმნელად.

L2TP და PPTP პროტოკოლები განსხვავდება მესამე დონის გვირაბის პროტოკოლებისგან მრავალი მახასიათებლით:

- მნიშვნელოვანია, რომ კორპორაციებმა დამოუკიდებლად აირჩიონ კლიენტების ავთენტიფიკაციისა და მათი გადამოწმების მეთოდი - ან საკუთარ „ტერიტორიაზე“ ან ინტერნეტ სერვისის პროვაიდერთან. გვირაბიანი PPP პაკეტების დამუშავება, კორპორატიული ქსელის სერვერები შეიცავს ყველა საჭირო ინფორმაციას კლიენტების იდენტიფიცირებისთვის.

- გვირაბების კომუტაციის მხარდაჭერა - ერთი გვირაბის დასრულება და მეორის დაწყება პოტენციური ტერმინატორების არსებობის გარეშე. გადართვის გვირაბები საშუალებას გაძლევთ გააფართოვოთ PPP კავშირი საჭირო ბოლო წერტილამდე.

- ნადანია სისტემის ადმინისტრატორებიკორპორატიულ ზომებს შეუძლიათ განახორციელონ სტრატეგიები მომხმარებელთა წვდომის უფლებების მინიჭებით პირდაპირ ფაირვოლზე და შიდა სერვერებზე. გვირაბის ტერმინატორის ფრაგმენტები ჩაეჭრება PPP პაკეტებს კლიენტების შესახებ ინფორმაციით და მათ შეუძლიათ ჩამოაყალიბონ უსაფრთხოების სტრატეგიები სხვა კლიენტების ტრაფიკისთვის. (მესამე დონის გვირაბი არ იძლევა პაკეტების განცალკევებას პროვაიდერამდე მისასვლელად, ამიტომ უსაფრთხოების ფილტრები უნდა იყოს დაყენებული ბოლო სამუშაო სადგურებზე და სამეურნეო შენობების კიდეზე.) გარდა ამისა, გვირაბის გადამრთველის დამონტაჟების შემდეგ, შესაძლებელია გვირაბის „გაფართოების“ ორგანიზება. სხვა დონე სხვა ქვეყნებიდან ტრაფიკის საშუალო თავისუფალი გადაცემისთვისსხვადასხვა შიდა სერვერების კორესპონდენტები. ასეთი სერვერები შეიძლება აღჭურვილი იყოს დამატებითი პაკეტის ფილტრირებით.

MPLS

ასევე არხის დონეზე, MPLS ტექნოლოგია შეიძლება გამოყენებულ იქნას გვირაბების ორგანიზებისთვის (ინგლისურად, Multiprotocol Label Switching არის მრავალპროტოკოლის გადართვა ეტიკეტების უკან - მონაცემთა გადაცემის მექანიზმი, რომელსაც აქვს სხვადასხვა ძალა არხის გადართვას შორის (პაკეტების გადართვა). MPLS მუშაობს ფენაზე, რომელიც შეიძლება გაფართოვდეს OSI მოდელის ბმულსა და მესამე ფენის ფენებს შორის და ამიტომ მას ბმული-საზღვრის ფენის პროტოკოლი ეწოდება. იგი შემუშავებული იქნება მონაცემთა გადაცემის უნივერსალური სერვისის უზრუნველსაყოფად ორივე კლიენტისთვის არხის გადართვისა და პაკეტების გადართვის გამოყენებით. დამატებითი MPLS-ის გამოყენებით, შეგიძლიათ გადაიტანოთ სხვადასხვა ხასიათის ტრაფიკი, როგორიცაა IP პაკეტები, ბანკომატები, SONET და Ethernet ჩარჩოები.

არხის დონეზე VPN ორგანიზების გადაწყვეტილებებს შეუძლია მიაღწიოს აქტივობის შეზღუდულ არეალს, ჩვეულებრივ, პროვაიდერის დომენში.

2.2 მერეჟევის რევანდი

მერეჟევის რევანდი (Rhubarb ІР). გამოიყენება IPSec პროტოკოლი, რომელიც ახორციელებს მონაცემთა დაშიფვრას და კონფიდენციალობას, ასევე აბონენტის ავთენტიფიკაციას. IPSec პროტოკოლის დანერგვა იძლევა სრული ფუნქციის ექვივალენტური წვდომის საშუალებას ფიზიკური კავშირიკორპორატიულ დონეზე. VPN-ის დასაყენებლად, მონაწილეებს შეუძლიათ დააკონფიგურირონ თავიანთი IPSec პარამეტრები. თითოეული კლიენტი პასუხისმგებელია დედის უსაფრთხოების პროგრამაზე, რომელიც ახორციელებს IPSec-ს.

IPSec

რა თქმა უნდა, არცერთ კომპანიას არ სურს ფარულად გადარიცხვა ინტერნეტ ფინანსური და სხვა კონფიდენციალური ინფორმაცია. VPN არხები დაცულია მკაცრი დაშიფვრის ალგორითმებით, რომელიც დაფუძნებულია სტანდარტული IPsec უსაფრთხოების პროტოკოლზე. IPSec ან ინტერნეტ პროტოკოლის უსაფრთხოება არის საერთაშორისო პარტნიორობის, IETF ჯგუფის - Internet Engineering Task Force-ის მიერ მიღებული სტანდარტი, რომელიც ქმნის უსაფრთხოების საფუძველს ინტერნეტ პროტოკოლისთვის (IP / IPSec პროტოკოლი უზრუნველყოფს უსაფრთხოებას საზღვრის დონეზე და მსგავსია IPSec სტანდარტი მხოლოდ ID მოწყობილობებში, რომლებიც ერთმანეთს ეჯახებიან. მეორეს მხრივ, მათ შორის დამონტაჟებული ყველა სხვა მოწყობილობის კავშირი უბრალოდ უზრუნველყოფს IP პაკეტების ტრაფიკს.

IPSec ტექნოლოგიის გამოყენებით პირებს შორის ორმხრივი კომუნიკაციის მეთოდს ჩვეულებრივ უწოდებენ "დაცულ ასოციაციას" - უსაფრთხოების ასოციაციას (SA). დაცული ასოციაცია ფუნქციონირებს მხარეებს შორის ხელშეკრულებების საფუძველზე, რომლებიც იყენებენ IPSec ტექნოლოგიას სათითაოდ გადაცემული ინფორმაციის დასაცავად. ეს კონტროლდება რამდენიმე პარამეტრით: გამგზავნისა და მფლობელის IP მისამართები, კრიპტოგრაფიული ალგორითმი, გასაღების გაცვლის შეკვეთა, გასაღების ზომები, გასაღების მომსახურების ვადა, ავთენტიფიკაციის ალგორითმი.

IPSec არის კრიტიკული სტანდარტების ყოვლისმომცველი ნაკრები, რომელსაც შეიცავს ბირთვი, რომელიც შეიძლება უბრალოდ დაემატოს ახალი ფუნქციებითა და პროტოკოლებით. IPSec ბირთვი შედგება სამი პროტოკოლისგან:

· ANან Authentication Header - ავთენტიფიკაციის სათაური - უზრუნველყოფს მონაცემთა მთლიანობასა და ავთენტურობას. AN პროტოკოლის მთავარი მიზანია ის, რომ ის საშუალებას აძლევს ძირითად მხარეებს დაუკავშირდნენ ისე, რომ:

- პაკეტი გაუგზავნა მხარემ, რომელთანაც შეიქმნა უსაფრთხო ასოციაცია;

- ბარიერის მეშვეობით თქვენი გადაცემის გადაწყვეტილებების პაკეტის ნაცვლად;

- პაკეტი არ არის ამოღებული პაკეტის დუბლიკატი.

პირველი ორი ფუნქცია სავალდებულოა AN პროტოკოლისთვის, ხოლო დანარჩენი არჩეულია ქარხნის ასოციაციის დაყენებისას. ამ ფუნქციებისთვის NA პროტოკოლი იყენებს სპეციალურ სათაურს. მისი სტრუქტურა ჩანს შემდეგი დიაგრამის მიღმა:

- მომდევნო სათაურის ველში მითითებულია შემდეგი დონის პროტოკოლის კოდი, ხოლო პროტოკოლი, რომლის შესახებაც შეტყობინება მოთავსებულია IP პაკეტის მონაცემთა ველში.

- დოვჟნის ველს (გადატვირთვის სიგრძე) აქვს AN სათაურის დოვჟინა.

- უსაფრთხოების პარამეტრების ინდექსი (SPI) გამოიყენება პაკეტის მასზე გაგზავნილ უსაფრთხოების ასოციაციასთან დასაკავშირებლად.

- ველი Sequence Number (SN) მიუთითებს პაკეტის მიმდევრობის ნომერზე და შედის გენერირებული მონაცემების ტიპის დასაცავად (თუ მესამე მხარეს სურს ხელახლა გამოიკვლიოს გადაცემული პაკეტების ქურდობა, გაგზავნილი ჭეშმარიტად დამოწმებული გამგზავნის მიერ). .

- ავთენტიფიკაციის მონაცემების ველი, რომელიც შეიცავს მთლიანობის შემოწმების მნიშვნელობას (ICV), გამოიყენება პაკეტის ავთენტიფიკაციისა და მთლიანობის დასადასტურებლად. ეს მნიშვნელობა, რომელსაც ასევე უწოდებენ დაიჯესტს, გამოითვლება ორი აბსოლუტურად შეუქცევადი ფუნქციიდან ერთ-ერთის მიხედვით MD5 ან SAH-1, რომლებიც მკაცრად არის მხარდაჭერილი AN პროტოკოლით, ან შეიძლება გამოყენებულ იქნას ნებისმიერი სხვა ფუნქცია.

· ESP ან Encapsulating Security Payload- დაშიფრული მონაცემების დაშიფვრა - შიფრავს მონაცემთა გადაცემას, უზრუნველყოფს კონფიდენციალურობას და ასევე შეუძლია ხელი შეუწყოს ავთენტიფიკაციას და მონაცემთა მთლიანობას;

ESP პროტოკოლი მუშაობს ერთდროულად ორ ჯგუფად.

- პირველამდე დაინერგება ამოცანები, რომლებიც მსგავსია AN პროტოკოლში მითითებულთა, რაც უზრუნველყოფს მონაცემების ავთენტიფიკაციას და მთლიანობას დაიჯესტის საფუძველზე.

- მეორეს წინ - მარშრუტით გადაცემული მონაცემები დაშიფრულია არაავტორიზებული ნახვის წინააღმდეგ.

სათაური დაყოფილია ორ ნაწილად, რომლებიც იყოფა მონაცემთა ველით.

- პირველი ნაწილი, რომელსაც ESP სათაურს უწოდებენ, დასტურდება ორი ველით (SPI და SN), რომლებიც მსგავსია AH პროტოკოლის ერთსახელოვანი ველებით და მოთავსებულია მონაცემთა ველის წინ.

- ESP პროტოკოლის სხვა სერვისის ველები, სახელწოდებით ESP თრეილერი, გაფართოვებულია როგორც პაკეტის ნაწილი.

ორი ტერმინალის ველი - წინა სათაური და ავთენტიფიკაციის მონაცემები - მსგავსია AN სათაურის ველების. ავთენტიფიკაციის მონაცემების ველი არსებობს, რადგან როდესაც დაინსტალირებულია უსაფრთხო ასოციაცია, იგი შექებულია გადაწყვეტილების გამო, რომ არ დაირღვეს ESP პროტოკოლის შესაძლებლობები მთლიანობის უზრუნველსაყოფად. ამ ველების გარდა, კნიცევიკმა უნდა მოათავსოს ორი დამატებითი ველი - შევსება და შევსება.

AH და ESP პროტოკოლებს შეუძლიათ დაიცვან მონაცემები ორ რეჟიმში:

- ტრანსპორტირებისთვის - გადაცემა ხორციელდება ორიგინალური IP სათაურებით;

- გვირაბისთვის - გამავალი პაკეტი კომბინირებულია ახალ IP პაკეტთან და გადაცემა ხორციელდება ახალი სათაურებით.

ამა თუ იმ რეჟიმის სტაგნაცია შეიძლება იყოს როგორც მონაცემთა ქურდობის, ისე უნივერსიტეტის, საბოლოო ქურდობის არხის როლის გათვალისწინებით. ამრიგად, უნივერსიტეტი შეიძლება იყოს ჰოსტი (ბოლო კვანძი) ან კარიბჭე (შუალედური კვანძი).

როგორც ჩანს, IPSec პროტოკოლის განხორციელების სამი სქემაა:

- მასპინძელი-მასპინძელი;

- კარიბჭე-კარიბჭე;

- მასპინძელი კარიბჭე.

AH და ESP პროტოკოლების შესაძლებლობები ხშირად ერთმანეთს ემთხვევა: AH პროტოკოლი აჯობებს მონაცემთა მთლიანობისა და ავთენტიფიკაციის უზრუნველყოფას, ESP პროტოკოლს შეუძლია მონაცემების დაშიფვრა და, გარდა ამისა, AH პროტოკოლის ფუნქციების ჩანაცვლება (იგივე გარეგნობით). ESP-ს შეუძლია დაშიფვრის და ავთენტიფიკაციის/ინტეგრაციის ფუნქციების მხარდაჭერა ნებისმიერ კომბინაციით, ან ფუნქციების მთელ ჯგუფში, ავთენტიფიკაციის/მთლიანობის ან დაშიფვრის.

· IKE ან Internet Key Exchange - გასაღების გაცვლა ინტერნეტში - რაც მთავარია, საიდუმლო გასაღებების ავტომატური განაწილება დაცული არხის ბოლო წერტილებში, რაც აუცილებელია ავტორიზაციის პროტოკოლების მუშაობისთვის და მონაცემთა დაშიფვრისთვის.

2.3 სატრანსპორტო რევანდი

სატრანსპორტო ფენა იყენებს SSL/TLS ან Secure Socket Layer/Transport Layer უსაფრთხოების პროტოკოლს, რომელიც ახორციელებს დაშიფვრას და ავთენტიფიკაციას სატრანსპორტო ფენებს შორის მიმღებ და გადამცემს. SSL/TLS შეიძლება დაიბლოკოს TCP ტრაფიკის დასაცავად, მაგრამ არ შეიძლება დაიბლოკოს UDP ტრაფიკის დასაცავად. SSL/TLS-ზე დაფუძნებული VPN-ის მუშაობისთვის არ არის საჭირო სპეციალური პროგრამული უზრუნველყოფის დანერგვა, როგორიცაა ბრაუზერი ან საფოსტო მომხმარებელიაღჭურვილია ამ პროტოკოლებით. SSL/TLS დანერგილი სატრანსპორტო ფენის მეშვეობით, უსაფრთხო კავშირი მყარდება ბოლომდე.

TLS პროტოკოლი ეფუძნება Netscape SSL პროტოკოლის 3.0 ვერსიას და შედგება ორი ნაწილისგან - TLS ჩანაწერის პროტოკოლი და TLS Handshake Protocol. განსხვავება SSL 3.0-სა და TLS 1.0-ს შორის უმნიშვნელოა.

SSL/TLS მოიცავს სამ ძირითად ფაზას:

- მხარეებს შორის დიალოგი, რომელიც გულისხმობს დაშიფვრის ალგორითმის არჩევას;

- გასაღების გაცვლა კრიპტოსისტემებზე დაფუძნებული პირადი გასაღებით ან სერთიფიკატების საფუძველზე ავთენტიფიკაცია;

- მონაცემთა გადაცემა, რომელიც დაშიფრულია დამატებითი სიმეტრიული დაშიფვრის ალგორითმების გამოყენებით.

2.4 VPN განხორციელება: IPSec თუ SSL/TLS?

IT სერვერების წინაშე ყველაზე გავრცელებული კითხვაა: რომელი პროტოკოლი აირჩიოს კორპორატიული VPN მონიტორინგისთვის? აშკარა არ არის, რომ მიდგომებიდან კანის ფრაგმენტებს შეიძლება ჰქონდეს დადებითი და უარყოფითი მხარეები. ჩვენ შევეცდებით გავარკვიოთ არის თუ არა საჭირო IPSec-ის დაყენება და არის თუ არა SSL/TLS. როგორც ამ პროტოკოლების მახასიათებლების ანალიზიდან ჩანს, სუნი არ არის ურთიერთშემცვლელი და შეიძლება ფუნქციონირდეს გვერდიგვერდ ან პარალელურად, რაც მიუთითებს კანის ფუნქციურ მახასიათებლებზე VPN განხორციელებიდან.

კორპორატიული VPN მონიტორინგისთვის პროტოკოლის არჩევანი შეიძლება ეფუძნებოდეს შემდეგ კრიტერიუმებს:

· VPN მომხმარებლებისთვის საჭირო წვდომის ტიპი.

- სრულფასოვანი, უწყვეტი კავშირი კორპორატიულ ქსელთან. რეკომენდაციები: აირჩიეთ IPSec პროტოკოლი.

- დროზე დაფუძნებული კავშირი, მაგალითად, მობილური ანგარიშის მომხმარებელთან ან ანგარიშის მენეჯერთან, როგორიცაა საჯარო კომპიუტერი, რათა უარი თქვან წვდომაზე ჩვეულებრივ სერვისებზე, მაგალითად, ელექტრონულ ფოსტაზე ან მონაცემთა ბაზაზე. რეკომენდაციები: აირჩიეთ SSL/TLS პროტოკოლი, რომელიც საშუალებას გაძლევთ მოაწყოთ VPN კერძო სერვისებისთვის.

· ვინ არის კომპანიის spivorotenik-ის კორესპონდენტი.

- თუ იყენებთ კომპანიის უსაფრთხოების პროვაიდერს, მოწყობილობები, რომლებსაც სჭირდებათ წვდომა კორპორატიულ ქსელში IPSec VPN-ის საშუალებით, შეიძლება სხვაგვარად იყოს კონფიგურირებული.

- თუ მომხმარებელს არ ჰყავს კომპანიის უსაფრთხოების პროვაიდერი კორპორატიულ ქსელში, რომელიც უზრუნველყოფს წვდომას, რეკომენდებულია SSL/TLS გამოყენება. სტუმრების წვდომის შეზღუდვა შესაძლებელია მხოლოდ მომღერალ მსახურებთან.

· რა გულმოდგინებაა კორპორატიული უსაფრთხოებისთვის.

- მაღალი. რეკომენდაციები: აირჩიეთ IPSec პროტოკოლი. მართლაც, IPSec ავთენტიფიკაციის უსაფრთხოების ფენა უფრო მდიდარია, ვიდრე უსაფრთხოების ფენა, რომელიც გადის SSL/TLS პროტოკოლს კონფიგურირებული პროგრამული სერვერის მეშვეობით კლიენტის მხარეს და უსაფრთხოების კარიბჭეზე კორპორატიული ქსელის მხარეს.

- Შუა რეკომენდაციები: SSL/TLS პროტოკოლი, რომელიც იძლევა წვდომის საშუალებას ნებისმიერი ტერმინალიდან.

· მონაცემთა უსაფრთხოება, რომელიც გადაეცემა კორისტუვაჩს.

- მაღალი, მაგალითად, კომპანიის მენეჯმენტი. რეკომენდაციები: აირჩიეთ IPSec პროტოკოლი.

- საშუალო, მაგალითად, პარტნიორია. რეკომენდაციები: SSL/TLS პროტოკოლი.

მომსახურების ხარისხი საშუალო და მაღალია. რეკომენდაციები: აირჩიეთ IPSec პროტოკოლების კომბინაცია (მომსახურებებისთვის, რომლებიც საჭიროებენ მაღალი რევანდიუსაფრთხოება) და SSL/TLS (მომსახურებისთვის, რომელიც მოითხოვს შუა რევანდიუსაფრთხოება).

· შვედებისთვის უფრო მნიშვნელოვანი არის VPN-ის საჭიროება ან გადაწყვეტილების სკალირება მომავალში.

- Shvidka rozglottannya merezhi VPN s მინიმალური ხარჯებით. რეკომენდაციები: SSL/TLS პროტოკოლი. ეს ვარიანტი არ საჭიროებს სპეციალური პროგრამული უზრუნველყოფის დანერგვას მომხმარებლის მხარეს, როგორც IPSec ვარიანტი.

- VPN ქსელის მასშტაბურობა – აფართოებს წვდომას სხვადასხვა სერვისებზე. რეკომენდაციები: აირჩიეთ IPSec პროტოკოლი, რომელიც საშუალებას გაძლევთ მიიღოთ წვდომა კორპორატიული ქსელის ყველა სერვისსა და რესურსზე.

- შვედკას ყელი და სასწორი. რეკომენდაციები: აირჩიეთ IPSec-ისა და SSL/TLS-ის კომბინაცია: აირჩიეთ SSL/TLS პირველ ეტაპზე, რათა შესაძლებელი გახდეს საჭირო სერვისებზე წვდომა შემდგომი IPSec-ის დანერგვით.

3. VPN ქსელის დანერგვის მეთოდები

ვირტუალური კონფიდენციალურობის ბარიერი დაფუძნებულია განხორციელების სამ მეთოდზე:

· გვირაბის გაყვანა;

· დაშიფვრა;

· ავთენტიფიკაცია.

3.1 გვირაბის გაყვანა

გვირაბი უზრუნველყოფს მონაცემთა გადაცემას ორ წერტილს შორის - გვირაბის ბოლოებს შორის - ისე, რომ მონაცემების მიღების მიზნით, დაიჭიროს მათ შორის მოქცეული ყველა ზღვრის ინფრასტრუქტურა.

შემდეგ გვირაბის სატრანსპორტო ბირთვი იღებს სასაზღვრო პროტოკოლის პაკეტებს გვირაბის შესასვლელთან და აწვდის მათ გასასვლელში ყოველგვარი ცვლილების გარეშე. საკმარისია გვირაბმა დააკავშიროს ორი კიდეის კვანძი ისე, რომ მათზე გაშვებული პროგრამული უზრუნველყოფის თვალსაზრისით, ისინი ერთ (ლოკალურ) კიდესთან დაკავშირებული ჩანდეს. თუმცა, არ უნდა დაგვავიწყდეს, რომ მონაცემებით „ბორანი“ რეალურად გადის კერძო საჯარო ქსელის ანონიმურ შუამავალ კვანძებში (როუტერები).

ასეთი სისტემა ორ პრობლემას აწყდება. პირველი იდეა არის ის, რომ გვირაბში გადაცემული ინფორმაცია შესაძლოა კრიმინალების მიერ იყოს მოპარული. ვინაიდან ის კონფიდენციალურია (საბანკო ბარათების ნომრები, ფინანსური ინფორმაცია, განსაკუთრებული ხასიათის ინფორმაცია), მაშინ კომპრომისის საფრთხე ძალიან რეალურია, რაც თავისთავად მიუღებელია. უფრო მეტიც, თავდამსხმელებს შეუძლიათ შეცვალონ გვირაბში გადაცემული მონაცემები ისე, რომ მფლობელმა ვერ გადაამოწმოს მისი სანდოობა. მემკვიდრეები შეიძლება იყვნენ ყველაზე დიდი. ექიმმა თქვა, რომ მივედით დასკვნამდე, რომ გვირაბი სუფთა გარეგნულად არის შესაფერისი სხვადასხვა სახის ღონისძიებებისთვის. კომპიუტერული თამაშებიდა ჩვენ შეგვიძლია ვთქვათ უფრო სერიოზულად zastosuvannya. შეურაცხმყოფელი პრობლემები წარმოიქმნება ყოველდღიური საშუალებებიდან კრიპტოგრაფიული დაცვაინფორმაცია. გვირაბის მარშრუტზე მონაცემთა პაკეტში არასანქცირებული ცვლილებების განხორციელების თავიდან ასაცილებლად, გამოიყენება ელექტრონული საფოსტო მეთოდი. ციფრული ხელმოწერა(). მეთოდის არსი მდგომარეობს იმაში, რომ გადაცემული პაკეტი დაცულია ინფორმაციის დამატებითი ბლოკით, რომელიც მიღებულია ასიმეტრიული კრიპტოგრაფიული ალგორითმიდან და უნიკალურია პაკეტისთვის და გამგზავნის EDS საიდუმლო გასაღებისთვის. ინფორმაციის ეს ბლოკი არის პაკეტის ციფრული ციფრული ხელმოწერა და საშუალებას გაძლევთ დაადასტუროთ მფლობელის მონაცემები, რომელიც არის თქვენი ანგარიში. EDS გასაღებიდირექტორი. გვირაბში გადაცემული მონაცემების დაცვა არაავტორიზებული წვდომისგან მიიღწევა ძლიერი დაშიფვრის ალგორითმების გამოყენებით.

3.2 ავთენტიფიკაცია

უსაფრთხოება VPN-ის მთავარი ფუნქციაა. კლიენტის კომპიუტერებიდან ყველა მონაცემი ინტერნეტით გადადის VPN სერვერზე. ასეთი სერვერი შეიძლება მდებარეობდეს დიდ მანძილზე კლიენტის კომპიუტერი, და მონაცემები ორგანიზაციის მასშტაბისკენ მიმავალ გზაზე გადის არაპერსონალური პროვაიდერების საკუთრებაში. როგორ შევცვალო, თუ მონაცემები არ არის წაკითხული ან შეცვლილი? ვისთვის უნდა გავჩერდე? სხვადასხვა მეთოდებიავტორიზაცია და დაშიფვრა.

PPTP კლიენტების ავთენტიფიკაციისთვის, შეგიძლიათ გამოიყენოთ ნებისმიერი პროტოკოლი, როგორიცაა PPP

- EAP ან გაფართოებული ავთენტიფიკაციის პროტოკოლი;

- MSCHAP ან Microsoft Challenge Handshake Authentication Protocol (ვერსიები 1 და 2);

- CHAP ან Challenge Handshake Authentication Protocol;

- SPAP ან Shiva პაროლის ავთენტიფიკაციის პროტოკოლი;

- PAP ან პაროლის ავთენტიფიკაციის პროტოკოლი.

ყველაზე ფართოდ გამოყენებული პროტოკოლებია MSCHAP ვერსია 2 და Transport Layer Security (EAP-TLS), რომლებიც უზრუნველყოფენ ორმხრივ ავთენტიფიკაციას. VPN სერვერი და კლიენტი იდენტიფიცირებენ ერთმანეთს. ყველა სხვა პროტოკოლში სერვერი არ ახდენს კლიენტების ავთენტიფიკაციას.

მიუხედავად იმისა, რომ PPTP უზრუნველყოფს უსაფრთხოების საკმარის დონეს, L2TP IPSec-ზე უფრო საიმედოა. L2TP IPSec-ზე უზრუნველყოფს ავთენტიფიკაციას კომპიუტერისა და კომპიუტერის დონეზე, ასევე ავთენტიფიკაციასა და მონაცემთა დაშიფვრას.

ავთენტიფიკაცია სრულდება მკაფიო ტექსტური პაროლით ან გამოწვევის/პასუხის სქემით. პირდაპირ ტექსტში ყველაფერი ნათელია. კლიენტი აიძულებს სერვერს პაროლს. სერვერი იდეალურის ტოლია და ან ბლოკავს წვდომას, ან, როგორც ჩანს, "კეთილგანწყობილია". ავთენტიფიკაციაში მცირე გაუმჯობესებაა.

ელექტრომომარაგების/ხმის ჩართვა მრავლადაა ჩაკეტილი. საფარი იქიდან ასე გამოიყურება:

- კლიენტი აიძულებს სერვერს მოითხოვოს ავთენტიფიკაცია;

- სერვერი უხვევს ვიდეოს ღილაკს (გამოწვევა);

- კლიენტი იბრუნებს მისი პაროლის ჰეშს (ჰეში არის ჰეშის ფუნქციის შედეგი, რომელიც გარდაქმნის შეყვანის მონაცემთა მასივს ფიქსირებული მნიშვნელობის გამომავალი ბიტის მწკრივით), შიფრავს მას კოდით და გადასცემს სერვერს;

- თქვენ ასევე უნდა იმუშაოთ სერვერთან და შემდეგ ამოიღოთ შედეგი კლიენტის ანგარიშიდან;

- დაშიფვრის წარმატებით თავიდან აცილების შემდეგ, ავტორიზაცია წარმატებულად ითვლება;

VPN კლიენტებისა და სერვერების ავთენტიფიკაციის პირველ ეტაპზე, L2TP IPSec-ზე, ადგილობრივი სერთიფიკატები ამოღებულია სერტიფიკატის სერვისიდან. კლიენტი და სერვერი ცვლის სერთიფიკატებს და ქმნიან უსაფრთხო კავშირს ESP SA (უსაფრთხოების ასოციაცია). მას შემდეგ, რაც L2TP (IPSec-ზე) დაასრულებს კომპიუტერის ავთენტიფიკაციის პროცესს, ავტორიზაცია სრულდება კლიენტის დონეზე. ავთენტიფიკაციისთვის შეგიძლიათ გამოიყენოთ პროტოკოლი, როგორიცაა PAP, რომელიც გადასცემს ანგარიშის მომხმარებლის სახელსა და პაროლს საზოგადოებას. ის სრულიად უსაფრთხოა, რადგან L2TP IPSec-ზე დაშიფვრავს მთელ სესიას. თუმცა, კლიენტის ავთენტიფიკაცია MSCHAP-ის გამოყენებით, რომელიც ინახავს სხვადასხვა დაშიფვრის გასაღებებს კომპიუტერისა და კლიენტის ავთენტიფიკაციისთვის, შეუძლია უზრუნველყოს დაცვა.

3.3. დაშიფვრა

PPTP-ის საშუალებით დაშიფვრა უზრუნველყოფს, რომ არავის შეუძლია უარი თქვას მონაცემებზე წვდომაზე, სანამ ისინი ინტერნეტით გაიგზავნება. ამჟამად, დაშიფვრის ორი მეთოდია მხარდაჭერილი:

- დაშიფვრის პროტოკოლი MPPE ან Microsoft Point-to-Point Encryption შესაძლებელია მხოლოდ MSCHAP-ით (ვერსიები 1 და 2);

- EAP-TLS-ს შეუძლია ავტომატურად შეარჩიოს ერთი და იგივე დაშიფვრის გასაღები სხვადასხვა პარამეტრებზე დაყრდნობით კლიენტსა და სერვერს შორის.

MPPE მხარს უჭერს მუშაობას 40, 56 ან 128 ბიტიანი გასაღებებით. ძველი ოპერაციები ვინდოუსის სისტემები 40 ბიტზე მეტი გასაღების სიმძლავრის დაშიფვრის მხარდასაჭერად, Windows-ის შერეულ გარემოში აირჩიეთ გასაღების მინიმალური სიძლიერე.

PPTP ცვლის დაშიფვრის გასაღების მნიშვნელობას კანის პაკეტის შემდეგ. MMPE პროტოკოლი იყოფა წერტილიდან წერტილამდე არხებად, რომლებშიც პაკეტები გადაიცემა თანმიმდევრულად, ხოლო მონაცემთა დაკარგვა ძალიან მცირეა. ამ სიტუაციაში, საბოლოო პაკეტის ძირითადი მნიშვნელობა მდგომარეობს წინა პაკეტის გაშიფვრის შედეგებთან. როდესაც ეს შესაძლებელია ვირტუალური ზომების საშუალებით კულისებში წვდომათქვენი გონებისთვის ძნელია შეეგუოს იმ ფაქტს, რომ მონაცემთა პაკეტები ხშირად მიდიან დანიშნულების ადგილზე სხვა თანმიმდევრობით, ვიდრე ისინი გაგზავნეს. ამიტომ, PPTP გამოიყენება დაშიფვრის გასაღების შესაცვლელად პაკეტის მიმდევრობის ნომრებისთვის. ეს საშუალებას აძლევს გაშიფვრას დასრულდეს წინა პაკეტებისგან დამოუკიდებლად.

Obidva პროტოკოლები დანერგილია როგორც ში Microsoft Windowsდა მისი პოზიცია (მაგალითად, BSD-ში), VPN რობოტების ალგორითმები შეიძლება ძალიან განსხვავებული იყოს.

ამრიგად, კავშირი "გვირაბი + ავთენტიფიკაცია + დაშიფვრა" საშუალებას აძლევს მონაცემთა გადატანას ორ წერტილს შორის კერძო ქსელის ქსელის საშუალებით, კერძო (ლოკალური) ქსელის რობოტის სიმულაცია. წინააღმდეგ შემთხვევაში, როგორც ჩანს, კატების შეხედვა საშუალებას გაძლევთ გქონდეთ ვირტუალური კონფიდენციალურობის ზომა.

VPN კავშირის დამატებითი უპირატესობა არის ლოკალური ქსელის მიერ მიღებული მოადგილე მისამართების სისტემის შესაძლებლობა (და თუნდაც აუცილებლობა).

ვირტუალური კერძო ქსელის განხორციელება პრაქტიკულად ასე გამოიყურება. კომპანიის ოფისის ადგილობრივ გადახდის კარიბჭეზე დამონტაჟებულია VPN სერვერი. დისტანციური სერვერი (ან როუტერი, რომელიც აკავშირებს ორ ოფისს) VPN კლიენტის პროგრამული უზრუნველყოფის გამოყენებით, იწყებს სერვერთან დაკავშირების პროცედურას. საჭიროა კლიენტის ავთენტიფიკაცია - VPN კავშირის დაყენების პირველი ეტაპი. დადასტურების დასრულების შემდეგ იწყება კიდევ ერთი ეტაპი - უსაფრთხო კავშირის დეტალები სრულდება კლიენტსა და სერვერს შორის. ამის შემდეგ ეწყობა VPN კავშირი, რომელიც უზრუნველყოფს კლიენტსა და სერვერს შორის ინფორმაციის გაცვლას ფორმაში, თუ მონაცემთა შემცველი პაკეტი გაივლის დაშიფვრის/გაშიფვრისა და მთლიანობის გადამოწმების პროცედურებს - ავთენტიფიკაციის ინფორმაცია მონაცემთა შესახებ.

VPN-ის მთავარი პრობლემა არის ავთენტიფიკაციისა და დაშიფრული ინფორმაციის გაცვლის დაღლილი სტანდარტების ნაკლებობა. ეს სტანდარტები ჯერ კიდევ შემუშავების პროცესშია და, შესაბამისად, სხვა მომწოდებლების პროდუქტებს არ შეუძლიათ VPN კავშირების დაყენება ან გასაღებების ავტომატურად გაცვლა. ეს პრობლემა გამოწვეულია VPN-ების გაზრდილი გაფართოებით, ვინაიდან მნიშვნელოვანია აღინიშნოს, რომ სხვადასხვა კომპანია იზიარებს ერთი მწარმოებლის პროდუქტს და ეს ართულებს პარტნიორი კომპანიების ქსელის გაერთიანების პროცესს ეგრეთ წოდებულ ექსტრანეტის ქსელზე.

VPN ტექნოლოგიის უპირატესობა ის არის, რომ დისტანციური წვდომის ორგანიზება შესაძლებელია არა სატელეფონო ხაზით, არამედ ინტერნეტით, რაც გაცილებით იაფი და ეფექტურია. VPN ტექნოლოგიის მინუსი არის ის, რომ VPN ტექნოლოგია სრულად არ აღმოაჩენს და არ ბლოკავს შეტევებს. მათ შეუძლიათ მიმართონ უამრავ არაავტორიზებულ ქმედებას, მაგრამ არა ყველა შესაძლებლობას, რომელიც მათ შეუძლიათ გამოიყენონ კორპორატიულ ქსელში შეღწევისთვის. თუმცა, ყველაფრის მიუხედავად, VPN ტექნოლოგიას აქვს შემდგომი განვითარების პერსპექტივები.

რას შეიძლება ელოდოთ მომავალში VPN ტექნოლოგიების განვითარებისგან? ყოველგვარი ეჭვის გარეშე, ასეთი ღონისძიებების ერთიანი სტანდარტი შეიქმნება და დადასტურდება. რაც მთავარია, ამ სტანდარტის საფუძველი იქნება IPSec პროტოკოლი, რომელმაც უკვე დაამტკიცა თავი. შემდეგი, გამყიდველები ყურადღებას გაამახვილებენ თავიანთი პროდუქციის პროდუქტიულობის გაზრდაზე და უკეთესი VPN მართვის შესაძლებლობების შექმნაზე. Shvidsche ყველაფრისთვის, VPN დროისთვის ფუნქციების განვითარება და პირდაპირი VPN მარშრუტიზატორების, ფრაგმენტების საფუძველზე მიღებული გადაწყვეტილებაშეგიძლიათ მიაღწიოთ მაღალ პროდუქტიულობას, VPN ინტეგრაციას და მარშრუტიზაციას ერთ მოწყობილობაში. თუმცა, ასევე შემუშავებულია იაფი გადაწყვეტილებები მცირე ორგანიზაციებისთვის. დაბოლოს, უნდა ვთქვათ, რომ მიუხედავად იმისა, რომ VPN ტექნოლოგია ჯერ კიდევ ახალგაზრდაა, ის დიდი მომავალია.

VPN (ვირტუალური პირადი ქსელი) ან თარგმნილი რუსულ ვირტუალურ კერძო ქსელში - ეს არის ტექნოლოგია, რომელიც საშუალებას გაძლევთ გააერთიანოთ კომპიუტერული მოწყობილობები უსაფრთხო ქსელში, რათა უზრუნველყოთ მათი დაშიფრული არხი და ანონიმური წვდომა ინტერნეტში არსებულ რესურსებზე.

VPN კომპანიები ძირითადად იყენებენ VPN-ს, რათა გააერთიანონ დიდი ფაილები, რომლებიც განაწილებულია სხვადასხვა ადგილას ან მსოფლიოს სხვადასხვა ნაწილში ერთ ლოკალურ ქსელში. ასეთი კომპანიების თანამშრომლებს, რომლებიც იყენებენ VPN-ს, შეუძლიათ გამოიყენონ ყველა ის რესურსი, რომელიც თითოეულ ფილიალშია, როგორც მათ ლოკალურს, რომლებიც მათ მახლობლად მდებარეობს. მაგალითად, გახსენით დოკუმენტი პრინტერზე, რომელიც სხვა ფაილშია მხოლოდ ერთი დაწკაპუნებით.

ბრაუზერული ინტერნეტ მომხმარებლები ისარგებლებენ VPN-ით, თუ:

- საიტი დაბლოკილია პროვაიდერის მიერ, მაგრამ თქვენ უნდა შეხვიდეთ სისტემაში;

- ხშირად იყენებთ ონლაინ საბანკო და გადახდის სისტემებს და გსურთ დაიცვათ თქვენი მონაცემები შესაძლო ქურდობისაგან;

- სერვისი მხოლოდ ევროპისთვისაა, მაგრამ რუსეთში მცხოვრებებს არ აინტერესებთ LastFm-ზე მუსიკის მოსმენა;

- გსურთ, რომ საიტები, რომლებსაც თქვენ მიმართავთ, არ შეაგროვოს თქვენი მონაცემები;

- როუტერი არ არის, მაგრამ თქვენ შეგიძლიათ დააკავშიროთ ორი კომპიუტერი ლოკალურ ქსელში, რათა უზრუნველყოთ ორივე წვდომა ინტერნეტში.

როგორ მუშაობს VPN

ვირტუალური კონფიდენციალურობის ქსელები ფუნქციონირებს გვირაბის მეშვეობით, რომელიც დაინსტალირებულია თქვენს კომპიუტერსა და დისტანციურ სერვერს შორის. ამ გვირაბის მეშვეობით გადაცემული ყველა მონაცემი დაშიფრულია.

ეს ჩანს გვირაბის გარეგნობაში, მაგისტრალებზე ნაპოვნი გვირაბის მსგავსად, რომელიც ინტერნეტის საშუალებით არის მოთავსებული ორ წერტილს შორის - კომპიუტერსა და სერვერს შორის. ამ გვირაბის მეშვეობით მონაცემები მსგავსია მანქანების, რომლებიც ჩქარობენ წერტილებს შორის მაქსიმალური სიჩქარით. შეყვანისას (კორისტუვაჩიზე) ცისზე კრემი იშიფრება იმავეთი ადრესატთან (სერვერზე), იმავე წერტილში იგივე ინტერპრეტაციის შეზეთვა: რის შემდეგაც მონაცემები ამოღებულია, ის კვლავ დაშიფრულია სერვერზე და გვირაბი იგზავნება უკან კლიენტის კომპიუტერში.

საიტებსა და სერვისებზე ანონიმური წვდომისთვის საკმარისი კავშირი შედგება კომპიუტერისგან (ტაბლეტი, სმარტფონი) და სერვერისგან.

ხალხური თვალსაზრისით, VPN-ის საშუალებით მონაცემთა გაცვლა ასე გამოიყურება:

- გვირაბი იქმნება მომხმარებლის კომპიუტერსა და სერვერს შორის VPN-ის შესაქმნელად პროგრამული უზრუნველყოფის ინსტალაციით. მაგალითად, OpenVPN.

- ეს პროგრამები ქმნიან გასაღებს (პაროლს) სერვერზე და კომპიუტერზე მონაცემების დაშიფვრის/გაშიფვრის მიზნით.

- მოთხოვნა იქმნება კომპიუტერზე და დაშიფრულია ადრე შექმნილი გასაღების გამოყენებით.

- დაშიფრული მონაცემები გვირაბის საშუალებით გადაეცემა სერვერს.

- გვირაბიდან სერვერამდე მონაცემები გაშიფრულია და იგზავნება საბოლოო ბრძანება - ფაილის გაგზავნა, საიტზე შესვლა, სერვისის დაწყება.

- სერვერი ამზადებს პასუხს, შიფრავს მას გაგზავნამდე და აიძულებს მას დაუბრუნდეს სერვერს.

- ოპერატორის კომპიუტერი იბრუნებს მონაცემებს და შიფრავს მას ადრე შექმნილი გასაღებით.

მოწყობილობები, რომლებიც კერძო ვირტუალური საზღვრის ნაწილია, გეოგრაფიულად არ არის დაკავშირებული და შეიძლება განთავსდეს ნებისმიერ მანძილზე ერთი მიმართულებით.

ვირტუალური კერძო ქსელის სერვისების საშუალო მომხმარებლისთვის საკმარისია იმის გაგება, რომ ინტერნეტში წვდომა VPN-ით ნიშნავს სრულ ანონიმურობას და არასაჯარო წვდომას ნებისმიერ რესურსზე, მათ შორის პროვაიდერის მიერ დაბლოკილ ან თქვენთვის მიუწვდომელ რესურსებზე.

ვის სჭირდება VPN?

აგენტები გვირჩევენ VPN-ის გამოყენებას ნებისმიერი მონაცემის გადასაცემად, რომელიც აუცილებლად არ არის მესამე მხარის ხელში - შესვლა, პაროლები, პირადი და სამუშაო დათვალიერება და ონლაინ ბანკინგი. ეს განსაკუთრებით ეხება დაცული წვდომის წერტილების გამოყენებისას - WiFi აეროპორტებში, კაფეებში, პარკებში და ა.შ.

თქვენ ისარგებლებთ ტექნოლოგიით და მათ, ვისაც სურს შეუფერხებლად წვდომა ნებისმიერ საიტსა და სერვისზე, მათ შორის პროვაიდერის მიერ დაბლოკილი ან მხოლოდ ფართო საზოგადოებისთვის განბლოკილი. მაგალითად, Last.fm თავისუფლად არის ხელმისაწვდომი მხოლოდ აშშ-ს, ინგლისისა და ევროპის სხვა ქვეყნების მაცხოვრებლებისთვის. ვიკორისტატი მუსიკალური სერვისირუსეთიდან, დაუშვით კავშირები VPN-ით.

VPN პარამეტრები TOR, პროქსი და ანონიმიზატორებისთვის

VPN მუშაობს გლობალურად კომპიუტერზე და გვირაბის მეშვეობით გადამისამართებს კომპიუტერზე დაინსტალირებული ყველა პროგრამული უზრუნველყოფის რობოტს. ნებისმიერ შემთხვევაში - ჩატის, ბრაუზერის, კლიენტის საშუალებით პირქუში თაიგული(Dropbox) და შიგნით. სანამ მიმღებამდე მიაღწევს, ის გადის გვირაბში და დაშიფრულია. შუალედური მოწყობილობები „მიჰყავს ბილიკს“ მოთხოვნების დაშიფვრით და მათი გაშიფვრით საბოლოო მიმღებთან გაგზავნამდე. საბოლოო ადრესატი ითხოვს, მაგალითად, საიტს, რომელიც იწერს არა მომხმარებლის მონაცემებს - გეოგრაფიულ განაწილებას, არამედ VPN სერვერის მონაცემებს. ანუ, თეორიულად, შეუძლებელია რომელიმე საიტის იდენტიფიცირება, რომელიც მომხმარებელს აწვდის მონაცემებს და გადასცემს მოთხოვნებს უსაფრთხო კავშირებზე.

ისევე როგორც VPN ანალოგები, შეგიძლიათ გამოიყენოთ ანონიმიზატორები, პროქსი და TOR, მაგრამ ყველა მათგანი შეიძლება გამოყენებულ იქნას ვირტუალური კერძო ქსელებისთვის.

რა მნიშვნელობა აქვს VPN-ს TOR-ზე?

VPN ტექნოლოგიის მსგავსად, TOR შიფრავს მოთხოვნებს და გადასცემს მათ კლიენტიდან სერვერზე და უკან. TOR არ ქმნის მხოლოდ მუდმივ გვირაბებს, მონაცემთა შეგროვების/გადაცემის მარშრუტები იცვლება კანის განადგურების დროს, რაც ამცირებს მონაცემთა პაკეტების გადატვირთვის შანსებს, მაგრამ არ ამცირებს ნაკადის სიჩქარეს. TOR არის უფასო ტექნოლოგია და მას მხარს უჭერენ ენთუზიასტები, ასე რომ შეამოწმეთ სტაბილური მუშაობაარ მოხდეს. როგორც ჩანს, უფრო მარტივია, გადადით საიტზე, დაბლოკეთ პროვაიდერის მიერ, ნახავთ, მაგრამ HD შინაარსის ვიდეო ხელმისაწვდომი იქნება რამდენიმე წლის ან თუნდაც დღის განმავლობაში.

რას ნიშნავს VPN, როგორც პროქსი?

პროქსი, VPN-ის მსგავსი, გადამისამართებს მოთხოვნას საიტზე, გადასცემს მას შუამავალი სერვერების მეშვეობით. თუმცა, ძნელია ასეთი ჩანაწერების გავლა, თუნდაც ინფორმაციის გაცვლა დაშიფვრის გარეშე.

რა განსხვავებაა VPN-სა და ანონიმიზატორს შორის?

ანონიმიზატორი - უფრო ვიწრო მარიონეტული ვარიანტი, რომელიც შეიძლება გამოყენებულ იქნას მხოლოდ ფარგლებში ფარული ჩანართებიბრაუზერი. საიტზე შესვლის საშუალება არ არის, მაგრამ რაც შეიძლება მალე ვერ შეძლებთ და არც დაშიფვრა გადაეცემა.

მონაცემთა არაპირდაპირი გაცვლის გზების მრავალფეროვნებისთვის, პროქსი იმარჯვებს, რადგან ის არ გადასცემს დაშიფრულ კავშირს არხზე. სხვა საიტზე, VPN უზრუნველყოფს როგორც ანონიმურობას, ასევე დაცვას. მესამე ადგილი ანონიმიზატორის მიღმაა, სამუშაოებით გარშემორტყმულიბრაუზერის ღია ფანჯარაში. TOR შესაფერისია, თუ არ გაქვთ საკმარისი დრო VPN-თან დასაკავშირებლად, წინააღმდეგ შემთხვევაში თქვენ ვერ შეძლებთ დიდი მოთხოვნის სწრაფ დამუშავებას. ეს გრადაცია მოქმედებს იმ შემთხვევისთვის, როდესაც მიმდინარეობს არადატვირთული სერვერების ტესტირება და განლაგებულია იმავე მხარეს, როგორც ტესტირებადი.

როგორ დაუკავშირდეთ ინტერნეტს VPN-ის საშუალებით

RuNet-ში VPN წვდომისთვის ხელმისაწვდომია ათობით სერვისი. ისე, მთელ მსოფლიოში, მელოდიური, ასობით. უფრო მეტიც, ყველა მომსახურება ფასიანია. თანხა თვეში რამდენიმე დოლარიდან რამდენიმე ათეულ დოლარამდეა. Fahivtsi, რომლებსაც აქვთ IT ნეგატიური გაგება, თავად ქმნიან VPN სერვერს დამოუკიდებლად, ამ მიზნებისთვის სერვერების გამოყენებით, რომლებსაც სხვადასხვა ჰოსტინგის პროვაიდერები აწვდიან. ასეთი სერვერის ღირებულება თვეში დაახლოებით 5 დოლარია.

უპირატესობა მიანიჭეთ ფასიან ან უფასო ვერსიას დაწოლას, რათა გამოჯანმრთელდეთ. იქნება ორი ვარიანტი - გამოიყენეთ ლოკაცია, შეცვალეთ IP, დაშიფრეთ მონაცემები გადაცემის დროს და ა.შ.

ტვიტი

პლუსნუტი

გთხოვთ, ჩართოთ JavaScript სანახავადმობილური ინტერნეტის ტექნოლოგიების განვითარებამ შესაძლებელი გახადა ტელეფონებისა და ტაბლეტების სრულად გამოყენება მერეჟაში სერფინგისთვის. მობილური გაჯეტები გამოიყენება არა მხოლოდ საჭირო ინფორმაციის მოსაძიებლად, არამედ მათი დახმარებისთვის: სოციალური ქსელების დათვალიერებისთვის, საყიდლებზე, ფინანსური ტრანზაქციების განსახორციელებლად და კორპორატიული ანგარიშებთან ურთიერთობისთვის.

რაც შეეხება სანდო, უსაფრთხო, ანონიმურ ინტერნეტ კავშირს? პასუხი მარტივია - მიიღეთ VPN უფრო სწრაფად, მაგალითად https://colander.pro/servers.

რა არის VPN და რა გჭირდებათ თქვენს ტელეფონზე?

ტექნოლოგიებმა, რომლებიც საშუალებას გაძლევთ შექმნათ ლოგიკური კავშირი ამა თუ იმ უკაბელო კავშირთან, მიიღეს ოფიციალური სახელი Virtual Private Network (მოკლედ VPN). პირდაპირი თარგმანით, ეს ვისტულა ვირტუალურ პირად ზომად ჟღერს.

ეს არსი მდგომარეობს სხვა ბარიერის თავზე ან შუაში, უსაფრთხო კავშირის (ერთგვარი გვირაბის) შექმნაში, რომლის უკანაც კლიენტს შეუძლია VPN სერვერთან დაკავშირება. ასეთი კავშირის შუაში ხდება ყველა გადაცემული მონაცემების ცვლილება, დაშიფვრა და დაცვა.

რატომ გახდა სერვისები, რომლებიც გვთავაზობენ ასეთ ვირტუალურ ზომებზე წვდომის შესაძლებლობას და რატომ არიან ისინი ასე ხილული ტაბლეტებსა და სმარტფონებზე?

ტურისტული და მივლინებები ხშირად საჭიროებს მაღალსიჩქარიან ინტერნეტს: მობილურ ოფისში შესვლას, ბიზნესის ჩამონათვალი, ბილეთების მოწყობა და გადახდა და სკაიპის საშუალებით გაგზავნა და სხვა. სასარგებლოა ფოსტის შემოწმება, ციტატის ანალიზი და ახალი ამბების წაკითხვა. თქვენ უბრალოდ უნდა მიიღოთ წვდომა Wi-Fi სერვისებზე, რომლებიც ხელმისაწვდომია ბევრ მატარებლის სადგურზე, აეროპორტში, კაფესა და სასტუმროში საფასურის გარეშე.

რა თქმა უნდა, ნებისმიერ ადგილას ინტერნეტზე წვდომის აკრძალვის შესაძლებლობა უსაფრთხო და მარტივია, მაგრამ არც ისე უსაფრთხოა. ისინი, ვინც საქმე ეხება უსაფრთხო ინფორმაციას, ადასტურებენ, რომ დაუცველი Wi-Fi კავშირის საშუალებით შეგიძლიათ უბრალოდ და დიდი სირთულის გარეშე უარყოთ წვდომა ყველა მონაცემზე, რომელიც არის გაჯეტზე.

ვისი VPN სერვისის არჩევანი იქნება თქვენთვის ყველაზე შესაფერისი? თავის საუკეთესოდკონფიდენციალური ჩანაწერების ქურდობისგან ფულის მოპარვა. თუმცა, არა მხოლოდ უსაფრთხოების მიზეზების გამო შეგიძლიათ გამოიყენოთ ეს ვირტუალური საზღვრები. მათი სტატუსი საშუალებას გაძლევთ აღმოფხვრათ თქვენს რეგიონში მიუწვდომელ ვებ რესურსზე წვდომის შესაძლებლობა, კორპორატიული ბარიერების გვერდის ავლით და ა.შ.

მობილური ტექნოლოგიების მახასიათებლები

იმისათვის, რომ მობილური გაჯეტების მომხმარებლებმა სწრაფად მიიღონ ხელი ამ საშინელ ტექნოლოგიებთან, მრავალი VPN სერვერი ადაპტირებულია ასეთ მოწყობილობებთან მუშაობისთვის. საკომუნიკაციო არხები, რომლებსაც იყენებენ სმარტფონები და პლანშეტები ქსელში შესასვლელად, ხშირად იცვლება, რაც შეიძლება მოიცავდეს Wi-Fi-ს და შემდეგ 3G ან 4G კავშირს. ეს მნიშვნელოვნად ამცირებს ორიგინალური VPN სერვერის უნარს შეინარჩუნოს სტაბილური კავშირები ხილულ არხზე.

ასე მუშაობს მათში, ვისაც სურს გაზარდოს გაჯეტების რაოდენობა სხვადასხვა წყაროდან და IP მისამართი, რაც იწვევს მოწყობილობებზე დაინსტალირებული დანამატების გამოყენებას და აქტიურ კავშირს. VPN ტექნოლოგიით აღჭურვილ სპეციალურად ადაპტირებულ სერვერებზე უნიკალური რომ ვიყოთ, ავტორიზაციის სპეციალური მეთოდების დანერგვა დაიწყო. როგორ შევძლოთ სერვერიდან მონაცემების ორმხრივი გადაცემა, რომელსაც თქვენ ატარებთ, სადაც მოწყობილობები პერიოდულად იცვლიან პარამეტრებს.

როგორ სწორად შეისწავლოთ VPN-ის შესაძლებლობები თქვენს ტელეფონზე

შეიტყვეთ ფასიანი VPN სერვერების სერვისები და მათი უფასო ანალოგები. რისი არჩევა ჯობია, კანის დაზიანებების მკურნალობა ინდივიდუალურად. როგორც კი გადაწყვეტთ სერვისისა და სერვერის არჩევანს, უნდა გადახვიდეთ დაყენებაზე. ყველაზე პოპულარულ მობილურ გაჯეტებს შორის არის მოწყობილობები iPhone-სა და Android-ზე.

VPN-ის გააქტიურება iPhone-ზე

თქვენს iPhone-ზე სხვადასხვა ტექნოლოგიების დასაყენებლად, შეგიძლიათ აირჩიოთ ორი გზა. პირველი - აირჩიეთ თქვენთვის შესაფერისი დანამატი Აპლიკაციების მაღაზიაიოგას დაყენება. რის შემდეგაც შეგიძლიათ გააკეთოთ შემდეგი:

- გააფართოვეთ პარამეტრების განყოფილება.

- გახსენით VPN ჩანართი და გააქტიურეთ იგი ღილაკის გამოყენებით.

- სერვისის პარამეტრების არჩევის შემდეგ.

მეორე არის VPN-ის ხელით კონფიგურაცია. ვისთვისაც აუცილებელია ასეთი მანიპულაციების ჩატარება:

- კონფიგურაციის განყოფილებაში მოწყობილობის განახლების შემდეგ, გააქტიურეთ VPN და დააწკაპუნეთ "კონფიგურაციის დამატება" ხატულაზე.

- შემდეგ აირჩიეთ უსაფრთხოების ტიპი: L2TP, IPSec ან IKEv2 და გაააქტიურეთ საჭირო კონფიგურაცია.

- ამის შემდეგ შეავსეთ ინფორმაცია პირადი ქსელის დაყენების შესახებ: დისტანციური იდენტიფიკატორის, სერვერის აღწერა და შეავსეთ რეგისტრაციისთვის საჭირო ინფორმაცია - მეტსახელი, პაროლი.

- თუ არსებობს პროქსი სერვერი, აირჩიეთ შემდეგი ვარიანტი: ავტომატური ან მექანიკური რეჟიმი.

- ღილაკზე „შესრულებულია“ დაჭერით და საჭიროებისამებრ პოზიციის გადართვით, შეგიძლიათ დაიწყოთ ინტერნეტში სერფინგი.

ახლა iPhone-დან მთელი ტრაფიკი VPN-ით გაივლის.

VPN-ის დაყენება Android-ზე

აქ ბევრად უფრო ადვილია VPN სერვისთან დაკავშირება, რაც გჭირდებათ:

- გააქტიურეთ განყოფილება "მორგება" და "Bezdrotovy merezhi" რიგში დააწკაპუნეთ სიტყვებზე: "Dodatkovo".

- ამის შემდეგ, „VPN“ განყოფილების გახსნის და + ნიშანზე დაჭერის შემდეგ, მოგეცემათ ინფორმაცია ასეთი სერვისების დასაკავშირებლად არსებული პროტოკოლების შესახებ.

- საჭირო კავშირების არჩევის და შენახვის შემდეგ, აღარ მოგიწევთ სამუშაოსთვის საჭირო ღრუბლოვანი მონაცემების შეყვანა: შესვლა და პაროლი.

სხვადასხვა სმარტფონის საქმიანობა შეიძლება განსხვავდებოდეს, მაგრამ ძირითადი აქტივობები დიდწილად მსგავსია.

ვისნოვოკი

მარტივია ხელახლა წაკითხვა რა არის VPN მობილური მოწყობილობებიგახდეს სერვისი, რომელიც სულ უფრო მოთხოვნადია. მართლაც, ასეთი სერვისები უხსნის უამრავ შესაძლებლობას მომხმარებლებს: ისინი, ვინც იწყებენ შესაძლებლობის ხარჯზე, არ გადაიტანონ სამუშაო პროცესი, იციან, რომ ყველა მონაცემი სამუდამოდ არის მოპარული, ხოლო ცდილობს უარი თქვას წვდომაზე სხვა რეგიონში. საჭირო რესურსები და სხვა პრეფერენციები.

VPN მეთოდი. VPN სერვერები. Windows Server კონფიგურაცია უპილოტო VPN-სთვის. VPN სერვერები Unix-ისთვის მერეჟევი ოლდნანნიაინტეგრირებული VPN-ის მხარდაჭერით. პროგრამული უზრუნველყოფის უსაფრთხოება VPN კლიენტი. Windows კონფიგურაცია VPN-სთვის. Microsoft L2TP/IPSec VPN კლიენტი. Windows-თან კავშირის განხორციელება. ვინდოუსის ფუნქციები HR. VPN კლიენტები Unix-ისთვის. Drotless VPN ვიკი. სტანდარტული კავშირის განხორციელება. Vidmova v VPN. Vikoristanny VPN კოლექტიური ქსელის საშუალებით.

802.11 სპეციფიკაციის დამცავი ხელსაწყოები არ არის საკმარისი იმისათვის, რომ დაიცვან მონაცემები, რომლებიც გადაცემულია უკაბელო ქსელის საშუალებით. აბა, რა არის ალტერნატივა? შეიძლება დაემატოს ვირტუალური პირადი ქსელი (VPN). ეფექტური მეთოდიმონაცემთა დაცვა, რომელიც გადადის დრონისაგან თავისუფალი გვერდის კლიენტიდან ჰოსტში, რომლის მეშვეობითაც შესაძლებელია მარშრუტირება, სადაც არის კავშირი კიდესთან.

VPN კოდირების არხის საშუალებით ორი წერტილის დასაკავშირებლად, Vikorist იყენებს „მონაცემთა გვირაბს“. ბოლო წერტილები შეიძლება გარშემორტყმული იყოს ზღვრული კლიენტით და ზღვრული სერვერით, კლიენტის კომპიუტერების წყვილით ან სხვა მოწყობილობებით, ასევე დაწყვილების კარიბჭით. მონაცემები, რომლებიც გადის კოლექტიურ ღობეზე, სრულიად იზოლირებულია სხვა დახურული მოძრაობისგან. ამ შემთხვევაში საჭიროა დამატებითი შესვლისა და პაროლების ავთენტიფიკაცია ავტორიზებული მომხმარებლებისთვის წვდომის შესაზღუდად, მონაცემების დაშიფვრა მესამე მხარისათვის მიუწვდომელი რომ გახდეს და მონაცემთა ავთენტიფიკაცია მონაცემთა მართვისთვის. ეს არის მონაცემთა სრული პაკეტი და გარანტიას იძლევა, რომ ყველა მონაცემი შეესაბამება მესამე მხარის ლეგიტიმურ კლიენტებს. VPN არაფრით განსხვავდება სხვა ტიპის დაშიფვრისგან. VPN იზოლირებს მონაცემთა ყველა ტრაფიკს სხვა მესამე მხარის კლიენტებისგან, ამიტომ არაავტორიზებული კლიენტები მასზე წვდომას ვერ შეძლებენ. VPN ფარიკაობის მუშაობა მიმდინარეობს ISO მოდელის IP (ღობე) დონეზე. აქედან გამომდინარე, მათი გამოყენება უფრო მეტად შეიძლება 802.11b პროტოკოლებისთვის, რომლებიც გამოიყენება ფიზიკურ დონეზე. VPN-ებს ასევე შეუძლიათ მონაცემების გადაცემა შუალედური კავშირებით, რომლებიც შეიძლება მოთავსდეს ერთზე მეტ ფიზიკურ საშუალებას (მაგალითად, ისრის გარეშე კავშირი, რომელიც გადასცემს მონაცემებს პირდაპირ სადენიანი Ethernet მარშრუტზე). სხვა სიტყვებით რომ ვთქვათ, VPN არის ჯვარედინი სერვისი - არ აქვს მნიშვნელობა ეს არის უკაბელო კავშირი Ethernet კაბელის საშუალებით, სტანდარტული სატელეფონო ხაზით, თუ რაიმე სხვა საშუალების ნებისმიერი კომბინაცია. VPN არის გვირაბი, რომელიც ვრცელდება ერთი ბოლო წერტილიდან მეორეზე, მიუხედავად შუა წერტილისა, რომელიც ატარებს მონაცემებს. ეს ემატება უსაფრთხოების კიდევ ერთ დონეს WEP დაშიფვრის გარდა (ან როგორც ალტერნატივა), რომელიც შემოიფარგლება საზღვრის დრონისაგან თავისუფალი ნაწილით.

ტრადიციული დისტანციური VPN-ით, კლიენტებს შეუძლიათ დარეგისტრირდნენ დისტანციურ ქსელებში და ნახონ იგივე ქსელები, რომლებიც ხელმისაწვდომია ადგილობრივი კლიენტებისთვის. VPN-ები ხშირად გამოიყენება ფილიალის კორპორატიული ქსელის გაფართოებისა და თანამშრომლების სახლთან ან სხვა ადგილებთან დასაკავშირებლად, როგორიცაა კლიენტის ოფისი ან მოადგილის ოფისი. კლიენტის კომპიუტერი, რომელიც დაკავშირებულია VPN სერვერის საშუალებით, გამოჩნდება სხვა ქსელში (VPN დაცვით) ისევე, როგორც კლიენტის მოწყობილობა იმავე ოთახში ან მანამდე. მთავარი უპირატესობა მდგომარეობს იმაში, რომ VPN-დან მონაცემები გადის VPN დრაივერსა და კოლექტიურ ქსელში, ვიდრე ადგილობრივ ქსელში პირდაპირ ქსელის ადაპტერიდან გადადის.

პირველადი დრონის VPN-ის ყველა უპირატესობა ჭეშმარიტია VPN-ებისთვის მცირე ოპერაციული რადიუსით, რომლებიც ახორციელებენ გვირაბებს დრონისაგან თავისუფალი კავშირის საშუალებით და VPN-ებისთვის გრძელი ოპერაციული რადიუსით, რომელიც იწყება ისრის გარეშე ხაზებიის გადასცემს მონაცემებს დისტანციურ სერვერზე. არის ორი სხვადასხვა გზით Vykoristanny VPN: ადგილობრივი VPN შეიძლება გაფართოვდეს მხოლოდ ქსელის დრონისაგან თავისუფალი ნაწილის მეშვეობით კლიენტის მოწყობილობებსა და წვდომის წერტილებს შორის, ხოლო გაფართოებულ ქსელს შეუძლია დაშიფრული მონაცემების გადატანა VPN გამოყენებით წვდომის წერტილებს შორის VPN სერვერზე კოლექტიური ქსელის საშუალებით, როგორიცაა მაგ. ინტერნეტი ან ჩართული ქსელი არ არის სატელეფონო კავშირი. ქსელი გაფართოვდა ტრადიციული VPN-ით (რომელიც გადის კოლექტიურ ქსელში, როგორიცაა ინტერნეტი), რომელიც მსგავსია უპილოტო ქსელის კლიენტს. ამ VPN-ს ასევე შეუძლია მხარი დაუჭიროს კავშირებს დრონისაგან თავისუფალ სეგმენტში ჩარევის გარეშე, აეროპორტებში და სხვა ქალაქებში კოლექტიური უპილოტო სერვისებიდან შესვლებთან ერთად. ეს არის საუკეთესო გზა VPN გამოსაყენებლად.

მცირე რადიუსის მქონე ლოკალურ VPN-ებს უფრო მეტი სარგებელი აქვთ იმ პირებისთვის, რომლებიც მუშაობენ ისრის გარეშე ქსელის მიღმა, მაგრამ სუნი ამატებს დაცვის კიდევ ერთ დონეს ისრის გარეშე კავშირებისთვის. მონაცემთა ფრაგმენტები, რომლებიც მოძრაობენ უპილოტო კლიენტებსა და კიდეზე წვდომის წერტილებს შორის, და დაშიფრულებს შორის (სხვადასხვა ალგორითმით, რომელიც უფრო უსაფრთხოა, ვიდრე WEP დაშიფვრა), შეუმჩნეველია ნებისმიერი მესამე მხარისთვის, რომელსაც შეუძლია სიგნალის ამოცნობა. გარდა ამისა, მას შემდეგ, რაც VPN სერვერი წვდომის წერტილზე არ იღებს მონაცემებს უპილოტო კლიენტებისგან და არ იღებს VPN სწორ დრაივერებსა და პაროლებს, თავდამსხმელს არ შეუძლია გაქცევა წვდომის წერტილის კლიენტად წარმოჩენით.

დრონისაგან თავისუფალი VPN-ის მეთოდი არის კლიენტებსა და წვდომის წერტილებს შორის უპილოტო კავშირის დაცვა და სხვა მომხმარებლების მიერ არაავტორიზებული წვდომის დაბლოკვა. ამიტომ, იზოლირებულ და დაშიფრულ მონაცემებს შეუძლიათ გადაადგილება მხოლოდ ერთ ოთახს შორის და არა ასობით და ათასობით კილომეტრზე. როგორც ჩანს, წვდომის წერტილს ასევე შეუძლია დაშიფრული VPN მონაცემების გაგზავნა ინტერნეტის საშუალებით კომპიუტერზე დისტანციურ ადგილას.

VPN სერვერი განლაგებულია უპილოტო წვდომის წერტილსა და ლოკალურ ქსელს შორის, ამიტომ ყველა პაკეტი, რომელიც მოძრაობს უპილოტო ქსელში, დაშიფრული იქნება.

სიცხადისთვის, დიაგრამა აჩვენებს VPN სერვერს, როგორც მეორად კომპონენტს, მაგრამ სინამდვილეში ყველაზე დიდს პრაქტიკული გზით VPN დაცვის დამატება უპილოტო ქსელში ნიშნავს როუტერის ან კარიბჭის დაკავშირებას, რომელიც ჩართავს VPN მხარდაჭერას. VPN-ით მარშრუტიზატორები ხელმისაწვდომია მრავალი მომხმარებლისგან, მათ შორის Alvarion, Colubris და Nexland.

VPN მეთოდები

VPN გადასცემს მონაცემებს ერთი ან მეტი შუალედური საზღვრებით სხვა განზომილებაში ამოცნობის წერტილამდე. VPN გვირაბის კლიენტი ათავსებს გამოკვეთილ მონაცემთა პაკეტებს ან ჩარჩოებს ახალი სათაურის დამატებით ინფორმაციასთან ერთად, რომელიც ავალებს მათ, თუ როგორ მიაღწიონ VPN საბოლოო წერტილს. შუალედურ საზღვრებში გავლის გზას გვირაბი ეწოდება. გვირაბის ბოლო წერტილში VPN სერვერი კითხულობს გვირაბის სათაურს და გადასცემს მონაცემებს დანიშნულების წერტილამდე, რომელიც მითითებულია სათაურის ველებით. გვირაბის ზუსტი ფორმა არ ჯდება მონაცემებში; მონაცემთა ფრაგმენტები შეკუმშავს გვირაბს, როგორც დაკავშირებულ წერტილამდე.

გვირაბის სათაურებს შეიძლება მრავალი ფორმა ჰქონდეს. მეთოდები, რომლებიც ყველაზე ფართოდ გამოიყენება VPN-ში არის Point-to-Point Tunneling Protocol (PPTP), Layer Two Tunneling Protocol (L2TP) და IP Security (IPSec) რეჟიმი. PPTP-ს და L2TP-ს შეუძლია მონაცემთა გადატანა IP, IPX და NetBEUI ქსელების მეშვეობით; IPSec კავშირები IP საზღვრებთან. ერთი და იგივე პროტოკოლის დარღვევაზე პასუხისმგებელია კლიენტიც და სერვერიც. PPTP-სა და L2TP-სთვის კლიენტს და სერვერს მოეთხოვებათ კანის გადაცემის გვირაბის კონფიგურაცია მონაცემთა გაცვლის დაწყებამდე. კონფიგურაციის ვარიანტები მოიცავს შუამავალ მარშრუტებს და დაშიფვრისა და შეკუმშვის სპეციფიკაციებს. გადაცემის დასრულების შემდეგ, კლიენტი და სერვერი გათიშულია და ხურავს გვირაბს.

როდესაც კლიენტი და სერვერი ურთიერთობენ IPSec ფენის მეშვეობით, მათ უნდა განახორციელონ გვირაბი ურთიერთდაკავშირებული ფენების მეშვეობით ტრანზაქციის დროს, სანამ მონაცემთა გაცვლა დაიწყება.

ამ პროტოკოლებს აქვთ თავისი დადებითი და უარყოფითი მხარეები, მაგრამ ყველა მათგანი კარგია უსაფრთხო კავშირის შესაქმნელად დრონისაგან თავისუფალ კლიენტსა და წვდომის წერტილს შორის. სამივეს შორის როლები შეიძლება იყოს უფრო ტექნიკური, ნაკლებად პრაქტიკული. სამივე პროტოკოლის მუშაობის მშვენიერი აღწერა შეგიძლიათ იხილოთ ოფიციალურში Microsoft-ის დოკუმენტები, სათაურით Virtual Private Networking in Windows 2000: An Overview, ხელმისაწვდომია ონლაინ მისამართზე http://www.microsoft.com/windows2000/docs/VPNoverview.doc.

VPN სერვერი

VPN სერვერი შეიძლება იყოს Unix ან Windows სერვერის ნაწილი ან ინტეგრირებული იყოს ავტონომიურ როუტერში ან კარიბჭეში. ვინაიდან თქვენი ქსელი უკვე იყენებს თქვენს კომპიუტერს, როგორც ხედვის სერვერს, ის შეიძლება შეცდომით იყოს VPN სერვერად.

ათობით VPN გამყიდველი გვთავაზობს მარშრუტიზატორებს, კარიბჭეებს და სხვა პროდუქტებს, რომლებიც მხარს უჭერენ ერთ ან მეტ VP N-პროტოკოლს.

იმის გამო, რომ ამ პროდუქტებს აქვთ ფუნქციების საკუთარი ნაკრები, მნიშვნელოვანია შეამოწმოთ კლიენტისა და სერვერის კონკრეტული კომბინაცია, რომლის გამოყენებასაც აირჩევთ თქვენს ქსელთან, სანამ მათ აირჩევთ. ვირტუალური კერძო ქსელის კონსორციუმი (VPNC) გადადის ტესტების ერთობლიობაზე თავსებადობისა და სერტიფიცირების სტანდარტებზე (ძირითადად 802.11b-ის Wi-Fi სტანდარტების მსგავსი). VPNC ვებსაიტი, Roztashovany http://www.vpnc.org. აზღვევს პროდუქტებს, რომლებმაც გაიარეს თავსებადობის ტესტები და ასევე აგზავნის ინფორმაციას VPN პროდუქტების ფართო სპექტრის შესახებ ქსელში.

Windows Server კონფიგურაცია უპილოტო VPN-სთვის

მანამდე როგორ ხვდები Wikoristannya Windowsსერვერი PPTP ალბათ ყველაზე მარტივი პროტოკოლი იქნება დასანერგად, რადგან ის დაფუძნებულია Microsoft-ის სპეციფიკაციაზე. ჩვენ გავუწევთ RRTR-ის ყოვლისმომცველ მხარდაჭერას მდიდრებს ვინდოუსის ვერსიებიამიტომ ადვილია PPTP კლიენტებისა და სერვერების კონფიგურაცია შუამავლის გარეშე. Windows 2000 და Windows XP ასევე მხარს უჭერენ L2TP.

კომპიუტერი, რომელიც დანიშნულია როგორც PPTP სერვერი, უნდა აწარმოოს Microsoft-ის სერვერის ერთ-ერთი ოპერაციული სისტემა: Windows NT Server 4.0, Windows 2000 Server ან Windows XP Server. სერვერს ასევე სჭირდება ორი კიდე ინტერფეისის ბარათი: ერთი უკავშირდება ისრის კიდეს ან ინტერნეტ კარიბჭეს, მეორე კი უერთდება ისრის კიდეს. ინტერფეისის ბარათი დაკავშირებულია უპილოტო პორტთან, ამიტომ ის პირდაპირ უკავშირდება უპილოტო წვდომის წერტილის Ethernet პორტს.

Windows სერვერზე PPTP-ის დაყენების ზუსტი პროცესი Windows-ის კანის ვერსიაზე ოდნავ შეცვლილია, მაგრამ სხვა ნაბიჯები დაკარგულია. ინფორმაციის მოსაძებნად, რომელიც გჭირდებათ თქვენი კონკრეტული ოპერაციული სისტემის კონფიგურაციისთვის, გადადით დახმარების ფანჯრებში, Microsoft-ის რესურსების კომპლექტში და სხვა ონლაინ დოკუმენტაციაში თქვენი ოპერაციისთვის. შემდეგ განყოფილებებში მოცემულია კონფიგურაციის საფეხურები.

თოფის ქსელთან კავშირის კონფიგურაცია

კავშირი LAN-დან ან სხვა ქსელიდან და ხილული კავშირები მეშვეობით ჰემბარის ადაპტერი. მოცემული კავშირისთვის კიდეების შეერთების პროფილი უნდა შეიცავდეს IP მისამართს და ამ კავშირს მინიჭებულ ზღვრის ნიღაბს, ასევე ნაგულისხმევ მისამართს, რომელიც მინიჭებულია edge gateway-ისთვის.

VPN კავშირის კონფიგურაცია

VPN კავშირი მოითხოვს Ethernet კავშირს ერთ ან მეტ წვდომის წერტილთან. VPN კავშირის სერვერზე კავშირის პროფილი უნდა შეიცავდეს პორტს მინიჭებულ IP მისამართს და ქსელის ნიღაბს, ასევე DNS და WINS სერვერების მისამართებს, რომლებიც გამოიყენება ამ ქსელში შესასვლელად. დისტანციური წვდომის სერვერის როუტერის კონფიგურაცია. სერვერი დამნაშავეა სტატიკური მარშრუტების ან გადაცემის პროტოკოლების გამოყენებაში, რათა უკაბელო კლიენტი იყოს ხელმისაწვდომი სადენიანი ქსელიდან.

გაუმჯობესებული სერვერის კონფიგურაცია PPTP ან L2TR კლიენტებისთვის

Windows იყენებს დისტანციური წვდომის სერვისს (RAS) და წერტილიდან წერტილამდე პროტოკოლს (PPP) VPN კავშირის განსახორციელებლად. მარშრუტიზაციისა და დისტანციური წვდომის სერვისი საშუალებას აძლევს RAS-ს და VPN კავშირებს ისარგებლოს შემდეგი RAS კონფიგურაციის ფუნქციებით:

- ავთენტიფიკაციის მეთოდი – დაშიფრული PPTP კავშირები MS-CHAP ან EAP-TLS ავთენტიფიკაციის მეთოდების გამოყენებით;

- ავთენტიფიკაციის პროვაიდერი – Windows 2000-ში დანერგილი პროცედურა, ან გარე RADIUS სერვერს შეუძლია გადაამოწმოს სასაზღვრო კლიენტები;

- IP მარშრუტიზაცია - IP მარშრუტიზაცია და IP-ზე დაფუძნებული დისტანციური წვდომა უნდა დარჩეს აქტიური. იაკშჩო მავთულის ბადეთუ DHCP კონფიგურაცია დასრულებულია, DHCP სერვერი შეიძლება ჩართული იყოს

PPTP ან L2TP პორტების კონფიგურაცია

დააკონფიგურირეთ თქვენი PPTP ან L2TP პორტი დისტანციური წვდომის დასაშვებად.

ჰემლაინის ფილტრების კონფიგურაცია

შეყვანის და გამომავალი ფილტრები იცავს დისტანციური წვდომის სერვერს მონაცემების გაგზავნისა და მიღებისგან VPN კლიენტიდან გაუსვლელად, ხელს უშლის მონაცემთა გაგზავნას არაავტორიზებული მომხმარებლებისთვის და თავდამსხმელები ამას ვერ ახერხებენ. ისრის ზომით.

დისტანციური წვდომის სერვისების კონფიგურაცია

დისტანციური წვდომის ზონა უპილოტო დრონის კლიენტისთვის შეიძლება იყოს კონფიგურირებული, რათა დაუშვას RAS სერვერზე წვდომა, ხოლო პორტის ტიპი სწორ VPN პროტოკოლზე (მაგალითად, PPTP ან L2TP). დაშიფვრის ტიპის ბრალია კანის კავშირის პროფილი. Windows-ს აქვს კოდირების სანდოობის სამი დონე:

- ძირითადად: 40-ბიტიანი დაშიფვრის გასაღებიდან;

- უფრო ძლიერი: 56-ბიტიანი დაშიფვრის გასაღების გამოყენებით;

- ყველაზე ძლიერი: 128-ბიტიანი დაშიფვრის გასაღების გამოყენებით

VPN სერვერები Unix-ისთვის

ROTOR არის PPTP სერვერი Linux, OpenBSD, FreeBSD და Unix-ის სხვა ვერსიებისთვის. ინფორმაცია დაყენებისა და ვიკის შესახებ, ისევე როგორც სტრიმინგის ვერსიის შესახებ, ხელმისაწვდომია http://poptop.lineo.com.

BSD-ის ყველა ვერსია (მათ შორის FreeBSD, Net BSD, OpenBSD და Mac OS X) არის პროგრამული პაკეტის ნაწილი და მოიცავს IPSec VPN კლიენტს და სერვერს. Linux FreeS/WAN არის IPSec-ის ყველაზე პოპულარული ვერსია Linux-ისთვის. გადადით http://www.freeswan.org-ზე წვდომისთვის, დოკუმენტაციის ჩამოსატვირთად და რაც შეიძლება მეტ FreeS/WAN მომხმარებელზე წვდომისთვის.

თუ თქვენ ხართ Linux firewall-ის მომხმარებელი, განიხილეთ VPN მასკარადირება, როგორც პროგრამული დანამატების ალტერნატივა, როგორიცაა RoPToR. Linux Vikorist-ის IP მასკარადირების ფუნქცია ჩაშენებულია Linux-ის ბირთვში, რათა მრავალ კლიენტს შეეძლოს ინტერნეტთან დაკავშირება ერთი კავშირის საშუალებით. VPN masquerading არის IP მასკარადირების ქვეჯგუფი, რომელიც მხარს უჭერს PPTP და IPSec კლიენტებს. Linux-ის სახელმძღვანელო VPN მასკარადის საშუალებით შეგიძლიათ იხილოთ http://www.linuxdoc.Qrg/HQWTO/VPN-Masguerade-HQWTO.html

მერეჟევის საკუთრება ინტეგრირებული VPM-ის მხარდაჭერით

კომპიუტერი, რომელიც მუშაობს Linux-ზე ან Unix-ის BSD ვერსიაზე, შეიძლება იყოს იაფი VPN სერვერი; ან, თუ იყენებთ Windows Server-ს სხვა მიზნებისთვის, ასევე შეგიძლიათ უზრუნველყოთ VPN მხარდაჭერა მცირე განსხვავებაანდა დაიწყეს წვა კატასტროფის გარეშე. თუმცა, სრულმასშტაბიანი hemesh სერვერიხშირად є დასაკეცი і არა ყოველთვის საუკეთესო გადაწყვეტილებებიეს უბრალოდ მარტივი პრობლემაა. გადამრთველების, მარშრუტიზატორების, კარიბჭეების და ბუხარლების უმეტესობა ასევე შეიცავს VPN მხარდაჭერას. Cisco, 3Com, Intel და მრავალი სხვა გამყიდველი აწარმოებს VPN პროდუქტებს, რომელთა ინსტალაცია და კონტროლი ხშირად ბევრად უფრო ადვილია თქვენს კომპიუტერში.

დრონისაგან თავისუფალი VPN სერვერი არ საჭიროებს ყველა „ზარს და სასტვენს“, რასაც აკეთებენ დიდი კორპორატიული ქსელის ენერგეტიკული სერვერები. როუტერი უპილოტო წვდომის წერტილსა და კორპორატიული ქსელის სადენიან ნაწილს შორის ადვილად შეუძლია VPN სერვერის როლი. უ სახლის ზომები VPN სერვერს შეუძლია იმუშაოს წვდომის წერტილსა და DSL ან საკაბელო მოდემს შორის.

ასევე ხელმისაწვდომია VPN კლიენტის ავტონომიური ფუნქციონირება კომპიუტერსა და ქსელს შორის, მაგრამ არც ისე პრაქტიკული ისრის ქსელში, რადგან ისრის გარეშე ქსელის ადაპტერი თითქმის ყოველთვის ჩასმულია თავად კომპიუტერში.

VPN კლიენტის პროგრამული უზრუნველყოფა

უპილოტო კლიენტი უერთდება VPN სერვერს უპილოტო Ethernet კავშირის საშუალებით წვდომის წერტილთან, როგორიცაა ოპერაციული სისტემააღიქვამს მას, როგორც ზომიერ კავშირს. თქვენი კავშირის საშუალებით VPN გვირაბის დასაყენებლად აუცილებელია სასაზღვრო სამსახურიდააინსტალირეთ გვირაბის პროტოკოლი.

Windows კონფიგურაცია VPN-სთვის

Windows-ის ვერსიების უმეტესობა მხარს უჭერს ვირტუალურ კონფიდენციალურობის ქსელებს, მაგრამ ეს ფუნქცია არ არის სტანდარტული ინსტალაციის ნაწილი. ამიტომ, პირველი ნაბიჯი VPN კლიენტის დაყენებისას არის პროტოკოლის დაყენება. Koristuvach-ის Windows ვერსიებისთვის აირჩიეთ შემდეგი:

1. მენიუს ზოლში აირჩიეთ დამატება > პროგრამების წაშლა.

2. გადადით Windows Setup ჩანართზე ( ვინდოუსის ინსტალაცია) პროგრამის თვისებების დამატება/წაშლა ფანჯარაში.

3. აირჩიეთ კომუნიკაციები კომპონენტების სიიდან და შემდეგ დეტალები. გაიხსნება კომუნიკაციების ფანჯარა.

4. გადადით კომპონენტების სიაში ვირტუალური პირადი ქსელის საპოვნელად. დააინსტალირეთ ბრძანების ნიშანი პუნქტიდან.

5. დააწკაპუნეთ OK ღილაკზე კომუნიკაციების ფანჯრის გვერდით და დააჭირეთ ღილაკს Add/Remove Programs.

6. Vikonite rezavantazhenya, თუ კომპიუტერი მუშაობს.

Windows NT და Windows 2000-ისთვის დააინსტალირეთ შემდეგი:

1. ქსელის პანელში აირჩიეთ ქსელის ელემენტი.

2. პროტოკოლების ჩანართზე დააწკაპუნეთ ღილაკზე დამატება. იხსნება ქსელის პროტოკოლის არჩევის დიალოგური ფანჯარა.

3. აირჩიეთ წერტილიდან წერტილამდე გვირაბის პროტოკოლი ქსელის პროტოკოლების სიიდან და დააწკაპუნეთ OK. Windows ჩამოტვირთავს PPTP ფაილებს.

4. როდესაც PPTP კონფიგურაციის ფანჯარა იხსნება, აირჩიეთ VPN მოწყობილობების რაოდენობა, რომელთა მხარდაჭერა გსურთ თქვენს კლიენტზე. უმეტეს შემთხვევაში, ერთი მოწყობილობა საკმარისია უპილოტო კლიენტისთვის.

5. დააწკაპუნეთ OK ღილაკზე (ასე) ყველა ღია ფანჯარაზე.

6. გადატვირთეთ კომპიუტერი VPN კლიენტის გასააქტიურებლად.

7. VPN კლიენტის, როგორც დისტანციური წვდომის სერვისის პორტის დასამატებლად, გახსენით პანელი და კვლავ აირჩიეთ ქსელი. სერვისების ჩანართზე აირჩიეთ დისტანციური წვდომის სერვისის ფუნქცია.

8. დააწკაპუნეთ ღილაკზე Properties, რათა გახსნათ RAS Properties დიალოგური ფანჯარა.

9. აირჩიეთ დამატება, რათა გახსნათ Add RAS Device ფანჯარა.

10. თუ VPN 1-RASPPTPM არ ჩანს, გახსენით გახსნილი მოწყობილობების სია, აირჩიეთ VPN 1-RASPPTPM და დააწკაპუნეთ OK.

11. აირჩიეთ VPN პორტი და კონფიგურაცია. აირჩიეთ ელემენტი, რომელიც ნიშნავს, რომ ისრები არ არის მერჟევის პორტიდა დააჭირეთ ღილაკს OK (დიახ).

გადაწყვიტეთ, თქვენ უნდა შექმნათ კავშირის პროფილი, რომელიც დაკავშირებულია VPN სერვერთან:

1. მართვის პანელში ან ჩემი კომპიუტერის ფანჯარაში გახსენით Dial-Up Networking.

2. ორივე მხარეს დააწკაპუნეთ ახალი კავშირის ხატულაზე. გაუშვით ახალი კავშირის ოსტატი.

3. Master-ის პირველ ფანჯარაში შეიყვანეთ VPN სერვერის სახელი ველში Type a Name.

4. გახსენით აირჩიეთ მოწყობილობის მენიუ და აირჩიეთ VPN ადაპტერის ფუნქცია. დააწკაპუნეთ ღილაკზე შემდეგი, რათა გადახვიდეთ შემდეგ სამაგისტრო ფანჯარაში.

5. შეიყვანეთ VPN სერვერის IP მისამართი ჰოსტის სახელი ან IP მისამართი ველში. დააჭირეთ ღილაკს შემდეგი. ოსტატი დაადასტურებს, რომ შეიქმნა ახალი კავშირის პროფილი.

6. აირჩიეთ Finish მაგისტრის დასახურად. თქვენ უნდა დაამატოთ ხატულა ახალი კავშირის პროფილისთვის Dial-Up Networking ფანჯარაში.

7. თუ გეგმავთ ხშირად წვდომას Drone-ის გარეშე VPN კავშირებზე, შექმენით მალსახმობი ახალი კავშირის პროფილისთვის. Windows ავტომატურად განათავსებს მას თქვენს სამუშაო მაგიდაზე.

Windows XP-ზე ოსტატი მთელ პროცესს ბევრად ამარტივებს:

1. საკონტროლო პანელში გახსენით ქსელის კავშირები ( მერეჟევის კავშირები).

2. ორივე მხარეს დააწკაპუნეთ New Connection Wizard ხატულაზე.

3. როდესაც იხსნება ქსელის კავშირის ტიპის ფანჯარა, რომელიც ნაჩვენებია ნახ. 15.6, აირჩიეთ დაკავშირება ქსელთან ჩემს სამუშაო ადგილზე.

4. ქსელის კავშირის ფანჯარაში, რომელიც ნაჩვენებია ნახ. 15.7 აირჩიეთ ფუნქცია Virtual Private Network Connection და დააჭირეთ ღილაკს შემდეგი.

5. Connection Name ფანჯარაში შეიყვანეთ უპილოტო კავშირის სახელი. ეს სახელი გამოჩნდება დესკტოპის მალსახმობებზე კავშირისთვის. დააჭირეთ ღილაკს შემდეგი.

6. საზოგადოებრივი ქსელის (კოლექტიური მერეჟა) ფილიალში, ნაჩვენებია ნახ. 15.8, აირჩიეთ არ აკრიფოთ ვარიანტი ისე, რომ არ დაგჭირდეთ სატელეფონო ხაზით დაკავშირება. დააჭირეთ ღილაკს შემდეგი.

7. VPN სერვერის შერჩევის ფანჯარაში, რომელიც ნაჩვენებია ნახ. 15.9, შეიყვანეთ VPN სერვერის IP მისამართი.

8. დააწკაპუნეთ ღილაკზე შემდეგი და შემდეგ დააწკაპუნეთ Finish სამუშაოს დასასრულებლად.

Microsoft L2TP/IPSec VPN კლიენტი

Microsoft შემოაქვს კლიენტს L2TP კავშირისთვის დამატებითი IPSec გამოყენებით Windows 2000 და Windows XP. მსგავსი პროგრამა Windows 98-ისთვის, Windows Me და Windows NT Workstation 4.0 ხელმისაწვდომია Microsoft-ისგან უფასოდ შესაძენად. პროგრამის საპოვნელად გადადით Microsoft Tools and Utilities (Windows 2000) ვებსაიტზე და დააწკაპუნეთ http://www.microsoft.com/windows2000/downloads/tools/default.asp. პოზილანნია.

Windows-თან კავშირის განხორციელება

პროფილის დაყენებისთანავე, VPN კავშირის მარტივად დაკავშირება შესაძლებელია Windows კლიენტიმასპინძელ ქსელში ან ინტერნეტში უპილოტო VPN-ის საშუალებით: უბრალოდ დააწკაპუნეთ კავშირის პროფილის ბოლოს. Windows ითხოვს შესვლას და პაროლს, შემდეგ კი გააუქმებს კავშირს.

თუ თქვენი უკაბელო კავშირი ინტერნეტთან დაკავშირების ყველაზე ხშირად გამოყენებული გზაა, შეგიძლიათ დაამყაროთ კავშირები, რომლებიც დაუყოვნებლივ გამოჩნდება შემთხვევითი პროგრამის გაშვებისას, როგორიცაა ვებ ბრაუზერი ან პროგრამული უზრუნველყოფა. Ienta ელექტრონული ფოსტით. თქვენ მიერ დაყენებული კონფიგურაციისთვის VPN პროფილის შესაქმნელად, დაუკავშირდით შემდეგს:

1. გახსენით Internet Properties ფანჯარა საკონტროლო პანელში.

2. აირჩიეთ კავშირების ჩანართი.

3. Dial-Up Settings ველში აირჩიეთ VPN კავშირის პროფილი სიიდან და დააწკაპუნეთ Set Default ღილაკზე.