Тип шифрування роутера. WPA шифрування - розкриваємо секрети

- Перед читанням даного матеріалу, рекомендується ознайомиться з попередніми статтями циклу:

- Будуємо мережу своїми руками і підключаємо її до Інтернет, частина перша - побудова провідний Ethernet мережі (без комутатора, в разі двох комп'ютерів і з комутатором, а також при наявності трьох і більше машин) і організація доступу в Інтернет через один з комп'ютерів мережі, на якому є дві мережеві карти і встановлена операційна система Windows XP Pro.

- Частина друга: настройка бездротового обладнання в тимчасової мережі - розглядаються питання організації мережі, при використанні тільки бездротових адаптерів.

У попередній статті шифрування в бездротових мережах було присвячено всього кілька слів - було обіцяно висвітлити це питання в окремій статті. Сьогодні ми виконуємо свій обов'язок :)

Для початку - трохи теорії.

Шифруванню даних в бездротових мережах приділяється так багато уваги через самого характеру подібних мереж. Дані передаються бездротовим способом, використовуючи радіохвилі, причому в загальному випадку використовуються всеспрямовані антени. Таким чином, дані чують все - не тільки той, кому вони призначені, але і сусід, що живе за стінкою або «цікавиться», який зупинився з ноутбуком під вікном. Звичайно, відстані, на яких працюють бездротові мережі (без підсилювачів або спрямованих антен), невеликі - близько 100 метрів в ідеальних умовах. Стіни, дерева та інші перешкоди сильно гасять сигнал, але це все одно не вирішує проблему.

Спочатку для захисту використовувався лише SSID (ім'я мережі). Але, взагалі кажучи, саме захистом такої спосіб можна називати з великою натяжкою - SSID передається у відкритому вигляді і ніхто не заважає зловмисникові його підслухати, а потім підставити в своїх настройках потрібний. Не кажучи про те, що (це стосується точок доступу) може бути включений широкомовний режим для SSID, тобто він буде примусово розсилатися в ефір для всіх слухачів.

Тому виникла потреба саме в шифруванні даних. Першим таким стандартом став WEP - Wired Equivalent Privacy. Шифрування здійснюється за допомогою 40 або 104-бітного ключа (потокове шифрування з використанням алгоритму RC4 на статичному ключі). А сам ключ являє собою набір ASCII-символів довжиною 5 (для 40-бітного) або 13 (для 104-бітного ключа) символів. Набір цих символів перекладається в послідовність шістнадцятирічних цифр, які і є ключем. Драйвера багатьох виробників дозволяють вводити замість набору ASCII-символів безпосередньо шістнадцяткові значення (тієї ж довжини). Звертаю увагу, що алгоритми перекладу з ASCII-послідовності символів в шістнадцяткові значення ключа можуть відрізнятися у різних виробників. Тому, якщо в мережі використовується різнорідне бездротове обладнання і ніяк не вдається настройка WEP шифрування з використанням ключа-ASCII-фрази, - спробуйте ввести замість неї ключ у шістнадцятковому представленні.

А як же заяви виробників про підтримку 64 і 128-бітного шифрування, запитаєте ви? Все правильно, тут свою роль відіграє маркетинг - 64 більше 40, а 128 - 104. Реально шифрування даних відбувається з використанням ключа довжиною 40 або 104. Але крім ASCII-фрази (статичної складової ключа) є ще таке поняття, як Initialization Vector - IV - вектор ініціалізації. Він служить для рандомізації решти ключа. Вектор вибирається випадковим чином і динамічно змінюється під час роботи. В принципі, це розумне рішення, так як дозволяє ввести випадкову складову в ключ. Довжина вектора дорівнює 24 бітам, тому загальна довжина ключа в результаті виходить рівної 64 (40 + 24) або 128 (104 + 24) біт.

Все б добре, але використовуваний алгоритм шифрування (RC4) в даний час не є особливо стійким - при великому бажанні, за відносно невеликий час можна підібрати ключ перебором. Але все ж головна вразливість WEP пов'язана якраз з вектором ініціалізації. Довжина IV складає всього 24 біта. Це дає нам приблизно 16 мільйонів комбінацій - 16 мільйонів різних векторів. Хоча цифра «16 мільйонів» звучить досить переконливо, але в світі все відносно. У реальній роботі всі можливі варіанти ключів будуть використані за проміжок від десяти хвилин до декількох годин (для 40-бітного ключа). Після цього вектора почнуть повторюватися. Зловмиснику варто лише набрати достатню кількість пакетів, просто прослухавши трафік бездротової мережі, і знайти ці повтори. Після цього підбір статичної складової ключа (ASCII-фрази) не займає багато часу.

Але це ще не все. Існують так звані «летючі» вектора ініціалізації. Використання подібних векторів в ключі дає можливість зловмиснику практично відразу приступити до підбору статичної частини ключа, а не чекати кілька годин, пасивно накопичуючи трафік мережі. Багато виробників вбудовують в софт (або апаратну частину бездротових пристроїв) перевірку на подібні вектора, і, якщо подібні трапляються, вони мовчки відкидаються, тобто не беруть участі в процесі шифрування. На жаль, далеко не всі пристрої мають подібною функцією.

В даний час деякі виробники бездротового обладнання пропонують «розширені варіанти» алгоритму WEP - в них використовуються ключі довжиною понад 128 (точніше 104) біт. Але в цих алгоритмах збільшується лише статична складова ключа. Довжина ініціалізації вектора залишається тією ж самою, з усіма наслідками, що випливають звідси наслідками (іншими словами, ми лише збільшуємо час на підбір статичного ключа). Само собою зрозуміло, що алгоритми WEP із збільшеною довжиною ключа у різних виробників можуть бути не сумісні.

Добре налякав? ;-)

На жаль, при використанні протоколу 802.11b нічого крім WEP вибрати не вдасться. Точніше, деякі (меншість) виробники поставляють різні реалізації WPA шифрування (софтові методами), яке набагато стійкіше, ніж WEP. Але ці «заплатки» бувають несумісні навіть в межах обладнання одного виробника. Загалом, при використанні обладнання стандарту 802.11b, є всього три способи зашифрувати свій трафік:

- 1. Використання WEP з максимальною довжиною ключа (128 біт або вище), якщо обладнання підтримує циклічну зміну ключів зі списку (в списку - до чотирьох ключів), бажано цю зміну активувати.

- 2. Використання стандарту 802.1x

- 3. Використання стороннього програмного забезпечення для організації VPN тунелів (Шифрованих потоків даних) по бездротовій мережі. Для цього на одній з машин ставиться VPN сервер (зазвичай з підтримкою pptp), на інших - налаштовуються VPN клієнти. Ця тема вимагає окремого розгляду і виходить за рамки цієї статті.

802.1x використовує зв'язку з деяких протоколів для своєї роботи:

- EAP (Extensible Authentication Protocol) - протокол розширеної аутентифікації користувачів або віддалених пристроїв;

- TLS (Transport Layer Security) - протокол захисту транспортного рівня, він забезпечує цілісність передачі даних між сервером і клієнтом, а так само їх взаємну аутентифікацію;

- RADIUS (Remote Authentication Dial-In User Server) - сервер аутентифікації (перевірки справжності) віддалених клієнтів. Він і забезпечує аутентифікацію користувачів.

Протокол 802.1x забезпечує аутентифікацію віддалених клієнтів і видачу їм тимчасових ключів для шифрування даних. Ключі (в зашифрованому вигляді) висилаються клієнту на незначний проміжок часу, після якого генерується і надсилається новий ключ. Алгоритм шифрування не змінився - той же RC4, але часта ротація ключів дуже сильно ускладнює ймовірність злому. Підтримка цього протоколу є тільки в операційних системах (від Microsoft) Windows XP. Його великий мінус (для кінцевого користувача) в тому, що протокол вимагає наявність RADIUS-сервера, якого в домашній мережі, швидше за все, не буде.

Пристрої, що підтримують стандарт 802.11g, підтримують покращений алгоритм шифрування WPA - Wi-Fi Protected Access. За великим рахунком це тимчасовий стандарт, покликаний заповнити нішу безпеки до приходу протоколу IEEE 802.11i (так званого WPA2). WPA включає в себе 802.1X, EAP, TKIP і MIC.

З нерозглянутих протоколів тут фігурують TKIP і MIC:

- TKIP (Temporal Key Integrity Protocol) - реалізація динамічних ключів шифрування, плюс до цього, кожен пристрій в мережі так само отримує свій Master-ключ (який теж час від часу змінюється). Ключі шифрування мають довжину 128 біт і генеруються за складним алгоритмом, а загальна кількість можливих варіантів ключів досягає сотні мільярдів, а змінюються вони дуже часто. Проте, використовуваний алгоритм шифрування - по -, як і раніше RC4.

- MIC (Message Integrity Check) - протокол перевірки цілісності пакетів. Протокол дозволяє відкидати пакети, які були «вставлені» в канал третьою особою, тобто пішли не з валидного відправника.

Велике число достоїнств протоколу TKIP не покриває його основний недолік використовуваний для шифрування алгоритм RC4. хоча на даний момент випадків злому WPA на основі TKIP зареєстровано не було, але хто знає, що піднесе нам майбутнє? Тому зараз все популярнішим стає використання стандарту AES (Advanced Encryption Standard), який приходить на заміну TKIP. До слова, в майбутньому стандарті WPA2 є обов'язкова вимога до використання AES для шифрування.

Які висновки можна зробити?

- при наявності в мережі тільки 802.11g пристроїв краще користуватися шифруванням на основі WPA;

- по можливості (за підтримки усіма пристроями) включати AES шифрування;

Переходимо до безпосередньої налаштування шифрування на пристроях. Я використовую ті ж бездротові адаптери, що і в попередній статті:

Cardbus адаптер Asus WL-100g встановлений на ноутбуці. Інтерфейс управління картою - утиліта від ASUS (ASUS WLAN Control Center).

Зовнішній адаптер з USB-інтерфейсом ASUS WL-140. Управління адаптером - через вбудований в Windows XP інтерфейс (Zero Wireless Configuration). Ця карта стандарту 802.11b, тому підтримки WPA не має.

![]()

Плата з PCI інтерфейсом Asus WL-130g. Інтерфейс управління в реалізації від Ralink (виробник чіпсета даної PCI карти).

ASUS WLAN Control Center - ASUS WL-100g

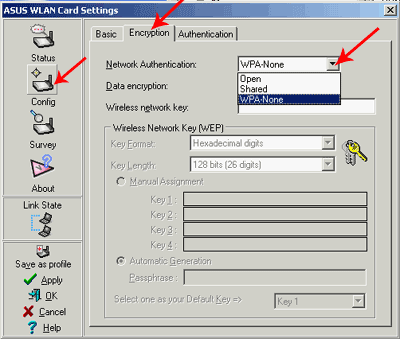

Почнемо з налаштування шифрування в інтерфейсі управління ASUS WLAN Control Center. Всі налаштування зосереджені в розділі Encryption. Спочатку виберемо тип аутентифікації ( Network Authentication), Нам доступні три типи: Open System, Shared Key і WPA.

1. WEP-шифрування.

Типи Open System / Shared Key (Відкрита система / Загальний ключ) є підмножинами алгоритму аутентифікації, вбудованого в WEP. Режим Open System є небезпечним, і його категорично не рекомендується включати при можливості активації Shared Key. Це пов'язано з тим, що в режимі Open System для входу в бездротову мережу (Асоціації з іншою станцією або точкою доступу) досить знати лише SSID мережі, а в режимі Shared Key - потрібно ще встановити загальний для всієї мережі WEP-ключ шифрування.

Далі вибираємо шифрування (Encryption) - WEP, розмір ключа - 128 біт (64-бітний ключ краще не використовувати зовсім). Вибираємо формат ключа, HEX (введення ключа в шістнадцятковому вигляді) або генерація ключа з ASCII послідовності (не забуваємо, що алгоритми генерації можуть відрізнятися у виробників). Так само враховуємо, що WEP-ключ (або ключі) повинні бути однакові на всіх пристроях в одній мережі. Всього можна ввести до чотирьох ключів. Останнім пунктом вибираємо, який з ключів буде використовуватися (Default Key). В даному випадку є ще один спосіб - запустити використовувати всі чотири ключа послідовно, що підвищує безпеку. (Сумісність тільки у пристроїв одного і того ж виробника).

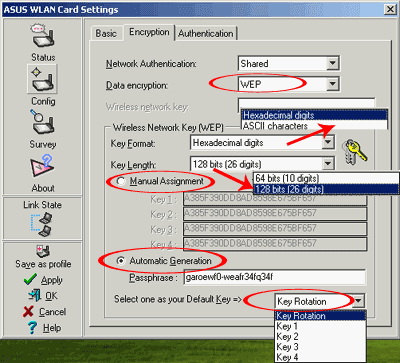

2. WPA-шифрування.

За підтримки на всіх пристроях (зазвичай це 802.11g пристрої) настійно рекомендується використовувати цей режим, замість застарілого і вразливого WEP.

Зазвичай бездротові пристрої підтримують два режиму WPA:

- Стандартний WPA. Нам він не підходить, так як вимагає наявність RADIUS сервера в мережі (до того ж працює лише в зв'язці з точкою доступу).

- WPA-PSK - WPA з підтримкою Pre Shared Keys (заздалегідь заданих ключів). А це те, що потрібно - ключ (однаковий для всіх пристроїв) вручну задається на всіх бездротових адаптерах і первинна аутентифікація станцій здійснюється через нього.

Як алгоритмів шифрування можна вибрати TKIP або AES. Останній реалізований не на всіх бездротових клієнтів, але якщо він підтримується всіма станціями, то краще зупинитися саме на ньому. Wireless Network Key - це той самий загальний Pre Shared Key. Бажано зробити його довшим і не використовувати слово в словнику, або набір слів. В ідеалі це має бути якась абракадабра.

Після натискання на кнопку Apply (або Ok), встановлені установки будуть застосовані до бездротової карті. На цьому процедуру настройки шифрування на ній можна вважати закінченою.

Інтерфейс управління в реалізації від Ralink - Asus WL-130g

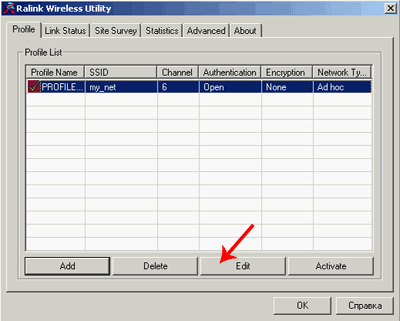

Установка не дуже відрізняється від уже розглянутого інтерфейсу від ASUS WLAN CC. У вікні, що відкрилося інтерфейсу йдемо на закладку Profile, Вибираємо потрібний профіль і тиснемо Edit.

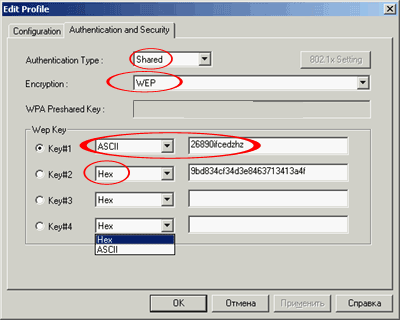

1. WEP шифрування.

Налаштування шифрування здійснюється в закладці Authentication and Security. Якщо ввімкнути функцію WEP шифрування, вибираємо Shared в Authentication type (Тобто загальний ключ).

Вибираємо тип шифрування - WEP і вводимо до чотирьох ASCII або шістнадцяткових ключів. Довжину ключа в інтерфейсі задати не можна, відразу використовується 128-бітний ключ.

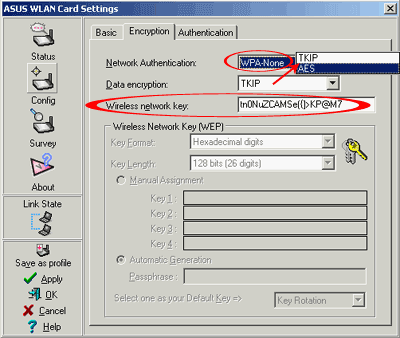

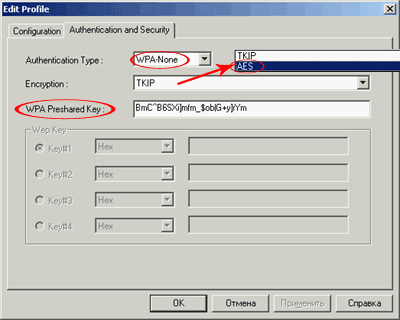

2. WPA шифрування.

Якщо в Authentication type вибрати WPA-None, то ми активуємо WPA-шифрування з загальним ключем. Вибираємо тип шифрування ( Encryption) TKIP або AES і вводимо загальний ключ ( WPA Pre-Shared Key).

На цьому і закінчується настройка шифрування в даному інтерфейсі. Для збереження налаштувань в профілі досить натиснути кнопку Ok.

Zero Wireless Configuration (вбудований в Windows інтерфейс) - ASUS WL-140

ASUS WL-140 є картою стандарту 802.11b, тому підтримує тільки WEP шифрування.

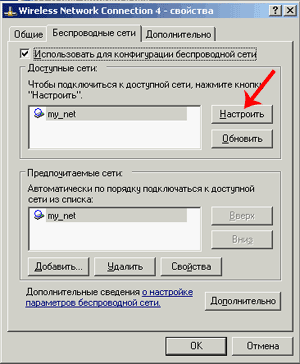

1. WEP шифрування.

В налаштуваннях бездротового адаптера переходимо на закладку Бездротові мережі. Далі вибираємо нашу бездротову мережу і тиснемо кнопку налаштувати.

У вікні активуємо шифрування даних. також активуємо Перевірку достовірності мережі, Відключення цього пункту призведе до включення аутентифікації типу «Open System», тобто будь-який клієнт зможе підключитися до мережі, знаючи її SSID.

Вводимо ключ мережі (і повторно його ж в наступному полі). Перевіряємо його індекс (порядковий номер), зазвичай він дорівнює одиниці (тобто перший ключ). Номер ключа повинен бути однаковий на всіх пристроях.

Ключ (мережевий пароль), як нам підказує операційна система, повинен містити 5 або 13 символів або бути повністю введений в шістнадцятковому вигляді. Ще раз звертаю увагу, що алгоритм перекладу ключа з символьного виду в шістнадцятковій може відрізнятися у Microsoft і виробників власних інтерфейсів до управління бездротовими адаптерами, тому надійніше буде ввести ключ в шістнадцятковому вигляді (тобто цифрами від 0 до 9 і буквами від A до F).

В інтерфейсі є ще прапор, який відповідає за Автоматичне надання ключа, Але я точно не знаю, де це буде працювати. У розділі допомоги сказано, що ключ може бути зашитий в бездротової адаптер виробником оного. Загалом, краще не активувати цю функцію.

На цьому настройку шифрування для 802.11b адаптера можна вважати закінченою.

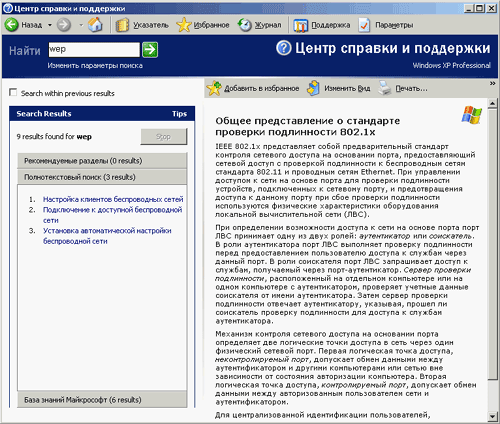

До речі, про вбудованої в ОС допомоги. Більшість зі сказаного тут і навіть більш того можна знайти в Довідка та технічна підтримка, Яка володіє хорошою системою допомоги, досить лише ввести ключові слова і натиснути на зелену стрілку пошуку.

2. WPA шифрування.

Розглянувши настройку шифрування на прикладі 802.11b адаптера ASUS WL-140, ми не торкнулися настройки WPA в Windows, так як карта не підтримує цей режим. Розглянемо цей аспект на прикладі іншого адаптера - ASUS WL-100g. Можливість налаштування WPA в Windows XP з'являється з установкою Service Pack версії 2 (або ж відповідними оновленнями, що лежать на сайті Microsoft).

Service Pack 2 сильно розширює функції та зручність налаштувань бездротової мережі. Хоча основні елементи меню не змінилися, але до них додалися нові.

Налаштування шифрування здійснюється стандартним чином: спочатку вибираємо значок бездротового адаптера, далі тиснемо кнопку властивості.

Переходимо на закладку Бездротові мережі і вибираємо, яку мережу будемо налаштовувати (зазвичай вона одна). тиснемо властивості.

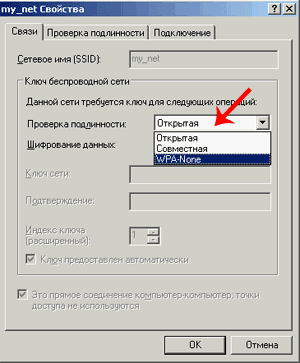

У вікні вибираємо WPA-None, тобто WPA з наперед заданими ключами (якщо вибрати сумісна, То ми включимо режим установки WEP шифрування, який вже був описаний вище).

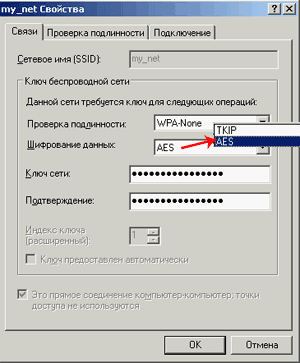

Вибираємо AES або TKIP (якщо всі пристрої в мережі підтримують AES, то краще вибрати його) і вводимо два рази (другий в поле підтвердження) WPA-ключ. Бажано якийсь довгий і трудноподбіраемий.

Після натискання на Ok настройку WPA шифрування також можна вважати закінченою.

У висновку пару слів про який з'явився з Service Pack 2 майстра настройки бездротової мережі.

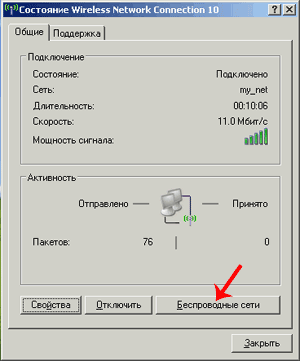

У властивостях мережевого адаптера вибираємо кнопку Бездротові мережі.

У вікні - тиснемо на Встановити бездротову мережу.

Тут нам розповідають, куди ми потрапили. тиснемо далі.

вибираємо Встановити бездротову мережу. (Якщо вибрати Додати, То можна створити профілі для інших комп'ютерів в тій же бездротової мережі).

У вікні встановлюємо SSID мережі, активуємо, якщо можливо, WPA шифрування і вибираємо спосіб введення ключа. Генерацію можна надати операційній системі або ввести ключі вручну. Якщо вибрано перше, то далі вискочить віконце з пропозицією ввести потрібний ключ (або ключі).

- У текстовому файлі, для подальшого ручного введення на інших машинах.

- Збереження профілю на USB-флешці, для автоматичного введення на інших машинах з Windows XP з інтегрованим Service Pack версії 2.

Якщо обраний режим збереження на Flash, то в наступному вікні запропонують вставити Flash-носій і вибрати його в меню.

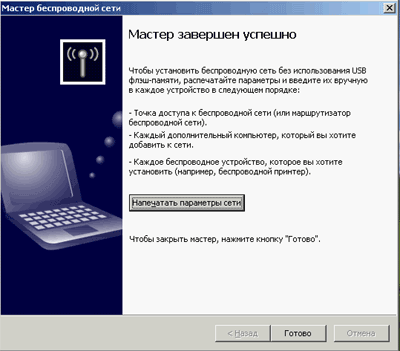

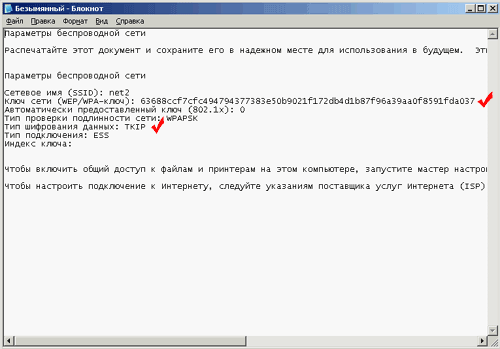

Якщо було вибрано ручне збереження параметрів, то після натискання кнопки надрукувати…

... буде виведений текстовий файл з параметрами налаштованої мережі. Звертаю увагу, що генерується випадковий і довгі (тобто хороший) ключі, але в якості алгоритму шифрування використовується TKIP. Алгоритм AES можна пізніше включити вручну в налаштуваннях, як було описано вище.

Разом

Ми закінчили настройку шифрування на всіх адаптерах бездротової мережі. Тепер можна перевірити чи бачать комп'ютери один одного. Як це зробити, розповідалося у другій частині циклу «мережі своїми руками» (діємо аналогічно способу, коли шифрування в мережі не було включено).

Якщо нас спіткала неприємність, і не всі комп'ютери бачать один одного, то перевіряємо загальні настройки у адаптерів:

- Алгоритм аутентифікації повинен бути однаковий у всіх (Shared Keys або WPA);

- Алгоритм шифрування повинен бути однаковий у всіх (WEP-128bit, WPA-TKIP або WPA-AES);

- Довжина ключа (в разі WEP-шифрування) повинна бути однаковою у всіх станцій в мережі (звичайна довжина - 128bit);

- Сам ключ повинен бути однаковим на всіх станціях мережі. Якщо використовується WEP, то можлива причина - використання ASCII-ключа і в мережі використовується різнорідне обладнання (від різних виробників). Спробуйте ввести ключ в шістнадцятковому представленні.

TKIP і AES - це два альтернативних типу шифрування, які застосовуються в режимах безпеки WPA і WPA2. В налаштуваннях безпеки бездротової мережі в роутерах і точках доступу можна вибирати один з трьох варіантів шифрування:

- TKIP;

- TKIP + AES.

При виборі останнього (комбінованого) варіанту клієнти зможуть підключатися до точки доступу, використовуючи будь-який з двох алгоритмів.

TKIP або AES? Що краще?

Відповідь: для сучасних пристроїв, однозначно більше підходить алгоритм AES.

Використовуйте TKIP тільки в тому випадку, якщо при виборі першого у вас виникають проблеми (таке іноді буває, що при використанні шифрування AES зв'язок з точкою доступу обривається або не встановлюється взагалі. Зазвичай, це називають несумісністю обладнання).

В чому різниця

AES - це сучасний і безпечніший алгоритм. Він сумісний зі стандартом 802.11n і забезпечує високу швидкість передачі даних.

TKIP є застарілим. Він володіє більш низьким рівнем безпеки і підтримує швидкість передачі даних аж до 54 Мбіт / сек.

Як перейти з TKIP на AES

Випадок 1. Точка доступу працює в режимі TKIP + AES

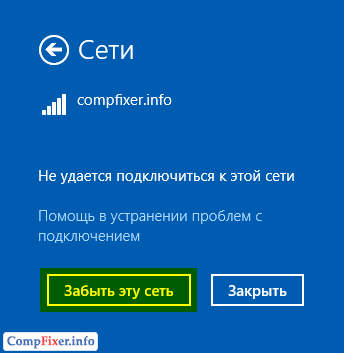

У цьому випадку вам достатньо змінити тип шифрування на клієнтських пристроях. Найпростіше це зробити, видаливши профіль мережі і підключившись до неї заново.

Випадок 2. Точка доступу використовує тільки TKIP

В цьому випадку:

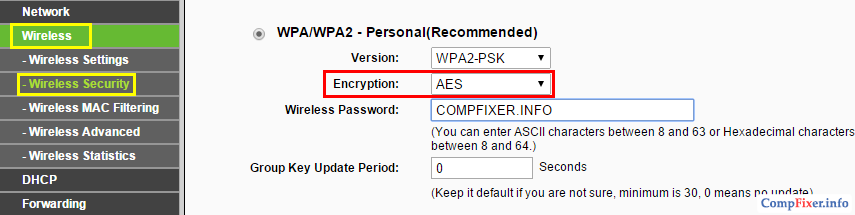

1. Спершу зайдіть на веб-інтерфейс точки доступу (або роутера відповідно). Змініть шифрування на AES і збережіть налаштування (докладніше читайте нижче).

2. Змініть шифрування на клієнтських пристроях (докладніше - в наступному параграфі). І знову ж таки, простіше забути мережу і підключитися до неї заново, ввівши ключ безпеки.

Включення AES-шифрування на роутері

На прикладі D-Link

Зайдіть в розділ Wireless Setup.

Натисніть кнопку Manual Wireless Connection Setup.

Встановіть режим безпеки WPA2-PSK.

Знайдіть пункт Cipher Type і встановіть значення AES.

натисніть Save Settings.

На прикладі TP-Link

Відкрийте розділ Wireless.

Виберіть пункт Wireless Security.

В полі Version Оберіть WPA2-PSK.

В полі Encryption Оберіть AES.

Натисніть кнопку Save:

Зміна типу шифрування бездротової мережі в Windows

Windows 10 і Windows 8.1

У цих версіях ОС відсутній розділ. Тому, тут три варіанти зміни шифрування.

Варіант 1. Windows сама знайде розбіжність параметрів мережі та запропонує заново ввести ключ безпеки. При цьому правильний алгоритм шифрування буде встановлено автоматично.

Варіант 2. Windows не зможе підключитися і запропонує забути мережу, відобразивши відповідну кнопку:

Після цього ви зможете підключитися до своєї мережі без проблем, тому що її профіль буде видалений.

Варіант 3. Вам доведеться видаляти профіль мережі вручну через командний рядок і лише потім підключатися до мережі заново.

Виконайте наступні дії:

1 Запустіть командний рядок.

2 Введіть команду:

Netsh wlan show profiles

для виведення списку збережених профілів бездротових мереж.

3 Тепер введіть команду:

Netsh wlan delete profile "ім'я вашої мережі"

для видалення обраного профілю.

Якщо ім'я мережі містить пробіл (наприклад «Wifi 2»), Візьміть його в лапки.

На зображенні показані всі описані дії:

4 Тепер натисніть на іконку бездротової мережі в панелі завдань:

5 Виберіть мережу.

6 Натисніть підключитися:

7 Введіть ключ безпеки.

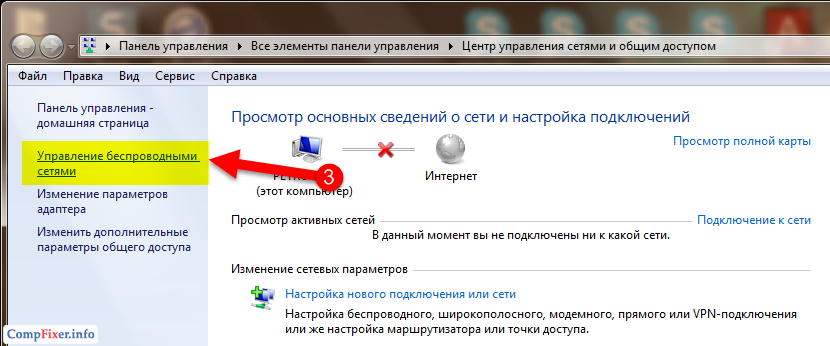

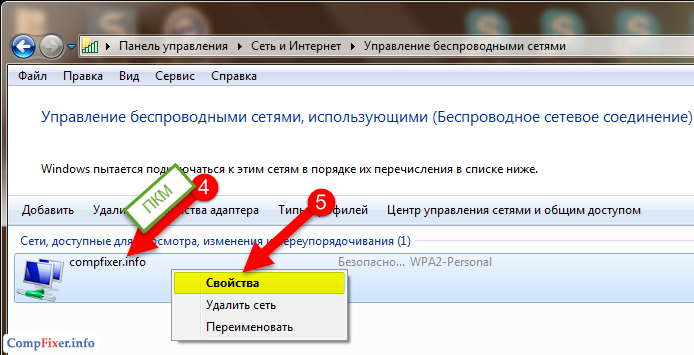

Windows 7

Тут все простіше і наочніше.

1 Натисніть на іконку бездротової мережі в панелі завдань.

3 Натисніть на посилання Управління бездротовими мережами:

4 Натисніть правою кнопкою миші за профілем потрібної мережі.

5 Виберіть властивості:

Увага! На цьому кроці можна також натиснути видалити мережу і просто підключитися до неї заново! Якщо ви вирішите зробити так, то далі читати не потрібно.

6 Перейдіть на вкладку Безпека.

7 В поле Тип шифрування Оберіть AES.

WPA шифрування має на увазі використання захищеної мережі Wi-Fi. Взагалі, WPA розшифровується як Wi-Fi Protected Access, тобто захищений.

Більшість системних адміністраторів вміють налаштовувати цей протокол і знають про нього досить багато. Але і звичайні люди можуть дізнатися досить багато про те, що ж таке WPA, як його налаштувати і як використовувати.

Правда, в інтернеті можна знайти безліч статей з цього приводу, з яких неможливо нічого зрозуміти. Тому сьогодні ми будемо говорити простою мовою про складні речі.

трохи теорії

Отже, WPA - це протокол, технологія, програма, яка містить в собі набір сертифікатів, які використовуються при передачі. Якщо простіше, ця технологія дозволяє використовувати різні методи для захисту Wi-Fi мережі.

Це може бути електронний ключ, він же - спеціальне свідоцтво про право використання даної мережі (далі ми про це поговоримо). Загалом, за допомогою цієї програми використовувати мережу зможуть тільки ті, хто має на це право і це все, що Вам потрібно знати.

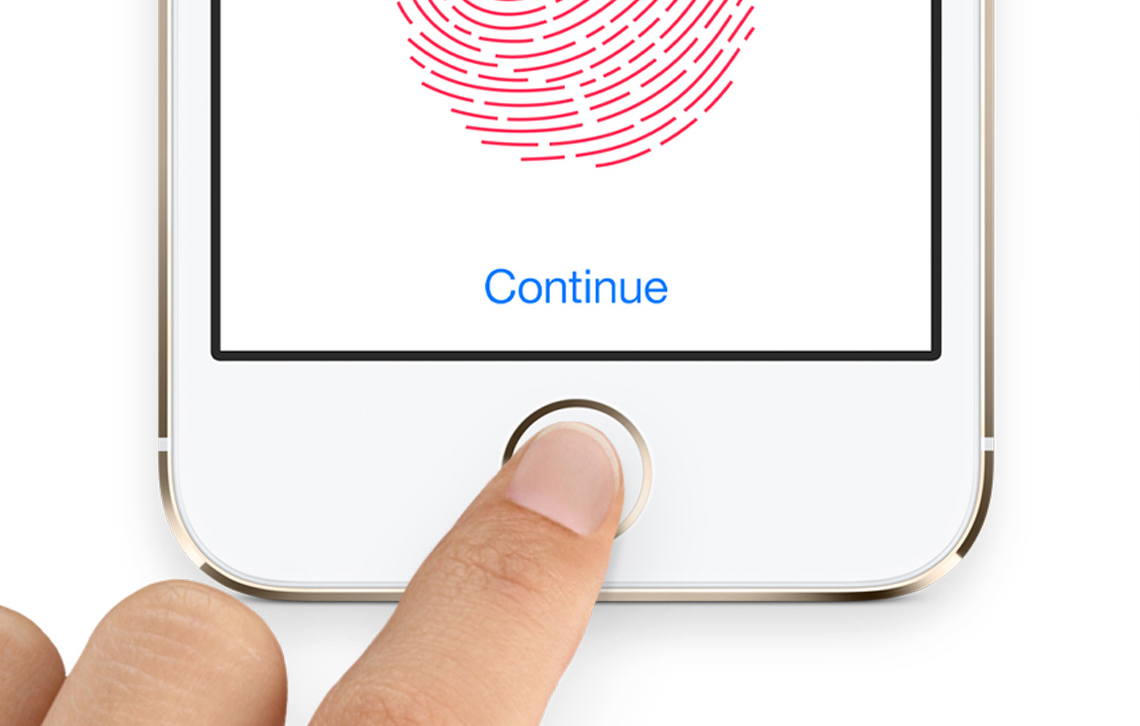

Для довідки: Аутентифікація - це засіб захисту, яке дозволяє встановити справжність особи і його право на доступ до мережі, за допомогою зіставлення повідомлених їм і очікуваних даних.

Наприклад, людина може проходити аутентифікацію, коли прикладає свій. Якщо він просто вводить логін і пароль, це тільки авторизація. Але відбиток пальця дозволяє перевірити, чи дійсно заходить ця людина, а не хтось взяв його дані і увійшов з їх допомогою.

Мал. 1. Сканер відбитка пальця на смартфоні

Так ось, в також використовуються певні способи підтвердження того, що доступ до мережі отримує саме той пристрій, що має на це право. В WPA є власний набір таких способів. Про них ми поговоримо далі, а перед цим уточнимо кілька важливих моментів.

Що потрібно знати про WPA?

- Дану технологію можуть використовувати не всі пристрої, а тільки ті, які підтримують її на програмному рівні. Тобто якщо виробник заклав в пристрій функцію підтримки WPA, значить, його можна використовувати.

- WPA є спадщиною WEP, іншою технологією, в якій не було аутентифікації як такої.

- WPA використовує спеціальні ключі, які розсилаються всім пристроям, які будуть мати право підключатися до мережі. А далі все просто:

- сигнал потрапляє на новий пристрій і запитує в нього ключ;

- якщо пристрій дає ключ, то підключається до мережі;

- а якщо не дає, сигнал про це відправляється на центральний пристрій і підключення не відбувається.

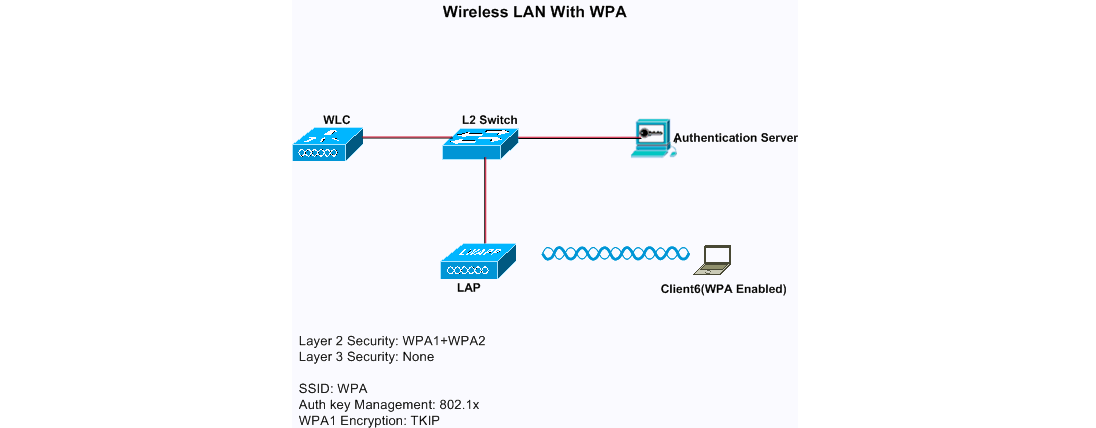

Якщо Ви колись працювали з Cisco Pocket Tracer (симулятор побудови мереж від цієї фірми), то принцип роботи даної технології Ви зможете зрозуміти, якщо подивитеся на малюнок 2.

Там є LAP - прилад, який здійснює віддалене управління і передає сигнал клієнту, тобто комп'ютера, який використовує. А також на схемі є WLC - контроллер бездротового локальної мережі. Праворуч розташований сервер аутентифікації.

Все це поєднує звичайний Switch (пристрій, яке просто з'єднує різні мережеві пристрої). З контролера посилається ключ на сервер аутентифікації, запам'ятовується там. Клієнт при спробі підключитися до мережі повинен передати на LAP ключ, який він знає. Цей ключ потрапляє на сервер аутентифікації і порівнюється з потрібним ключем. Якщо ключі збігаються, сигнал вільно поширюється до клієнта.

Мал. 2. Орієнтовна схема WPA в Cisco Pocket Tracer

складові WPA

Як ми говорили вище, WPA використовує спеціальні ключі, які генеруються при кожній спробі почати передачу сигналу, тобто включити Wi-Fi, а також змінюються раз в деякий час. В WPA входить відразу кілька технологій, які і допомагають генерувати і передавати ці самі ключі.

Нижче, на малюнку, показана загальна формула, в яку входять всі складові даної технології.

Мал. 3. Формула з складовими WPA

А тепер розглянемо кожну з цих складових окремо:

- 1X - це стандарт, який використовується для генерування того самого унікального ключа, за допомогою якого в подальшому і відбувається аутентифікація.

- EAP - це так званий розширюваний протокол аутентифікації. Він відповідає за формат повідомлень, за допомогою яких передаються ключі.

- TKIP - протокол, який дозволив розширити розмір ключа до 128 байт (раніше, в WEP, він був лише 40 байт).

- MIC - механізм перевірки повідомлень (зокрема, вони перевіряються на предмет цілісності). Якщо повідомлення не відповідають критеріям, вони відправляються назад.

Варто сказати, що зараз вже є WPA2, в якому, крім усього вищесказаного, використовуються також CCMP і шифрування AES. Ми не будемо зараз говорити про те, що це таке, але WPA2 надійніше, ніж WPA. Це все, що Вам точно потрібно знати.

Ще раз з самого початку

Отже, у Вас є. У мережі використовується технологія WPA. Щоб підключитися до Wi-Fi, кожен пристрій має надати сертифікат користувача, а якщо простіше, то спеціальний ключ, виданий сервером аутентифікації. Тільки тоді він зможе використовувати мережу. От і все!

Тепер Ви знаєте, що ж таке WPA. Тепер поговоримо про те, чим хороша і чим погана ця технологія.

Переваги та недоліки WPA шифрування

До переваг даної технології варто було б віднести наступне:

- Посилена безпеку передачі даних (в порівнянні з WEP, попередником, WPA).

- Більш жорсткий контроль доступу до Wi-Fi.

- Сумісність з великою кількістю пристроїв, які використовуються для організації бездротової мережі.

- Централізоване управління безпекою. Центром в цьому випадку є сервер аутентифікації. За рахунок цього зловмисники не мають можливості отримати доступ до прихованих даними.

- Підприємства можуть використовувати власні політики безпеки.

- Простота в налаштуванні і подальше використання.

Звичайно ж, є у даній технології і недоліки, причому вони часто виявляються досить значними. Зокрема, мова йде ось про що:

- Ключ TKIP можна зламати максимум за 15 хвилин. Про це заявила група фахівців у 2008 році на конференції PacSec.

- У 2009 році фахівцями з Університету Хіросіми був розроблений метод злому будь-якої мережі, де використовується WPA, за одну хвилину.

- За допомогою вразливості, названої фахівцями Hole196, можна використовувати WPA2 зі своїм ключем, а не з тим, що потрібно сервером аутентифікації.

- У більшості випадків будь-WPA можна зламати за допомогою звичайного перебору всіх можливих варіантів (брут-форс), а також за допомогою так званої атаки по словнику. У другому випадку використовуються варіанти не в хаотичному порядку, а за словником.

Звичайно, щоб скористатися всіма цими уразливими і проблемами, необхідно мати особливі знання в області побудови комп'ютерних мереж. Більшості пересічних користувачів все це недоступно. Тому Ви можете особливо не переживати про те, що хтось отримає доступ до Вашого Wi-Fi.

Мал. 4. Зломщик і комп'ютер

Шифрування Wi-Fi - який протокол вибрати?

Я купив собі новий роутер і вирішив його налаштувати самостійно. Все налаштував - інтернет і бездротова мережа працює. Виникло питання, адже радіохвилі (Wi-Fi в моєму випадку) поширюються не тільки в рамках моєї квартири. Відповідно, їх можна перехоплювати. Теоретично. У роутере є настройка шифрування бездротової мережі. Я припускаю, що саме для виключення перехоплення і "підслуховування". Питання, який з протоколів шифрування, наявних в моєму роутере, вибрати? Доступні: WPE, WPA-Personal, WPA-Enterprise, WPA2-Personal, WPA2-Enterprise, WPS. Яке шифрування Wi-Fi слід використовувати в моєму випадку?

norik | 16 лютого 2015 року, 10:14

Опущу опису всяких застарілих протоколів шифрування Wi-Fi. Тому буду описувати тільки ті, якими користуватися має сенс. Якщо протокол тут не описаний, то або це екзотика, або він вам не потрібен.

WPA і WPA2 (Wi-Fi Protected Access) - є на всіх роутерах. Найбільш ходовий і поширений протокол. Він же один з найсучасніших. ІМХО - кращий вибір для дому та невеликого офісу. Втім, для великих офісів теж цілком підійде, хіба що має сенс авторизацію зробити складніше. Довжина пароля у нього до 63 байт, тому підбором зламувати - можна посивіти раніше. Зрозуміло вибирати потрібно WPA2, якщо він підтримується всіма пристроями в мережі (не розуміють його тільки зовсім вже старі гаджети).

Що дійсно цінно, так це те, що всередині даного сервісу можна використовувати кілька алгоритмів шифрування. Серед них: 1. TKIP - не рекомендую, так як цілком можна знайти дірку.

2. CCMP - набагато краще.

3. AES - мені він подобається найбільше, але підтримується не всіма пристроями, хоча в специфікації WPA2 є.

WPA2 ще передбачає два режими початкової аутентифікації. Ці режими - PSK і Enterprise. WPA Personal, він же WPA PSK має на увазі, що всі користувачі будуть входити в бездротову мережу єдиному паролю, що вводиться на стороні клієнта в момент підключення до сітки. Для будинку відмінно, але для великого офісу - проблематично. Складно буде міняти кожен раз пароль для всіх, коли звільниться черговий співробітник, що знає його.

WPA Enterprise передбачає наявність окремого сервера з набором ключів. Для будинку або офісу на 6 машин це громіздко, а ось якщо в офісі 3 десятка бездротових пристроїв, то можна потурбуватися.

Власне цим і вичерпується, щоб зашифрувати Wi-Fi на даний момент. Решта протоколи або взагалі не мають шифрування або пароля, або мають дірки в алгоритмах куди не залізе тільки зовсім лінивий. Я рекомендую поєднання WPA2 Personal AES для будинку. Для великих офісів - WPA2 Enterprise AES. Якщо немає AES, то можна обійтися і TKIP, але тоді зберігається ймовірність читання пакетів сторонньою особою. Є думка, що WPA2 TKIP так і не зламали, на відміну від WPA TKIP, але береженого ...